La sécurité commence par la connaissance de l’auteur de chaque action.

- Audit de l’accès à des dossiers et fichiers

- Détection des attaques de rançongiciel

- Analyse d’intégrité des fichiers

- Réception d’alertes instantanées sur les modifications de fichier

- Conformité aux exigences réglementaires

Audit de l’accès à des dossiers et fichiers

- Analysez et suivez une large gamme d’opérations de fichier comme la création, la suppression, la modification, le remplacement, le changement de nom, le déplacement ou la lecture en temps réel.

- Créez et enregistrez une piste d’audit complète de tous les fichiers copiés en vérifiant le Presse-papiers pour les actions de copie (Ctr+C et clic droit).

- Contrôlez et analysez les tentatives d’accès du personnel à des fichiers ayant réussi ou échoué pour éviter des problèmes de sécurité ultérieurs.

- Conservez un journal précis de toute l’activité des fichiers, avec des détails sur les quatre points clés : qui accède à quoi, quand et d’où.

- Analysez les données d’audit pour identifier l’utilisateur le plus actif de l’organisation, le fichier le plus ouvert, le processus utilisé pour ouvrir la majorité des fichiers, etc.

En savoir plus sur l’audit de l’accès à des dossiers et fichiers.

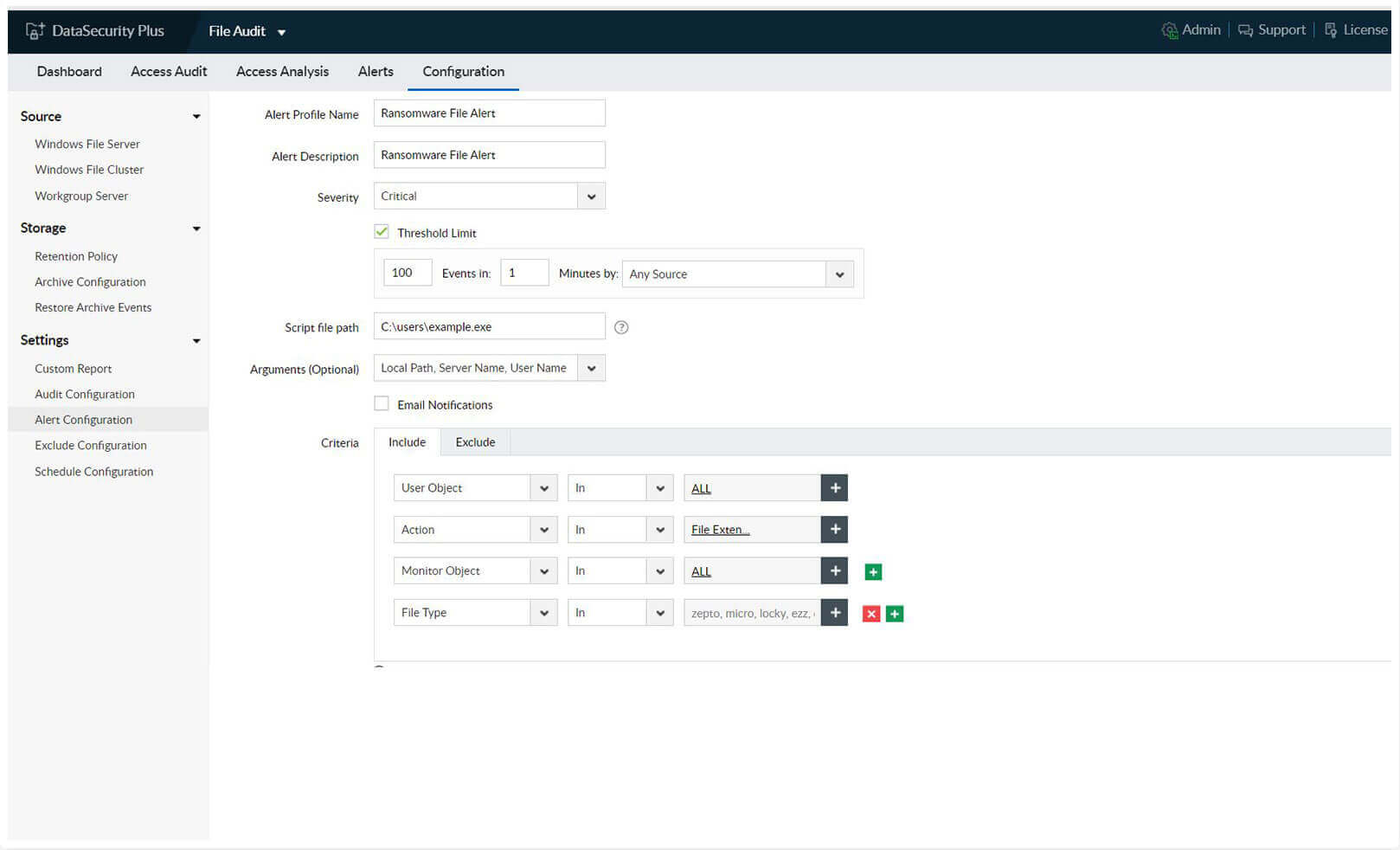

Détection et mise en quarantaine des attaques de rançongiciel

- Décelez rapidement les attaques de rançongiciel à l’aide de signes indicateurs comme un pic soudain des opérations de changement de nom, de déplacement ou de modification d’autorisations.

- Avertissez instantanément les administrateurs et d’autres intéressés par courrier dès qu’apparaît une attaque potentielle.

- Utilisez un système automatisé de réponse aux incidents pour arrêter l’appareil infecté ou désactiver ou fermer la session de l’utilisateur non autorisé.

- Exploitez les données d’audit pratiques et précises pour effectuer une analyse de la cause première afin d’identifier le patient zéro et le mode de propagation de l’infection.

- Localisez les fichiers corrompus par un rançongiciel grâce à la bibliothèque intégrée et à jour des types de rançongiciel connus pour protéger les données cruciales de l’organisation.

En savoir plus sur la détection des attaques de rançongiciel.

Analyse d’intégrité des fichiers pour détecter des menaces potentielles

- Générez des notifications par courrier instantanées en cas de pic soudain des échecs de modification ou de suppression de fichiers stratégiques.

- Décelez tôt un abus de privilèges en suivant des modifications d’autorisations, de stratégie d'audit ou de propriétaire fréquentes.

- Surveillez les signes de compromission comme une activité de fichier en dehors des heures de bureau.

- Identifiez la cause première des événements de sécurité critiques avec une analyse forensique détaillée et générez des journaux d’audit clairs et concis.

- Analysez et examinez de façon sélective les opérations de fichier des utilisateurs et des groupes douteux pour déceler celles non autorisées.

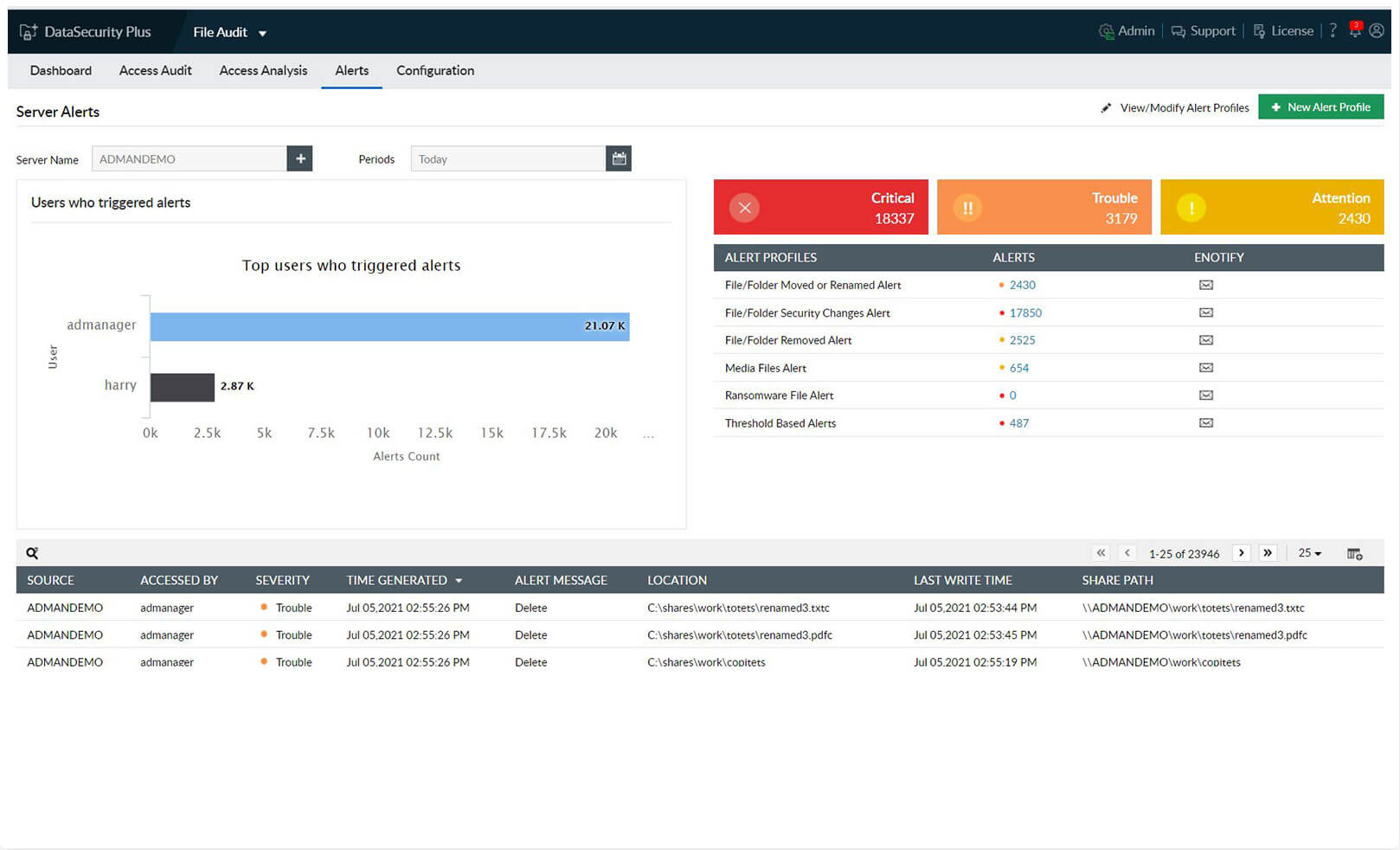

Réception d’alertes instantanées sur les modifications de fichier

- Déclenchez des alertes par courrier instantanées en cas de détection de modifications anormales, comme un nombre inhabituel de fichiers supprimés, remplacés ou déplacés.

- Décelez des intrusions malveillantes en observant un pic soudain des modifications sur une période courte et lancez des mécanismes instantanés de réponse aux menaces.

- Créez et gérez des alertes personnalisées pour identifier des problèmes propres à l’organisation comme le stockage de fichiers multimédia ou volumineux.

- Classez et analysez les alertes selon leur gravité (à savoir, attention, problème et critique).

- Analysez activement les serveurs de fichiers pour identifier les signes de compromission comme des modifications d’autorisations ou d’extension de fichier répétées.

En savoir plus sur la réception d’alertes instantanées sur les modifications de fichier.

Conformité aux exigences réglementaires.

- Répondez aux exigences critiques des normes PCI DSS et HIPAA grâce à la détection des modifications.

- Identifiez la cause première des incidents de sécurité avec une analyse forensique exacte et générez des journaux d’audit clairs et concis.

- Générez et archivez des journaux d’audit pour assurer la responsabilité de chaque opération de fichier.

Suivi complet des données

DataSecurity Plus offre des fonctions d’audit des fichiers centralisé pour un suivi clair de chaque accès et modification qu’un utilisateur effectue dans l’environnement des serveurs de fichiers.

- Suivi de l’accès aux dossiers et fichiers

- Analyse d’intégrité des fichiers

- Réception d’alertes en temps réel sur les modifications

- Mise en quarantaine des programmes malveillants

- Conformité aux exigences réglementaires.

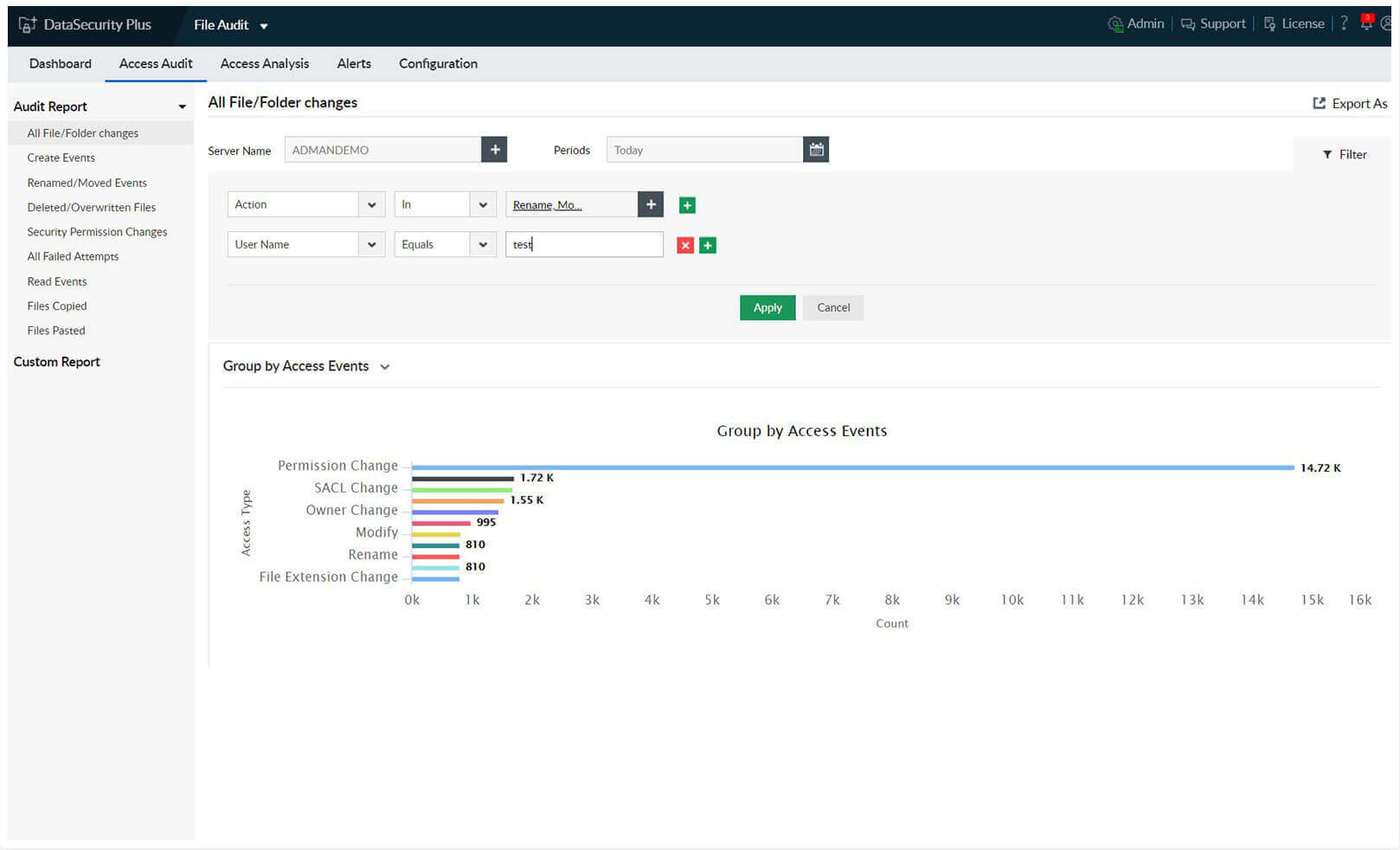

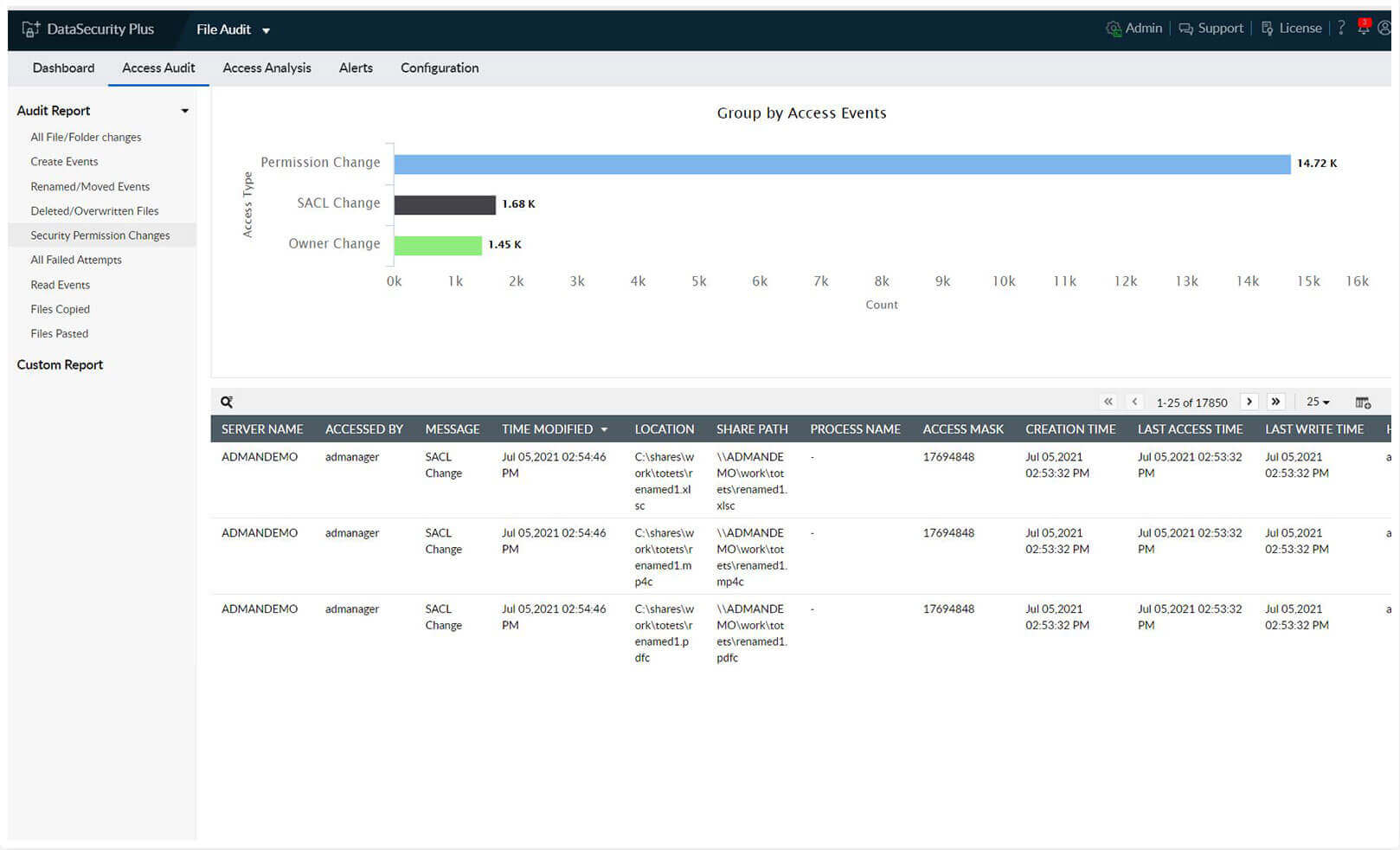

Affichage d’un aperçu global

Utilisez le tableau de bord opérationnel central pour un aperçu rapide des types d’accès à des dossiers et fichiers récents. Des filtres personnalisés permettent d’analyser et d’examiner une évolution soudaine des tendances d’accès.

Signes précurseurs à rechercher

Filtrez et analysez de façon sélective les types d’accès à risque élevé comme les modifications d’extension de fichier, les changements de nom, les suppressions, les modifications d’autorisations et les opérations effectuées en dehors des heures de bureau.

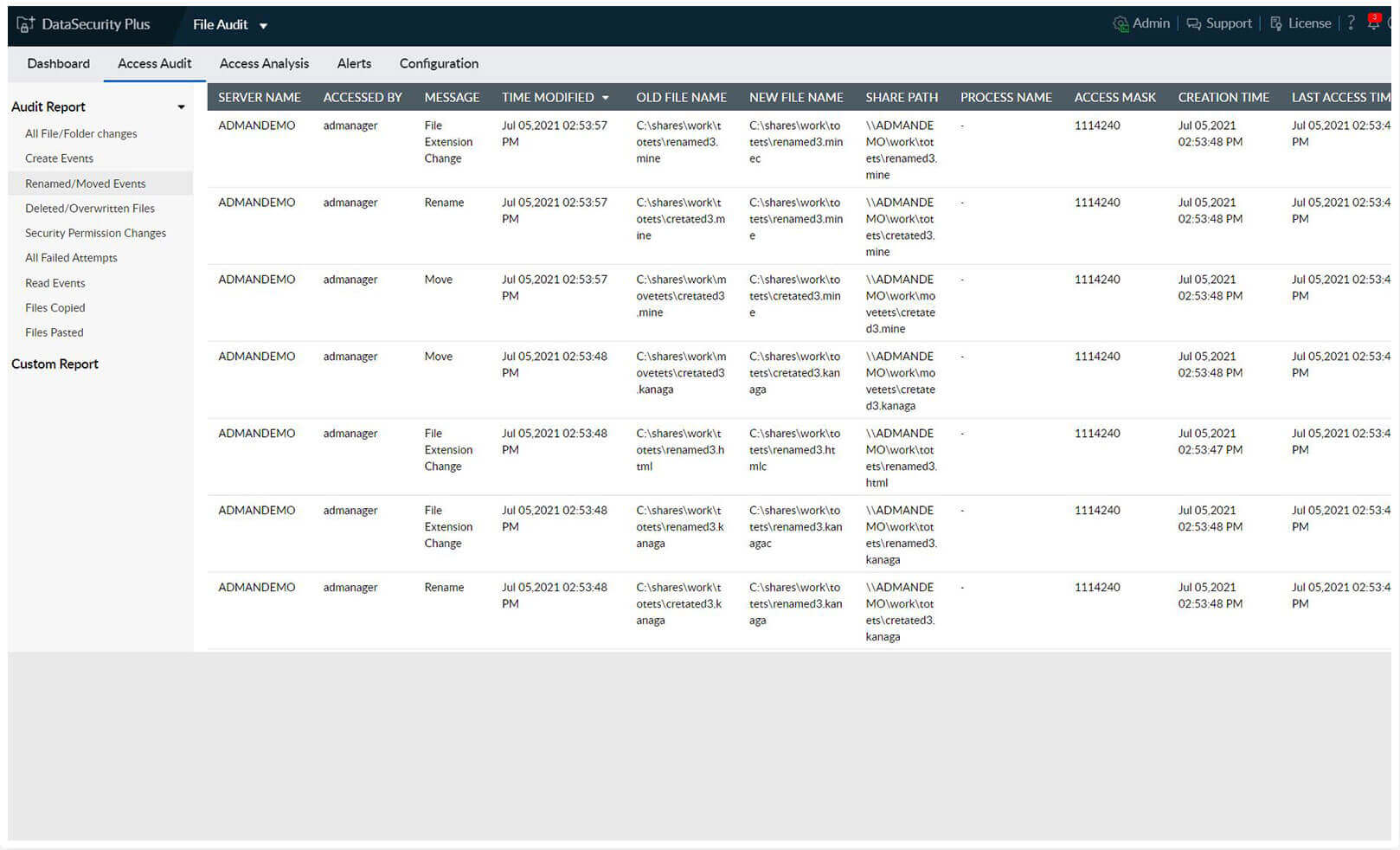

Les accidents arrivent

Surveillez les éventuelles modifications accidentelles comme des suppressions de fichier, des déplacements et des modifications d’autorisations. Suivez et annulez les changements de nom de fichier (intentionnels ou pas) en comparant les valeurs initiales et nouvelles.

Choix du ciblage

Générez des alertes sélectives en mettant l’accent sur des utilisateurs suspects ou des actions cruciales comme un changement de propriétaire ou de nom, des modifications d’autorisations ou des suppressions de fichier. Analysez les événements selon leur gravité et obtenez des rapports détaillés pour chaque événement.

Suivi des programmes malveillants en temps réel

Accélérez la détection des incidents avec des notifications par courrier instantanées pour les attaques de programme malveillant, notamment de rançongiciel, en décelant un pic soudain des événements.

Mise en quarantaine des rançongiciels

Arrêtez rapidement une infection de rançongiciel en arrêtant immédiatement la machine touchée. Exécutez des scripts personnalisés pour effectuer des actions sur mesure selon les besoins de l’organisation (par exemple, fermeture de la session ou verrouillage du compte d’utilisateur).

Thanks!

One of our solution experts will get in touch with you shortly.

L’outil d’audit des serveurs de fichiers qu’offre DataSecurity Plus permet de :

- 1 Vérifier toute l’activité liée aux fichiers avec des détails complets sur l’auteur de l’accès, l’objet, le moment et l’origine.

- 2 Suivre les modifications de fichier sensibles comme celles des listes SACL, des propriétaires, des extensions et des autorisations.

- 3 Utiliser des profils d’alerte par défaut pour détecter les modifications à haut risque et les pics des tentatives d’accès.

- 4 Détecter et bloquer les attaques de rançongiciel avec une réponse instantanée aux menaces.

- 5 Contrôler l’intégrité des fichiers avec des notifications par courrier instantanées.

- 6 Analyser les fichiers les plus ouverts ou modifiés, les utilisateurs les plus actifs, etc.

- 7 Examiner les échecs d’accès à des fichiers contenant des données commerciales.

- 8 Rechercher les fichiers inutiles ou multimédia personnels que des employés entassent dans le stockage d’entreprise.

- 9 Utiliser le tableau de bord interactif pour comparer des modifications de fichier au niveau global ou du serveur.

- 10 Tenir un journal des opérations de copier-coller de fichier.

Autres fonctions qu’offre DataSecurity Plus

Prévention des fuites de données

Détectez, bloquez et évitez des fuites de données sensibles via des terminaux (USB et courrier électronique).

En savoir plusÉvaluation des risques

Recensez et classez les données personnelles sensibles selon leur degré de vulnérabilité.

En savoir plusAnalyse des fichiers

Analysez les autorisations de sécurité des fichiers, optimisez l’utilisation de l’espace disque et gérez les fichiers indésirables.

En savoir plusAudit des serveurs de fichiers

Vérifiez, analysez et suivez tous les accès à un serveur de fichiers et les modifications en temps réel.

En savoir plusProtection cloud

Suivez le trafic Web de l’entreprise et contrôlez l’utilisation d’applications Web.

En savoir plusAfficher d’autres fonctions

En savoir plus sur les fonctions qu’offre DataSecurity Plus.

En savoir plus