Listes d’autorisation et de blocage

Dans Endpoint Central, le contrôle des applications est une mesure de cybersécurité vitale qui permet aux organisations de gérer et réguler l’exécution d’applications logicielles. Il améliore la sécurité et l’efficacité opérationnelle en empêchant l’utilisation de logiciels non autorisés et limitant l’accès selon les besoins propres à l’entreprise.

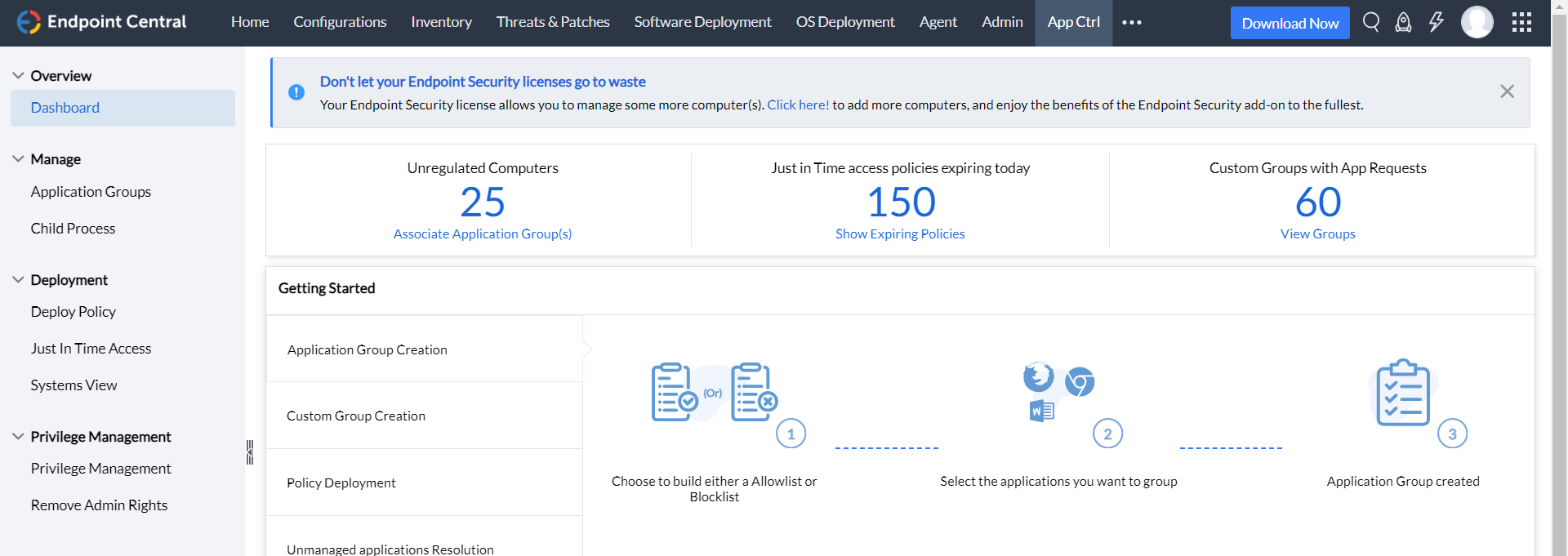

L’autorisation et le blocage d’applications offrent deux moyens à l’entreprise de les contrôler. Si l’administrateur opte pour l’autorisation, il doit créer une liste de toutes les applications dont l’exécution est autorisée, celles n’y figurant pas étant alors bloquées sur le réseau. En revanche, s’il opte pour le blocage comme mode préféré de contrôle des applications, la liste qu’il établit comprend les applications qu’il veut bloquer. Le contrôle par l’autorisation vise à renforcer la sécurité, le blocage relevant plus d’une technique pour maintenir la productivité de l’entreprise.

- Sécurité renforcée

Le contrôle constitue une mesure de sécurité fiable, réduisant la surface d’attaque en n’autorisant que l’exécution d’applications approuvées, atténuant beaucoup le risque de cybermenaces.

- Gestion des ressources efficace

En autorisant des applications selon le rôle de l’utilisateur et les besoins opérationnels, on simplifie la gestion de l'inventaire, évite que des applications inutilisées ne consomment du stockage et facilite la gestion des licences et des correctifs.

- Accès personnalisé

L’autorisation permet d’adapter l’accès aux applications aux rôles des utilisateurs, pour un environnement numérique plus sûr et efficace. Interdiction des applications non autorisées : le blocage consiste à identifier des applications non autorisées, à risque ou malveillantes et à restreindre leur exécution sur le réseau ou des appareils gérés.

- Prévention des risques de sécurité

Offre une mesure protectrice contre les menaces de sécurité connues en interdisant les applications potentiellement vulnérables.

- Contrôle et conformité

Le blocage permet de contrôler les applications permises, aidant à assurer le respect des stratégies de sécurité.

- Réduction de la surface d’attaque

En empêchant l’exécution d’applications aléatoires, le blocage atténue le risque d’incidents de cybersécurité et de violations de données.

Gestion des privilèges d’application

- Restriction des droits d'administrateur

Déployez une stratégie de sécurité pour réduire les droits d'administrateur inutiles, limitant la surface d’attaque et empêchant l’élévation de privilèges ou les attaques par identifiants compromis.

- Modèle de privilège minimum

Assurez un modèle de privilège minimum sans nuire à la productivité, en veillant à ce que l’utilisateur ne dispose que de l’accès qu’exige la bonne exécution de ses tâches.

- Élévation de privilèges propre à une application

Permettez une élévation de privilèges régulée pour les applications stratégiques, l’utilisateur ne disposant de privilèges élevés que si certaines tâches l’exigent, améliorant la sécurité sans nuire à l'efficacité opérationnelle.

- Accès juste-à-temps

Répondez aux besoins temporaires des utilisateurs en offrant un accès privilégié juste-à-temps aux applications, avec un mécanisme de révocation automatique après une période prédéfinie, minimisant les risques de sécurité liés à des privilèges étendus.

- VPN par application

Adoptez des connexions sécurisées avec un contrôle granulaire, assurant la protection des données en transit et optimisant les ressources du réseau.

- Accès conditionnel

Restreignez l’accès au réseau et aux applications selon l’identité de l’utilisateur, l’intégrité des appareils ou l’emplacement, renforçant la sécurité en n’autorisant l’accès que si des conditions prédéfinies sont remplies.

- Transmission de données sécurisée

Le VPN par application garantit une transmission de données sécurisée pour différentes applications, limitant le risque d’interception.

- Contrôle adaptatif

Des stratégies d’accès conditionnel autorisent ou refusent l’accès de façon dynamique selon des conditions en temps réel, renforçant la sécurité tout en préservant l’expérience utilisateur.

- Amélioration de la sécurité Office 365

Suivez les appareils utilisant des applications Office 365 et n’accordez l’accès qu’à ceux autorisés.

"Nous utilisons le produit depuis 11 ans et il facilite beaucoup la gestion des opérations informatiques courantes. Simple, il aide à bien comprendre le fonctionnement, même pour les ingénieurs novices. Nous gérons tous les terminaux, les serveurs, les VM et les clients légers ainsi que les licences et les appareils mobiles. En tant qu’administrateur, j’apprécie le degré de détail sur les services, gage de productivité. Nous l’avons comparé à d’autres outils, mais il excelle par sa richesse fonctionnelle, les mises à jour et l’intégration à d’autres outils et la gestion de la sécurité. "

Ajay K,

Secteur automobile,

Avis recueilli et hébergé sur G2.