Recherche et classement des données sensibles

Ce processus consiste à rechercher et classer les données sensibles sur les terminaux d’une organisation. La sensibilité désigne une série de règles contrôlant l’accès aux données sensibles pouvant nuire à l’entreprise en cas de divulgation à des tiers. En identifiant et analysant ce type de données, comme celles personnelles, financières et médicales, l’organisation veille à protéger ses données sensibles.

Comment mettre en œuvre la recherche de données sur les terminaux ?

Endpoint Central offre un mécanisme complet de recherche des données sensibles avec les options suivantes :

- Aide à la conformité réglementaire : nombre de réglementations obligent l’entreprise à prendre des mesures pour protéger les données client. La mise en miroir permet de remplir ces exigences.

- Réalisez une évaluation globale des données pour obtenir un aperçu qualitatif et quantitatif, afin que les administrateurs les connaissent mieux.

- Identifiez les utilisateurs et les terminaux associés à des types de données précis, point clé pour prévenir la perte et les menaces internes.

- Une fois la localisation des données connue, elles sont analysées. La recherche est le préalable de la classification des données.

Pourquoi la classification des données est-elle importante ?

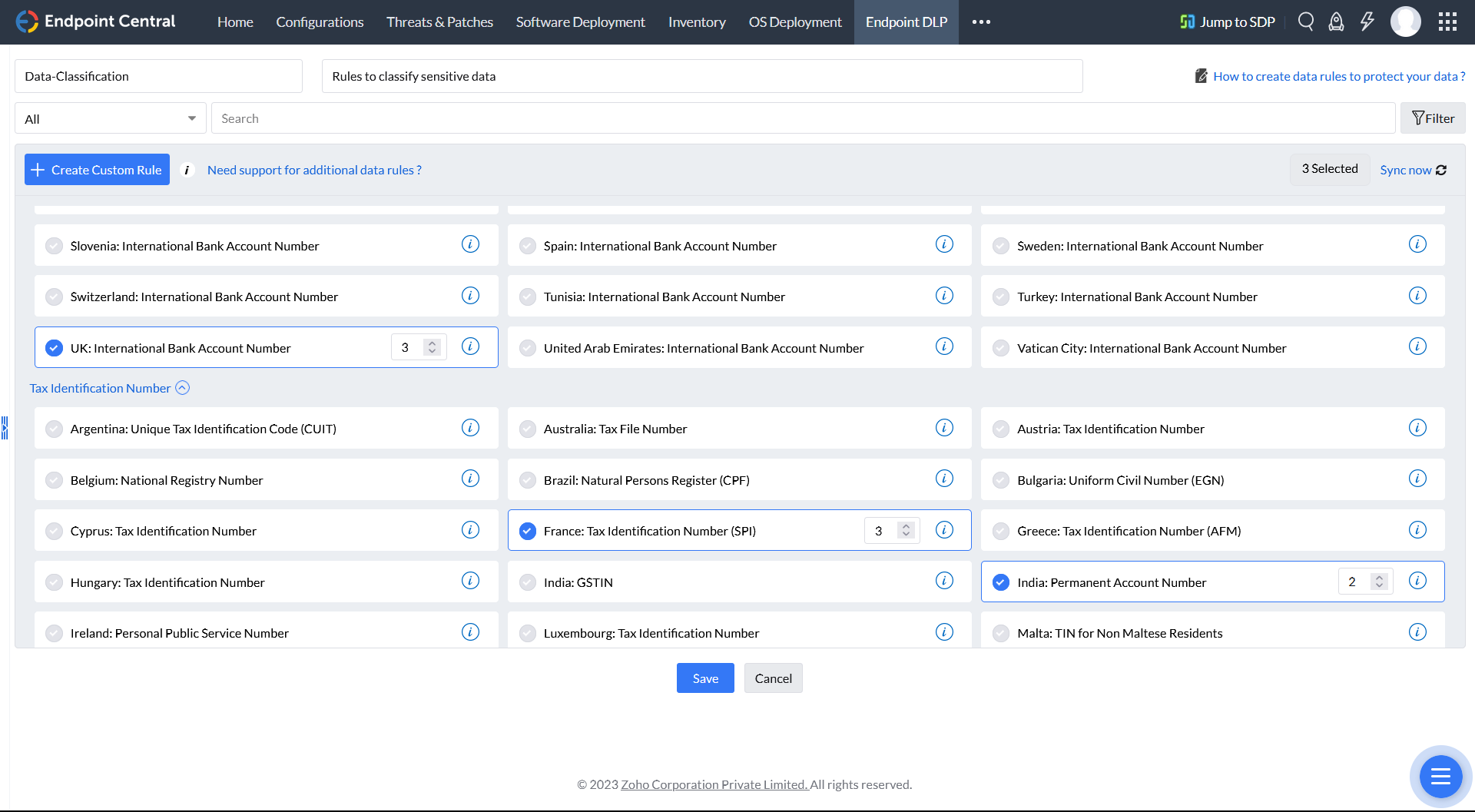

L’entreprise collecte un grand volume de données à tout moment, notamment sensibles, que l’on peut transférer par mégarde lors d’échanges informels. Un outil de classification des données permet d’identifier et de protéger celles sensibles en distinguant le contenu confidentiel à sécuriser de celui banal.

Classification des données

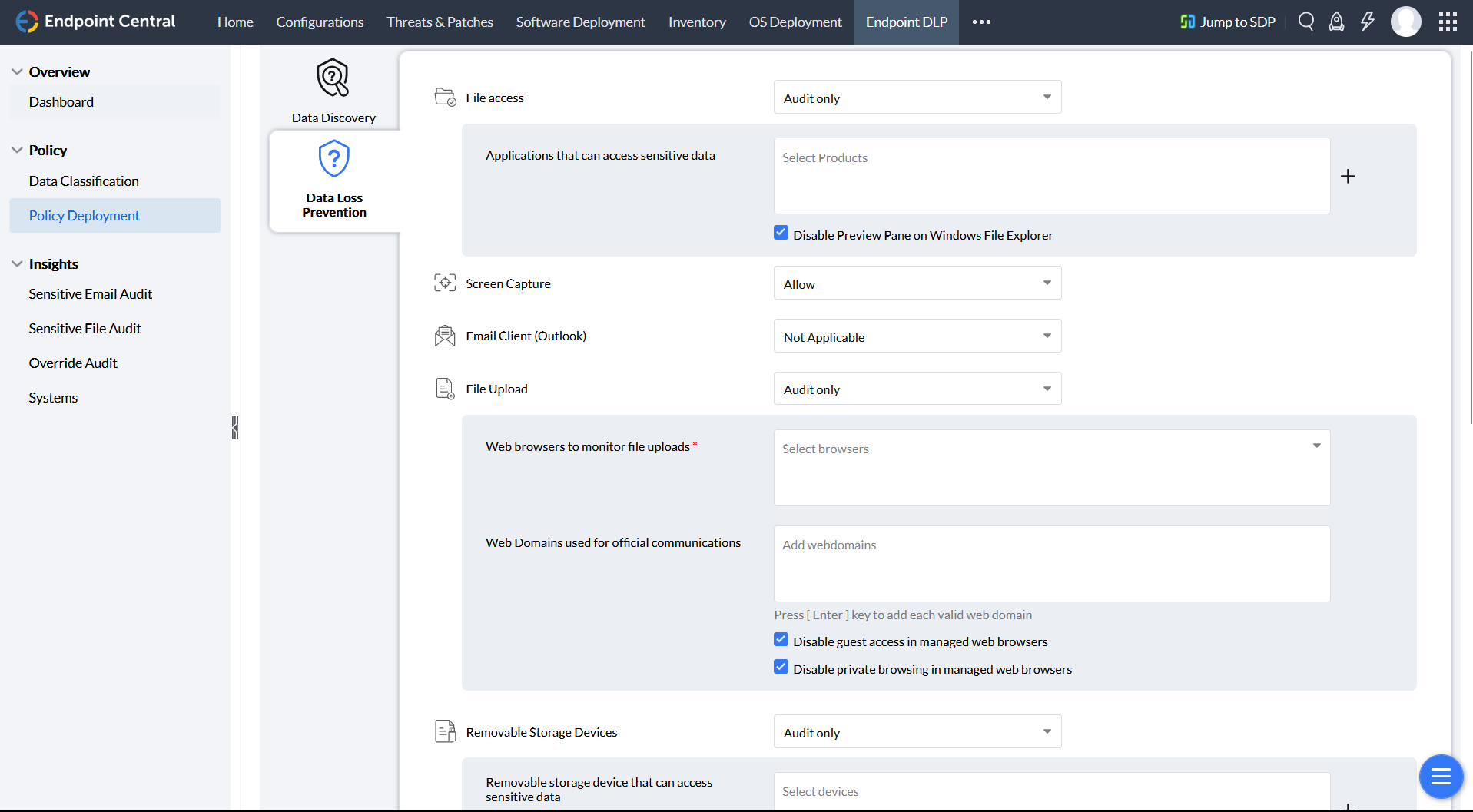

Prévention des fuites de données

La prévention des pertes de données (DLP) est une stratégie de sécurité cruciale pour protéger les données d’entreprise sensibles contre la perte, le vol ou l’accès non autorisé. Une solution DLP complète intègre des outils de recherche et classement des données, de contrôle de transfert et d’accès, de gestion des stratégies et des incidents, d’audit détaillé et d’alerte.

Pourquoi une solution DLP est-elle essentielle ?

Une solution DLP évite l’impact de la perte ou du vol de données, avec d’éventuelles conséquences dévastatrices pour l’entreprise. Par exemple, une violation de données peut entraîner :

- Des pertes financières en cas de sanctions, poursuites ou perte de clientèle

- Atteinte à la réputation et l’image de marque

- Perte d’avantage concurrentiel

- Violations de conformité réglementaire

Comment survient la perte de données ?

La perte de données arrive de différentes façons :

- Erreur humaine

Suppression accidentelle, écrasement de fichiers ou envoi de données à la mauvaise personne.

- Perte physique ou vol

Les ordinateurs portables, les appareils mobiles et les périphériques de stockage sont parfois perdus ou volés.

- Cyberattaques

Les attaques de malware, ransomware ou phishing peuvent amener la perte ou le vol de données.

Une solution DLP prévient ces risques en :

- Identifiant et classant les données sensibles

pour mieux les protéger

- Appliquant des stratégies

pour réduire le risque d’erreur humaine

- Analysant et contrôlant le transfert et l’accès

pour éviter que des utilisateurs non autorisés n’obtiennent des données sensibles

- Vérifiant et signalant l’activité

pour que l’organisation identifie et résolve rapidement les problèmes

- Détectant et réagissant

aux violations de données et autres incidents de sécurité

Avez-vous besoin d’une solution DLP ?

Une organisation qui collecte, stocke ou traite des données sensibles doit envisager d’adopter une solution DLP. Elle est surtout importante dans les secteurs réglementés comme la santé, la finance et les services publics.

Prévention des pertes de données

Conteneurisation

Technologie qui crée un espace de travail sûr et isolé sur un appareil personnel. Ce conteneur réunit toutes les applications d’entreprise, les données et les configurations que gère Endpoint Central. Les données personnelles et les applications restent distinctes du conteneur d’entreprise, renforçant la sécurité sans nuire à la confidentialité.

Le BYOD offre des avantages comme une productivité accrue et des coûts matériels réduits. Toutefois, il soulève des problèmes de sécurité, car l’organisation n'exerce pas un contrôle complet sur l’appareil. La conteneurisation répond ainsi à ce besoin :

- Séparation des données d’entreprise et personnelles

Les applications et les données professionnelles sont isolées dans le conteneur, évitant l’accès non autorisé d’applications personnelles ou d’un malware.

- Sécurité des données renforcée

Même si un appareil est perdu ou volé, les données d’entreprise du conteneur restent en sécurité. Un administrateur peut effacer à distance le conteneur sans affecter les données personnelles.

- Meilleure expérience utilisateur

Les employés peuvent continuer à utiliser leurs appareils personnels pour le travail sans problème de confidentialité.

Comment fonctionne la conteneurisation ?

- Android

Endpoint Central utilise en général la fonction de profil de travail Android pour affecter des appareils. Cela crée un environnement de travail sûr et dédié pour les applications et les données d’entreprise. Les applications professionnelles sont faciles à identifier et ne peuvent pas interagir avec celles personnelles ou partager des données hors du conteneur.

- iOS

Alors qu’Android intègre un profil de travail, iOS recourt à un outil de conteneurisation comme Endpoint Central. Il crée un conteneur sécurisé sur l’appareil spécialement pour les applications et les données professionnelles. L’administrateur peut établir d’autres mesures de sécurité pour garantir la protection des données.

- Domaines Web gérés

Cette fonction permet de désigner certains sites Web. Les documents téléchargés sur ces sites ne sont accessibles et stockables que dans le conteneur ME MDM, d’où un autre niveau de sécurité pour les données confidentielles.

- Réseau privé virtuel (VPN)

L’utilisation d’un VPN permet de chiffrer les données transmises via Internet, protégeant celles d’entreprise contre l’accès d’appareils personnels. On peut renforcer la sécurité avec un VPN par application. Cela crée un tunnel sécurisé spécialement pour les données auxquelles on accède via des applications professionnelles désignées du conteneur.

Effacement de révocation

Lorsqu’il convient de céder un appareil ou de le réaffecter à un autre employé, on peut choisir entre deux méthodes pour préparer le terminal à ce nouvel usage :

1. Effacement sélectif : Idéal pour BYOD

Cet effacement ciblé supprime toutes les configurations et les applications déployées via Endpoint Central. Les données personnelles restent intactes, rendant cette option idéale pour le BYOD (usage de matériel personnel). Voici les éléments supprimés :

- Configurations d’entreprise

Les réglages Wi-Fi, les stratégies de sécurité et d’autres profils gérés sont effacés.

- Applications Endpoint Central

Toutes les applications installées et gérées par le système de gestion des terminaux sont désinstallées.

Point important, cet effacement n’affecte pas :

- Données personnelles

Les photos, documents et autres fichiers personnels des employés restent intacts.

- Applications préinstallées

Les applications préinstallées et celles hors Endpoint Central restent intactes.

Cette option est parfaite en cas de BYOD si un employé quitte la société ou change de rôle. Il peut conserver son appareil à usage personnel et on veille à supprimer complètement les données d’entreprise et l’accès.

2. Effacement complet : remise à zéro

Pour un état vierge complet, cette option efface toutes les données du terminal. C’est idéal pour les appareils destinés à de nouveaux employés ou en cas d’appareil compromis. Voici ce qui est effacé :

- Tout le contenu de l’appareil

Cela englobe les données du système d'exploitation, les applications (personnelles et d’entreprise), les comptes d’utilisateur, les fichiers et les paramètres.

- Données de carte SD

Pour les appareils à stockage extensible, on peut choisir d’effacer aussi les données sur la carte SD. Cela concerne les appareils disposant d’une fonction de type Samsung SAFE ou KNOX.

Après l’effacement complet, l’appareil revient presque à un état vierge et on peut le réaffecter et le configurer pour un nouvel utilisateur.

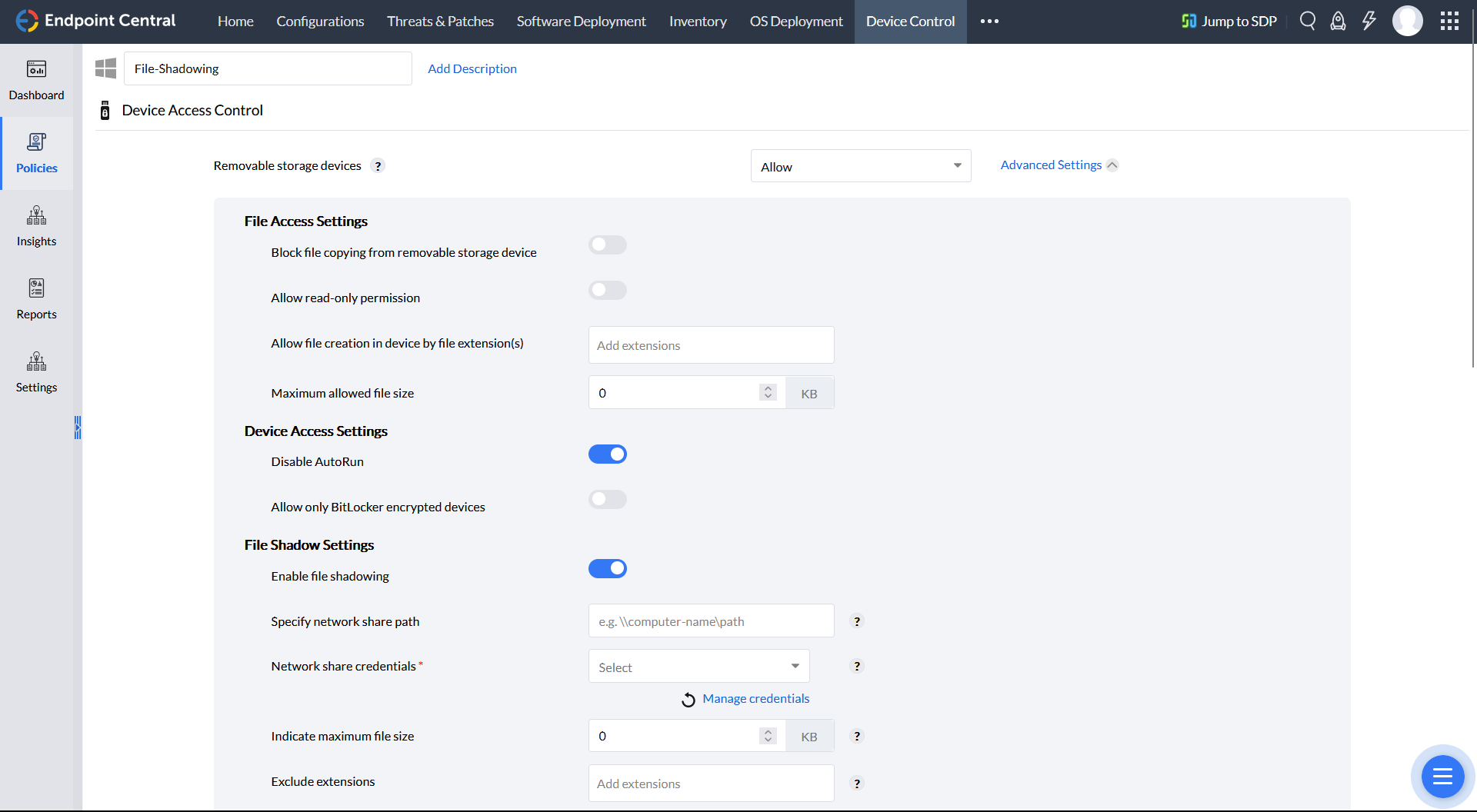

Fichiers de suivi et miroir

La mise en miroir de données est une mesure de sécurité qui crée des copies de données sensibles sur des périphériques USB lorsqu’ils sont connectés à un réseau. On peut ensuite les stocker en lieu sûr, comme un partage réseau protégé par mot de passe.

Un outil de mise en miroir peut servir à configurer des stratégies pour veiller à effectuer l’opération dès qu’on exécute une action de fichier sur un périphérique ou seulement pour certaines actions. On peut aussi enregistrer les détails de l’action (par exemple, nom de fichier, utilisateurs, appareils, terminaux concernés et heure).

Globalement, la mise en miroir de données est un moyen polyvalent et efficace qui permet d’améliorer la sécurité, la conformité et la performance des systèmes informatiques.

Contrôle d’accès aux appareils

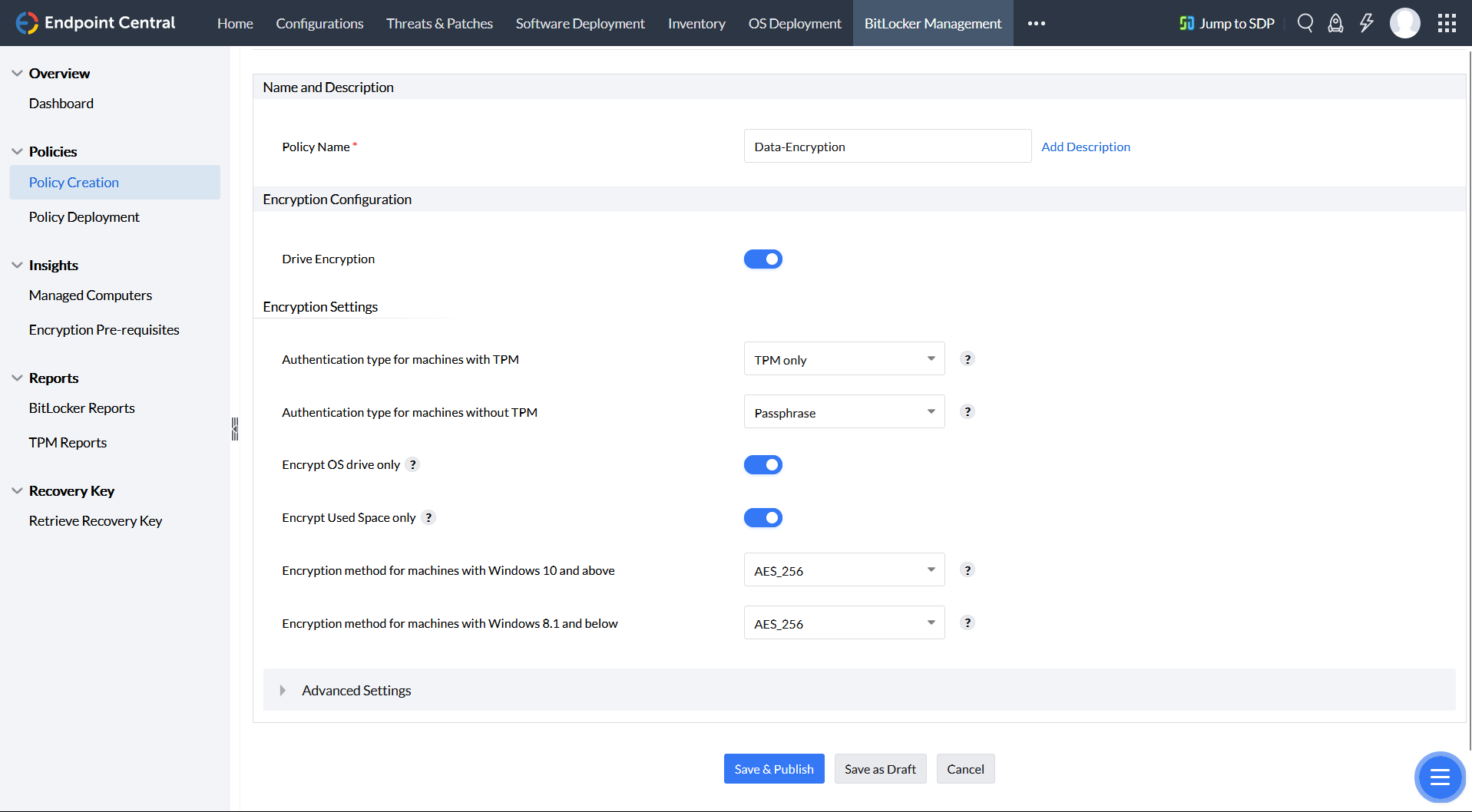

Chiffrement des données

Endpoint Central offre une solution unifiée de gestion et de sécurité des terminaux (UEMS) qui permet de gérer facilement le chiffrement BitLocker sur des appareils Windows du réseau. L’organisation peut s’assurer que ses données sont chiffrées et protégées contre un accès non autorisé, même en cas de vol ou de perte d’un appareil.

Avantages d’utiliser Endpoint Central pour gérer le chiffrement BitLocker :

Gestion centralisée

Endpoint Central offre une console unique pour gérer le chiffrement BitLocker sur tous les appareils Windows du réseau. On peut facilement déployer et appliquer des stratégies de chiffrement BitLocker et suivre l’état des appareils.

Chiffrement automatisé

Endpoint Central peut automatiquement chiffrer les appareils Windows selon des stratégies prédéfinies. Cela évite d’avoir à chiffrer manuellement chaque appareil et veille à un chiffrement systématique.

Suivi complet

Endpoint Central offre des rapports complets sur l’état de chiffrement BitLocker de tous les appareils. On peut ainsi identifier et résoudre facilement et rapidement les problèmes.

Comment Endpoint Central assure une gestion facile du chiffrement BitLocker :

Déploiement et application de stratégies de chiffrement BitLocker

Endpoint Central aide à déployer et appliquer des stratégies de chiffrement BitLocker sur tous les appareils Windows du réseau. Cela couvre la configuration des paramètres de chiffrement, comme les critères de complexité des mots de passe et la gestion des clés de récupération.

Analyse de l’état de chiffrement de tous les appareils

Endpoint Central fournit un aperçu en temps réel de l’état de chiffrement BitLocker de tous les appareils du réseau. On peut ainsi identifier et résoudre facilement et rapidement les problèmes.

Gestion à distance du chiffrement BitLocker

Endpoint Central permet de gérer à distance le chiffrement BitLocker sur tous les appareils Windows. Cela couvre des tâches comme le chiffrement et déchiffrement d’appareils ou la réinitialisation de clés de récupération.

Gestion BitLocker

"Nous ne disposions pas auparavant d’une solution MDM efficace. Grâce à ManageEngine, nous avons gagné en sérénité, nos appareils et données sont protégés et facilement supprimés en cas de départ d’un employé ou de vol/perte d’un appareil. "

Leah G,

Marché des PME,

Avis recueilli et hébergé sur G2.