La gestion des actifs IT est le processus de gestion des actifs informatiques d'une organisation tout au long de leur cycle de vie, depuis l'approvisionnement, la surveillance, la maintenance et les mises à niveau jusqu'à la mise au rebut. Ce processus comprend le matériel, les logiciels et les ressources réseau, afin de garantir leur utilisation optimale et rentable, et leur conformité aux réglementations sectorielles. Pour rationaliser la gestion des actifs IT, les organisations utilisent aujourd'hui des solutions ITAM pour automatiser le flux de travail et mieux gérer les actifs

Un logiciel de gestion des actifs IT est un programme qui gère et surveille les actifs IT présents dans un réseau. Grâce aux solutions de gestion des actifs IT, un actif peut être suivi pendant toute sa durée de vie dans l'organisation. Vous pouvez gérer les terminaux locaux (LAN) ainsi que les postes de travail à distance depuis un emplacement central. En utilisant un logiciel de gestion des actifs IT (ITAM), vous pouvez gérer les actifs matériels et logiciels de votre réseau où que vous soyez, à tout moment, depuis votre ordinateur portable ou votre téléphone mobile.

De même, un logiciel ITAM aide également à suivre les actifs numériques. À l'aide des analyses d'actifs disponibles dans un logiciel ITAM, vous pouvez facilement configurer des alertes pour être informé de tout changement détecté dans l'inventaire matériel ou logiciel. Le logiciel de gestion des actifs IT d'Endpoint Central, associé à ses fonctionnalités de gestion unifiée des terminaux, est l'un des meilleurs logiciels ITAM qui offre une gestion simplifiée des actifs physiques et numériques, ainsi que des rapports d'inventaire prédéfinis et des notifications par email pour suivre, surveiller et tout gérer depuis une console unique.

Principales fonctions d’une solution de gestion des actifs

Voici la liste complète des fonctions de gestion et de suivi des actifs informatiques qu’offre notre solution ITAM globale :

- Analyses régulières des actifs

- Gestion des licences logicielles

- Gestion des garanties matérielles

- Alertes d’inventaire en temps réel

- Contrôle de logiciel

- Gestion des certificats

- Geofencing

- Gestion de l’alimentation

- Gestion des périphériques USB

- Inventaire matériel et logiciel

- Analyse de fichiers

- Interdiction de logiciels et blocage d’exécutables

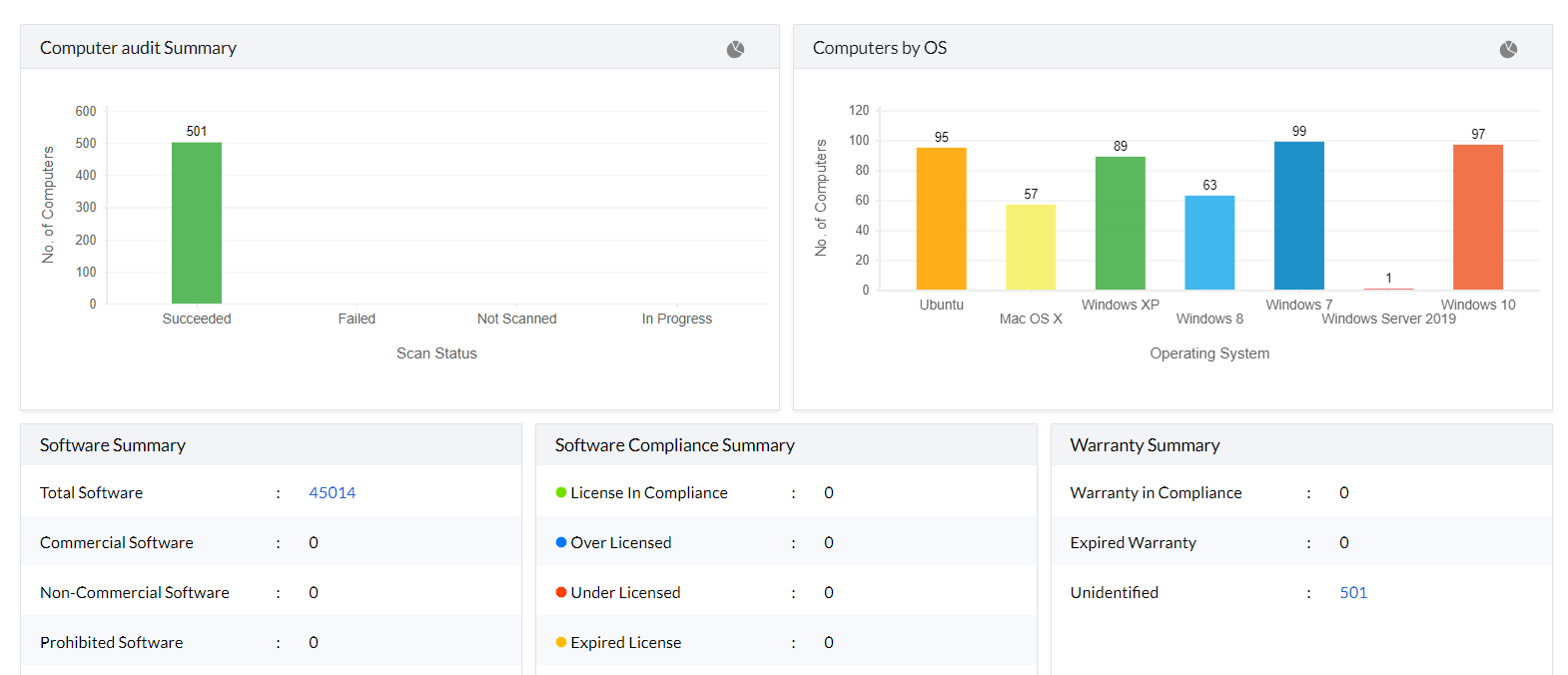

Analyses régulières des actifs

Dans le monde actuel dynamique, on remplace ou met à niveau des appareils constamment et rapidement. Il vous incombe en tant qu’administrateur informatique de suivre l’ensemble de ces modifications et ajouts avec un système de gestion des actifs et de veiller à ce que seuls les appareils autorisés se connectent au réseau. L’outil de gestion et suivi des actifs informatiques analyse régulièrement le réseau pour obtenir les détails d’inventaire matériel et logiciel et déceler les modifications du réseau. Il permet d’analyser les actifs comme suit :

- Après l’installation

On peut lancer l’analyse lorsque l’agent est initialement installé sur la machine. Elle a lieu dès l’installation de l’agent pour collecter tous les détails nécessaires de la machine.

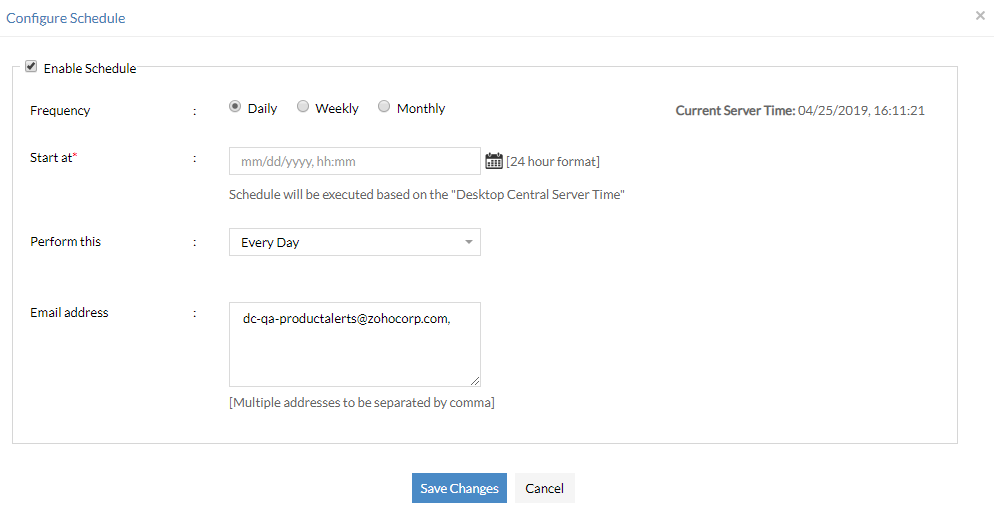

- Planification

Ce type d’analyse est prévu à l’avance pour s’exécuter à intervalles donnés ou des moments précis. Il s’agit d’une analyse automatisée régulière qui a lieu selon un calendrier prédéfini.

- Planification par l’utilisateur

Similaire à une analyse prévue, mais déclenchée à un moment prédéfini et lorsqu’un utilisateur se connecte au système avec moins de privilèges.

- Notification

Une telle analyse se déclenche à l'installation ou la désinstallation d’un logiciel. Elle a lieu après des modifications de la configuration logicielle du système, l’avertissant d’effectuer une analyse en réponse à ces événements.

- Notification par l’utilisateur

Similaire à l’analyse précédente, mais cible des logiciels donnés. Elle se déclenche à l'installation ou la désinstallation d’un logiciel précis.

- À la demande

L’administrateur lance manuellement cette analyse du serveur. Elle permet une analyse immédiate à l’initiative de l’utilisateur lorsqu’on a besoin de contrôles système précis ou de résoudre des problèmes.

- Icône de barre

Analyse que déclenche manuellement l’utilisateur via l’icône de barre de l’agent. L’utilisateur peut lancer ce type d’analyse via la barre système, disposant donc d’un moyen pratique d’effectuer des analyses au besoin.

- Serveur FS

Il s’agit d’une analyse rapide déclenchée par le serveur lorsqu’il n’enregistre qu’en partie les données différentielles traitées auparavant. L’analyse complète garantit que le serveur traite entièrement les détails nécessaires.

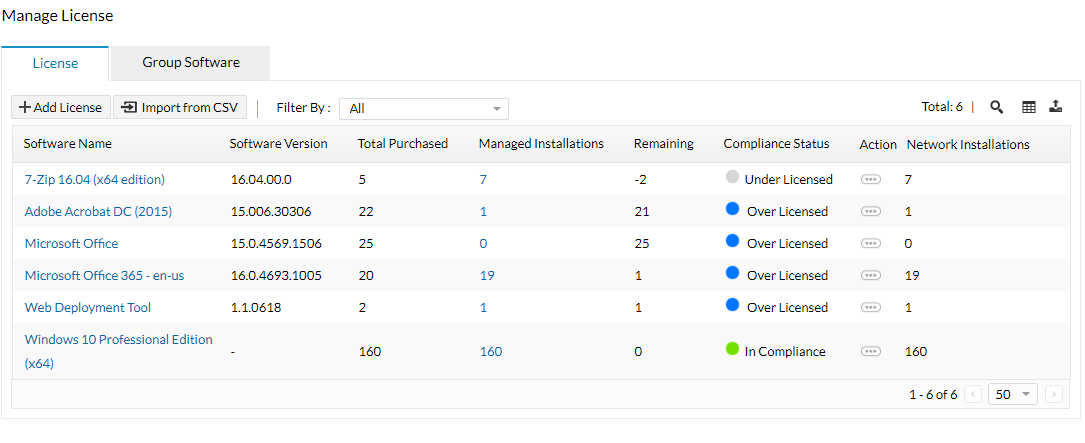

Gestion des licences logicielles

Un système de gestion des actifs informatiques garantit en permanence la conformité des licences et aide à éviter de lourdes pénalités de violation en cas d’audit des logiciels. Notre outil de gestion et de suivi des actifs informatiques facilite grandement ce processus en évaluant automatiquement l’état de conformité. Lorsqu’il détermine qu’un logiciel manque de licences, on peut en ajouter d’autres ou le désinstaller sur le nombre d’ordinateurs nécessaire avec Endpoint Central, solution de gestion des actifs de ManageEngine. On dispose aussi de ces fonctionnalités dans l’ application mobile Endpoint Central.

En savoir plus sur la conformité des licences logicielles.

Gestion des garanties matérielles

Le suivi des garanties matérielles avec un outil de gestion des actifs informatiques permet d’éviter des coûts de maintenance inutiles. L’outil facilite grandement la détection automatique des détails de garantie pour les appareils Dell, Lenovo, Toshiba et HP. La solution de gestion des actifs offre aussi des rapports prédéfinis pour les ordinateurs dont la garantie arrive à expiration ou a déjà expiré.

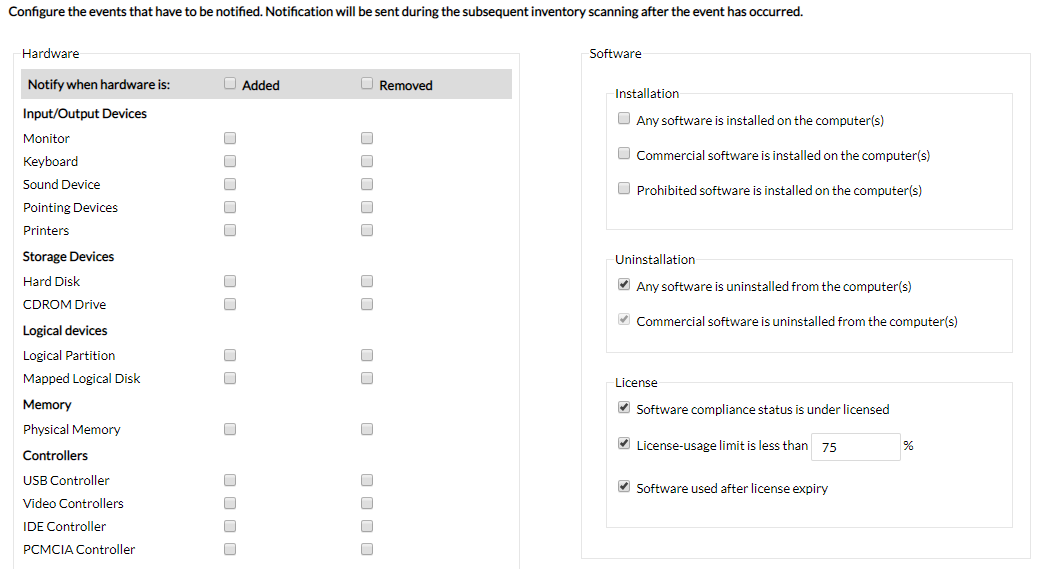

Alertes d’inventaire en temps réel

Grâce à l’outil de suivi des actifs, on peut configurer des notifications en temps réel pour chaque installation d’un nouveau logiciel, ajout/retrait d’un élément matériel, défaut de licences ou utilisation après expiration des licences, installation/désinstallation de logiciel commercial, espace disque d’un ordinateur inférieur à un seuil fixé, etc. en quelques clics.

Contrôle de logiciel

On peut réduire d’importantes charges en suivant l’utilisation des logiciels commerciaux et en veillant à bien exploiter les licences. Endpoint Central facilite la gestion des actifs logiciels. On peut afficher des rapports détaillés et déterminer si l’utilisation des logiciels justifie le coût, pour aider à prendre des décisions d’achat éclairées.

Gestion des certificats

Outre l’utilisation de mots de passe pour la sécurité et l’authentification, nombre d’entreprises préfèrent employer des certificats signés numériquement pour authentifier l’utilisateur avant de l’autoriser à accéder à divers services (serveur Exchange, Wi-Fi, VPN et autres applications). Créez, distribuez et renouvelez des certificats signés numériquement avec Endpoint Central.

On utilise en général deux types de certificats :

- Certificats de confiance

Les administrateurs emploient un seul certificat de confiance pour authentifier tous les utilisateurs de l’entreprise. Le certificat doit résider sur l’appareil pour que l’utilisateur puisse l’authentifier. On peut y parvenir en distribuant le certificat via Endpoint Central.

- Certificats personnalisés

Les autorités de certification (AC) sont responsables d’émettre des certificats pour les entreprises et en créent pour chaque utilisateur. En cas d’intégration à Endpoint Central, l’autorité crée et distribue ces certificats.

Geofencing

Une limite géographique est une clôture virtuelle basée sur une zone de géolocalisation qui permet d’exécuter automatiquement certaines opérations sur un appareil lorsqu’il quitte cette zone. Cela crée une protection virtuelle des appareils d’entreprise contenant des données sensibles qui doivent rester à un endroit précis ou dans une zone.

Endpoint Central marque automatiquement les appareils quittant la zone comme non conformes et déclenche une série d’actions, passives comme la notification d’administrateurs, le verrouillage de l’appareil et l’effacement de données, ou actives comme l’exécution de commandes de sécurité.

Gestion de l'alimentation

En gérant et optimisant la consommation d’énergie du matériel du réseau, Endpoint Central améliore la rentabilité.

- Créez, modifiez et appliquez des modes de gestion selon les sites, les services ou les fonctions.

- Arrêtez ou mettez en veille, prolongée ou pas, un ordinateur inactif pour réduire la consommation.

- Analysez les niveaux de batterie des appareils stratégiques.

- Pour les anciens modèles ne gérant pas les modes de gestion, on peut désactiver les économiseurs d’écran.

En savoir plus sur la gestion de l'alimentation ici.

Gestion des périphériques USB

Les clés USB, les CD et autres dispositifs de stockage mobiles menacent les données ou la sécurité de l’entreprise si la DSI ne les surveille pas. En bloquant ou désactivant les périphériques USB, on peut limiter leur utilisation selon les rôles et les services. Établissez des restrictions non seulement par ordinateur ou utilisateur, mais aussi par type de fabricant, d’où une meilleure accessibilité. Activez/désactivez les périphériques USB suivants pour des utilisateurs et des ordinateurs :

- Souris

- Lecteur de disque

- CD-ROM

- Disquette

- Bluetooth

- Image

- Imprimante

- Modem

- Périphériques USB Apple

- Périphériques de stockage mobiles

Au lieu d’activer ou désactiver des périphériques USB, on peut choisir de simplement enregistrer leur activité pour audit ultérieur. Endpoint Central suit l’utilisation des périphériques USB et affiche tous les détails nécessaires comme :

- Nom du périphérique

- Nom de l’utilisateur

- Type de périphérique

- Durée

- Fabricant et autres

En savoir plus sur la gestion des périphériques USB ici.

Inventaire matériel et logiciel

L’un des avantages de l’ITAM consiste à rester à jour et informé des actifs que compte le réseau. La solution de gestion des actifs informatiques permet de prendre des décisions fondées quant à l’acquisition de nouveaux actifs, d’où une réduction des dépenses inutiles. Notre solution de gestion des actifs informatiques (ITAM), Endpoint Central, offre des rapports précis sur la gestion des actifs matériels et logiciels ainsi que sur tous les métriques concernés, cette information étant aisément accessible d’un téléphone mobile via l’ application mobile.

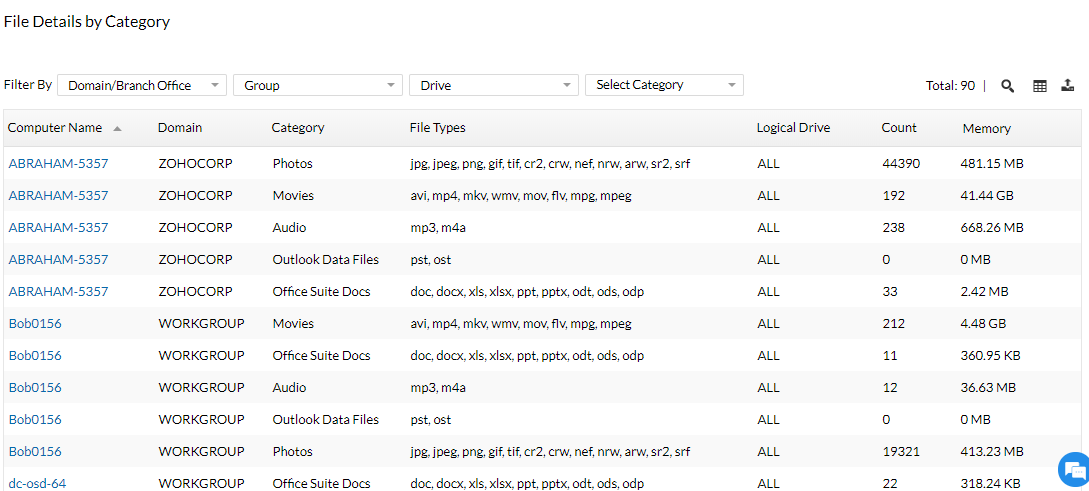

Analyse de fichiers

Un outil de suivi des actifs aide à examiner le type des fichiers présents dans le réseau en définissant des règles et planifiant des analyses. Un outil de gestion des actifs informatiques permet de définir des règles d’analyse de fichiers (audio, vidéo, documents, etc.) et déterminer la quantité d’espace qu’ils occupent. Au besoin, un outil ITAM peut aviser les utilisateurs de supprimer les fichiers inutiles sur des ordinateurs manquant d’espace libre.

Interdiction de logiciels et blocage d’exécutables

Un administrateur système doit s’assurer qu’aucun logiciel interdit n’est installé sur l’un des ordinateurs. L’outil de gestion des actifs informatiques permet d’interdire un logiciel et d’ajouter une stratégie de désinstallation automatique en quelques clics. On peut aussi avertir l’utilisateur et lui demander de désinstaller lui-même le logiciel via un outil de gestion des actifs informatiques. Dans certains cas, un logiciel malveillant n’a pas besoin d’être installé sur l’ordinateur et se lance à partir d’un lecteur externe. Notre solution de gestion des actifs informatiques permet d’empêcher l’utilisation de ces applications en bloquant les exécutables. Cela évite que l’application s’exécute et élimine ainsi le risque d’attaques ou de violation des données.

Aperçu du processus ITAM

On peut aisément simplifier le processus en déployant une solution ITAM unifiée. Voici un aperçu du processus de gestion des actifs informatiques :

- Gestion de l'inventaire : le processus ITAM commence par une gestion complète de l’inventaire, tous les actifs informatiques (matériel, logiciels et autres ressources numériques) de l’entreprise étant intégrés à la console ITAM unifiée.

- Suivi des actifs : si on utilise une solution de gestion des actifs informatiques, le processus implique aussi un suivi continu pour contrôler le cycle de vie de chaque actif, de l’achat et la licence à la cession, assurant un enregistrement précis de l’emplacement, l’utilisation et l’état.

- Gestion des configurations et du cycle de vie : le processus de gestion des actifs informatiques couvre la gestion des configurations et du cycle de vie, englobant la planification, l’acquisition, le déploiement, la maintenance et la mise hors service des actifs. De plus, les configurations matérielles et logicielles sont normalisées pour garantir la cohérence, la compatibilité et la conformité avec les normes de l’entreprise et les réglementations du secteur.

- Contrôle de la sécurité et la conformité : un autre aspect important du processus de gestion des actifs consiste à contrôler la sécurité et la conformité. Grâce à une solution ITAM unifiée, les administrateurs peuvent examiner les contrats de licence logicielle, les exigences réglementaires et les stratégies internes via une surveillance et des audits continus. De plus, le processus ITAM protège les actifs informatiques contre les cybermenaces, assurant la confidentialité des données.

- Rapports et analyse : le processus de gestion des actifs informatiques consiste enfin à générer des rapports et réaliser une analyse pour donner un aperçu de l’utilisation, les coûts, les risques et les métriques de performance, étayant une prise de décision avisée et une amélioration continue des pratiques.

Bonnes pratiques de gestion des actifs informatiques (ITAM)

Comme tenu du nombre élevé d’actifs des entreprises, la gestion des actifs informatiques peut effrayer. Voici quelques bonnes pratiques à intégrer à votre stratégie de gestion des actifs informatiques actuelle pour assurer des résultats optimaux :

- Révisez et adaptez en permanence la stratégie. La gestion des actifs informatiques (ITAM) n’est pas une fin en soi, mais un processus dynamique à traiter comme tel. L’adoption d’outils ITAM automatiques garantit la découverte et l’évaluation des terminaux dès leur affectation dans le réseau.

- Définissez des notifications en temps réel pour les modifications de matériel ou de logiciel dans le réseau afin de déceler les anomalies et d’y remédier immédiatement.

- Avant de renouveler la licence d’un logiciel commercial, analysez bien les statistiques d’utilisation pour veiller à n’acquérir que le nécessaire. Les rapports précis d’une solution de gestion des actifs informatiques aident à prendre facilement des décisions éclairées. De plus, le suivi en temps réel aide à garantir la conformité des terminaux et le sécurité de l’environnement informatique.

- Activez des alertes en temps réel sur :

- Les cas de non-conformité des licences.

- Le moment où un logiciel commercial est installé/désinstallé dans le réseau.

- Le moment où la licence d’un logiciel commercial arrive à expiration.

Gestion des actifs informatiques simplifiée

La gestion des actifs informatiques, comme indiqué ci-dessus, consiste à exécuter certaines tâches sur les actifs logiciels et matériels d’une entreprise pour les identifier, recenser, acquérir, gérer, analyser et céder. Tous les types de gestion (actifs matériels, logiciels ou numériques) revêtent la même importance pour le bon fonctionnement d’une organisation.

Les actifs jouant un rôle clé dans la productivité de l’entreprise, il s’avère primordial de les gérer correctement. En analysant et gérant les actifs avec un outil ITAM pour réduire le délai de remplacement ou réparation de ceux endommagés, l’organisation gagne en efficacité et rentabilité.

ManageEngine Endpoint Central offre l’une des meilleures solutions de gestion des actifs informatiques. Elle permet d’automatiser de nombreuses tâches courantes et fournit un aperçu global de l’état des actifs du réseau. Une solution de gestion des actifs informatiques simple comme Endpoint Central optimise tout leur processus de gestion. Des doutes ? Téléchargez gratuitement notre solution ITAM et jugez par vous-même !

Si vous cherchez une solution exclusive de gestion des terminaux orientée MSP, évaluez Endpoint Central MSP dès maintenant

"Endpoint Central me fournit un inventaire complet de tous les actifs matériels et logiciels. Cela permet de suivre l’état des actifs, d’identifier d’éventuels problèmes et de prendre de meilleures décisions d’achat informatique. »"

Adnan R,

Avis recueilli et hébergé sur G2.