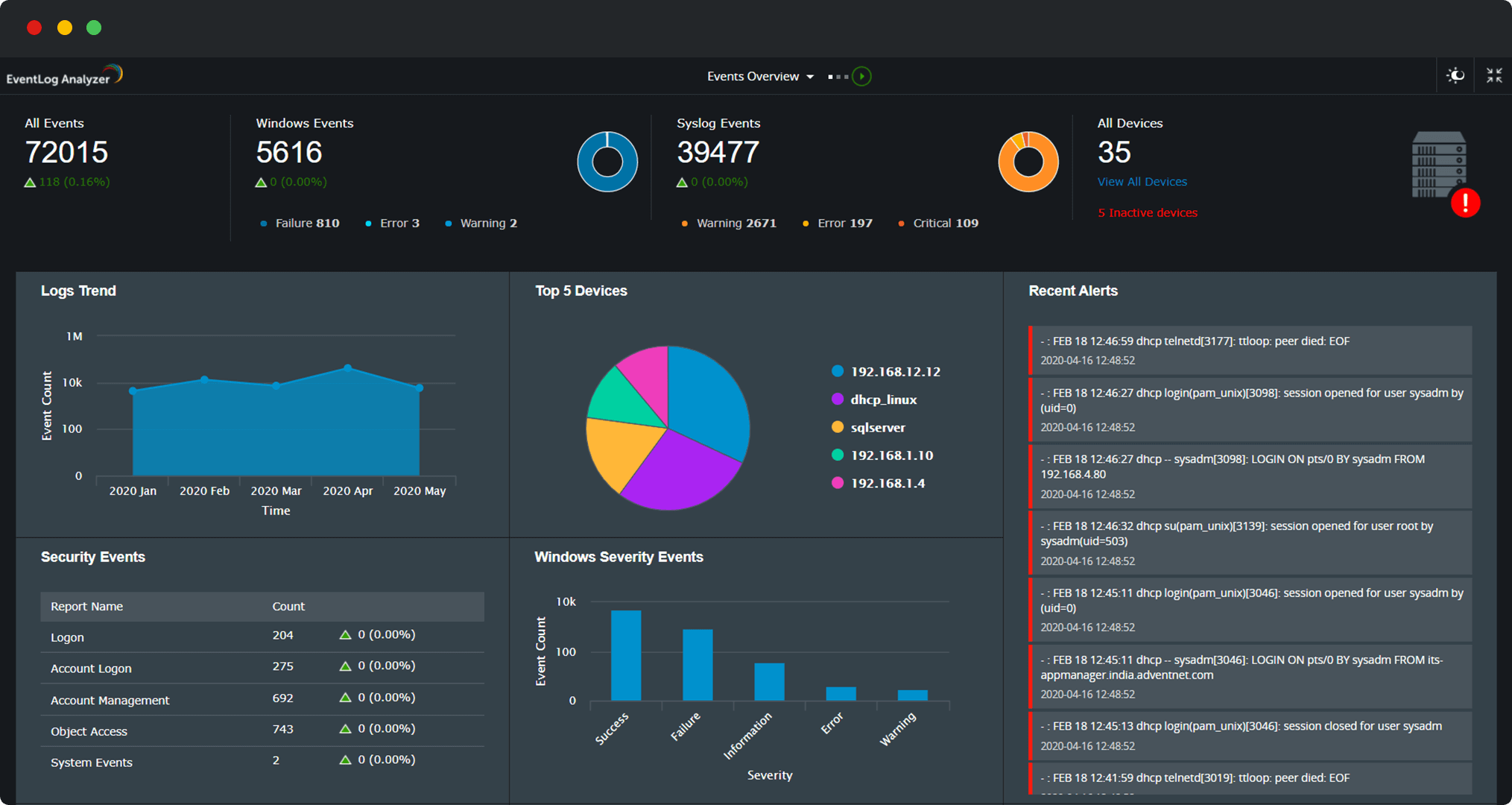

Gestion des journaux, audit et gestion faciles de la conformité informatique pour SIEM.

Collectez, surveillez et analysez les journaux, et conformez-vous aux obligatoires réglementaires.

Plus de 10000 clients font confiance à EventLog Analyzer

Log management and beyond

- Gestion du journal de sécurité

- Audit d'appareil réseau

- Analyse du journal des applications

- Gestion du journal du serveur

- Gestion d’événements de sécurité

- Gestion des journaux de serveur Web

- TOUTES LES FONCTIONNALITÉS

Gestion du journal de sécurité : Traitez chaque journal

Collectez, gérez, analysez, corrélez et parcourez les données de journal à partir de 750 sources préconçues en utilisant la collecte de journaux sans agent, la collecte de journaux basée sur l'agent et l'importation de journal. De plus, analysez tout format de journal humainement lisible avec l’analyseur de journal personnalisé EventLog Analyzer, qui lit et extrait automatiquement les champs et vous permet de marquer les champs supplémentaires pour une meilleure analyse des formats de journaux d'applications tierces ou non prises en charge. Le serveur de journal système intégré à EventLog Analyzer configure et collecte automatiquement les journaux système des appareils en réseau, vous permet d’effectuer des analyses syslog et fournit des informations approfondies sur les événements de sécurité.

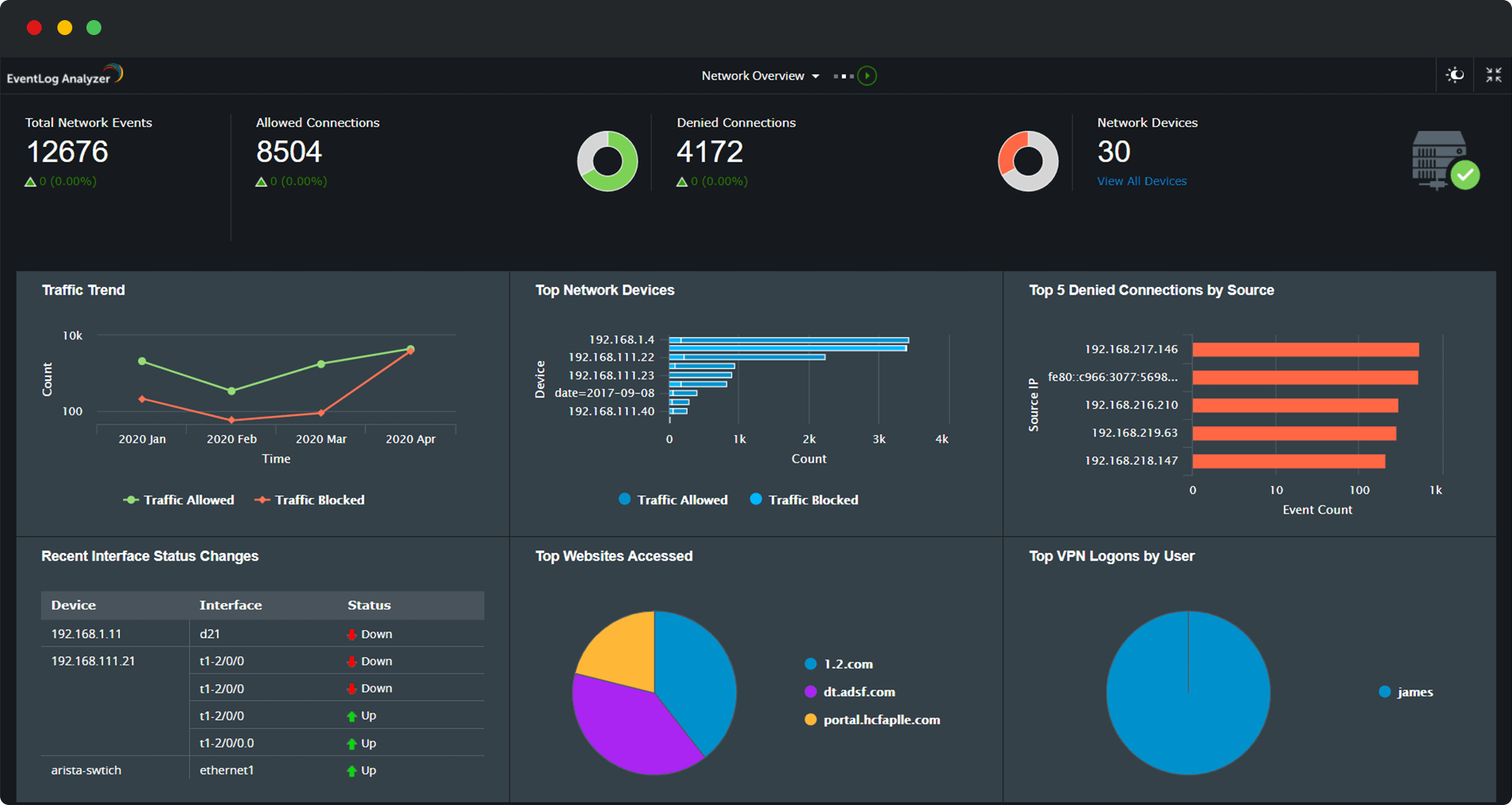

En savoir plusSurveillance de périphérique réseau : Commencer avec le périmètre de sécurité

Préservez votre périmètre réseau contre les intrusions en auditant les données de journal à partir des appareils du périmètre, ce qui inclut les routeurs, les commutateurs, le pare-feu, et les IDS et IPS. Obtenez de précieuses informations sur la politique de sécurité du réseau et les changements de règles, les connexions et déconnexions des utilisateurs administrateurs (ce qui inclut les connexions échouées) sur les appareils du périmètre critique, les changements apportés aux comptes d'utilisateur critiques, et bien plus. Détectez le trafic entrant et sortant provenant de sources malveillantes et bloquez-le en temps réel avec des flux de travail prédéfinis.

En savoir plusAnalyse du journal des applications : Protégez ce qui compte

Surveillez les changements critiques, détectez les vols de données, identifiez les attaques, et suivez les temps d'arrêt dans les applications critiques pour votre entreprise, comme les bases de données et serveurs Web, grâce à la surveillance des journaux d'application.

EventLog Analyzer est un outil de surveillance d'activité de base de données qui vous aide à assurer la confidentialité et l’intégrité de votre base de données.

- Surveillance de base de données SQL : Suivez les activités DML et DDL, auditez les changements de compte utilisateurs et les activités de serveur SQL, détectez les attaques comme les injections SQL, affichez les verrouillages de compte, et bien plus.

- Surveillance de base de données Oracle : Surveillez les activités et accès des utilisateurs, auditez les changements de compte d'administrateur et les activités critiques sur les serveurs, et bien plus.

Gestion du journal du serveur : Assurez une sécurité complète du serveur

Surveillez vos serveurs et suivez les changements critiques en temps réel. Gérez les journaux de serveur pour vos serveurs SQL, terminaux, serveurs Oracle, serveurs d'impression, et autres serveurs Web. Avec les mécanismes de détection des menaces d’Eventlog Analyzer, il est plus facile de détecter les menaces de sécurité liées au serveur, ce qui inclut les attaques par analyse de tous les ports, l'accès non autorisé aux comptes contenant des données d’entreprise sensibles, et les activités suspicieuses sur les appareils. Vous pouvez aussi surveiller les performances du serveur et résoudre les problèmes opérationnels.

En savoir plusGestion d’événements de sécurité : Surveillez les événements de sécurité sur votre réseau

Collectez, suivez, surveillez et établissez des rapports sur les événements de sécurité de votre réseau. EventLog Analyzer est un logiciel de gestion d’événements de sécurité qui analyse les informations des événements de sécurité détectés et fournit des techniques de réponses aux menaces sophistiquées avec des flux de travail automatisés. Vous pouvez aussi démontrer la conformité avec des modèles prêts à l'audit pour les réglementations comme HIPAA, RGPD, PCI-DSS, SOX, et bien plus.

En savoir plusGestion des journaux de serveur Web

Auditez, gérez et suivez les journaux de serveur Web

EventLog Analyzer est un outil d'analyse de journal qui sert aussi :

- Analyseur du journal IIS : Auditez les événements de serveur Web Microsoft Internet Information Services (IIS), les erreurs de sécurité, les changements de configuration, et bien plus. En savoir plus

- Analyseur de journal Apache : Surveillez les événements de serveur Web Apache, les erreurs de sécurité, les informations des attaques, et bien plus. En savoir plus

- Analyseur du journal DHCP : Suivez les événements de serveur DHCP critiques ; auditez les baux accordés, renouvelés ou refusés ; et bien plus. En savoir plus

Sources de journal prises en charge

Découvrez les 750 sources de log supportées par EventLog Analyzer.

Analyse de la sécurité et au-delà

- FIM

- Corrélation

- Threat intelligence

- Gestion des incidents

- Recherche

- Conformité

SURVEILLANCE DE L'INTÉGRITÉ DES FICHIERS Assurez la sécurité des données sensibles

Protégez les données sensibles de votre organisation contre les accès non autorisés, les modifications, les menaces de sécurité et les infractions. Avec la fonction de surveillance de l'intégrité des fichiers d’EventLog Analyzer, vous pouvez suivre tous les changements apportés aux fichiers ou dossiers qui contiennent des données confidentielles en temps réel pour détecter rapidement les incidents de sécurité critiques et assurer l’intégrité des données.

Analysez en profondeur les accès aux fichiers et dossiers, les changements d'autorisation, et les changements de valeur de données apportés aux serveurs de fichiers Windows et serveurs Linux.

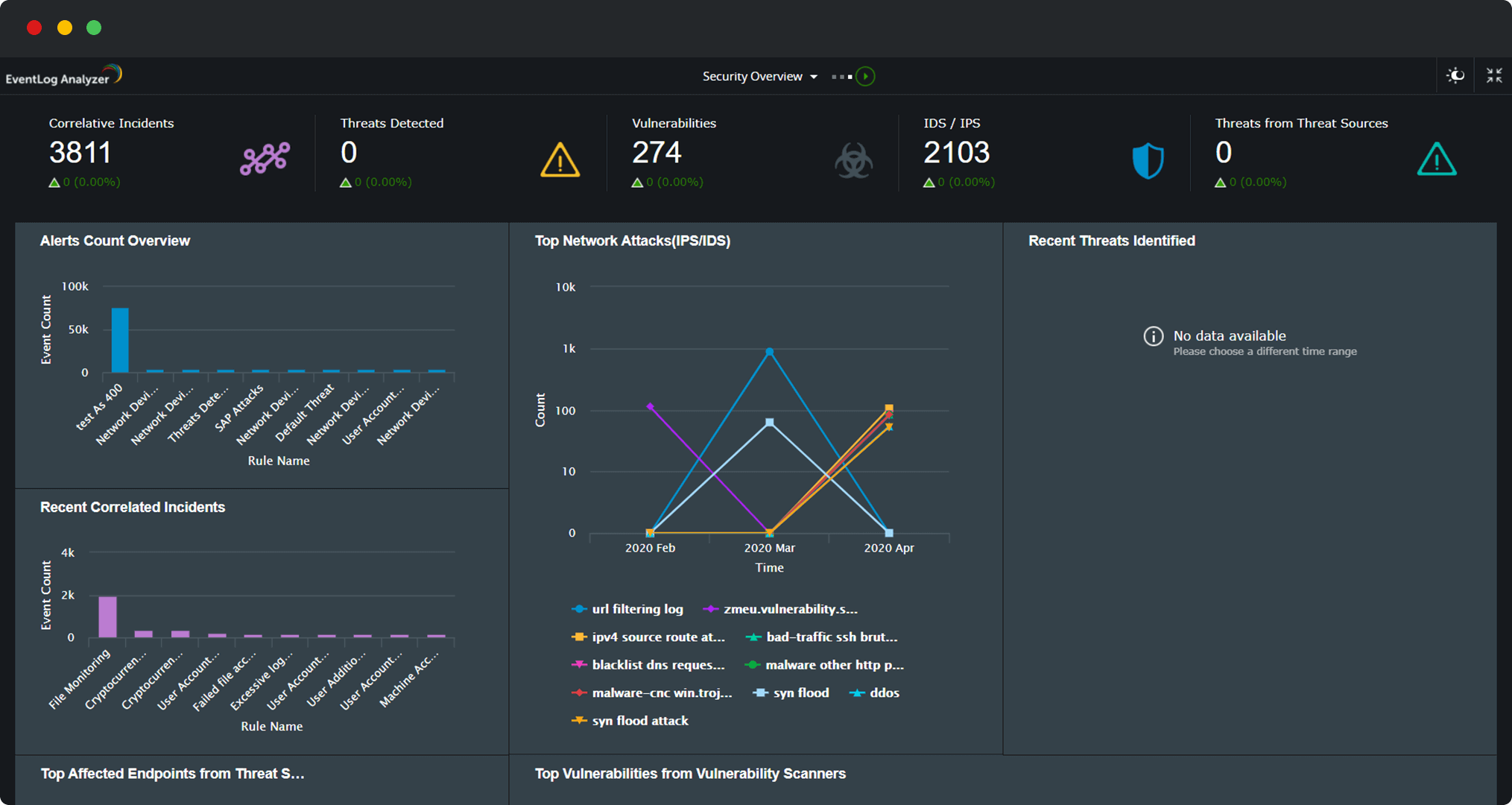

En savoir plusMOTEUR DE CORRÉLATION DES ÉVÉNEMENTS EN TEMPS RÉEL : Corrélez les événements disparates de façon sécurisée

Détectez les tentatives d'attaque et suivez les menaces de sécurité potentielles en corrélant les données de journal à travers l’appareil avec des règles prédéfinies et un générateur de règles de corrélation personnalisées par glisser-déposer. Soyez alerté en temps réel sur les menaces de sécurité, comme les attaques par brute force, les vols de données, les attaques par injection de code SQL, et l’installation de logiciels malveillants, en corrélant les données à partir de différentes sources de journal.

Obtenez des informations sur les événements de sécurité qui ont déclenché une règle de corrélation sous forme d’une chronologie des incidents. Associez une règle de corrélation ou une action avec des profils des flux de travail pour neutraliser immédiatement la menace de sécurité.

En savoir plusTHREAT INTELLIGENCE AMÉLIORÉ Utilisez des flux de menace contextuels pour une meilleure sécurité

Identifiez les adresses IP, URL ou interactions de domaines malveillantes avec votre réseau en temps réel en corrélant automatiquement les journaux de données des appareils de votre réseau avec des flux de menaces scrutés en utilisant notre base de données de menaces IP globale intégrée et des analyses de menaces avancées.

La plateforme de threat intelligence d’EventLog Analyzer est automatiquement mise à jour quotidiennement pour vous aider à rester à jour sur les menaces et défendre votre réseau contre les dernières attaques. Recevez des informations sur la catégorie de menace, le score de réputation de la source malveillante, et bien plus avec l’extension avancée d'analyse des menaces.

En savoir plusGESTION D’INCIDENTS INTÉGRÉE Employez l'automatisation pour la résolution des menaces

Gérez efficacement les incidents de sécurité et accélérez le processus de résolution en attribuant automatiquement des tickets à vos techniciens ou administrateurs en utilisant des règles prédéfinies. Pour chaque incident détecté, soumettez des tickets dans des outils ITSM centralisés avec les intégrations logicielles de bureau d'assistance. Facilitez la résolution des menaces en utilisant des flux de travail d’incident automatisés qui atténuent instantanément les menaces de sécurité.

En savoir plusUN PUISSANT MOTEUR DE RECHERCHE Utilisez des analyses forensiques pour déceler des lacunes de sécurité

Creusez des téraoctets de données de journal brutes et trouvez exactement ce que vous cherchez avec la fonction de recherche dans les journaux d’EventLog Analyzer. Menez des recherches de base en utilisant des caractères génériques, des phrases, et des opérateurs booléens ainsi que des recherches groupées et des recherches de plage.

Utilisez le générateur de requêtes avancées pour construire automatiquement des requêtes complexes en utilisant des options de recherche interactives basées sur clic et bien plus. Enregistrez des résultats de recherche comme rapports d’incident et enregistrez des requêtes comme profils d'alerte pour mener efficacement des analyses de cause racine et empêcher les attaques de même type de se reproduire.

En savoir plusGESTION INTÉGRÉE DE LA CONFORMITÉ Répondez facilement aux demandes de conformité

Simplifiez votre surveillance de la conformité informatique avec des modèles de rapport prédéfinis pour diverses obligations réglementaires, dont PCI DSS, HIPAA, FISMA, RGPD, SOX, et ISO 27001. Exportez des rapports de conformité complets dans n’importe quel format, ajustez les modèles de rapport de surveillance de conformité existants, ou créez des rapports de conformité personnalisés pour répondre aux demandes des futures réglementations IT. Archivez les données de journal pendant des délais personnalisés pour répondre aux exigences cruciales d'archivage de journal.

En savoir plusVous recherchez une solution de gestion des journaux ? EventLog Analyzer est disponible en 3 éditions

ÉDITION GRATUITE

0$N’expire jamais

Téléchargement gratuit- Ne prend en charge que jusqu’à 5 sources de journaux

- Elle n’expire jamais

- Collecte et archivage centralisés des journaux

- Rapports basés sur la recherche de journaux

- Rapports de conformité

- Capacités d'analyse technique des journaux

PREMIUM

À partir de 595 $/an

Essayer maintenant- Prend en charge 10 à 1 000 sources de journaux. Inclus

- Collecte et archivage centralisés des journaux

- Rapports basés sur la recherche de journaux

- Rapports de conformité

- Capacités d'analyse technique des journaux

DISTRIBUÉ

À partir de 2495 $/an

Essayer maintenant- Prend en charge de 50 à un nombre illimité de sources de journaux

- Inclut toutes les fonctions de l'édition Premium et prend en charge

- Environnement évolutif

- Architecture distribuée du collecteur central

- Surveillance de plusieurs emplacements géographiques

- Rapports spécifiques au site

- Marquage du client Web adapté aux vues spécifiques du client

Vous voulez gérer vos journaux sur le cloud ?

Cliquez ici pour obtenir une comparaison détaillée entre la version sur site et la version cloud.

Êtes-vous une MSSP ? Consultez notre édition MSSP EventLog Analyzer

En savoir plusCe qu'en disent nos clients

Des sociétés de toutes tailles font confiance à EventLog Analyzer pour gérer les données de journaux efficacement, se conformer aux demandes réglementaires et sécuriser leur réseau.

Tim Trerise (IT Manager)

America’s Christian Credit Union

5 raisons de choisir EventLog Analyzer

Traitement des journaux ultra-rapide

Traitement des données des journaux à 25 000 enregistrements/seconde pour détecter les attaques en temps réel, t effectuer une analyse technique rapide et réduire l'impact d'une brèche.

Gestion des journaux complète

Collecte, analyse, rapproche, recherche et archive les données des journaux de plus de 700 sources de journaux. Inclut un analyseur de journaux personnalisé pour analyser tout format de journal lisible par l'homme.

Audit de sécurité en temps réel

Audite les journaux des appareils périphériques du réseau, les activités des utilisateurs, les modifications de compte de serveur, les accès des utilisateurs et bien plus encore pour répondre aux besoins d'un audit de sécurité.

Détection et limitation instantanées des menaces

Découvrez les menaces de sécurité grâce à des mécanismes avancés de détection des menaces, tels que la corrélation des événements et l'analyse des flux de menaces, et limitez-les par des flux de travail automatisés.

Gestion de la conformité

Répondez aux exigences de conformité réglementaire avec des rapports de conformité prédéfinis pour PCI DSS, FISMA, GLBA, SOX, HIPAA, ISO 27001 et autres.