Points forts de FileAnalysis

Assurez un suivi détaillé des banques de données pour localiser les données à risque et gérez celles inactives pour réduire les coûts de stockage.-

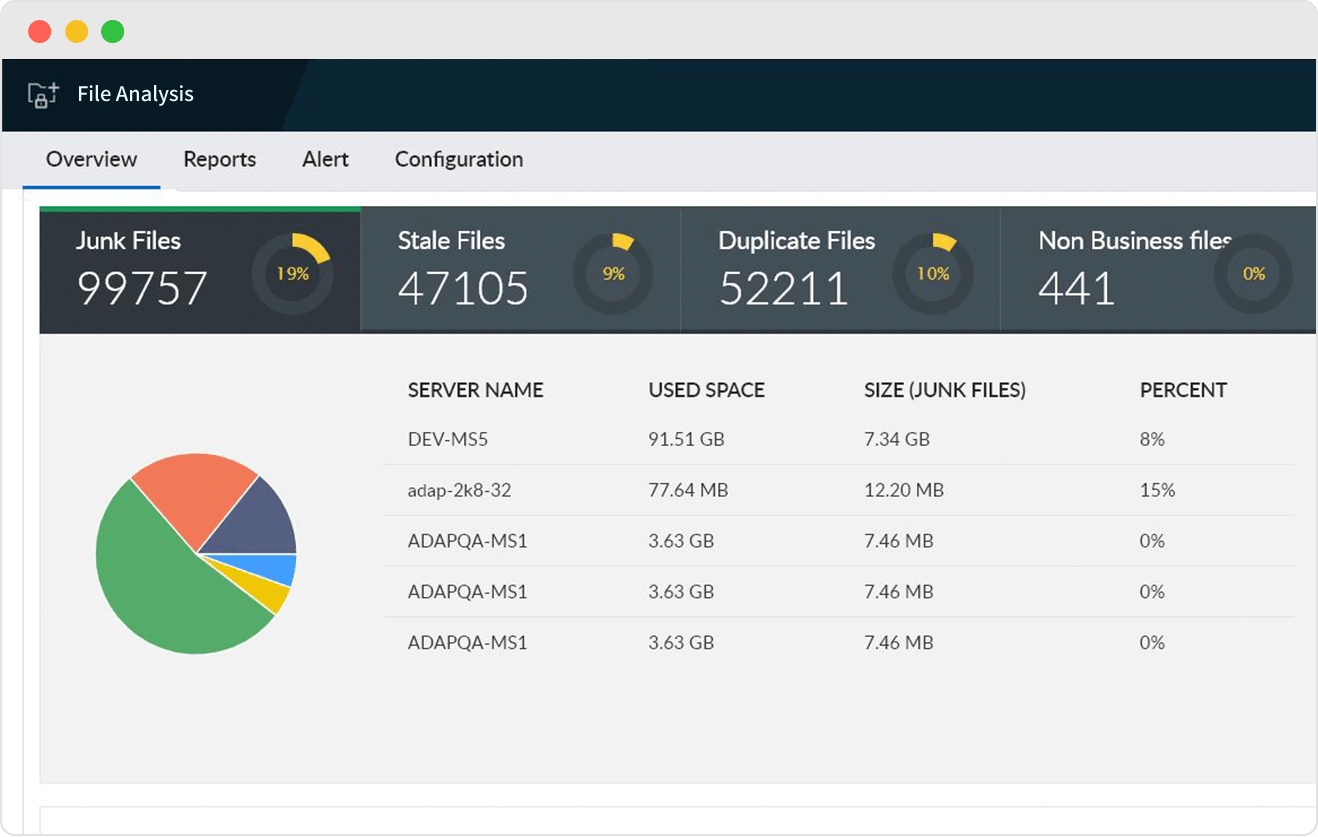

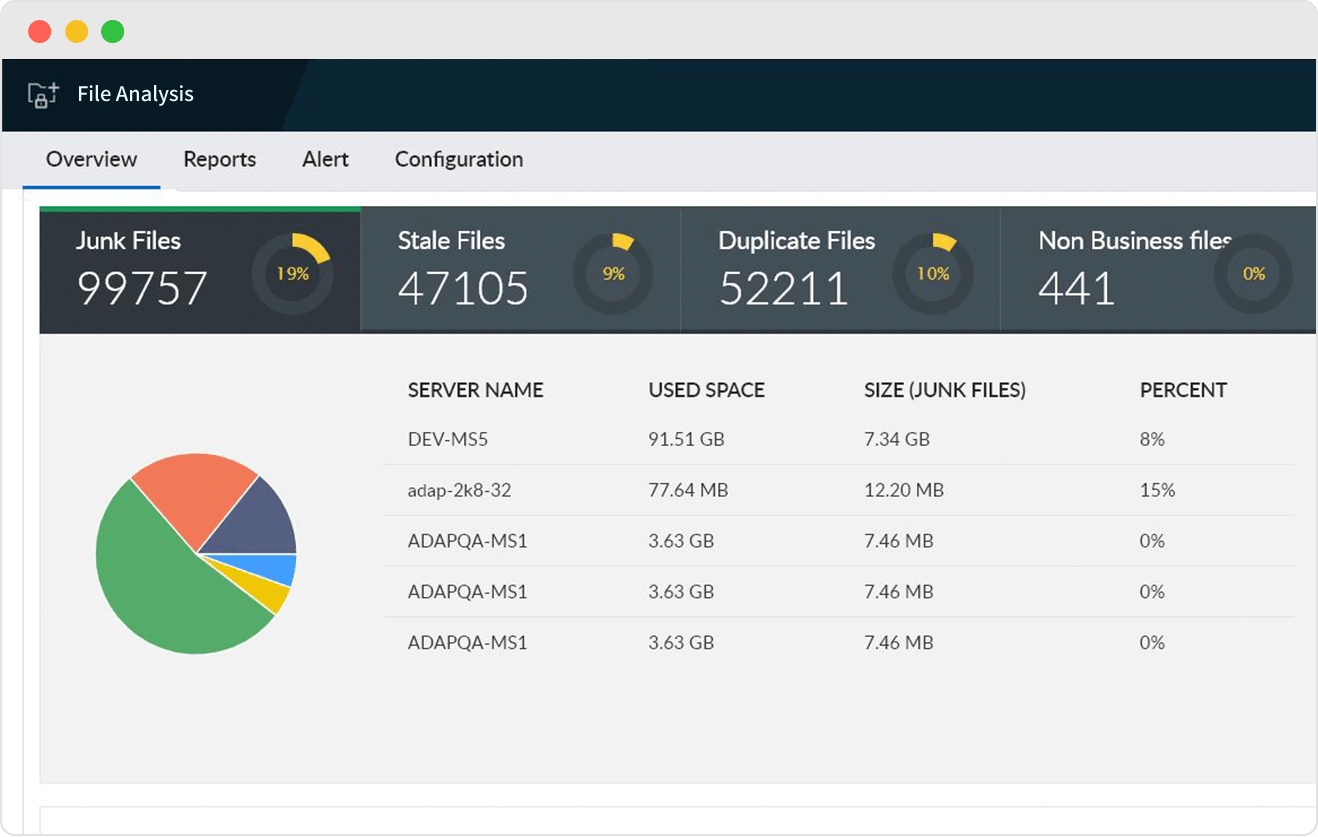

Analyse des fichiers superflus

Récupérez de la capacité de stockage en localisant et purgeant les fichiers superflus (redondants, obsolètes et inutiles) de votre écosystème informatique.

-

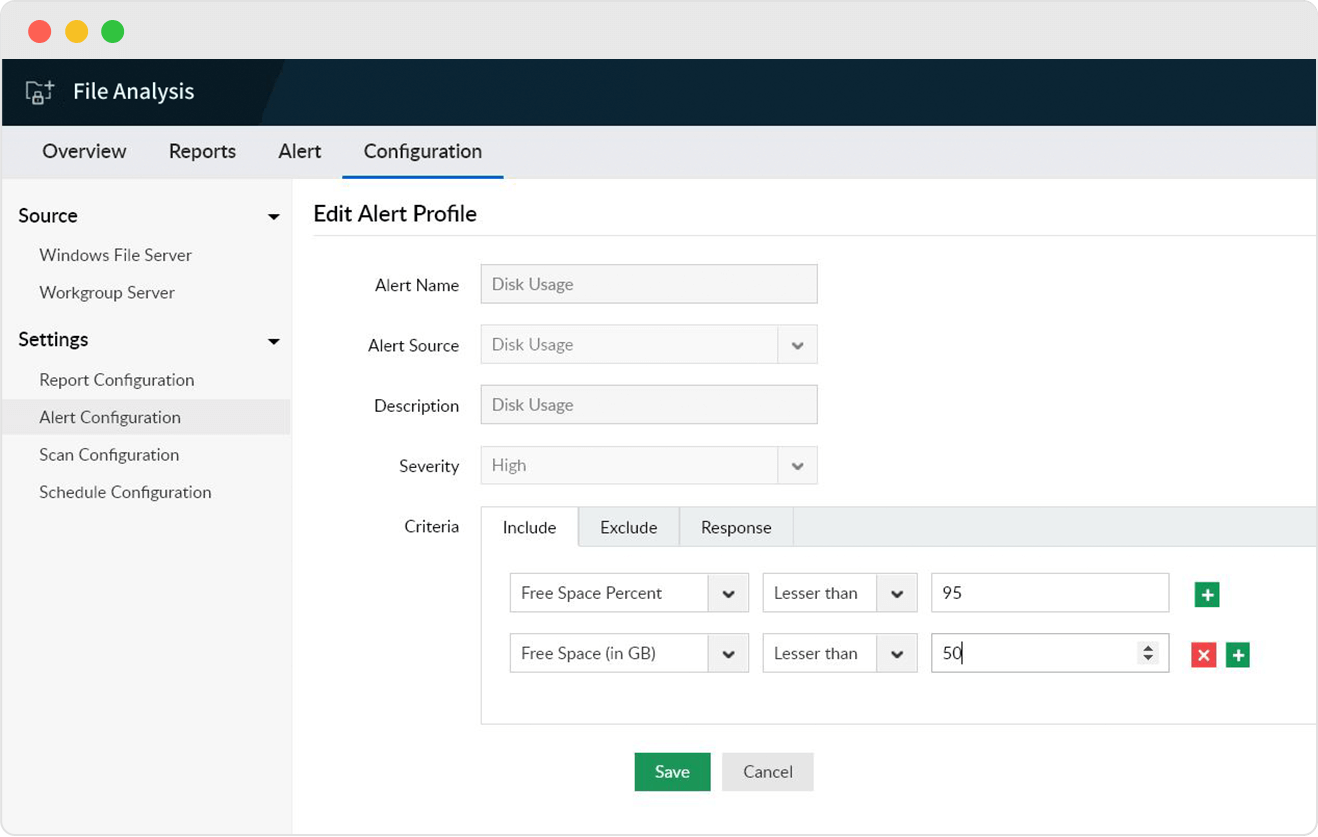

Analyse de l’espace disque

Suivez votre mode d’utilisation du disque et le taux de consommation pour générer des alertes instantanées lorsque l’espace libre tombe sous une limite préétablie.

-

Analyse des autorisations

Analysez et affichez les autorisations d’accès effectives des utilisateurs à tous les fichiers et dossiers pour éviter un abus de privilèges.

-

Analyse des risques de données

Identifiez et gérez les données les plus vulnérables aux menaces de sécurité et améliorez l’état de sécurité de votre organisation.

FileAnalysis, suivi global du stockage et de la sécurité

Comprenez et gérez mieux vos banques de données grâce à ManageEngine FileAnalysis.- Suivi du stockage

- Suivi de la sécurité

Purge des données indésirables

Localisez et supprimez les fichiers périmés, anciens, dupliqués ou inutiles pour mieux gérer l’espace disque et réduire les coûts de stockage des données.

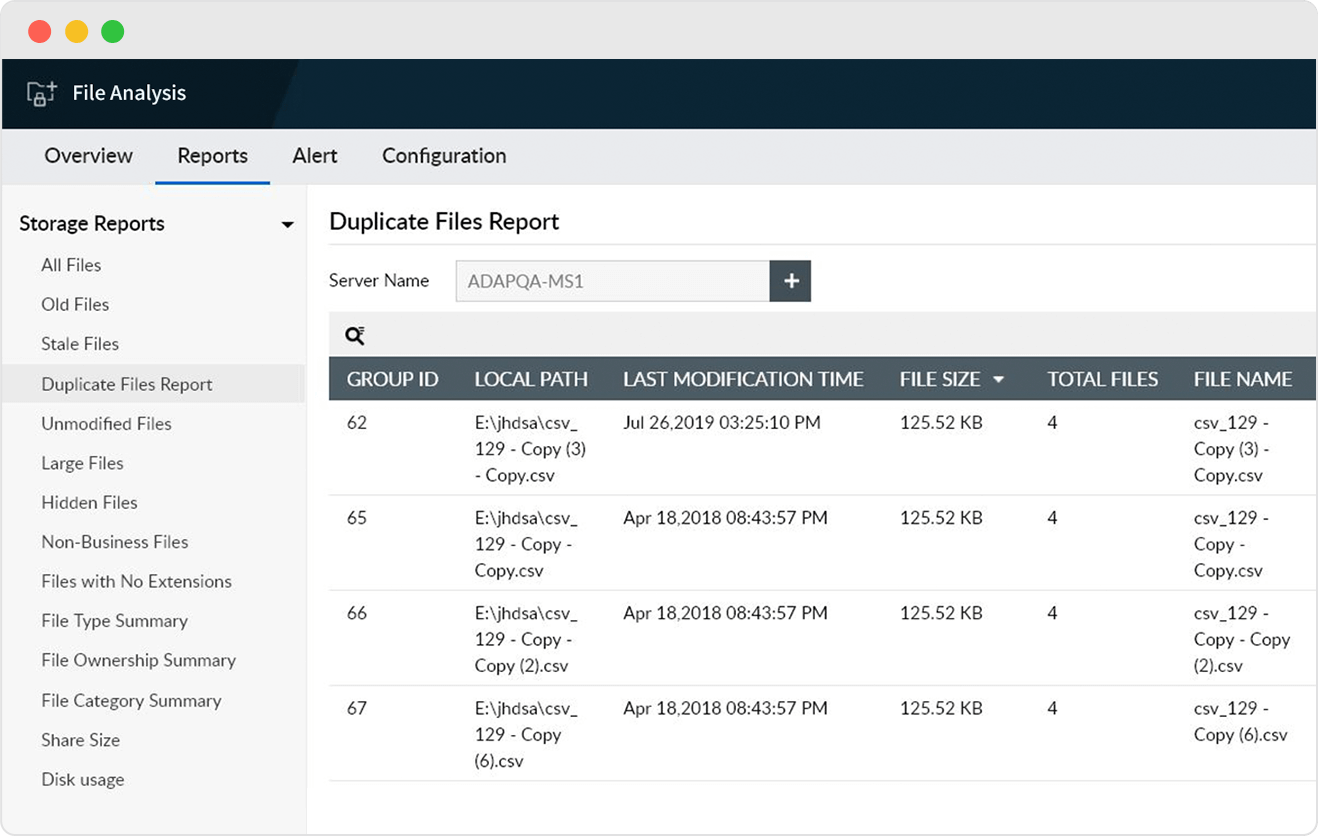

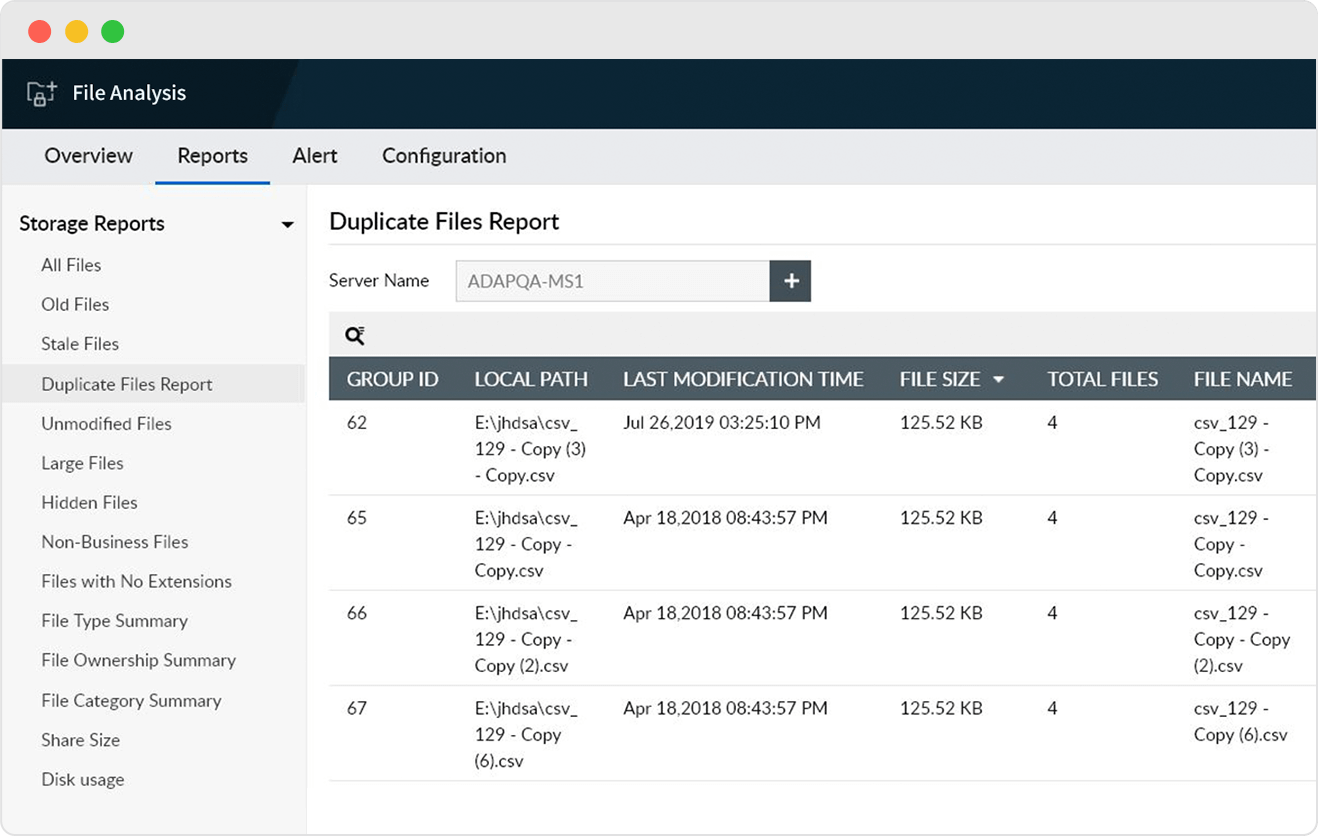

Suppression des fichiers dupliqués

Gérez l’excès de stockage en identifiant et supprimant les copies multiples du même fichier dans vos banques de données.

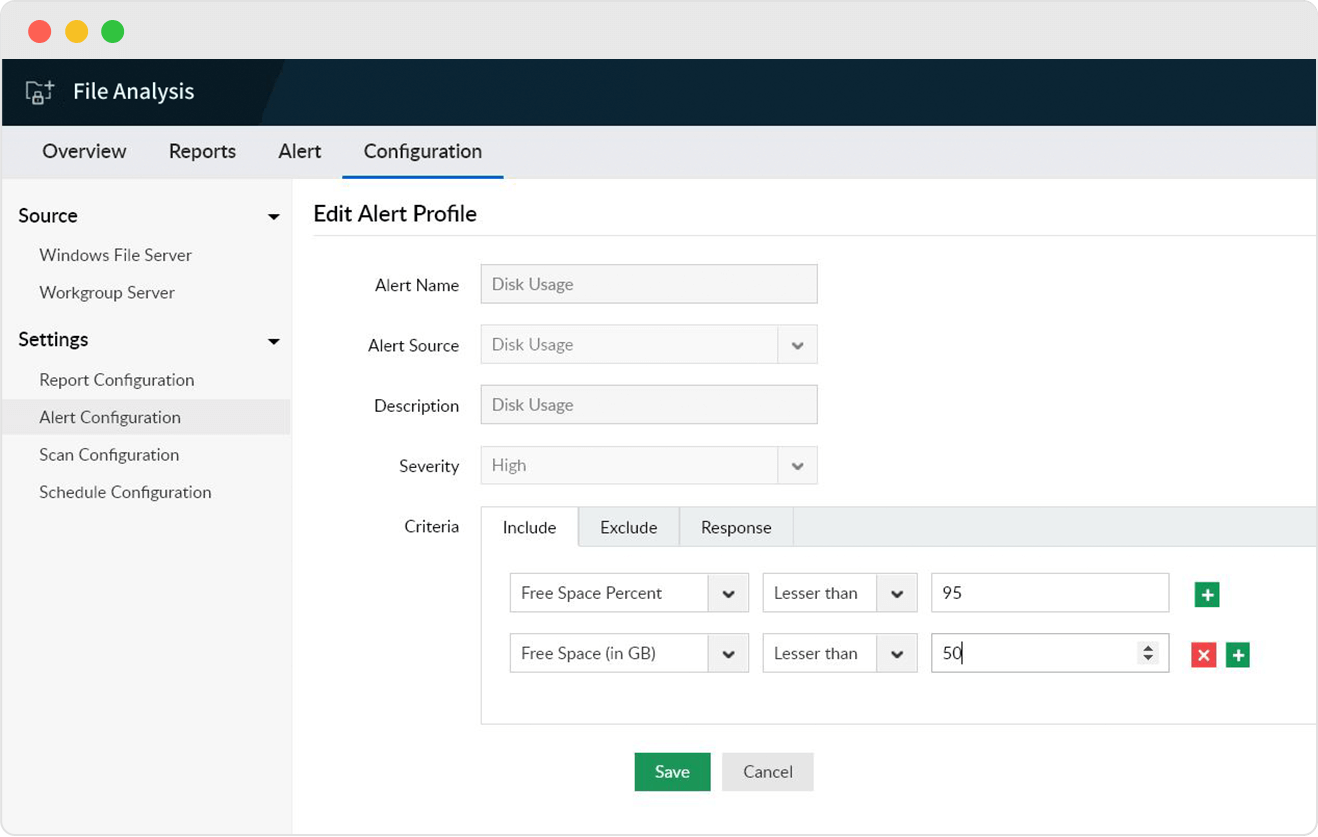

Optimisation du stockage de données

Analysez l’utilisation de l’espace disque et les modèles de croissance des données, et générez des notifications instantanées lorsque l’espace libre tombe sous une limite préétablie.

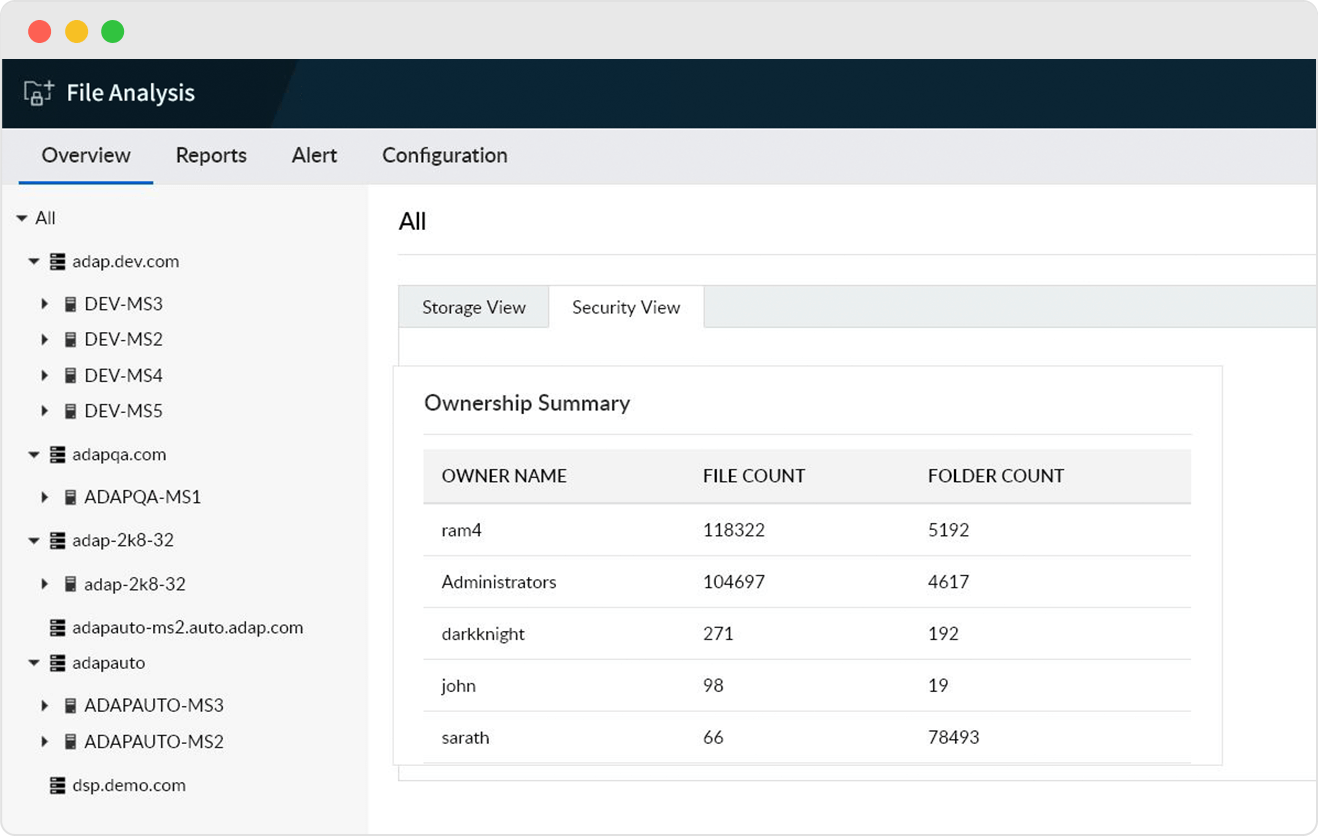

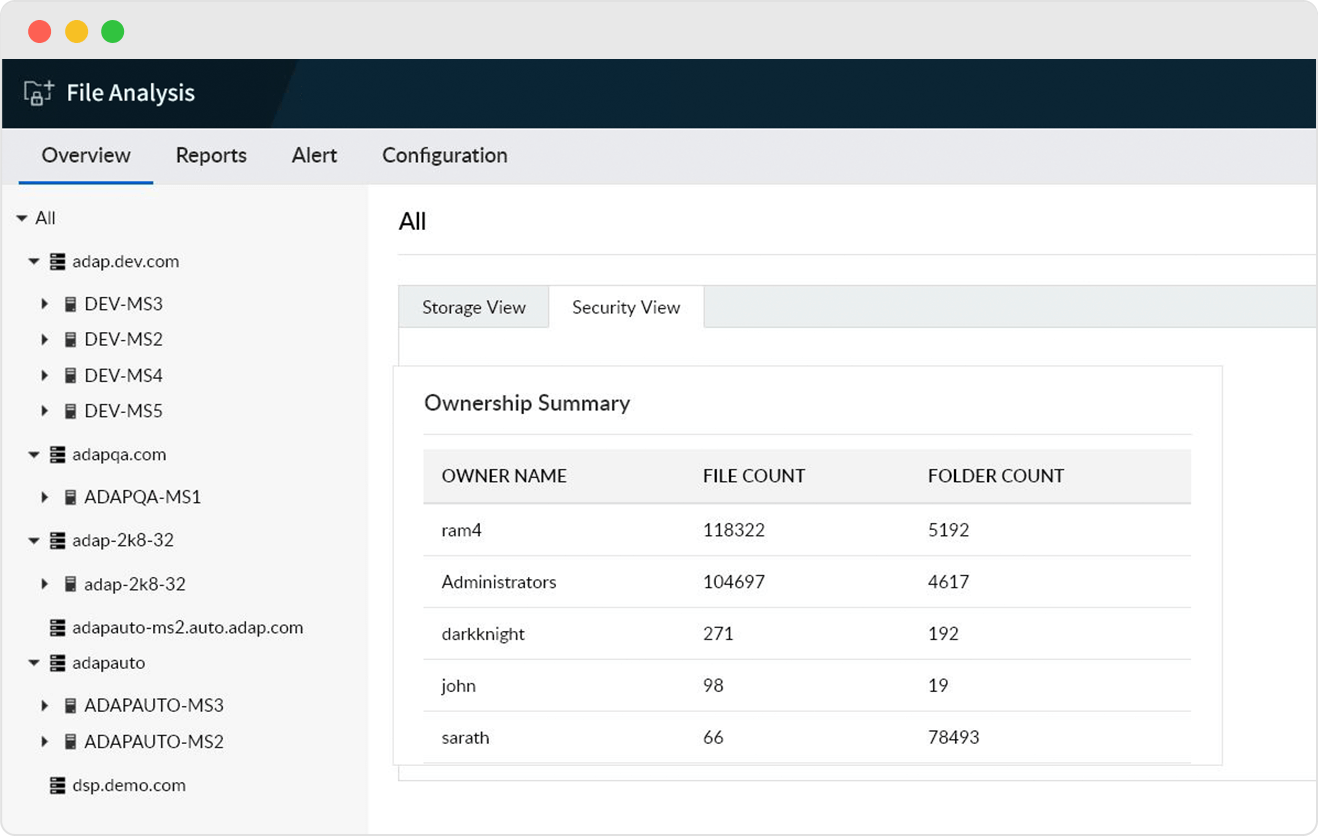

Identification des propriétaires des données

Obtenez des détails de propriété cruciaux, notamment en identifiant l’utilisateur le plus actif ou les types de fichier les plus courants.

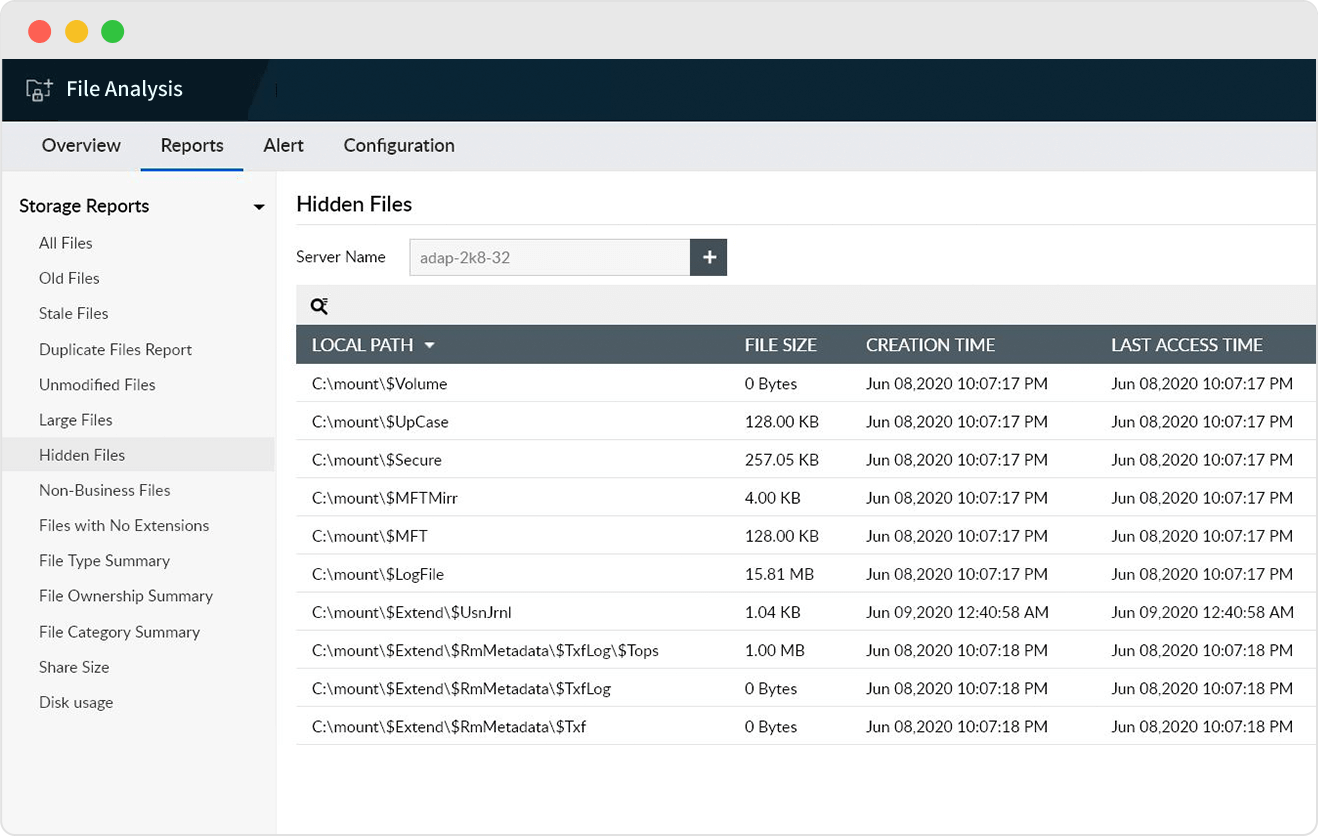

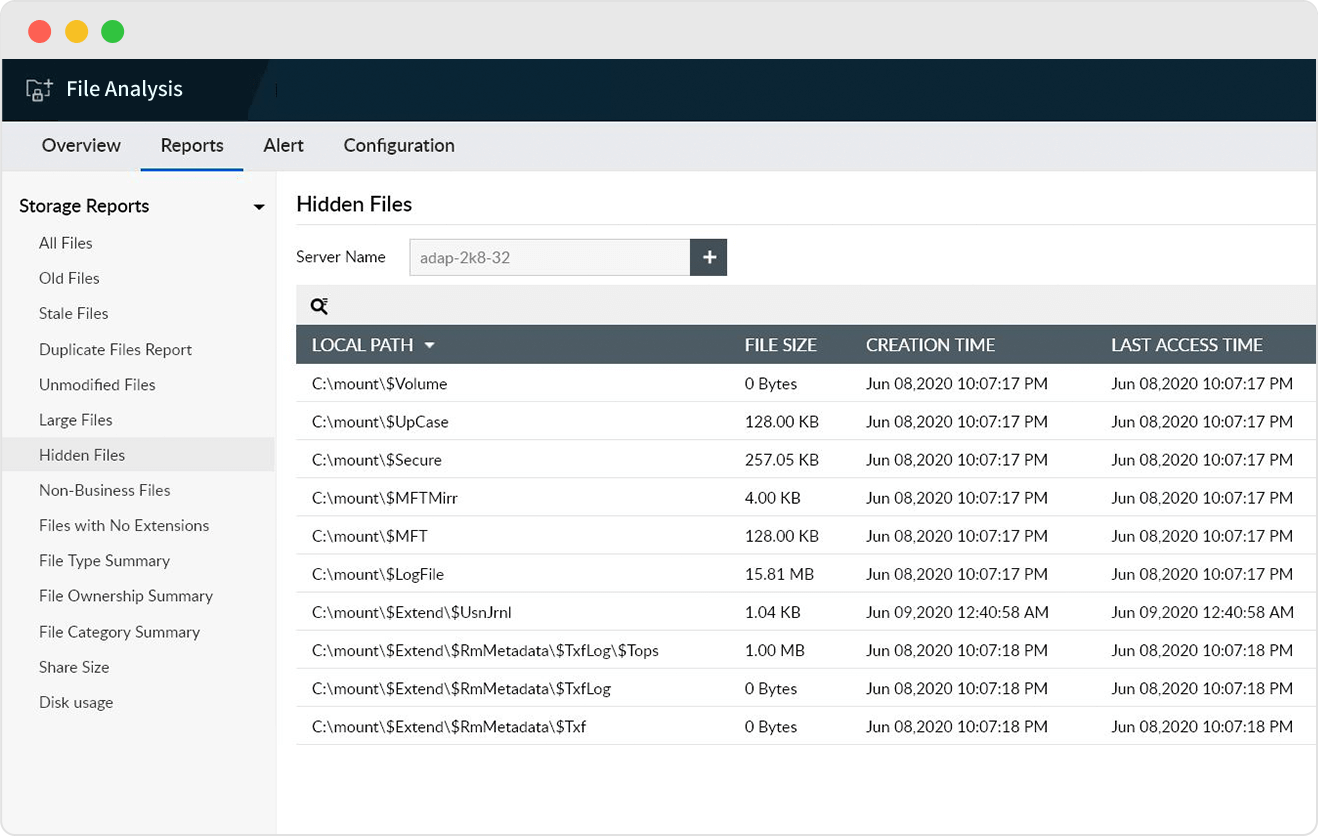

Suppression des données masquées

Localisez les instances de tous les fichiers cachés dans l’organisation, dont les fichiers système, de système d’exploitation ou les données critiques.

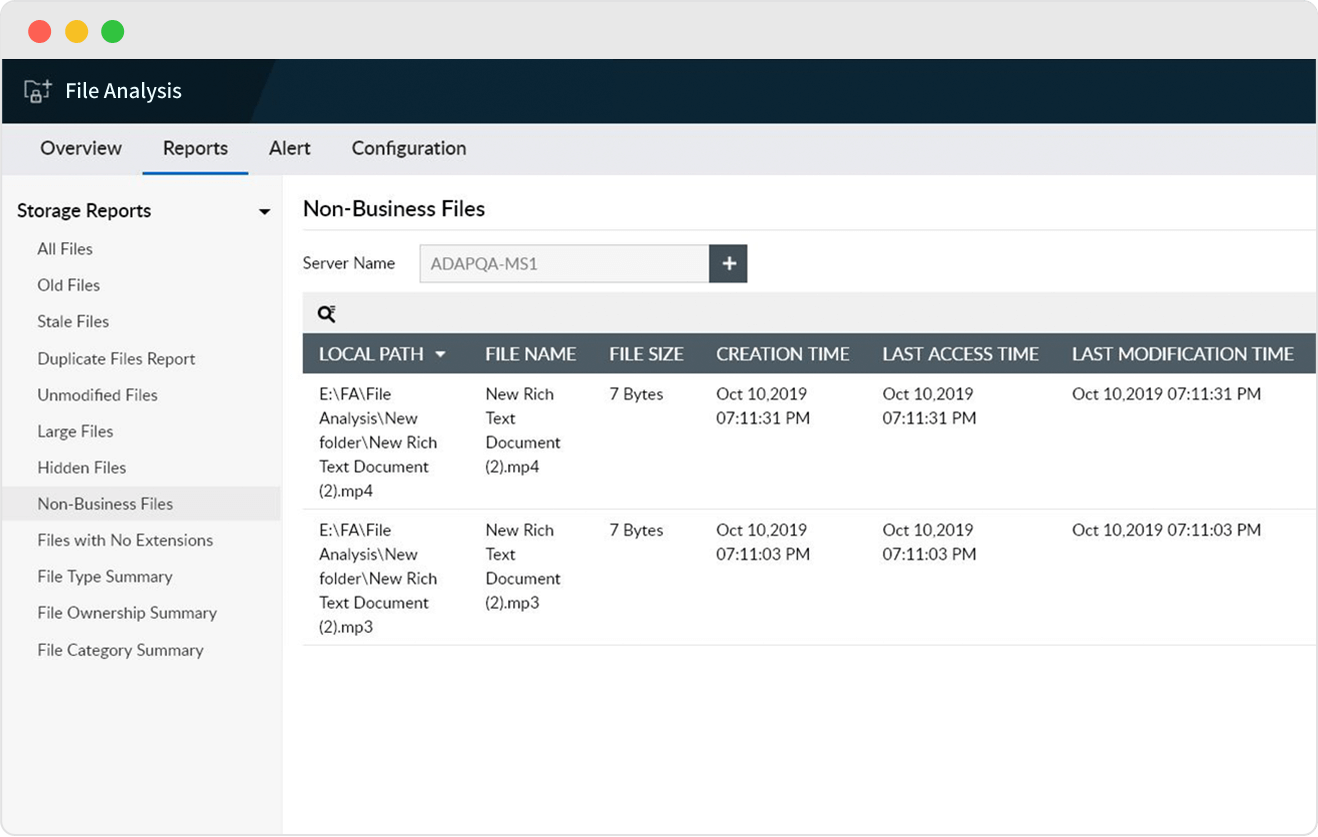

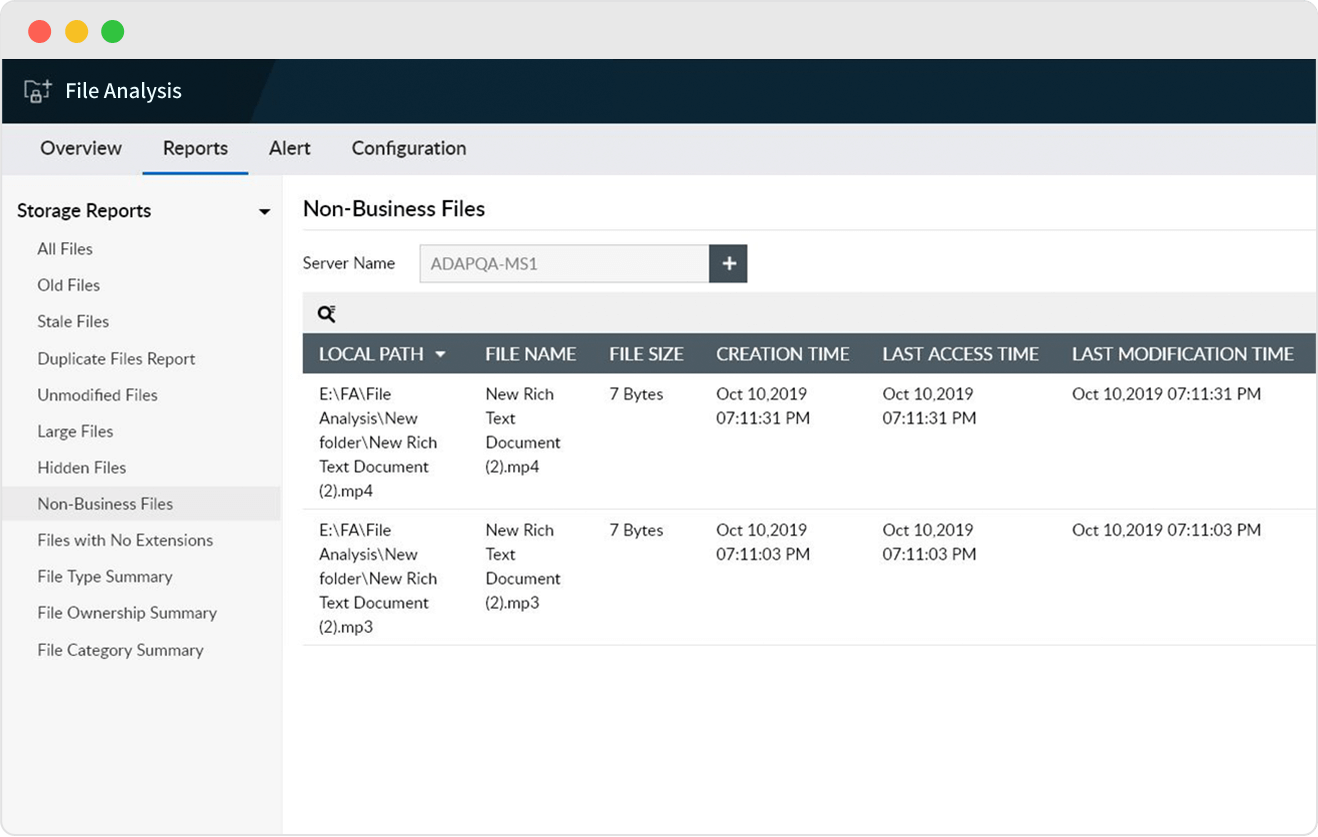

Suppression des fichiers non professionnels

Analysez des types de fichier précis ou des tailles indésirables ou inutiles dans l’organisation.

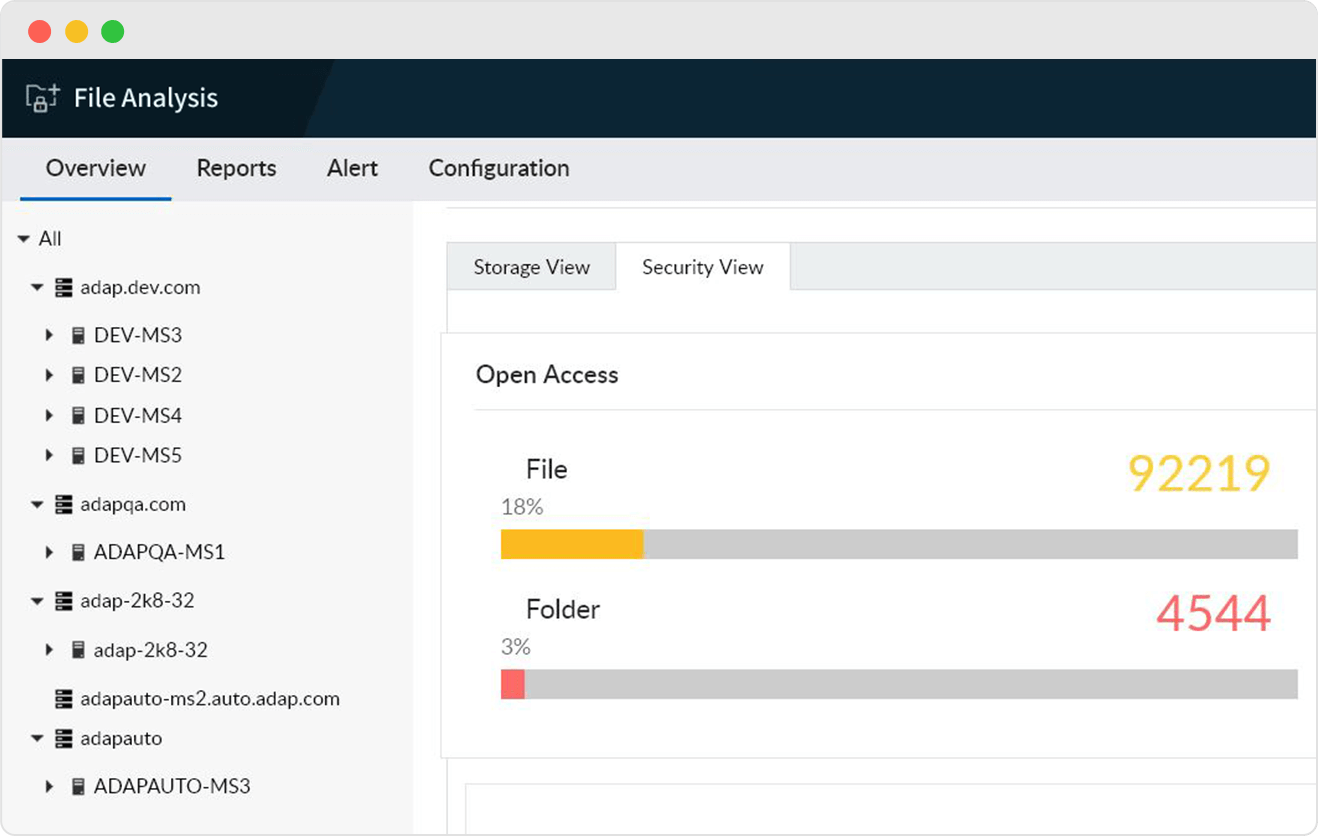

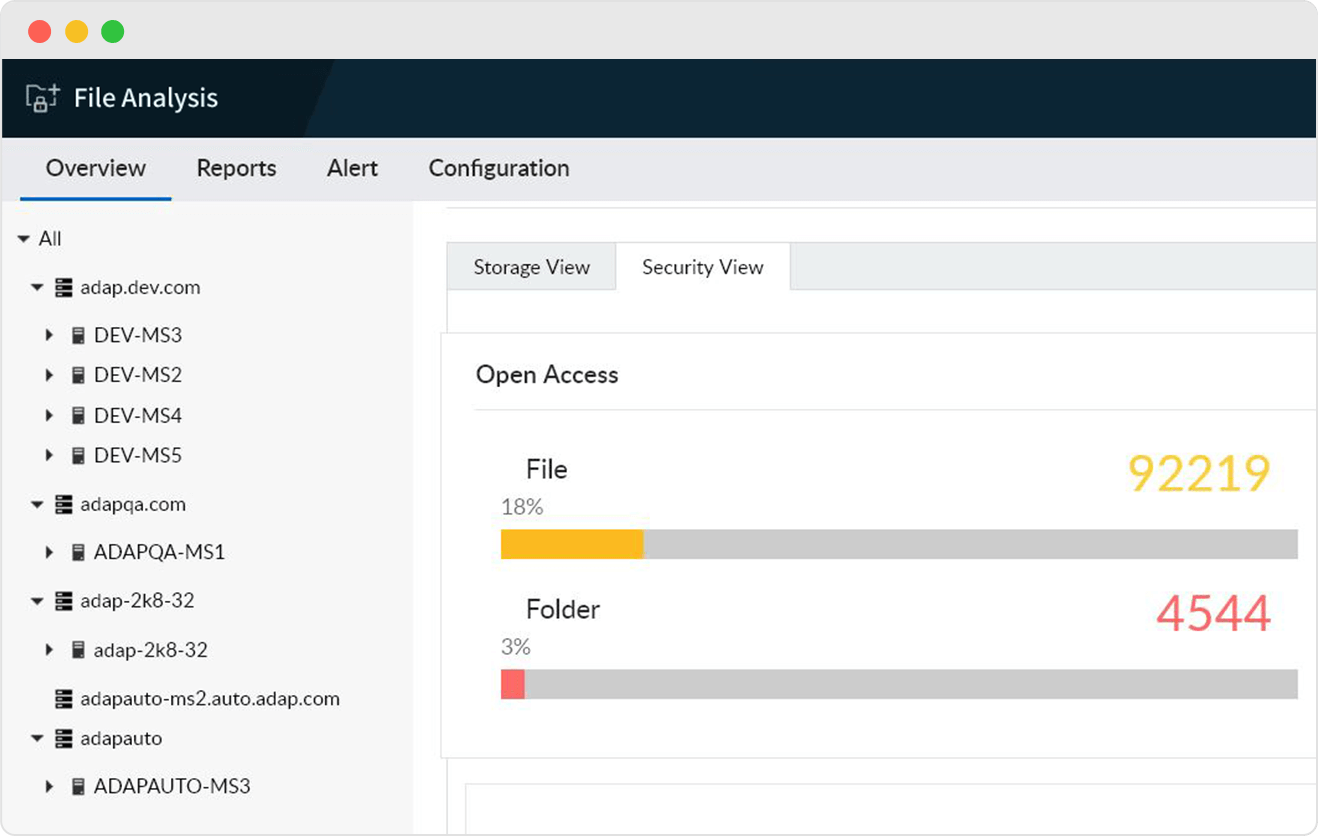

Identification des fichiers surexposés

Déterminez les dossiers et partages ayant des droits d’accès excessifs comme ceux ouverts à tous ou autorisant un contrôle total.

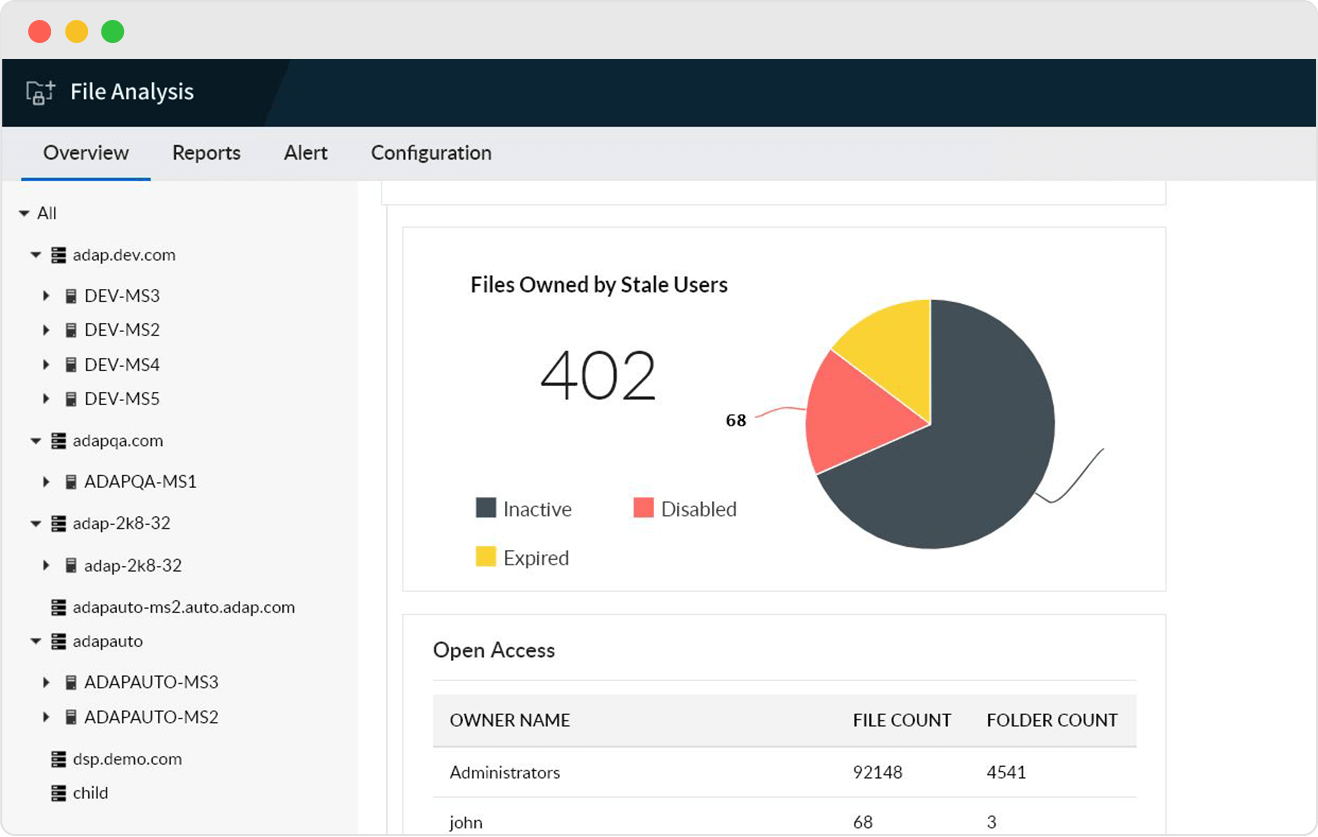

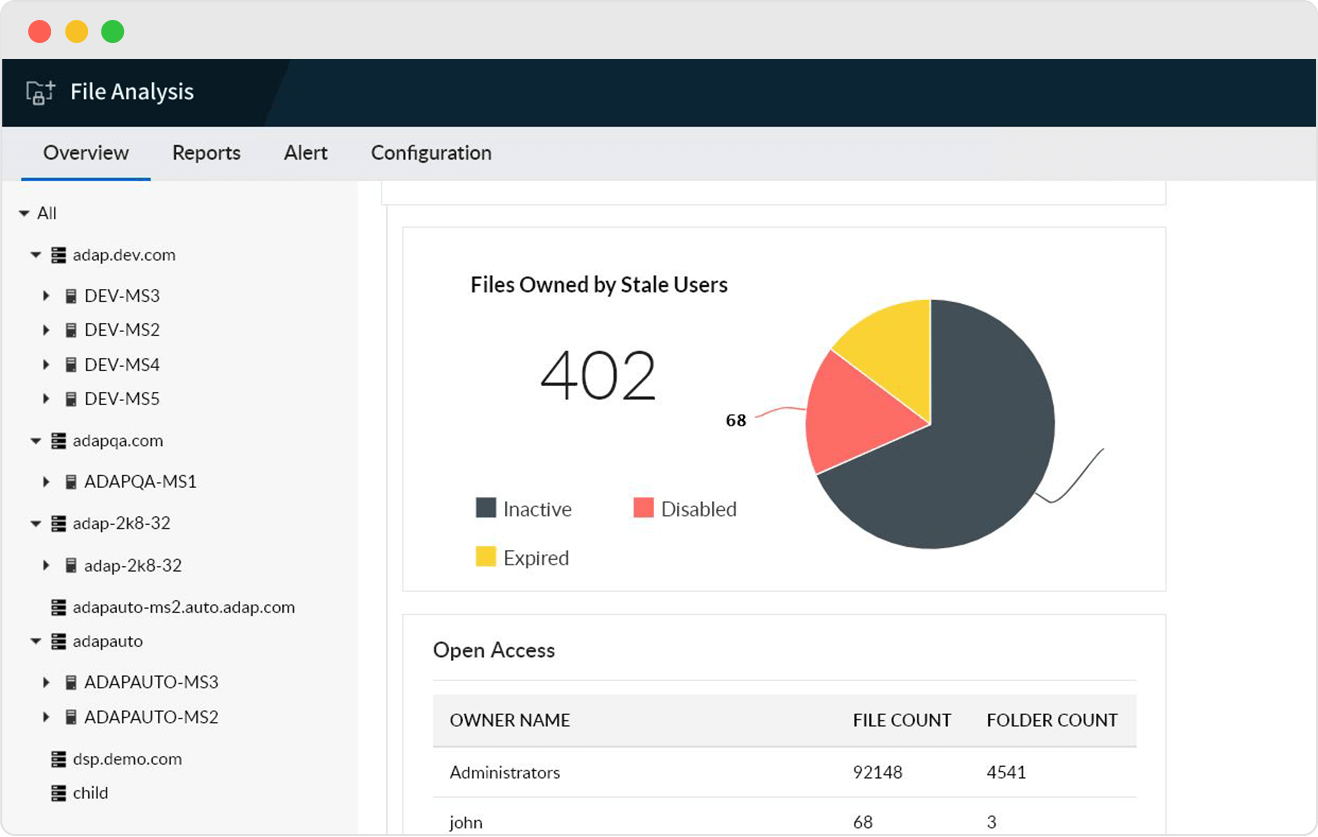

Découverte de données orphelines

Identifiez et gérez les fichiers détenus par des utilisateurs inactifs, désactivés ou supprimés pour atténuer le risque d’abus de privilèges.

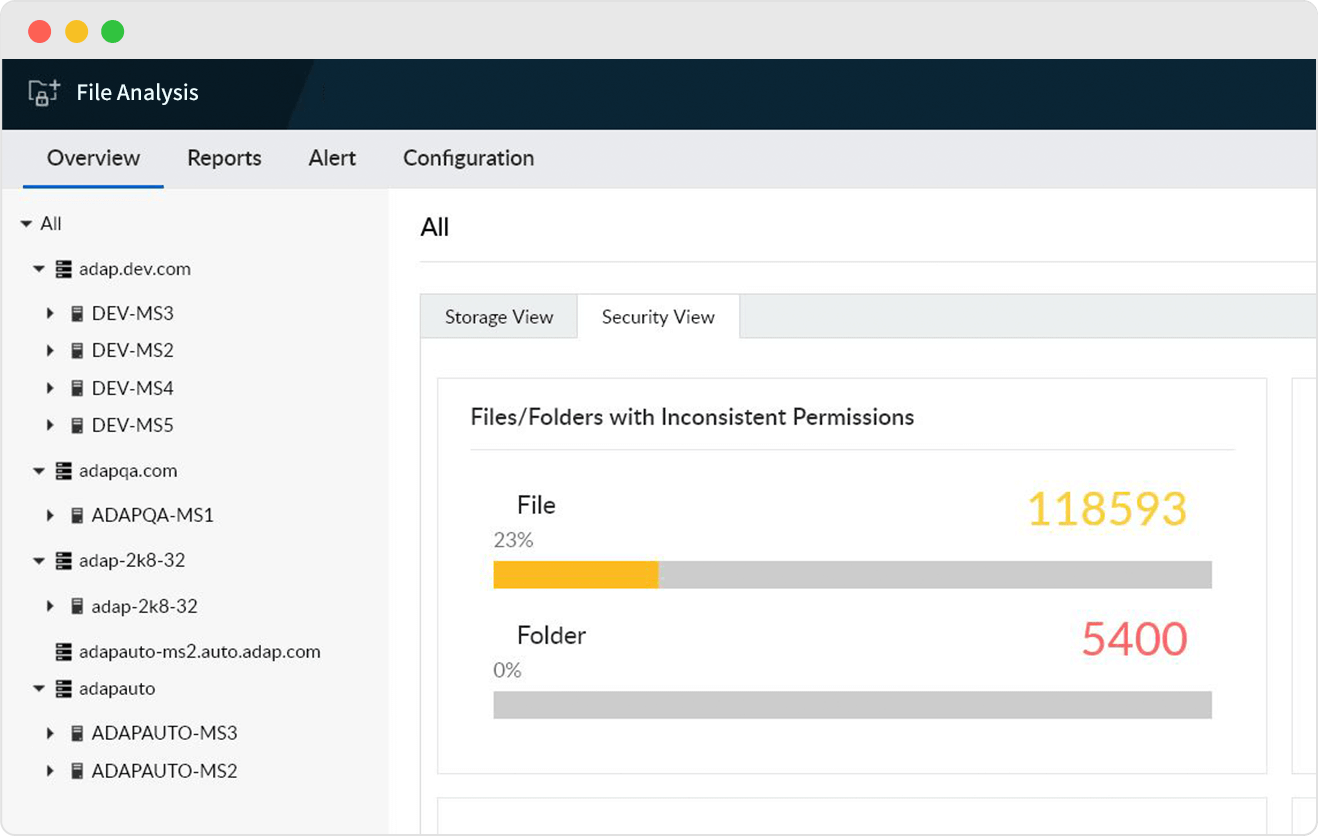

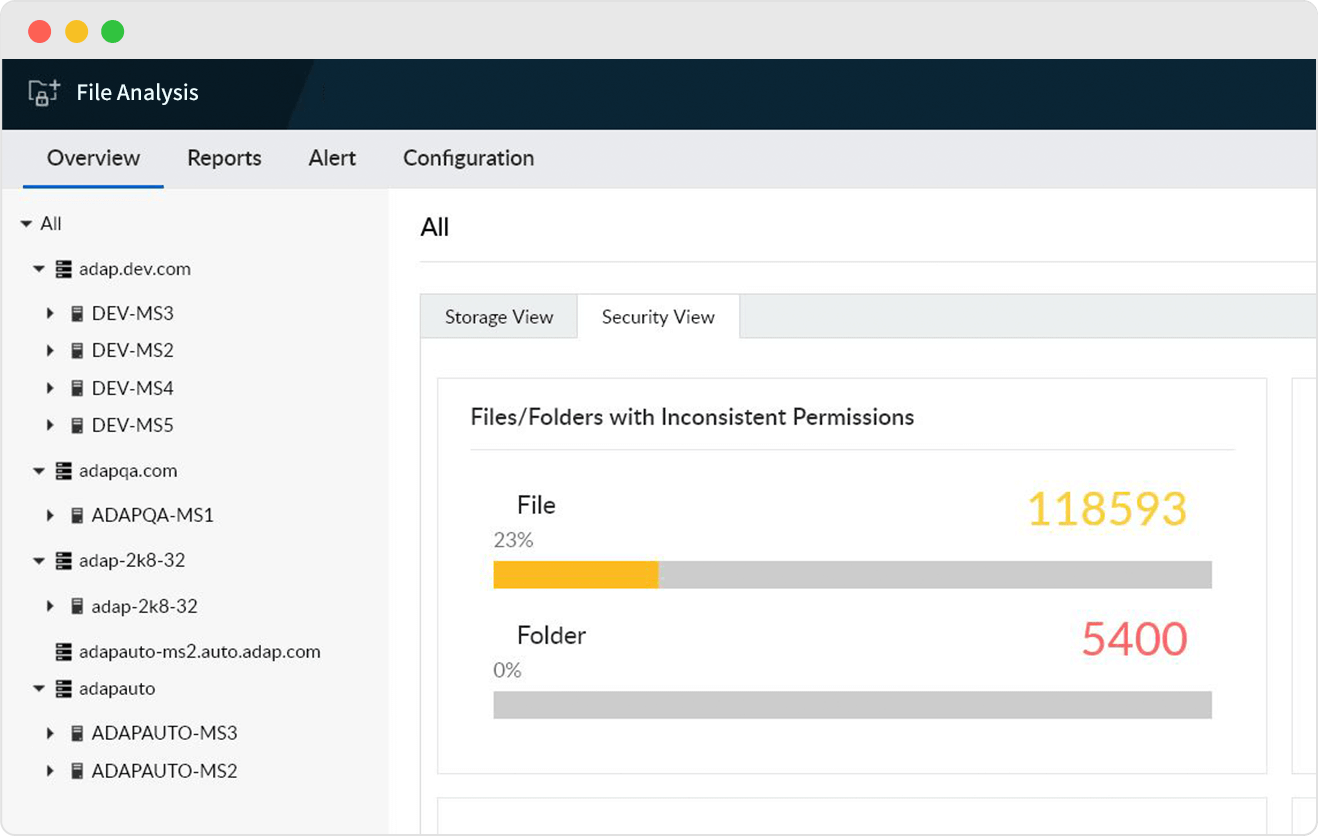

Suivi des problèmes de protection des autorisations

Localisez les fichiers ayant une chaîne d’autorisations rompue ou altérée pour éviter des cas de niveaux d'autorisation excessifs ou inadéquats.

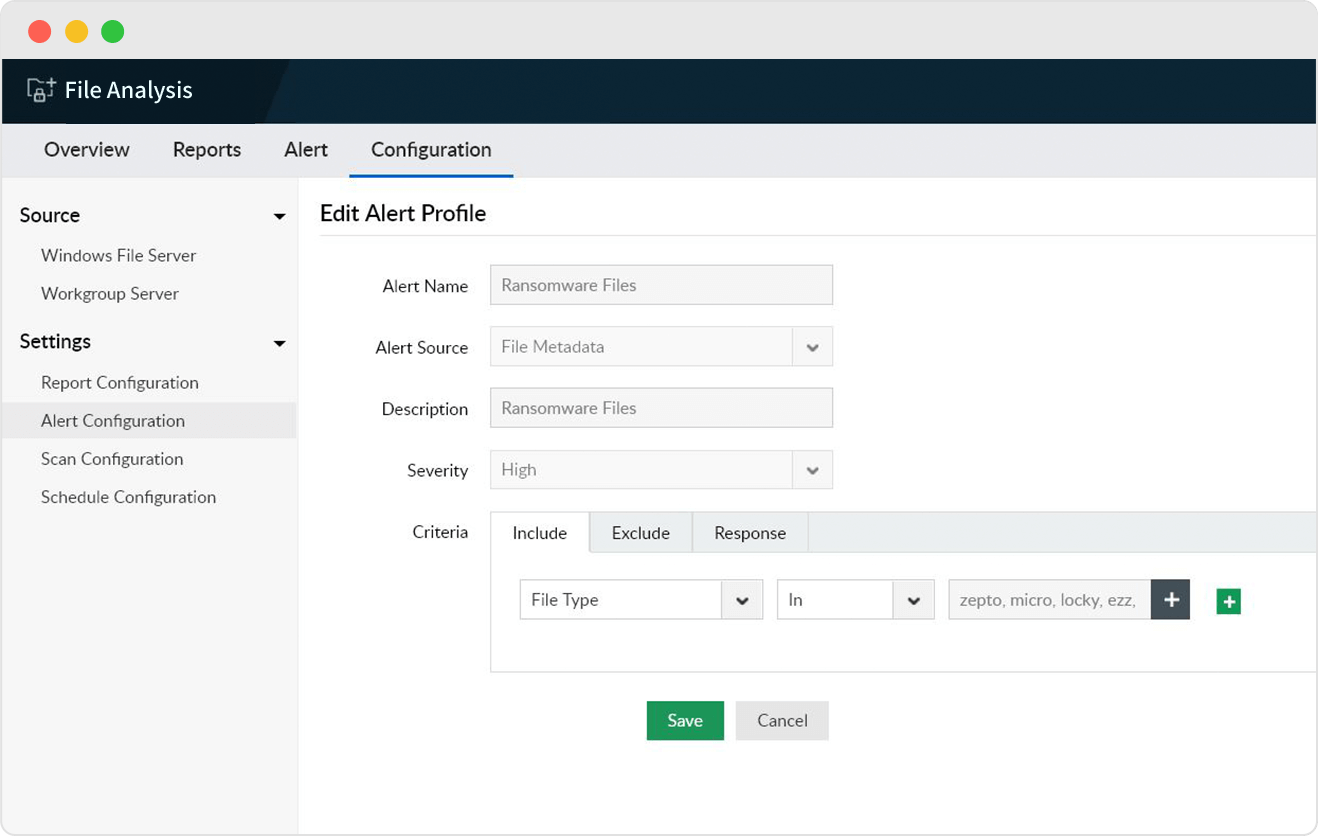

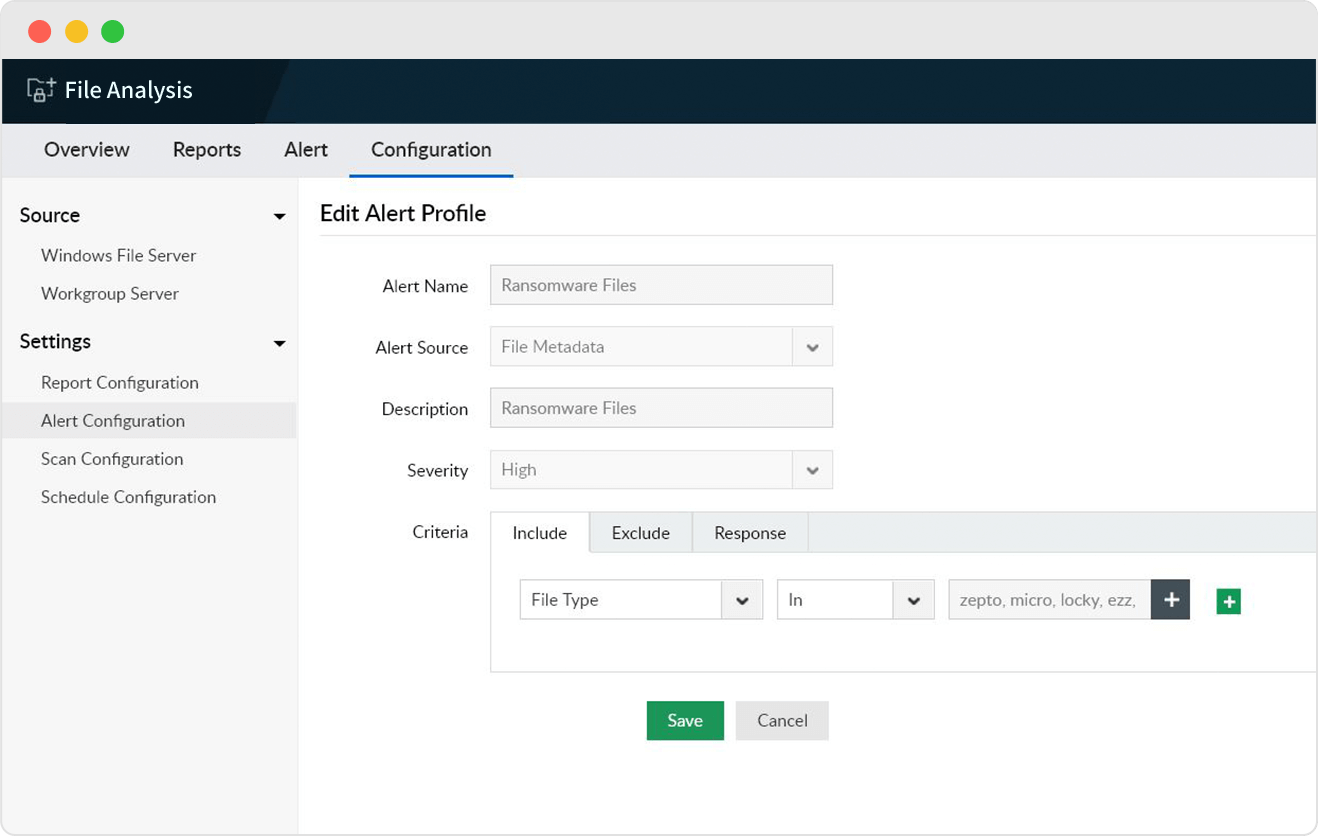

Détection de fichiers infectés par un rançongiciel

Signalez aux administrateurs la présence d’une instance de fichiers infectés par un rançongiciel dans vos banques de données avec la bibliothèque des types de rançongiciel connus.

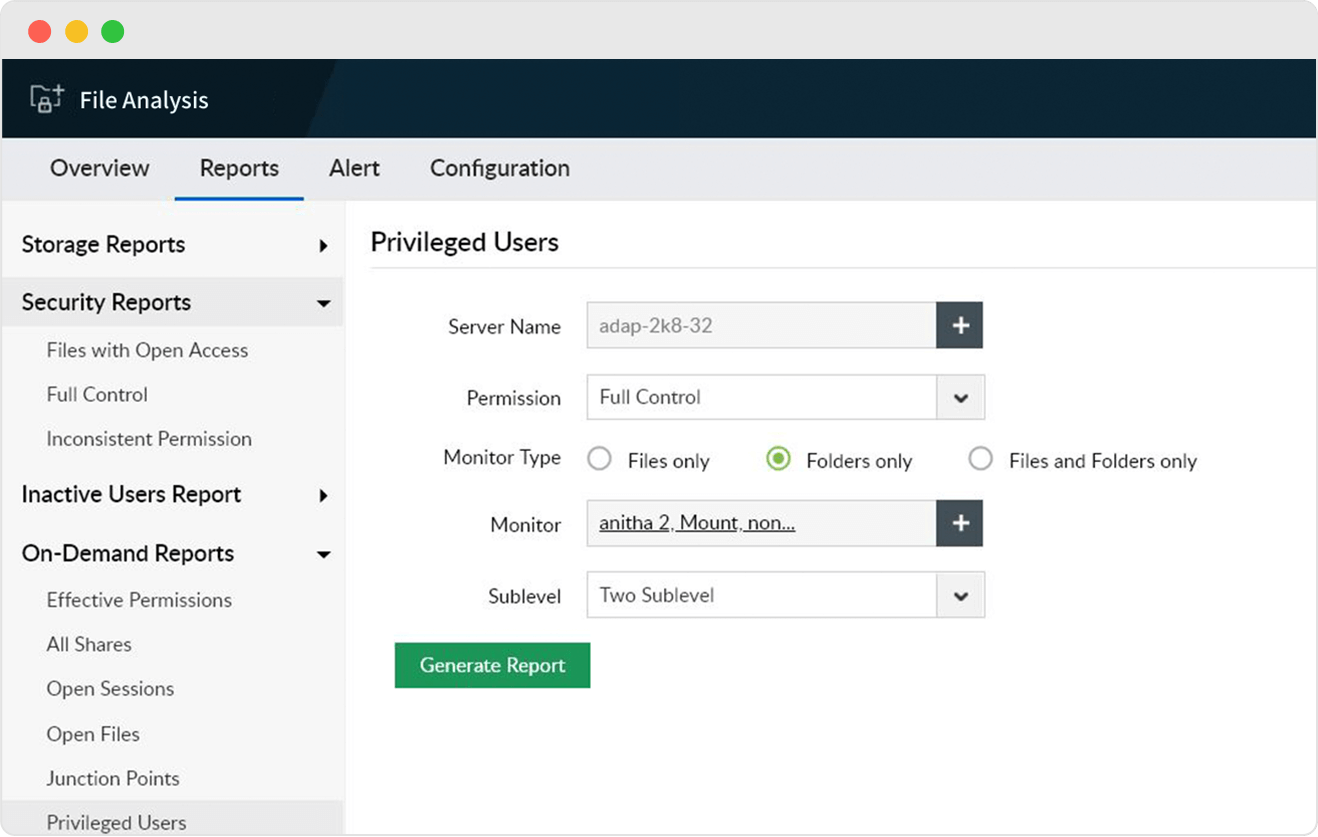

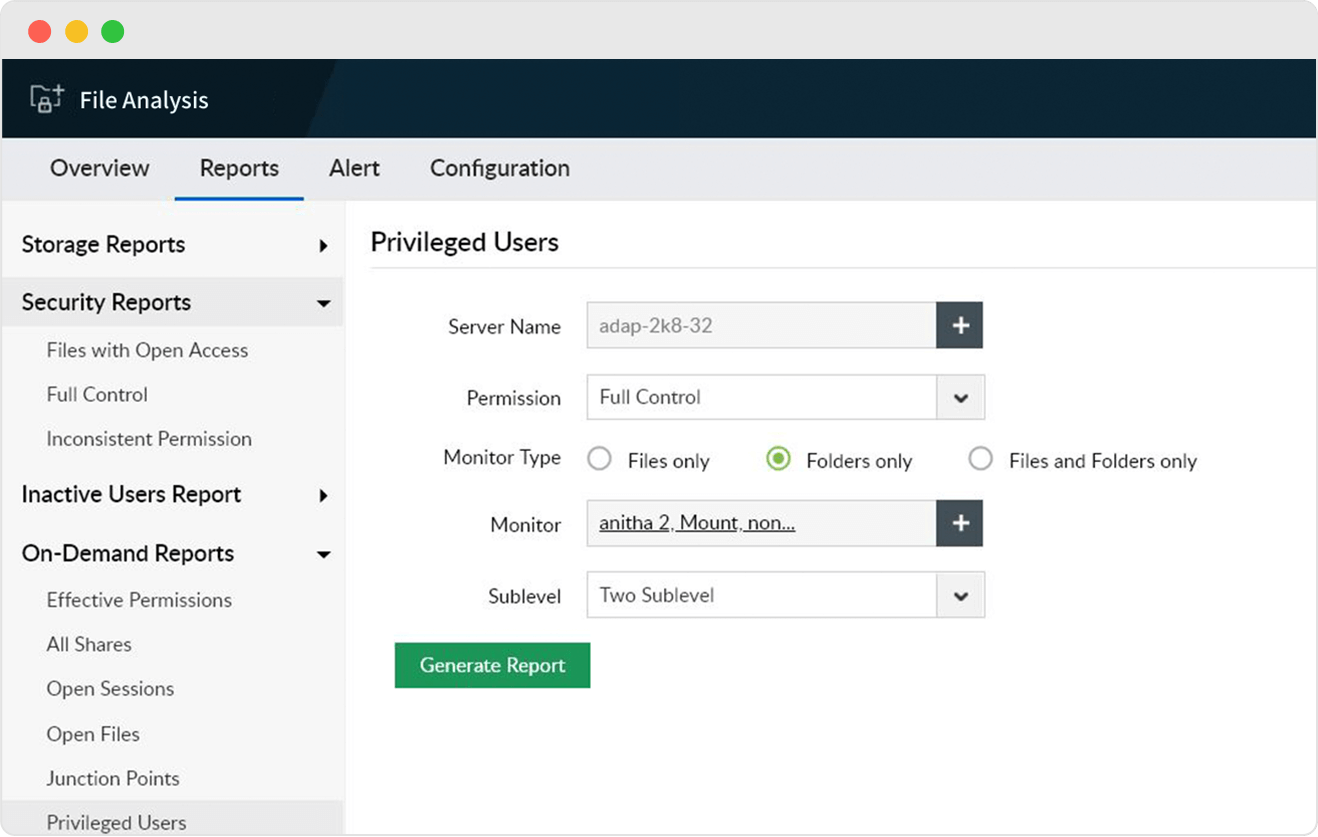

Localisation des utilisateurs privilégiés

Identifiez les utilisateurs ayant des privilèges élevés sur des fichiers et dossiers à tous les sous-niveaux pour garantir la confidentialité et l’intégrité des données sensibles.

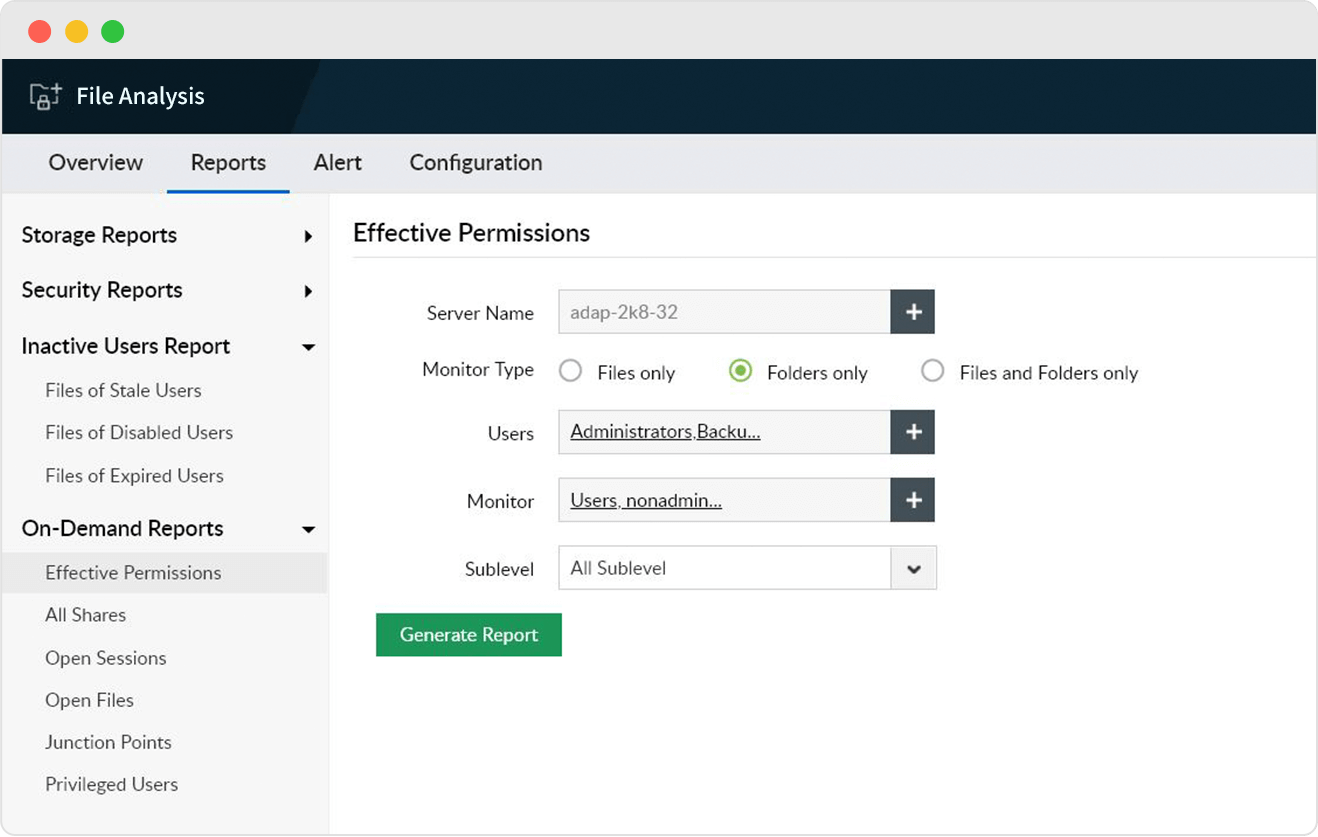

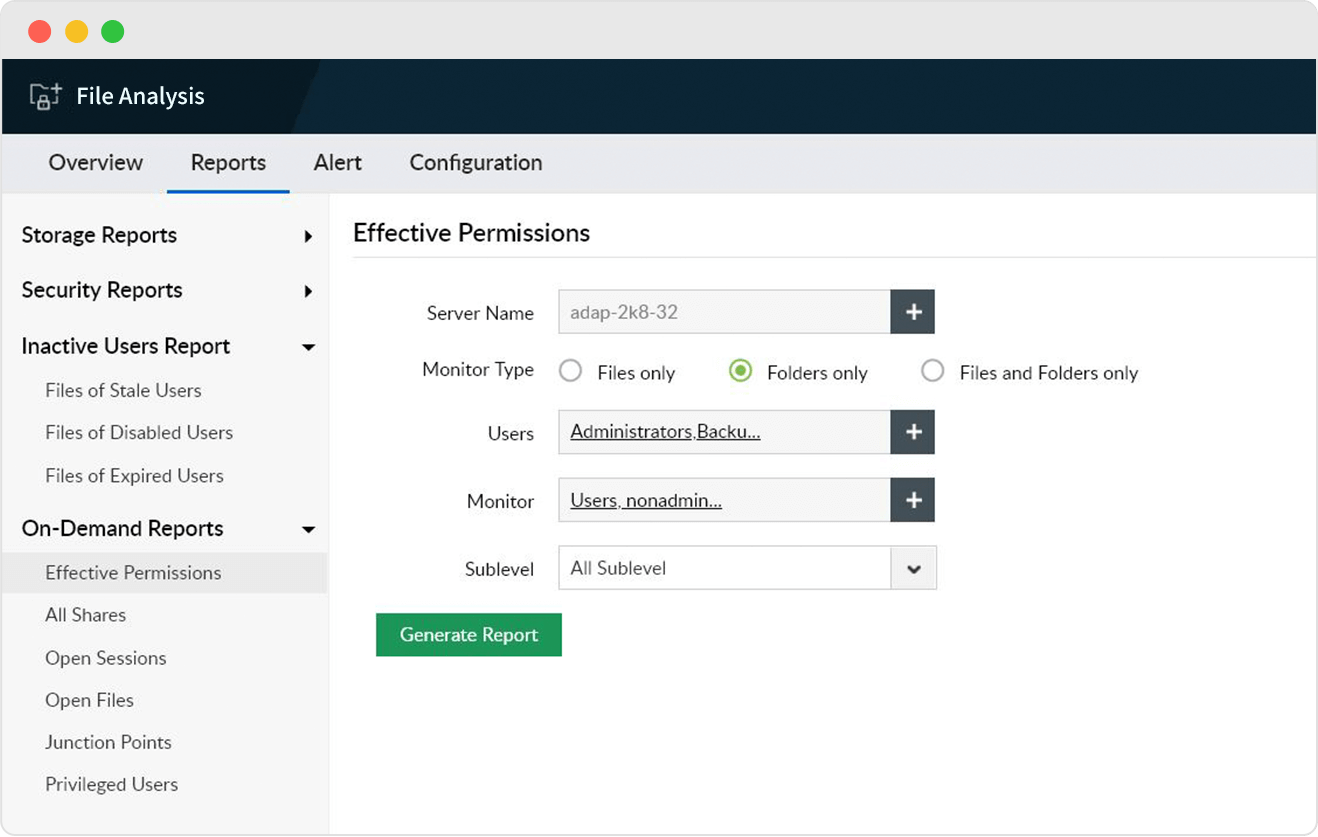

Examen des autorisations de sécurité

Générez des rapports instantanés sur les autorisations effectives des utilisateurs et déterminez leurs droits d’accès et les opérations possibles sur les données sensibles.

Assurance d’une prise de décision factuelle avec FileAnalysis

Améliorez l’efficacité du stockage et réduisez les coûts grâce à des graphiques, diagrammes et rapports clairs.- Suivi du stockage

- Suivi de la sécurité

- Purge des données indésirables

- Suppression des fichiers dupliqués

- Optimisation du stockage de données

- Identification des propriétaires des données

- Suppression des données masquées

- Suppression des fichiers non professionnels

Comprenez et gérez mieux vos banques de données grâce à FileAnalysis

Télécharger une version d'évaluation gratuite

- Identification des fichiers surexposés

- Découverte de données orphelines

- Suivi des problèmes de protection des autorisations

- Détection de fichiers infectés par un rançongiciel

- Localisation des utilisateurs privilégiés

- Examen des autorisations de sécurité

Comprenez et gérez mieux vos banques de données grâce à FileAnalysis

Télécharger une version d'évaluation gratuite

Détails de tarif FileAnalysis

Attention ! Nous offrons bien plus qu’un simple outil d’analyse des fichiers

-

Audit des fichiers

Vérifiez, analysez, recevez des alertes et générez des rapports sur tous les accès et les modifications de fichiers ayant lieu dans votre environnement de serveurs de fichiers en temps réel.

-

Prévention des fuites de données

Détectez, bloquez et éliminez les fuites de données sensibles via des périphériques USB, le courrier, les imprimantes et d’autres voies grâce à une analyse de sécurité en temps réel.

-

Évaluation des risques

Effectuez un contrôle de contenu et une analyse contextuelle pour identifier les données sensibles des fichiers et les classer selon la vulnérabilité.

-

Protection cloud (bêta)

Suivez le trafic Web de l’entreprise, analysez l’utilisation d’applications fantômes et appliquez des stratégies pour protéger le personnel contre du contenu Web malveillant ou inapproprié.