Garantir une sécurité des fichiers et une intégrité globales avec l’outil FIM de Log360

Contrôle d’intégrité des fichiers Windows/Linux

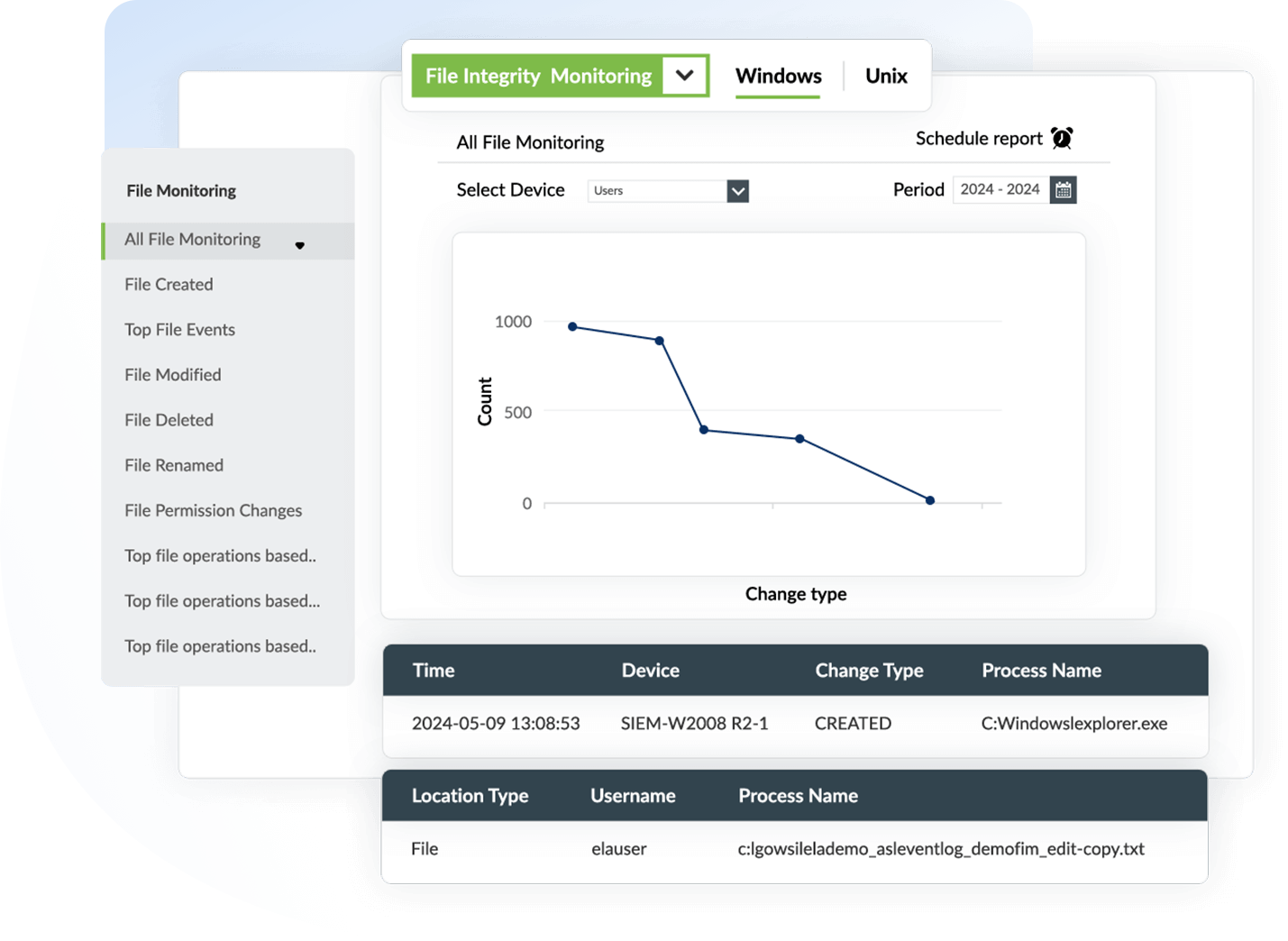

L’outil FIM de Log360 analyse et suit les modifications malveillantes des environnements Windows et Linux. Un accès non autorisé à des fichiers sensibles de systèmes Windows/Linux (fichiers système, de configuration, d’annuaire et de registre) crée des risques pour leur sécurité et intégrité.

Log360 suit en temps réel l’activité de fichier suspecte (création, modification, suppression, renommage ou modification d’autorisations d’un fichier) pour générer instantanément des rapports d’audit.

Suivi de l’activité interne malveillante

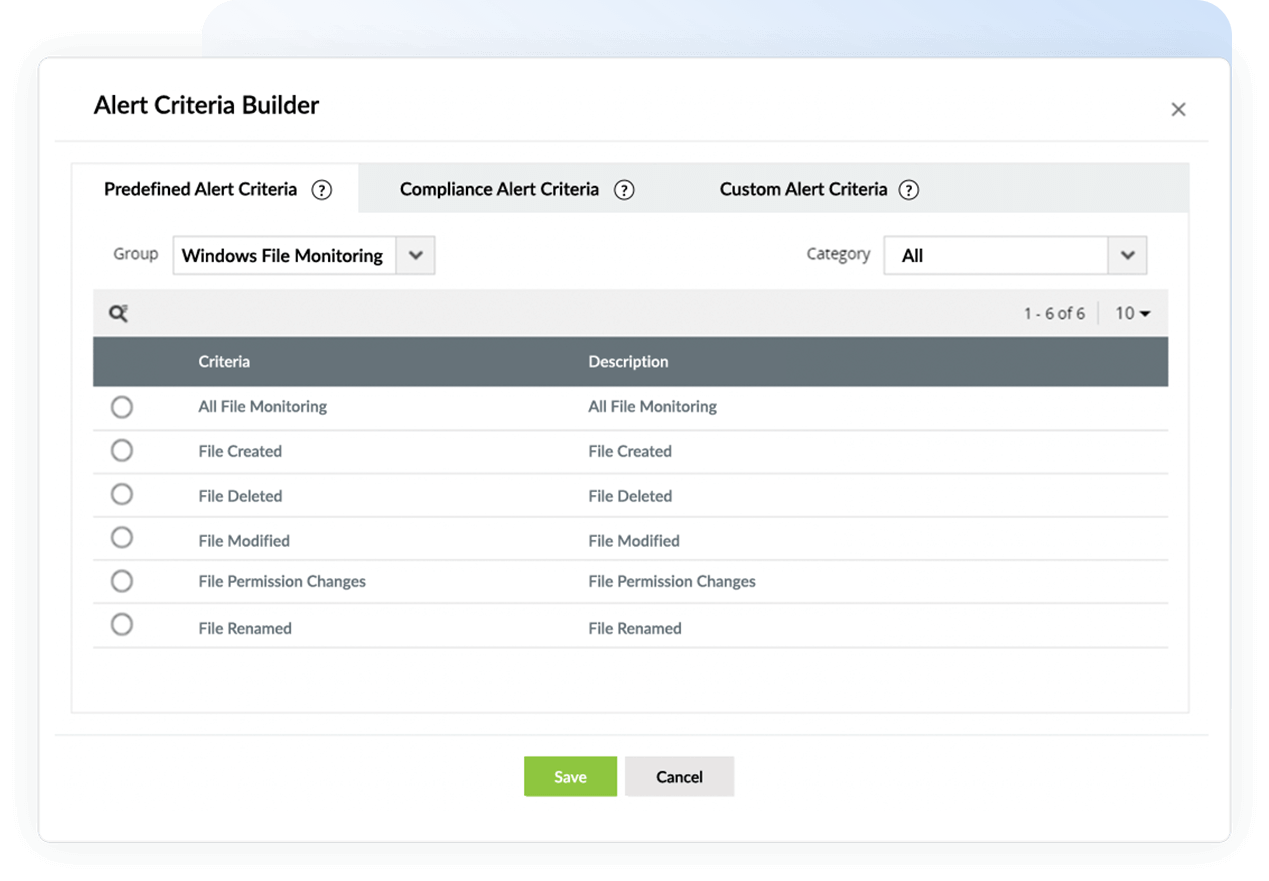

Log360 offre un outil de contrôle d’intégrité des fichiers avancé qui aide à déceler une activité de fichier anormale signalant le risque de menaces internes dans le réseau. Un personnel malveillant peut avoir accès à des fichiers et des dossiers de serveurs de fichiers cruciaux pour les modifier, les falsifier ou exfiltrer des données, compromettant l’intégrité.

Les rapports et profils d’alerte prédéfinis sur les menaces à l’intégrité des fichiers aident à suivre et détecter l’activité interne du réseau. Ces profils d’alerte prédéfinis englobent des workflows de réponse automatique aux incidents qui, une fois activés, permettent de juguler les violations de données et d’éviter une aggravation des attaques.

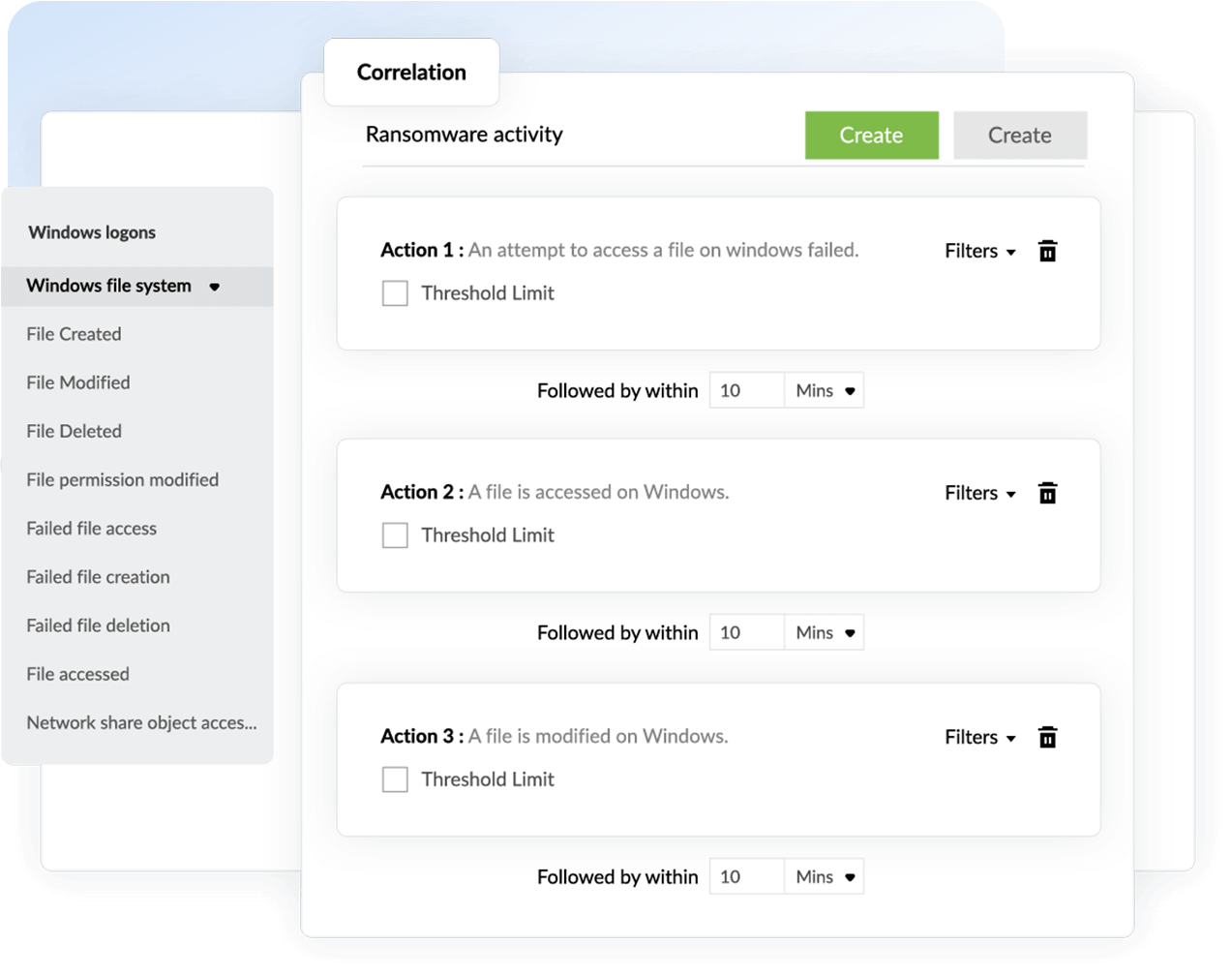

Détection et défense contre les attaques de rançongiciel

L’outil FIM de Log360 analyse et signale des pics inhabituels d’opérations de modification, suppression, ou renommage de fichier pouvant indiquer une attaque de rançongiciel. Une attaque de rançongiciel nuit à la continuité d’activité en modifiant, chiffrant ou renommant des fichiers sensibles, les rendant inaccessibles. Elle affecte la confidentialité, l’intégrité et l’accessibilité des fichiers sensibles du réseau.

Dans Log360, on peut corréler une série d’opérations de fichier inhabituelles comme un accès non autorisé, une modification ou un renommage avec des règles personnalisées pour détecter une attaque de rançongiciel.

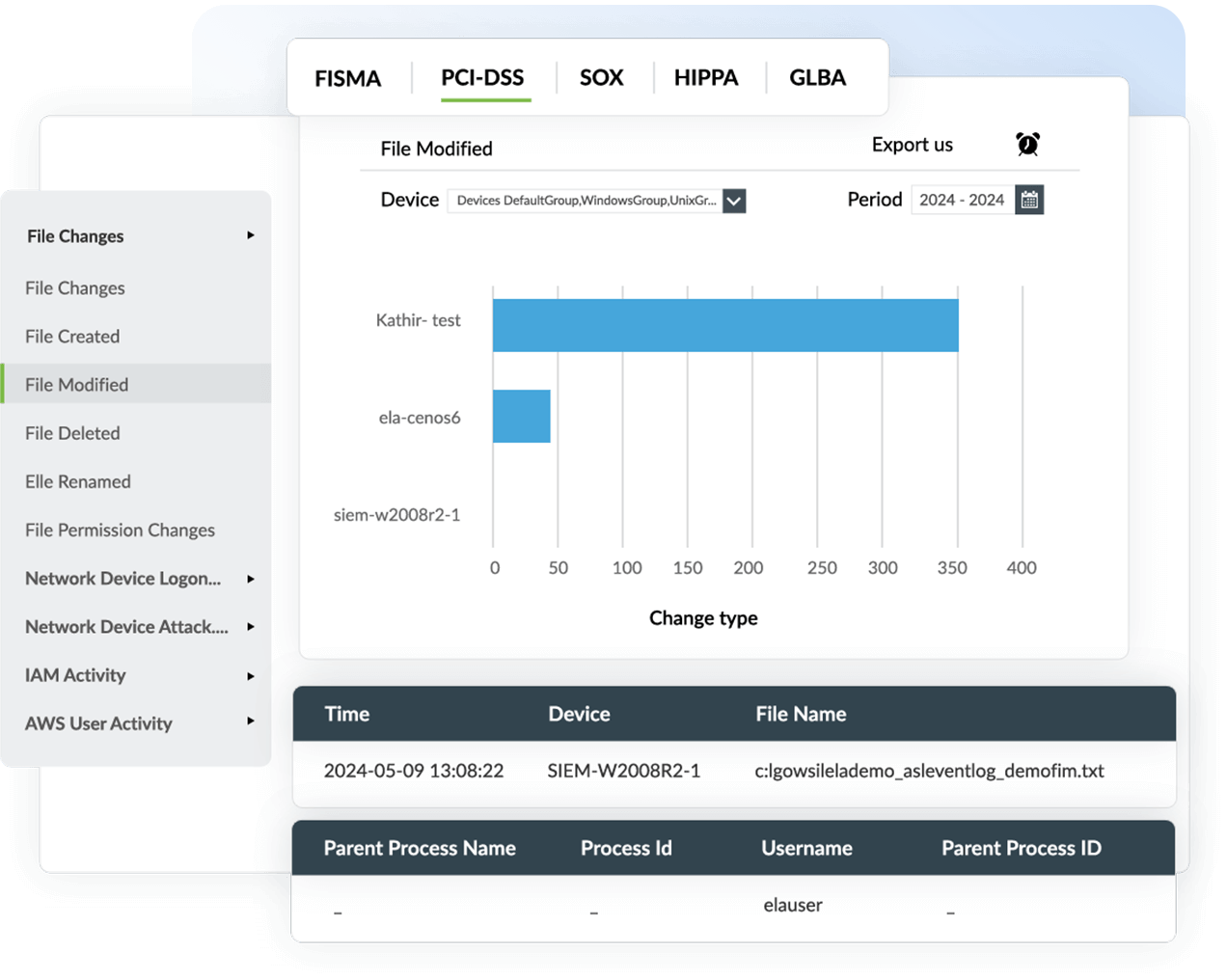

Conformité PCI DSS, RGPD, HIPAA et autre

Log360 offre des rapports d’audit complets sur les normes de conformité en matière de sécurité des données comme PCI DSS, le RGPD, HIPAA, FISMA, SOX et GLBA. Ces normes établissent des règles pour la sécurité des données dans les entreprises gérant des données personnelles de santé, bancaires, financières ou autres.

Log360 garantit la confidentialité des données avec ses rapports prédéfinis sur l’activité de fichier, qui analysent les opérations des utilisateurs et les processus liés aux fichiers. On peut archiver, conserver et documenter ces rapports pour prouver la conformité avec les normes réglementaires.