La détection des menaces repose sur une approche multicouche visant à identifier et neutraliser avec précision les cyberattaques. Une stratégie efficace est essentielle aux opérations de sécurité, car elle permet aux équipes de hiérarchiser les alertes et de se concentrer sur les menaces réellement critiques. Pour y parvenir, il est nécessaire de combiner la corrélation des données en temps réel, l’analyse comportementale des utilisateurs et entités (UEBA), ainsi que l’alignement sur le cadre MITRE ATT&CK®, afin de prioriser les incidents et d’y répondre plus efficacement. Log360 intègre ces capacités au sein d’une console centralisée d’analyse de la sécurité, offrant une visibilité complète, des informations exploitables et une meilleure posture défensive face aux menaces émergentes.

Détection avancée des menaces dans Log360

Détectez plus rapidement les menaces grâce à une console unifiée, à des règles alignées sur le cadre MITRE ATT&CK, à la détection des anomalies comportementales et à la corrélation des renseignements sur les menaces — le tout géré depuis une plateforme centralisée.

Log360's detection explained in 3 minutes

Voici comment Log360 vous aide à détecter, hiérarchiser et ajuster

Log360 offre une couverture complète contre les attaques visant votre organisation. En combinant des analyses multicouches et une modélisation comportementale, notre plateforme vous aide à détecter et à contrer les activités malveillantes à chaque étape de la chaîne d’attaque, depuis la compromission initiale jusqu’à l’impact final.

- Bénéficiez d’une visibilité complète sur les menaces grâce à une console unifiée

- Profitez d’une couverture de sécurité immédiate avec plus de 2 000 détections cloud

- Réduisez le bruit grâce à un ajustement précis

Bénéficiez d’une visibilité complète sur les menaces grâce à une console unifiée

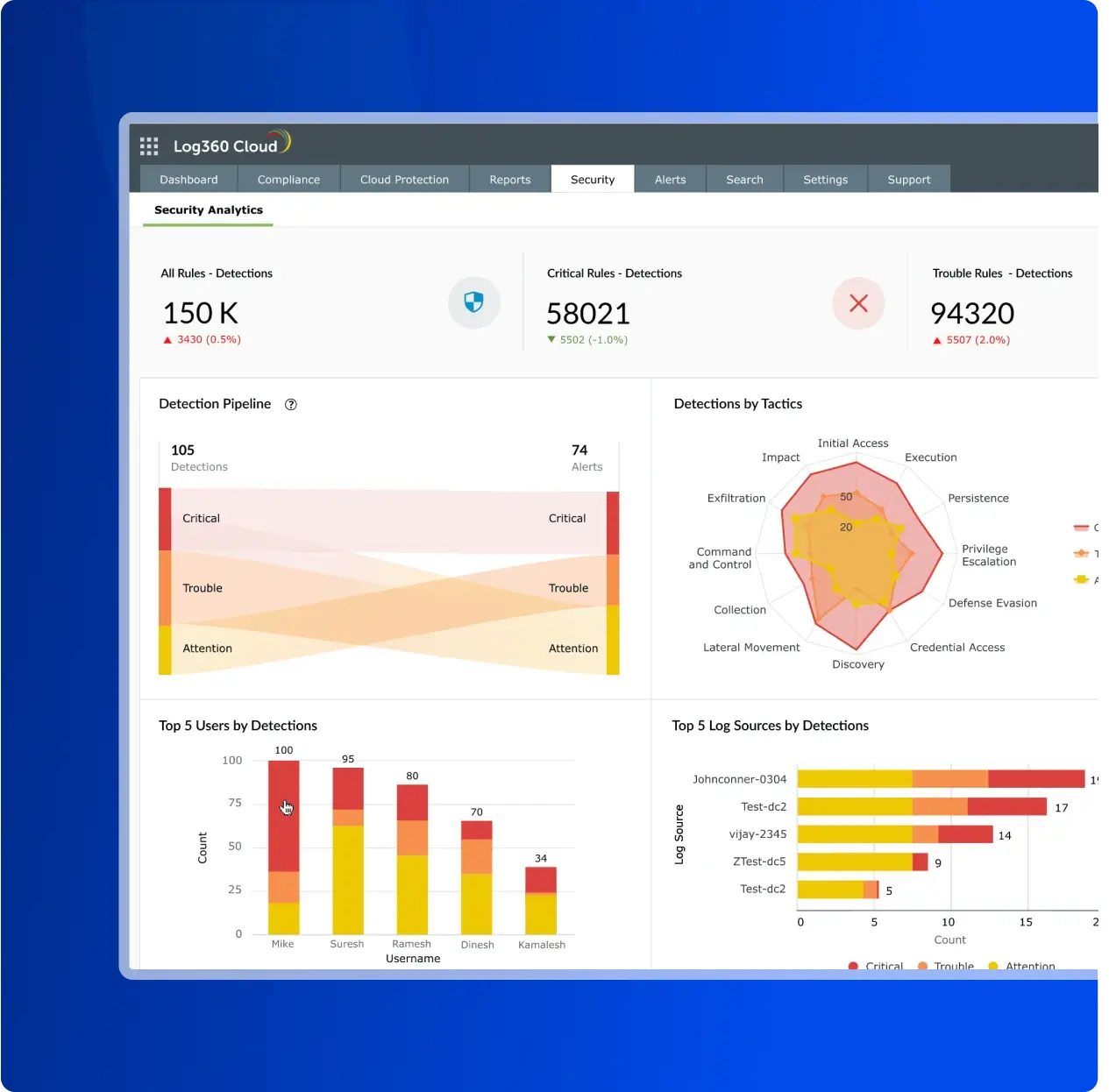

Hiérarchisez les menaces, comprenez leur stade d’évolution et agissez, le tout à partir d’un seul écran. L'analyse de sécurité de Log360 offre une vue centralisée et en temps réel de votre paysage de menaces, vous permettant d’analyser les événements dans leur contexte et de comprendre votre posture de sécurité grâce à des visualisations riches.

- Visualisation MITRE ATT&CK : les vues alignées sur le cadre MITRE ATT&CK® indiquent quelles phases d’une attaque (par exemple, accès initial, exécution, mouvement latéral) sont actives à un instant donné ; chaque alerte précise la technique exacte utilisée pour plus de clarté.

- Repérez les tendances: identifiez les pics d’activité ou les variations inhabituelles et déterminez où renforcer les détections ou approfondir les investigations.

- Passez rapidement des insights à l’action : ouvrez n’importe quelle alerte pour examiner les preuves et agir immédiatement. Enquêtez, informez l’équipe concernée ou affinez les règles de détection afin de réduire le bruit à l’avenir.

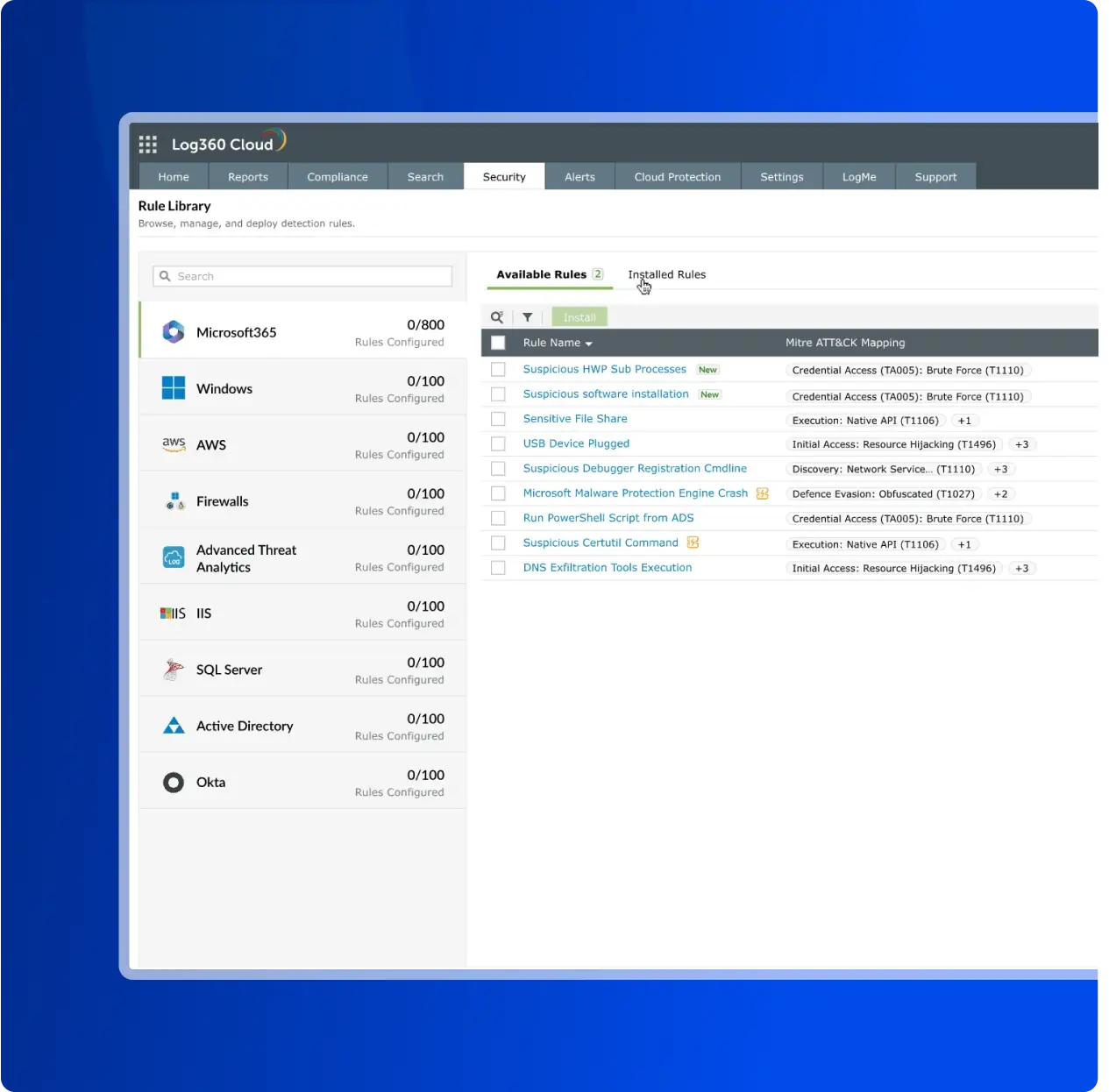

Profitez d’une couverture de sécurité immédiate avec plus de 2 000 détections cloud

Bénéficiez de plus de 2 000 détections prêtes à l’emploi, comprenant des règles de corrélation alignées sur le cadre MITRE ATT&CK®, des modèles d’anomalies comportementales et des correspondances avec des renseignements sur les menaces. De nouvelles règles sont régulièrement ajoutées pour contrer les attaques émergentes ciblant les réseaux des organisations. La bibliothèque intégrée offre une défense multicouche, reposant sur :

- Règles de corrélation: identifiez les schémas d’attaque connus en reliant les événements sur l’ensemble de votre environnement IT.

- Règles d’anomalie: détectez les menaces internes et les comptes compromis en repérant les écarts par rapport aux comportements habituels.

- Alignement MITRE ATT&CK®: l’ensemble du contenu est aligné sur le cadre MITRE ATT&CK, vous offrant une vision claire de votre posture défensive face aux tactiques réelles des adversaires.

- Corrélation avec les renseignements sur les menaces: enrichissez vos détections en comparant vos données télémétriques avec des flux de renseignements en temps réel (ex. : Webroot, STIX/TAXII), pour ajouter un contexte crucial aux enquêtes sur les IP, domaines ou URL malveillants connus.

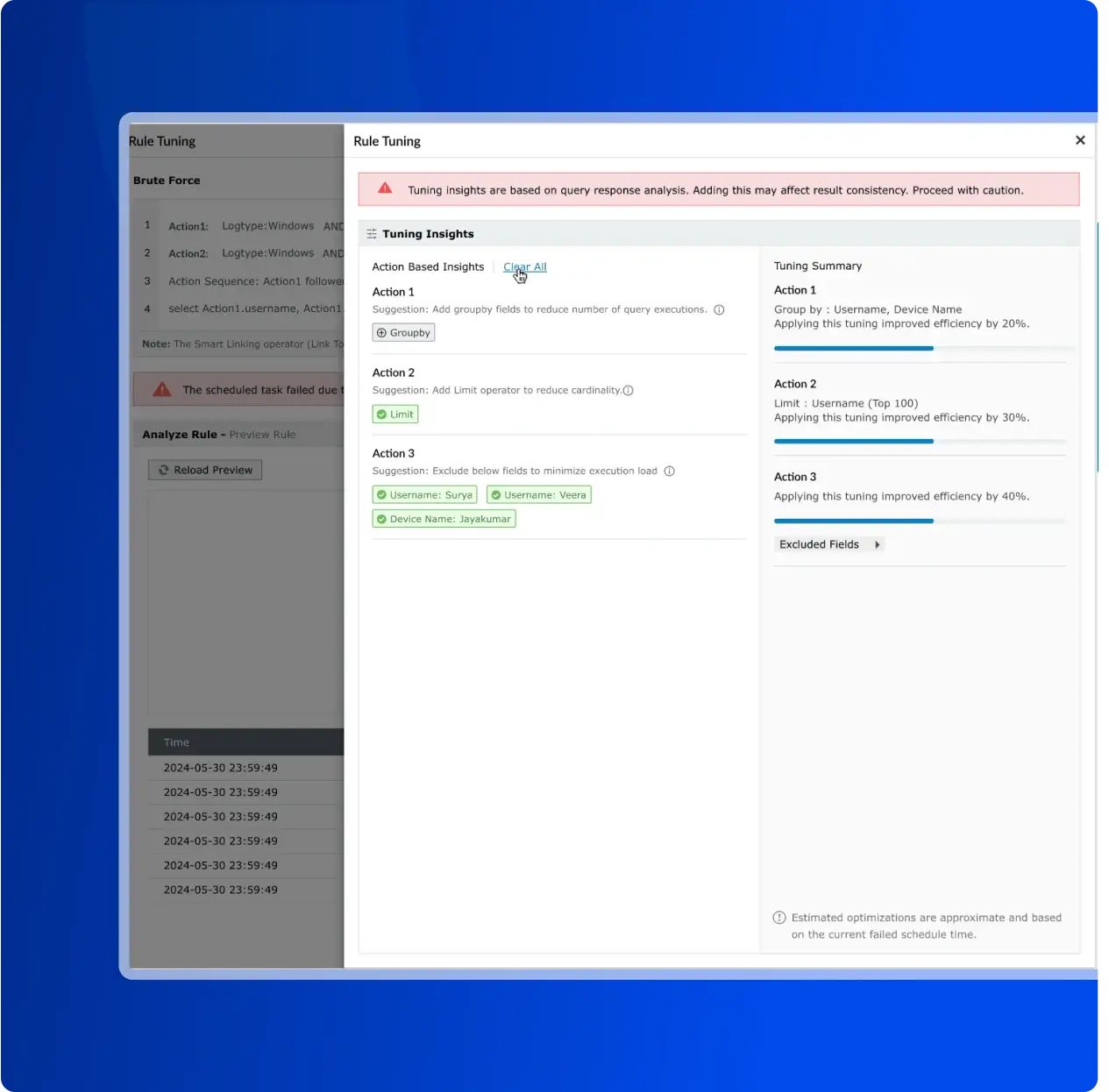

Réduisez le bruit grâce à un ajustement précis

Réduisez considérablement la fatigue liée aux alertes et améliorez votre rapport signal/bruit. Log360 offre de puissantes fonctionnalités de réglage basées sur les données, vous permettant de contrôler de manière granulaire chaque détection et d’aider votre équipe à se concentrer sur l’essentiel.

- Réglage intuitif des règles sans code : affinez facilement vos règles grâce à une interface conviviale, sans avoir recours à des langages de requête complexes comme KQL, SPL ou AQL. Filtrez au niveau des objets — utilisateurs, groupes ou unités organisationnelles — et créez des exceptions de règles précises pour exclure en toute sécurité les activités bénignes connues, réduisant ainsi instantanément le volume d’alertes inutiles.

- Optimisation pilotée par les données : améliorez l’efficacité et la précision de vos règles grâce à des recommandations de réglage intelligentes. La plateforme identifie automatiquement les règles les plus bruyantes ou les moins performantes, et propose des suggestions concrètes fondées sur l’analyse des réponses aux requêtes — comme la réduction de la cardinalité ou l’exclusion de champs — afin d’optimiser les performances globales.

- Seuils adaptatifs basés sur le machine learning : dépassez les limites des seuils statiques. Log360 utilise l’apprentissage automatique pour ajuster dynamiquement les seuils d’alerte en fonction des données historiques et du comportement des utilisateurs, distinguant automatiquement les véritables anomalies des variations normales d’activité.

Détectez les menaces critiques tout au long de la chaîne d’attaque

Log360 propose des modèles de détection dédiés et multicouches pour identifier et contenir les attaques les plus dommageables visant votre organisation. En combinant des règles de corrélation, des analyses comportementales et des veilles approfondies sur les menaces, notre plateforme vous offre la visibilité nécessaire pour contrer les attaques à chaque étape de leur cycle de vie.

Détection des menaces internes

L’analyse comportementale de Log360 établit une base de référence pour chaque utilisateur et chaque entité, signalant instantanément les écarts susceptibles d’indiquer des menaces internes potentielles, qu’elles soient malveillantes ou involontaires.

Détection des indicateurs clés de ransomware

La plateforme s’appuie sur des règles de corrélation et des modèles d’anomalies pour repérer les indicateurs clés de campagnes de ransomware actives, permettant ainsi une réponse rapide avant que des dommages irréversibles ne surviennent.

Détection des menaces persistantes avancées (APT)

Identifiez les attaques sophistiquées à plusieurs étapes en suivant les comportements des adversaires dans le cadre MITRE ATT&CK®, grâce à des règles spécifiques préconfigurées pour chaque phase d’une campagne APT.

Détection des attaques externes

Protégez votre périmètre contre les attaques visant votre infrastructure externe. Log360 identifie et signale un large éventail d’attaques au niveau de l’authentification, du réseau et de la couche applicative.

Ce que Log360 détecte:

- Activité suspecte dans les bases de données: identifie les requêtes SQL inhabituelles, les exportations massives de données ou les sauvegardes effectuées en dehors des fenêtres de maintenance prévues.

- Utilisation abusive de comptes privilégiés: signale les échecs répétés de commandes SUDO et les élévations de privilèges non autorisées.

- Suppression anormale de données: détecte les schémas de suppression excessive de fichiers M365 sur SharePoint ou OneDrive à des moments inhabituels.

Ce que Log360 détecte :

- Modifications et suppressions massives de fichiers dépassant les seuils configurables — un indicateur clé du chiffrement de fichiers.

- Alertes d’utilisation élevée et prolongée du processeur ou de température excessive de la machine, souvent symptomatiques d’un processus de chiffrement intensif.

- Activités de type ver, révélant des tentatives de propagation du ransomware à travers le réseau.

Ce que Log360 détecte :

- Accès initial: création suspecte de comptes M365 et tentatives répétées d’injection SQL.

- Contournement des mesures de défense: modifications anormales des GPO Windows ou suppressions de règles de pare-feu en dehors des heures de bureau.

- Mouvement latéral: techniques de reconnaissance du réseau telles que le flapping d’interface et activités de type ver.

- Commande et contrôle: requêtes URL malveillantes et utilisation de commandes privilégiées sur les périphériques réseau pour créer des portes dérobées.

- Attaques d’authentification : détecte les campagnes de pulvérisation de mots de passe à l’aide d’un nombre inhabituellement élevé d’échecs de connexion à M365, ainsi que les tentatives d’escalade de privilèges par force brute via des commandes SUDO répétées et infructueuses.

- Attaques réseau et applicatives : identifie les sondages de pare-feu grâce à un trafic refusé inhabituel sur les périphériques Sophos, les attaques par amplification DNS et les tentatives répétées d’injection SQL visant vos bases de données.

- Anomalies géographiques: signale automatiquement les scénarios de déplacement impossibles, tels que des connexions successives depuis différents pays sur des appareils Cisco ou Fortinet dans un laps de temps irréaliste.

Découvrez-en davantage avec Log360

Architecture réseau évolutive

Les capacités de détection de Log360 reposent sur une architecture robuste et distribuée, garantissant des performances optimales, une résilience accrue et une évolutivité horizontale à mesure que votre organisation se développe. Cette architecture assure la réactivité des détections et des investigations, même en période de forte activité ou lors d’éventuelles pannes.

Défense complète contre les attaques

Log360 adopte une approche multicouche pour détecter et neutraliser avec précision les cyberattaques. Il combine la corrélation des données en temps réel, l’analyse du comportement des utilisateurs et des entités (UEBA), ainsi que le cadre MITRE ATT&CK®, afin de hiérarchiser efficacement les menaces et d’y répondre de manière proactive.

En savoir plusAnalyse de sécurité en temps réel

Bénéficiez d’une vue unifiée de votre posture de sécurité grâce aux capacités d’analyse en temps réel de Log360. Cette solution offre une console centralisée pour surveiller les ressources réseau critiques, gérer les journaux et les données, et réaliser des audits Active Directory instantanément.

En savoir plusRéponse automatisée aux incidents

Accélérez la gestion des incidents grâce aux fonctionnalités SOAR (Security Orchestration, Automation and Response) de Log360. Cette solution optimise vos opérations de sécurité en hiérarchisant les menaces et en automatisant les réponses via des workflows prédéfinis.

En savoir plusGestion simplifiée de la conformité

Simplifiez vos démarches de conformité grâce aux fonctionnalités intégrées de gestion de la conformité de Log360. La solution prend en charge plus de 25 normes réglementaires, avec des rapports prêts à l’emploi et un archivage sécurisé des journaux, afin de vous aider à satisfaire aux exigences légales et à préparer efficacement toute analyse forensique.

En savoir plusInsights de sécurité basés sur l’IA

Exploitez la puissance de l’IA générative avec Zia Insights pour transformer vos données de sécurité brutes en informations exploitables. Ce moteur d’intelligence artificielle fournit des résumés contextuels des journaux et des alertes, associe les menaces au cadre MITRE ATT&CK® et propose des mesures correctives pertinentes.

En savoir plus-

Nous voulions nous assurer, d’une part, de pouvoir cocher toutes les cases correspondant aux différentes fonctionnalités de sécurité que nos clients attendent de nous et, d’autre part, de renforcer notre propre sécurité afin d’élargir notre empreinte sécuritaire.

Carter Ledyard

-

Les options d’exploration et les tableaux de bord visuels rendent les enquêtes sur les menaces beaucoup plus rapides et intuitives. C’est une solution véritablement conviviale.

Sundaram Business Services

-

Log360 nous a permis de détecter en temps réel les menaces internes, les schémas de connexion inhabituels, les élévations de privilèges et les tentatives potentielles d’exfiltration de données.

Directeur informatique, Northtown Automotive Companies

-

Avant Log360, nous ne disposions pas d’une vue centralisée de l’ensemble de notre infrastructure. Aujourd’hui, nous pouvons identifier rapidement les menaces potentielles et réagir avant qu’elles ne s’aggravent. Log360 s’est révélé inestimable pour améliorer notre réponse aux incidents et garantir la conformité aux normes d’audit. Il a véritablement changé la donne pour notre équipe.

ECSO 911

Remplissez ce formulaire pour planifier une

démonstration Web personnalisée

Your request for a demo has been submitted successfully. Our support technicians will get backto you at the earliest.

Questions fréquemment posées

Vous pouvez réduire les faux positifs dans Log360 grâce à plusieurs fonctionnalités de réglage avancées conçues pour filtrer les alertes non pertinentes.

Principales méthodes pour limiter les alertes parasites :

- Filtrage au niveau des objets: permet d’exclure les activités bénignes connues du déclenchement des règles de sécurité, réduisant ainsi immédiatement le volume d’alertes inutiles.

- Exceptions granulaires aux règles: créez des exceptions spécifiques pour certains utilisateurs, actifs ou plages horaires définies, afin d’éviter que des actions légitimes ne soient signalées comme des menaces.

- Insights d’optimisation: la plateforme identifie vos règles les plus bruyantes et les moins performantes, et fournit les données nécessaires pour les ajuster et améliorer leur précision.

- Seuils adaptatifs basés sur le machine learning: Log360 exploite l’apprentissage automatique pour ajuster dynamiquement les seuils d’alerte en fonction des données historiques et du comportement des utilisateurs, distinguant automatiquement les véritables anomalies des fluctuations normales de l’activité.

Log360 propose plusieurs niveaux de défense. Les règles standard détectent les menaces connues ou les violations de stratégie sur la base d’événements isolés. Les règles UEBA (ou d’anomalie) identifient les menaces inconnues en repérant les écarts par rapport aux comportements de référence établis pour les utilisateurs et les entités. Les règles de corrélation avancée relient une série d’événements individuels pour détecter des campagnes d’attaques sophistiquées en plusieurs étapes.

Chaque détection de notre bibliothèque — qui comprend plus de 2 000 règles — est associée à une tactique et une technique spécifiques du cadre MITRE ATT&CK®. La console de sécurité offre des visualisations claires illustrant votre couverture en temps réel, vous aidant à comprendre votre posture défensive face aux comportements réels des adversaires.

Non. Log360 dispose d’une interface de filtrage sans code, permettant aux analystes, quel que soit leur niveau de compétence, d’ajuster et d’affiner facilement les règles. Aucune connaissance de langages de requête spécialisés tels que KQL, SPL ou AQL n’est nécessaire pour gérer efficacement vos détections.

Log360 repose sur une architecture évolutive et résiliente. Il prend en charge l’évolutivité horizontale en vous permettant d’ajouter des nœuds de traitement supplémentaires afin de gérer l’augmentation du volume de données. Il intègre également un serveur Secure Gateway pour la collecte des journaux depuis des sites distants, ainsi qu’une haute disponibilité native garantissant une surveillance continue.

Cessez de courir après les alertes. Commencez à détecter les menaces.

Découvrez comment Log360 peut unifier vos analyses de sécurité, réduire le bruit et fournir des insights clairs, pertinents et exploitables.