- Collecte, analyse et gestion centralisées des données de trafic sans agent

- Visibilité transparente sur les menaces de sécurité externes et internes

- Capacités de détection d'intrusions / anomalies zero-day contextuelles

- Évaluation continue de la sécurité globale

- Prise de décision proactive en matière d'accès et de politique de trafic

- Système d'aide à la décision exploitable et en temps réel

Capacités techniques

- Traitement de flux à haut débit et faible latence

- Traitement des données asynchrone et parallèle

- Moteur de règles rapides et profils de critères flexibles

- Modélisation contextuelle des ressources et heuristique des problèmes

- Algorithmes avancés de corrélation d'événements et d'exploration de données

Caractéristiques

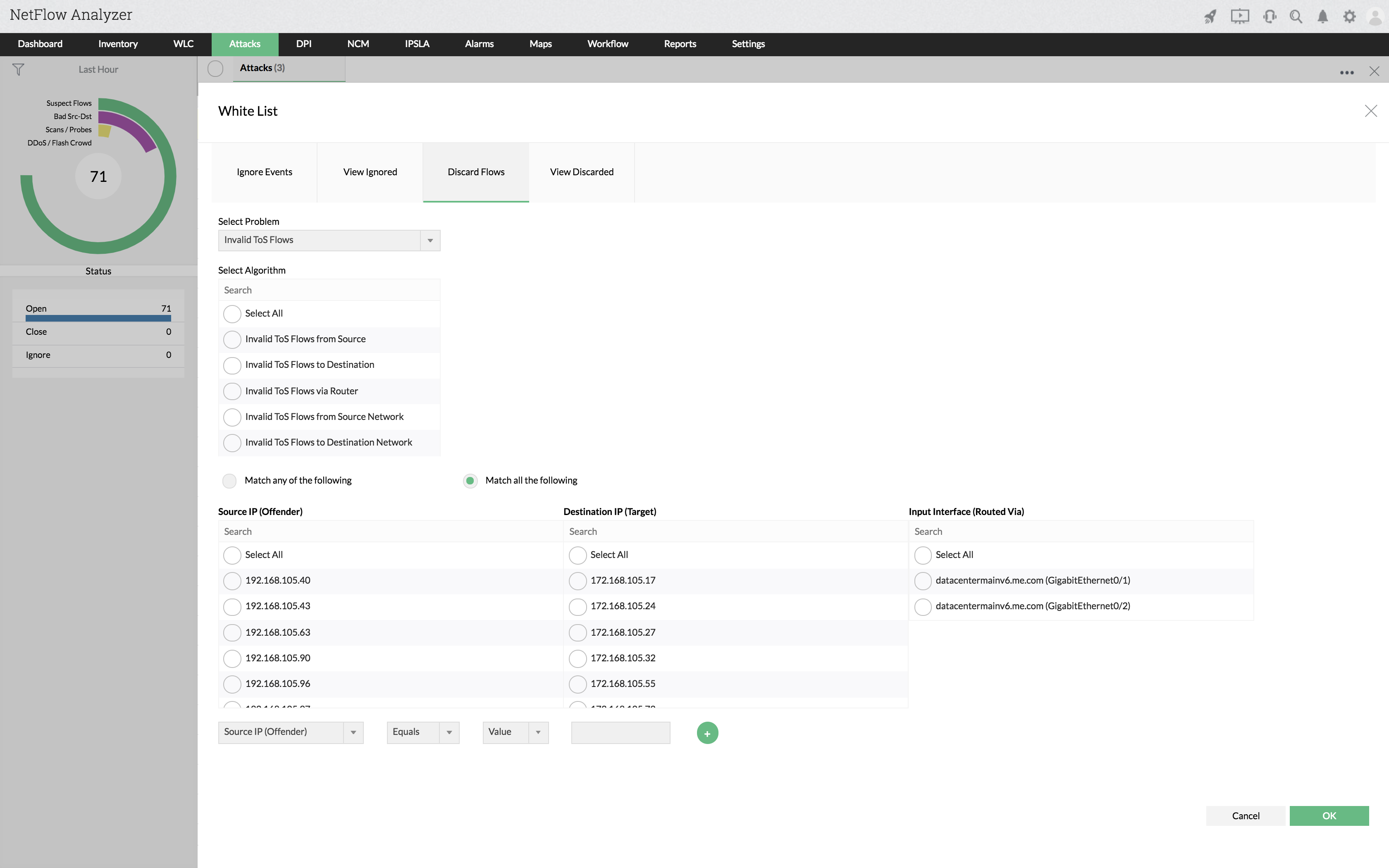

Flux de suppression automatique

- Liste blanche des flux spécifiques pour des problèmes spécifiques

- Nombreuses options de configuration du filtre de débit

- Rapports de configuration consolidés du filtre de suppression

Rapport de dépannage d'événement

- Enquête et analyse forensique ad hoc

- Flux de groupes pour des schémas rapidement discernables

- Flux de segment par routeur d'origine

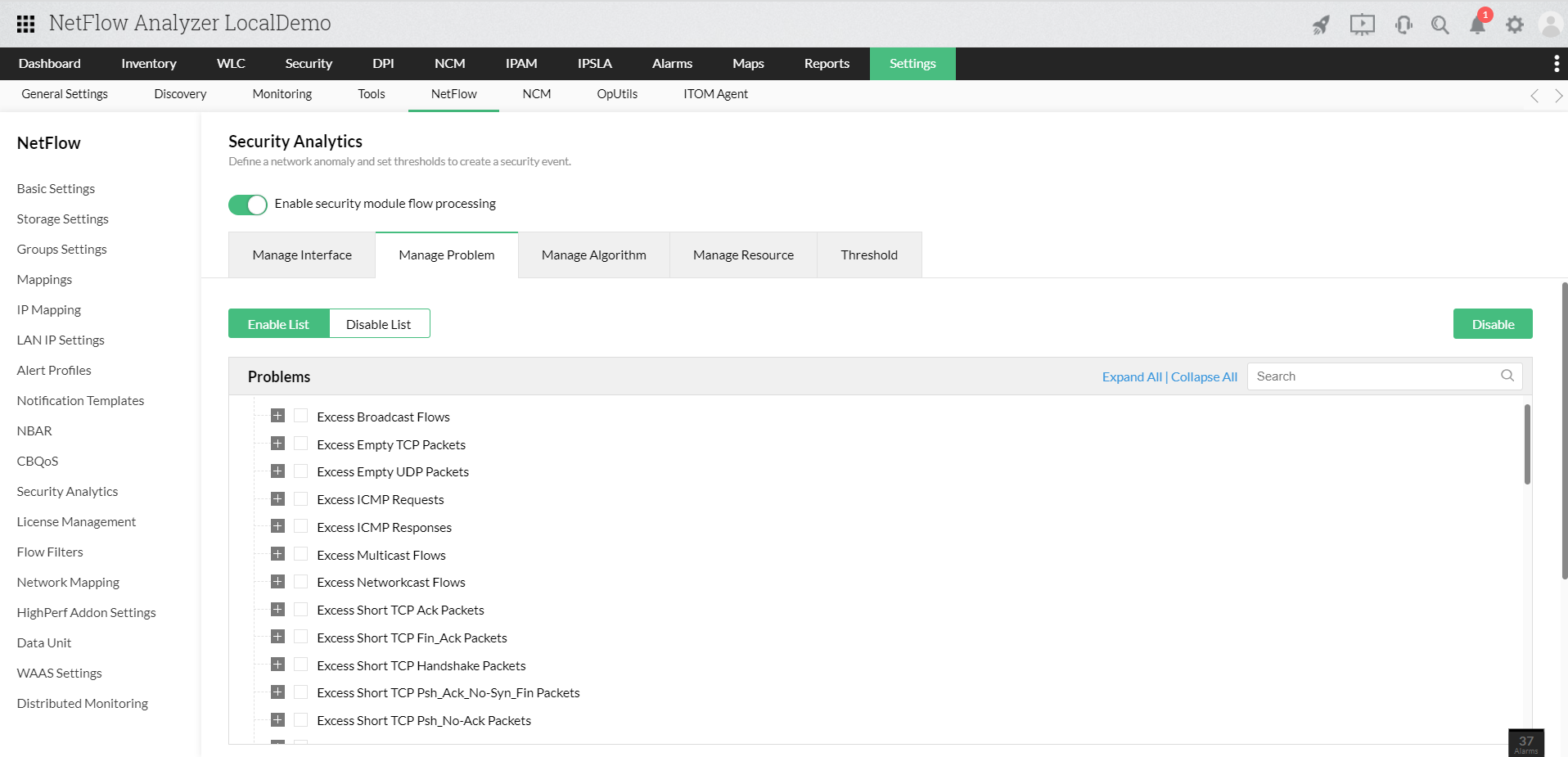

Gestion des problèmes personnalisée

- Activer ⁄ Désactiver des problèmes et algorithmes spécifiques

- Se concentrer sur les problèmes d'intérêt pertinents

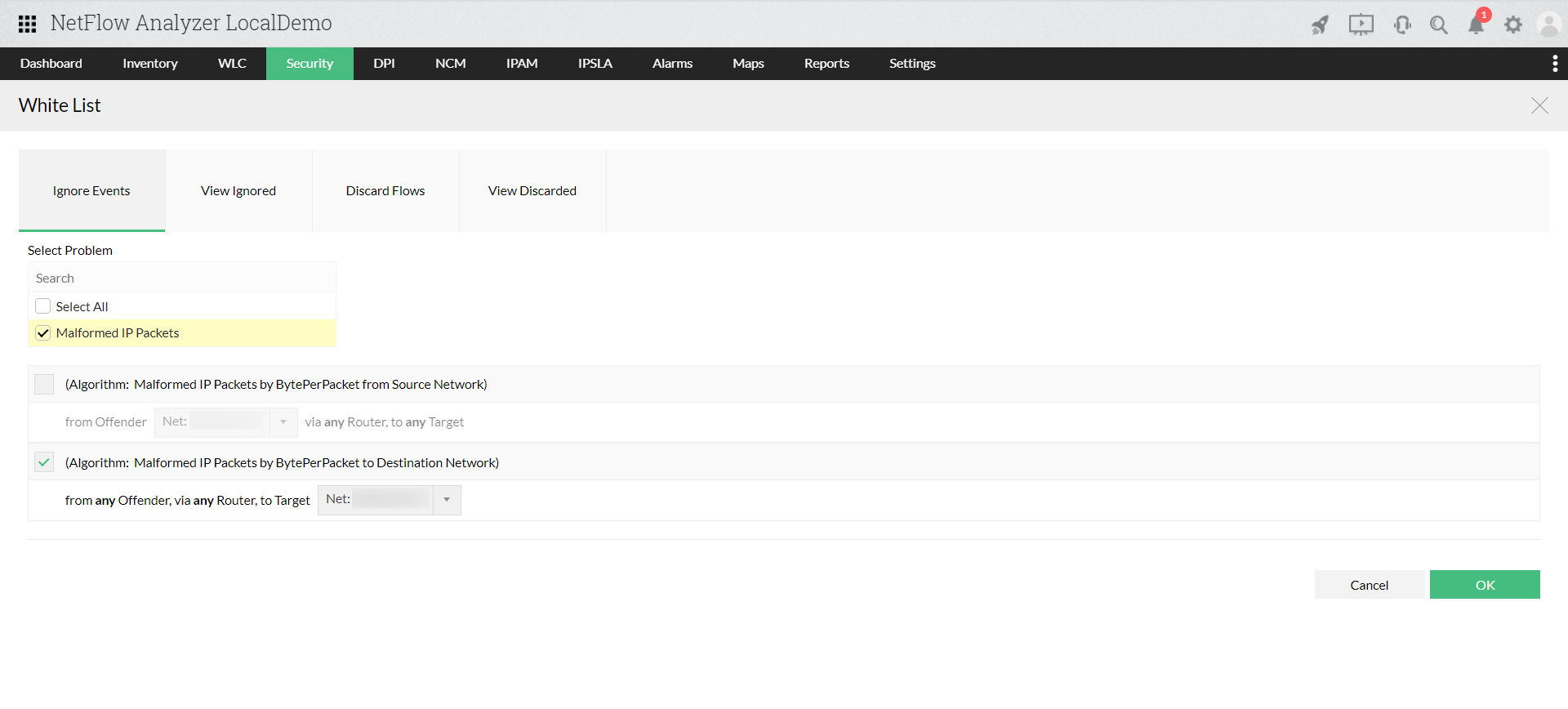

Ignorer automatiquement les événements

- Liste blanche des ressources spécifiques pour des problèmes spécifiques

- Option de stockage des événements ignorés pour l'audit

- Rapports de configuration consolidé de filtre ignorés

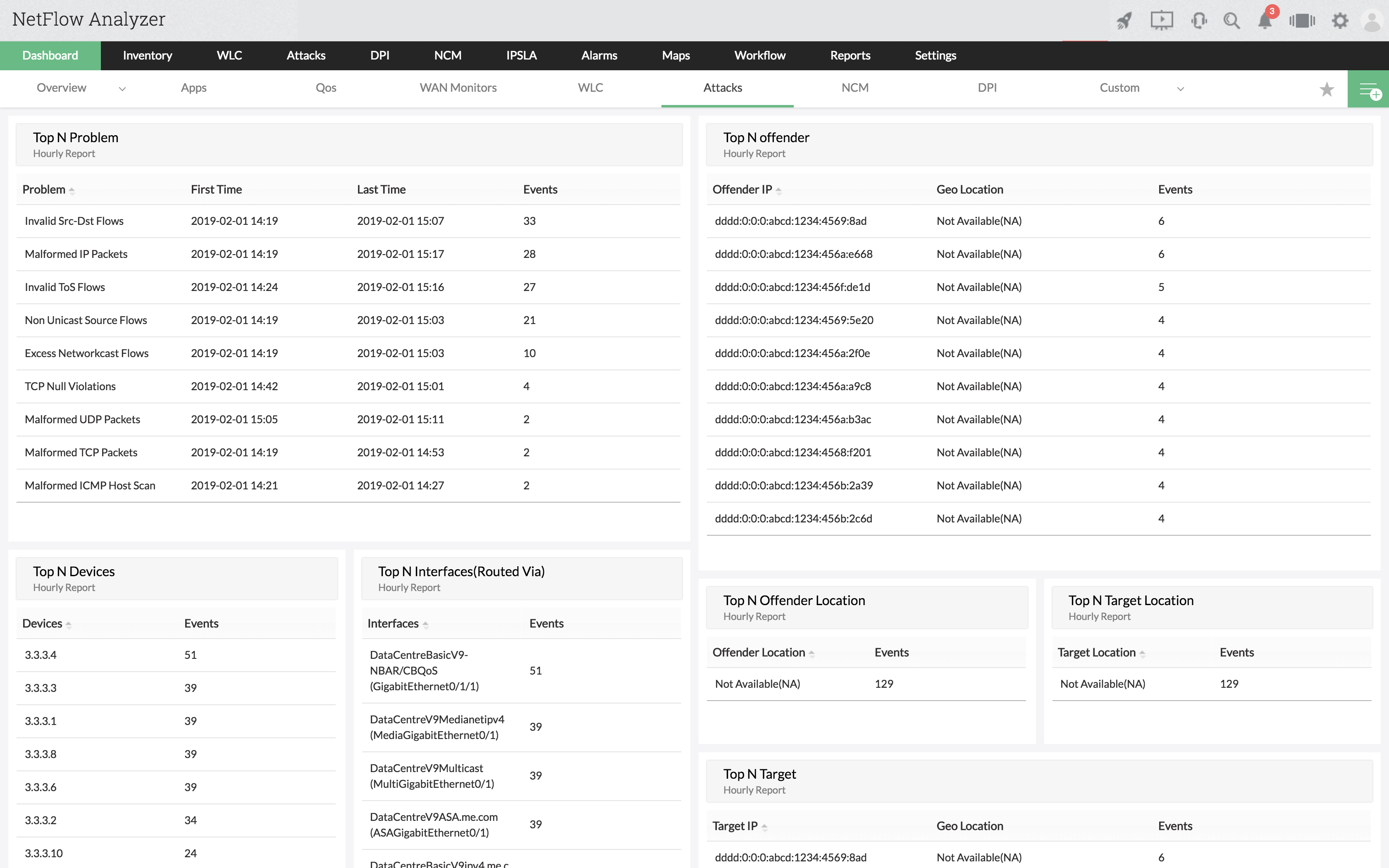

Aperçu de sécurité

Cela affiche une liste d'anomalies de menaces groupées en tant que problème et, en outre, les problèmes sont classés en trois classes de problèmes principaux (Bad Src-Dst, DDoS, Flux suspects).

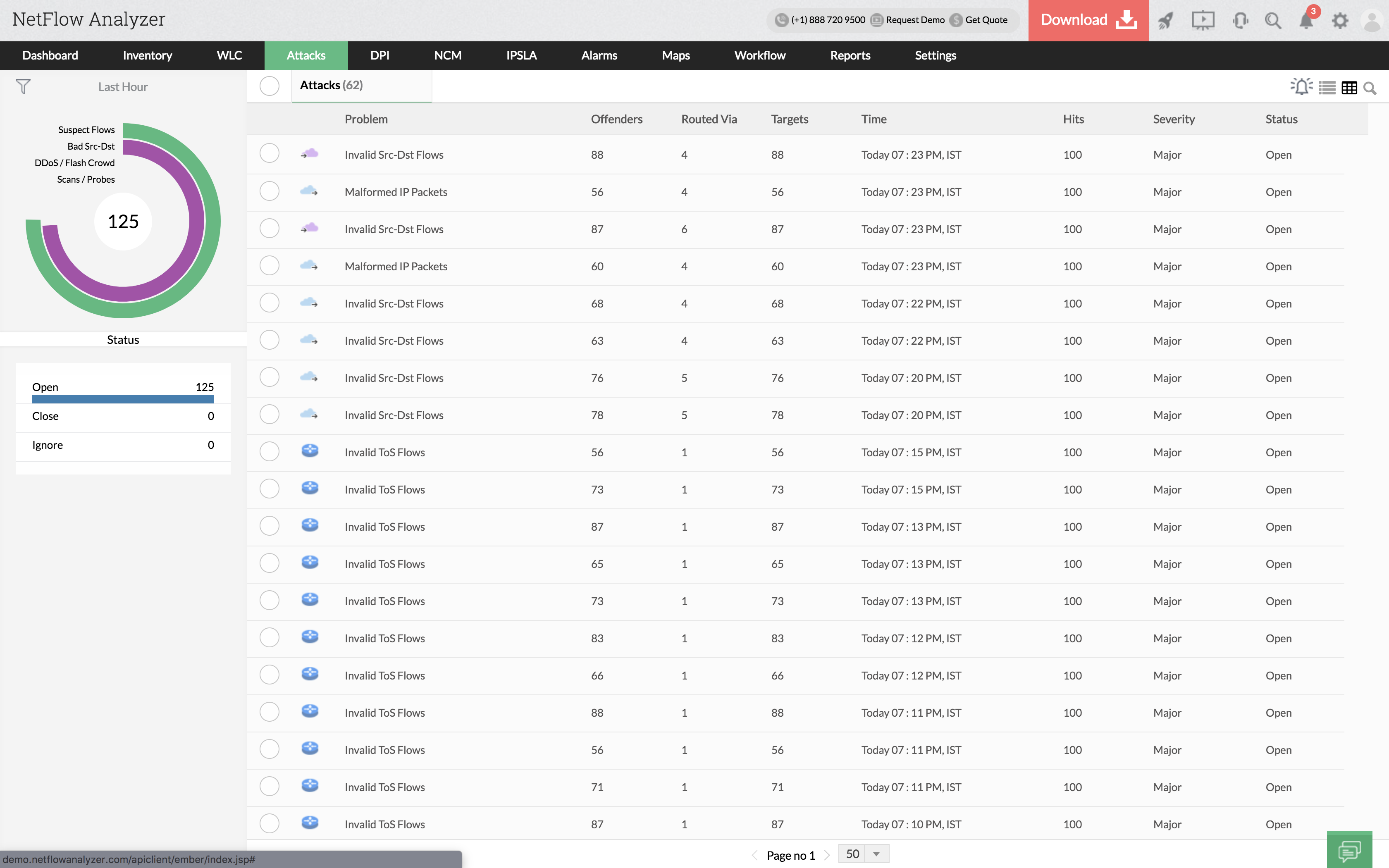

Liste des événements

La «Liste des événements» dans ASAM répertorie, classe et organise tous les événements susceptibles de devenir des attaques. En outre, ASAM attribue la gravité d'un événement ; cela vous permet de prioriser vos actions. Lire la suite...

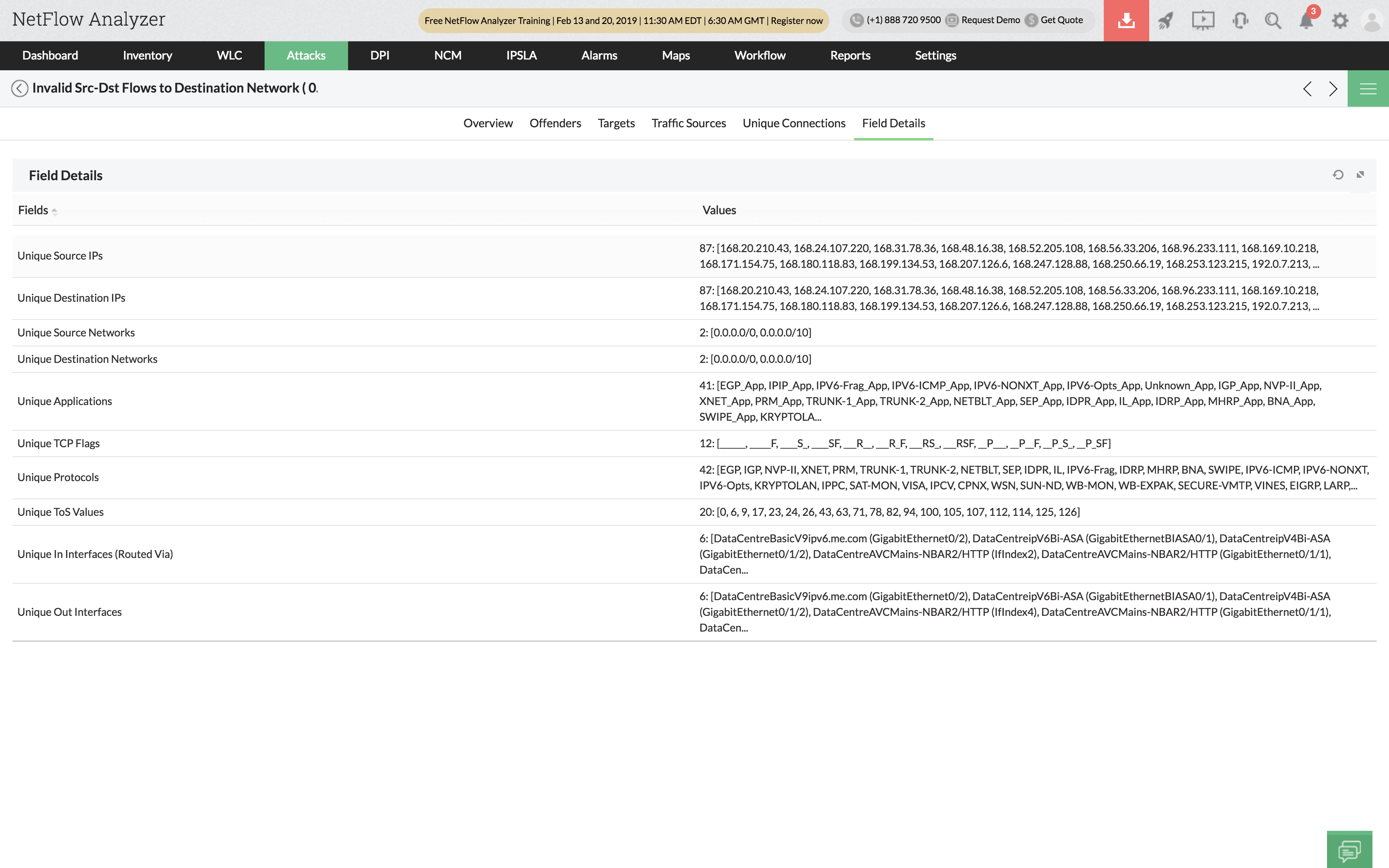

Détails de l'évènement

Les détails de l'événement donnent un détail complet sur le problème. Les détails incluent le réseau, le port, le protocole, le drapeau TCP et bien plus encore. Un clic sur le nom du routeur donne des détails sur l'IP source de destination mappée et l'application, le port, le protocole, etc. utilisés. Ce rapport peut être exporté au format PDF ou envoyé par la poste en un seul clic.