Audit, rapports et divers

Suivi des activités des utilisateurs - «qui», «quoi» et «quand» des changements de configuration

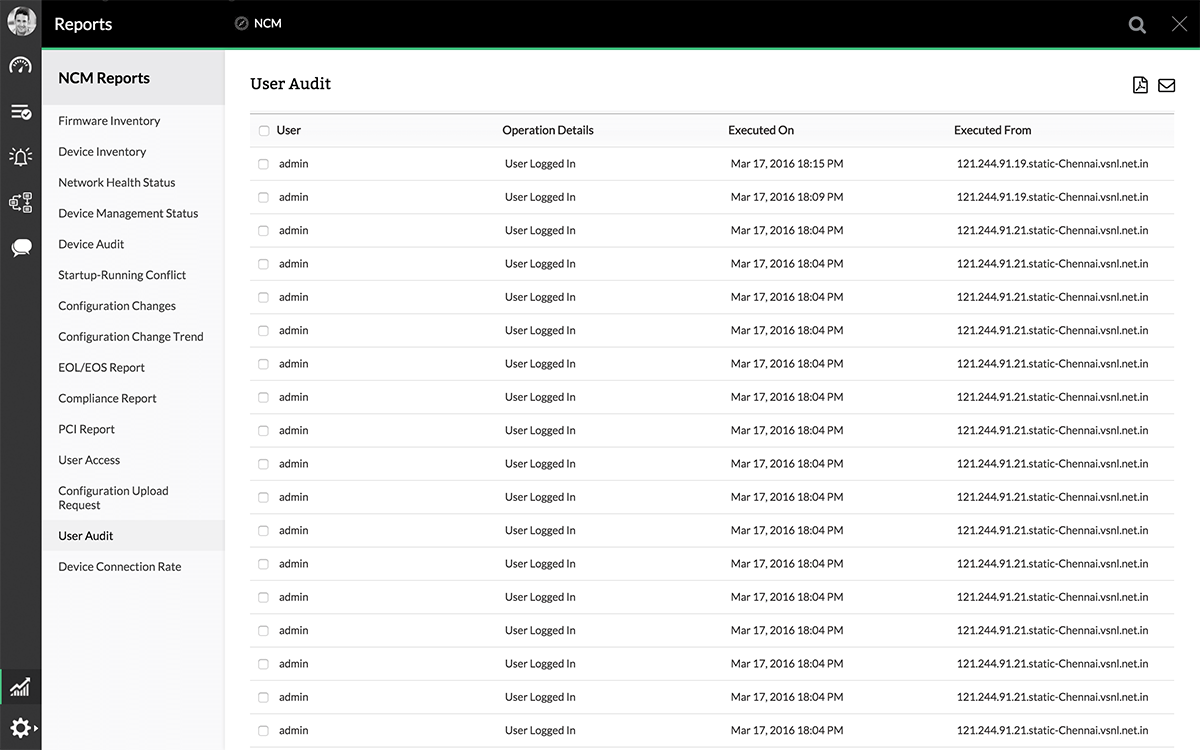

Les utilisateurs effectuent diverses opérations sur la configuration de l'appareil, telles que la sauvegarde de la configuration, le téléchargement de la configuration sur l'appareil, l'activation de la détection des modifications en temps réel, etc. En cas de problème en raison d'un changement de configuration défectueux ou en cas de violation de la sécurité, il est important de suivre les actions des utilisateurs pour garantir la responsabilité de l'organisation. Pour ce faire, il est essentiel d'enregistrer les informations sur qui a invoqué quelle opération, sur quel appareil, à quelle heure et le résultat de l'opération. Cette opération est effectuée par le module d'audit de Network Configuration Manager et est appelée "Audit de fonctionnement du périphérique".

Voulez-vous garder un œil sur l'activité des utilisateurs ? Découvrez comment suivre l'activité des utilisateurs dans votre réseau avec Network Configuration Manager.

En outre, des informations sur les différentes tâches planifiées exécutées par Network Configuration Manager ainsi que des détails tels que le nom de la planification, le résultat de l'exécution, etc., sont répertoriés par le module d'audit sous "Planifier l'audit".