Suivi de la conformité réseau

Les menaces de sécurité réseau augmentant chaque jour, les entreprises doivent s'assurer de suivre des protocoles stricts pour protéger leurs données. L'industrie des réseaux a également établi certaines normes réglementaires pour surmonter ces menaces. Cependant, la tâche de garantir manuellement ces normes prend du temps et est sujette à des erreurs. Un outil d’analyse de la conformité et de génération de rapports peut automatiser l'ensemble du processus pour vous aider à préparer l'audit. Avec des rapports d'audit de réseau vous montrant l'état de conformité de chaque périphérique réseau, vous bénéficiez d'une visibilité complète sur votre réseau.

Vérification de la conformité avec Network Configuration Manager

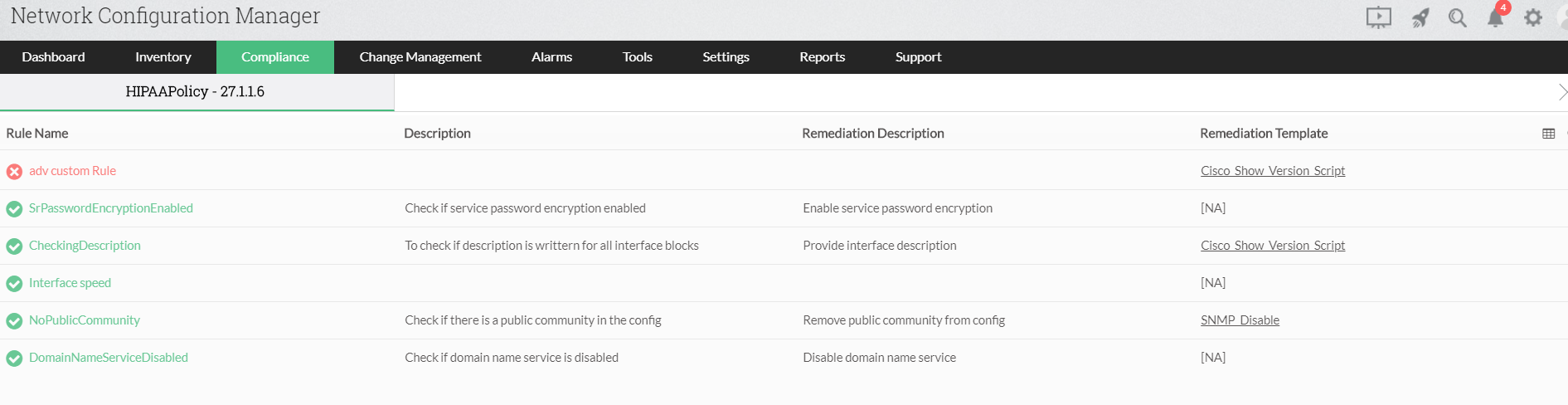

Dans un environnement réseau multi-utilisateurs où plusieurs modifications sont apportées aux configurations en parallèle, il y a une forte probabilité d'erreurs manuelles. Dans le processus de modification d'une configuration, un administrateur réseau peut par erreur rendre le réseau vulnérable aux attaques. Network Configuration Manager, en plus des politiques de conformité par défaut telles que les politiques PCI, SOX, HIPAA et Cisco IOS, permet à l'utilisateur de créer des politiques de conformité personnalisées. Des politiques de conformité personnalisées peuvent être utilisées pour garantir que le réseau correspond aux réglementations internes de l'organisation. Les administrateurs réseau peuvent choisir d'exécuter manuellement des vérifications de conformité ou de les planifier à chaque fois que cela est nécessaire. Des rapports de conformité sont générés après chaque vérification de conformité qui peuvent être exportés aux formats CSV ou PDF.

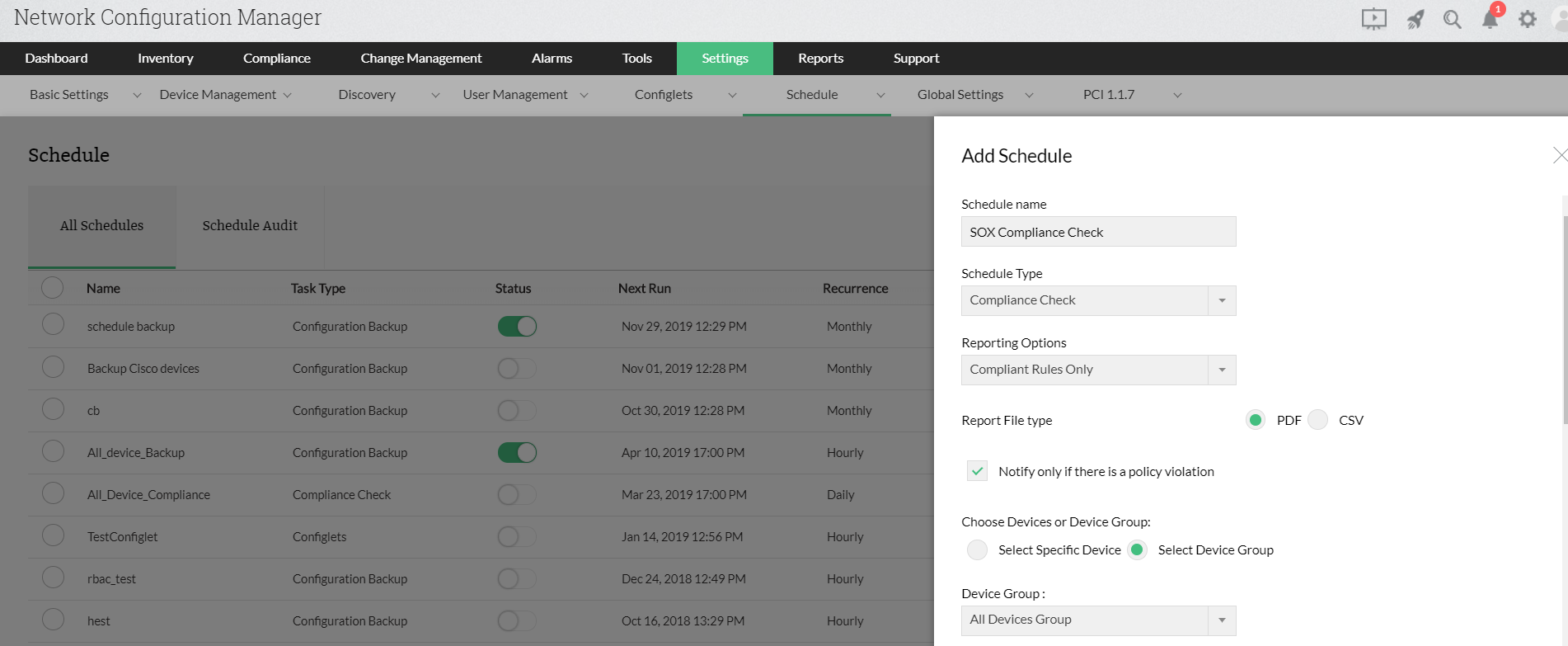

Planification des rapports de conformité

Comme les configurations sont fréquemment modifiées, des contrôles de conformité doivent être exécutés à plusieurs reprises pour vérifier si les modifications sont conformes aux normes de conformité. Chaque fois que les configurations sont modifiées, il est possible que les changements appliqués violent les règles de conformité. Si le nombre de fois que les configurations sont modifiées chaque jour est élevé, l'exécution manuelle des vérifications de conformité prendrait beaucoup de temps. Network Configuration Manager simplifie cette tâche avec l'option de planifier des vérifications de conformité et de générer des rapports pour des périphériques ou des groupes de périphériques spécifiques. Vous pouvez définir les contrôles de conformité pour qu'ils s'exécutent toutes les heures, tous les jours, toutes les semaines, tous les mois ou une seule fois. Lors de la planification des rapports, vous pouvez choisir entre générer les rapports pour toutes les règles, les règles conformes ou les règles violées. Vous pouvez également activer l'option de recevoir des notifications après le contrôle de conformité uniquement en cas de violation de stratégie.

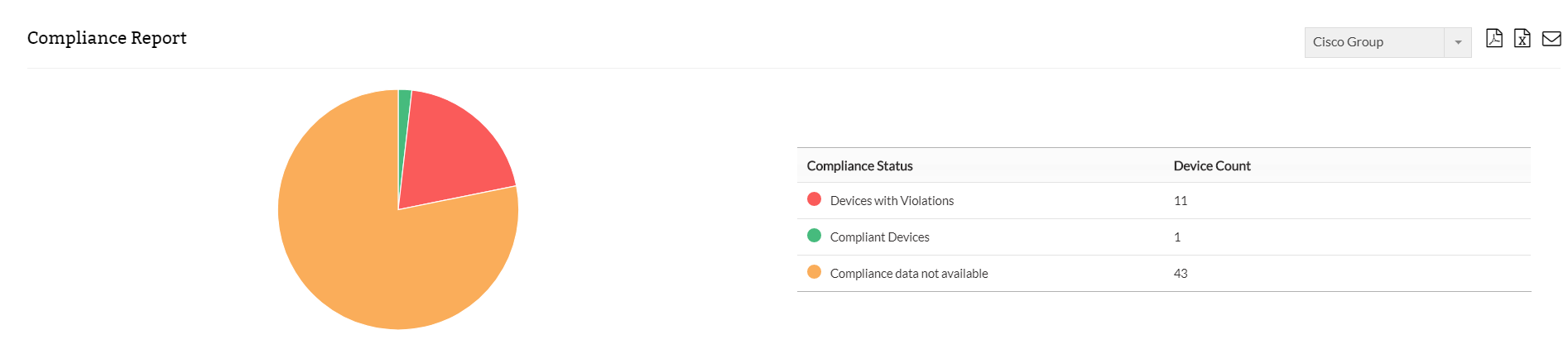

Rapports de conformité dans Network Configuration Manager

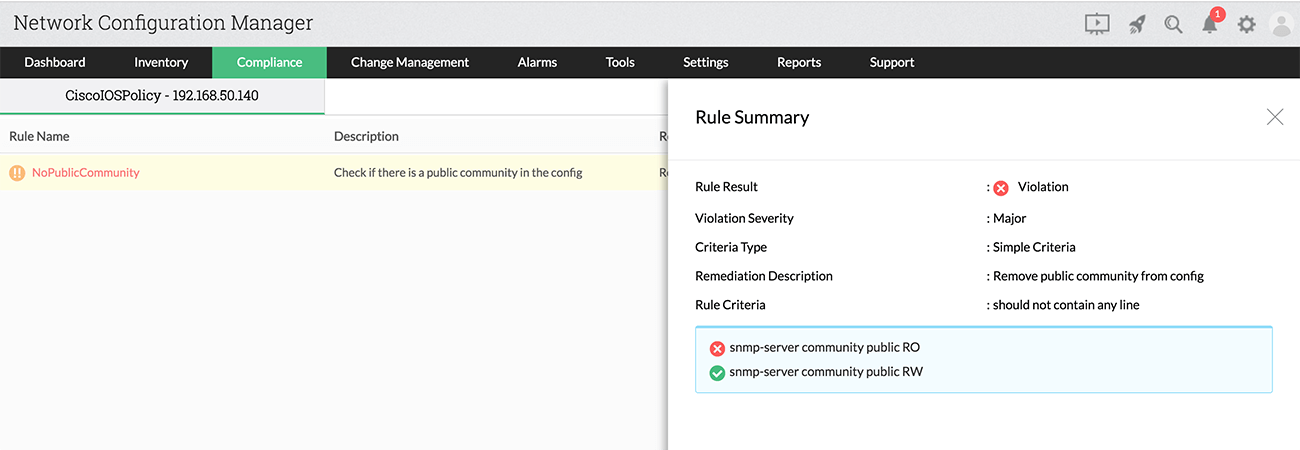

Les aperçus de conformité dans les rapports contiennent un résumé graphique de l'état de conformité des appareils/groupes d'appareils en question. La section détaillée des rapports vous montre les règles qui ont été enfreintes et les appareils/groupes d'appareils qui sont en violation. L'administrateur a la possibilité de classer les violations en fonction de leur gravité. En fonction de la politique de sécurité de l'organisation, chaque violation de règle peut être un avertissement, majeur ou critique. Les rapports contiennent également des descriptions pour chaque violation.

Les rapports de conformité affichent également une vue détaillée de l'état de conformité de chaque règle sous chaque politique de conformité. La vue contient le résultat de la conformité aux règles, la gravité de la violation, les critères de la règle et la description des mesures correctives à prendre pour corriger la violation. La règle indique également l'état de conformité des chaînes de configuration qui ont été vérifiées.

Correction des violations à l'aide des rapports de conformité

Outre l'exécution de vérifications de conformité et la génération de rapports, Network Configuration Manager aide à corriger les violations de règles. Étant donné que la correction manuelle de ces violations prendrait du temps, l'outil vous aide à atteindre la conformité à l'aide de configlets. Chaque règle de conformité peut être associée à un configlet - modèles de configuration exécutable. Lors de la détection des violations de conformité, elles peuvent être corrigées en exécutant le configlet correspondant à la règle directement à partir des rapports de conformité et obtenir une conformité complète du réseau.