Qu'est-ce que la conformité PCI?

La norme PCI DSS (Payment Card Industry Data Security Standard) s'applique à toutes les entités qui stockent, traitent et transmettent les paiements par carte de crédit. Il a été lancé en 2007 par le PCI Security Standards Council (PCI SSC). Le but de cette norme est de garantir la sécurité de toutes les formes de transactions par carte de paiement effectuées dans l'infrastructure réseau.

Conséquences de la non-conformité PCI.

La non-conformité aux normes PCI peut entraîner une ou toutes les conséquences suivantes:

- Des amendes de 5 000 $ à 100 000 $ pour chaque mois de non-conformité.

- Perdre la confiance des clients.

- Atteinte à la réputation.

Étant donné que le coût de la mise en conformité peut être élevé, les organisations ne respectent parfois pas ces normes. Cependant, la non-conformité finit par coûter plus cher aux organisations, étant donné les dommages que les violations de données peuvent causer et les amendes mentionnées ci-dessus.

Exigences de la conformité PCI.

Douze exigences doivent être remplies pour atteindre une conformité PCI DSS complète. Les exigences suivantes doivent être satisfaites par les organisations au niveau du réseau:

Sécurité et protection des données: L'administrateur réseau doit s'assurer que les informations d'identification par défaut fournies par les fournisseurs de périphériques ne sont pas conservées. De plus, la transmission des données des titulaires de carte sur des réseaux ouverts et publics doit être cryptée.

Contrôle d’accès: Des ID et des mots de passe uniques doivent être attribués à chaque utilisateur du réseau. La mise en œuvre des rôles d'utilisateur est également nécessaire pour restreindre l'accès des utilisateurs aux ressources réseau.

Analyse et test réguliers des réseaux: Tous les accès aux ressources du réseau et aux données des titulaires de carte doivent être suivis et analysés. Les systèmes et processus de sécurité doivent également être testés régulièrement.

Comment garantir la conformité PCI avec Network Configuration Manager.

Network Configuration Manager vous aide à atteindre la conformité PCI en répondant à certaines exigences critiques, que vous pouvez en savoir plus sur ci-dessous:

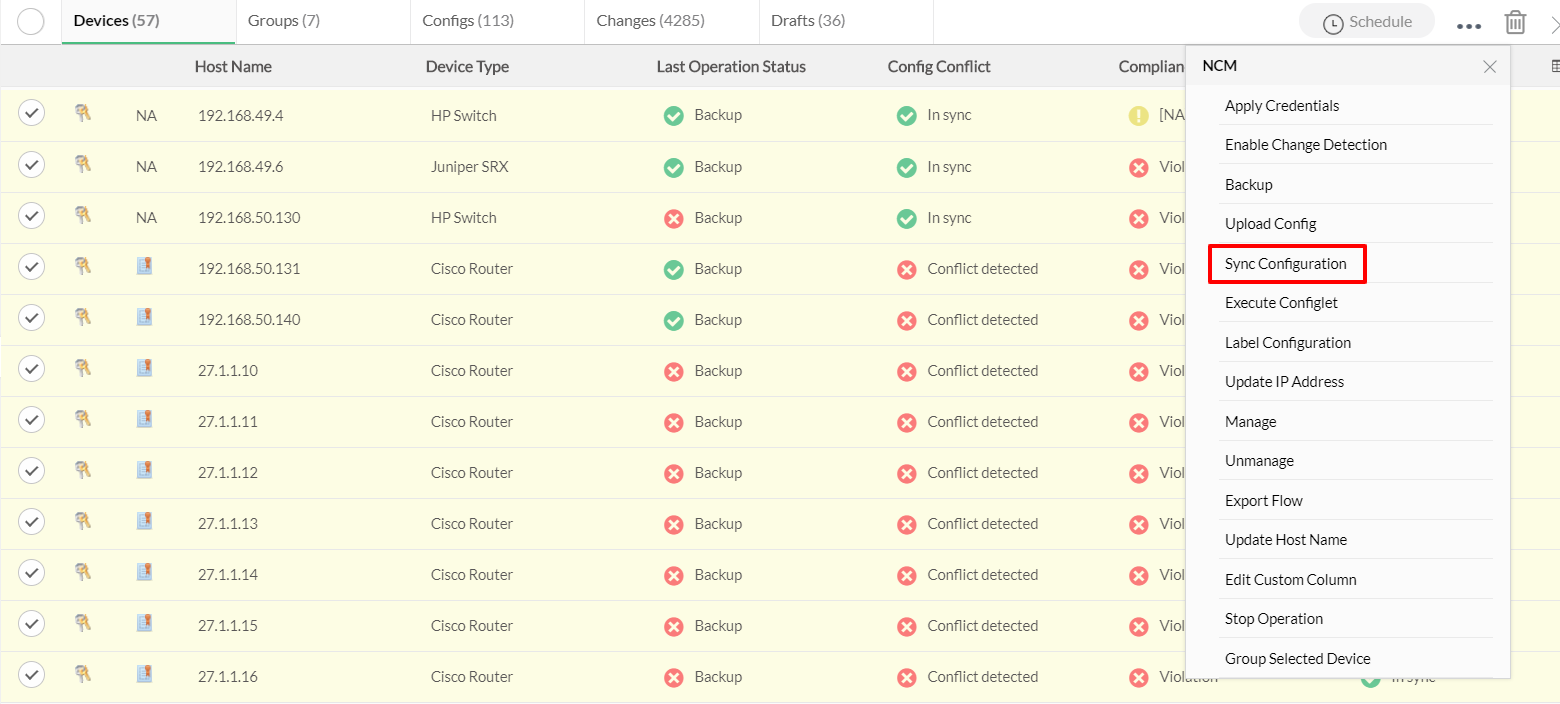

Synchronisation de la configuration au démarrage:

Network Configuration Manager affiche l'état de synchronisation de la configuration de tous les appareils de votre inventaire. Cela vous aidera à identifier les périphériques qui ont un conflit de configuration au démarrage.

En cliquant sur l'état de synchronisation des appareils en conflit, vous accédez à l’affichage différentiel. L’affichage différentiel vous montre une comparaison côte à côte des fichiers de configuration de démarrage et d'exécution. Étant donné que Network Configuration Manager vous permet de sauvegarder des fichiers de configuration, vous pouvez également choisir de comparer la configuration actuelle avec n'importe quelle version du référentiel de sauvegardes. Le conflit peut être résolu en synchronisant les configurations directement à partir de l'inventaire. Vous pouvez le faire manuellement ou planifier qu'il se produise une fois ou à intervalles réguliers.

Dispositifs de suivi avec mot de passe par défaut:

Network Configuration Manager recherche tous les périphériques réseau qui utilisent des mots de passe par défaut fournis par le fournisseur. Cela vous aide à protéger votre réseau contre les cybermenaces et à remplacer les mots de passe par défaut par des mots de passe forts et uniques.

Identification des vulnérabilités de sécurité et des correctifs:

Les rapports d'audit de sécurité dans Network Configuration Manager vous aident à identifier toutes les vulnérabilités de sécurité des appareils. Ce rapport répertorie toutes les vulnérabilités des périphériques réseau de votre environnement ainsi que la description du problème, son impact, la facilité de son exploitation et des recommandations pour le résoudre. En outre, vous pouvez également déployer des correctifs pour remédier aux violations de sécurité.

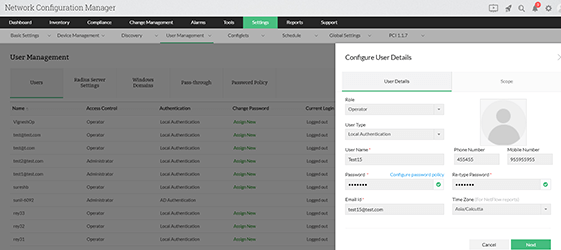

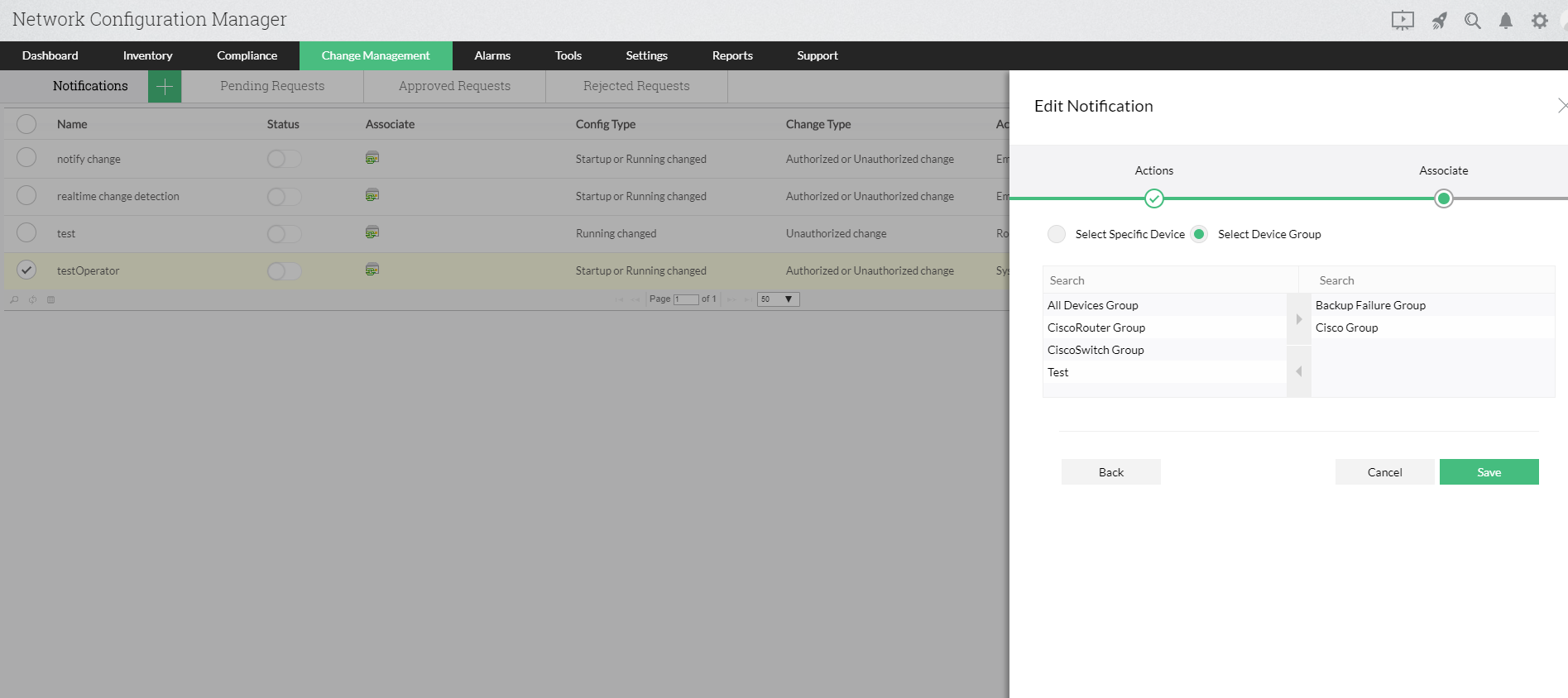

Contrôle d'accès basé sur les rôles (RBAC):

RBAC vous permet de restreindre l'accès des utilisateurs aux ressources réseau. Le rôle attribué à chaque utilisateur est basé sur les informations auxquelles ils doivent accéder. Il sera également interdit aux utilisateurs d'apporter directement des modifications au réseau. Toute modification tentée nécessitera l'approbation de l’administrateur ; cela empêchera le réseau de faire face à des incidents dus à une modification non autorisée apportée au réseau.

Comment corriger les violations de conformité PCI avec Network Configuration Manager.

La correction manuelle des violations de conformité PCI est difficile et prend du temps. Il nécessite que l'administrateur se connecte à des appareils individuels et modifie les configurations à l'aide d'une série de commandes.

Ce processus peut être simplifié à l'aide de Network Configuration Manager. Les administrateurs peuvent noter les commandes en tant que configlets de correction et les associer à leurs règles correspondantes. En cas de violation, il vous suffit d'exécuter le configlet de correction de la règle pour le corriger immédiatement. Cela permet de combler les failles et de protéger toutes les informations sensibles sur les cartes de crédit.

Pour commencer à utiliser Network Configuration Manager, essayez un essai gratuit de 30 jours.