Gestion de la configuration du réseau (NCM)

La gestion de la configuration du réseau est un processus auquel chaque appareil du réseau est soumis tout au long de son cycle de vie. Il couvre la découverte des appareils, la maintenance de l'inventaire, la sauvegarde de la configuration, l’analyse des changements de configuration et de la conformité, le suivi de l'activité des utilisateurs et le dépannage, en exécutant les opérations réseau appropriées, chaque fois que cela est nécessaire.

Examinons certaines des principales fonctions qui relèvent de la gestion de la configuration du réseau.

Caractéristiques d'un système de gestion de configuration réseau:

La gestion de la configuration du réseau comprend, mais sans s'y limiter, les éléments suivants:

1. Découverte de périphérique réseau

Découvrir votre appareil et l'ajouter à l'inventaire est la première étape de la gestion de la configuration réseau. Il est important de conserver des enregistrements de vos périphériques réseau et de leurs propriétés matérielles. En plus d'améliorer la visibilité de l'administrateur réseau sur les périphériques réseau, un inventaire informatif aidera l'administrateur à effectuer des audits réguliers. L'inventaire donne une vue détaillée des spécificités de l'appareil telles que les numéros de série, les détails de l'interface, les configurations de port et les spécificités matérielles de l'appareil qui s'avéreront toutes utiles lors de la compilation des rapports d'audit.

2. Sauvegarde de la configuration

Un opérateur réseau doit toujours être prêt pour un incident réseau et l'élément le plus fondamental pour se préparer aux catastrophes est d'effectuer des sauvegardes réseau. Une modification ou une mise à jour incorrecte peut entraîner des problèmes tels qu'une panne de réseau ou une faille de sécurité. De tels événements peuvent être immédiatement traités en remplaçant la configuration défectueuse par une version de confiance de la sauvegarde.

La plupart des organisations prennent manuellement des sauvegardes et les enregistrent en tant que fichiers plats. Ce n'est pas recommandé car cela augmente le risque et les chances d'être piraté. N'oubliez pas de toujours crypter et enregistrer vos configurations.

3. Gestion des changements de configuration

Il est recommandé de conserver un enregistrement de vos utilisateurs pour faciliter l'identification des changements de configuration. Dans un réseau qui héberge plusieurs opérateurs, il est essentiel d'éviter tout changement non autorisé qui pourrait entraîner une sortie défavorable. Bien que ceux-ci ne réduisent que les risques de problème sur le réseau, ils n'éliminent pas entièrement les risques que cela se produise. C'est là que les sauvegardes de configuration entrent en jeu. Vous pouvez facilement télécharger une version approuvée de la configuration et restaurer l'appareil et assurer la continuité des activités.

4. Exécution d'opérations réseau complexes

La gestion de la configuration réseau comprend l'exécution de nombreuses opérations réseau et parfois celles-ci peuvent également être automatisées. Par exemple, si vous devez modifier le mot de passe de tous les routeurs Cisco d'un réseau, appliquer la modification à chaque périphérique individuellement serait un processus fastidieux. C'est là que les modèles de configuration communément appelés «Configlets» entrent en jeu. Vous pouvez exécuter cette opération de manière centralisée sur tous les périphériques à l'aide de configlets. Ils présentent également l'avantage supplémentaire de la planification, qui ne nécessite pas que l'utilisateur soit présent pendant l'exécution de l'opération.

5. Conformité du réseau aux normes de l'industrie

Il existe certaines normes industrielles auxquelles vos périphériques réseau doivent se conformer. Il s'agit de garantir la sécurité de vos données et de maintenir votre entreprise à l'abri du risque de mauvaise réputation.

Examinons ci-dessous quelques exemples d'exigences de conformité et leurs actions respectives:

Politique de Cisco IOS:

Cette politique s'applique à tous les périphériques réseau qui s'exécutent sur le système d'exploitation Internet Cisco.

- Condition: Une règle de la stratégie Cisco IOS nécessite de vérifier s'il existe une communauté publique dans la configuration.

- Action requise: L'administrateur réseau doit supprimer la communauté publique de la configuration.

Conformité PCI:

Cela s'applique à toute entreprise qui accepte les paiements par carte, stocke, traite et transmet les données des titulaires de carte.

- Condition: Il existe une condition dans la politique de conformité PCI qui requiert que le mot de passe de tous les périphériques soit réinitialisé tous les 6 mois.

- Action requise: L'administrateur réseau doit vérifier si le mot de passe a été modifié à temps.

Conformité Sox:

Le rôle de la conformité Sox est de réformer en profondeur les informations financières et de prévenir la fraude comptable dans les entreprises.

- Condition: une clause de conformité Sox exige que l'utilisateur soit verrouillé une fois qu'il y a un nombre particulier de tentatives de connexion infructueuses.

- Action requise: L'administrateur est censé définir le nombre maximal de tentatives de connexion ayant échoué.

Conformité HIPAA:

La conformité HIPAA impose la protection des dossiers des patients sensibles. Tout établissement détenant des informations médicales sensibles doit se conformer à la loi HIPAA.

- Condition: la conformité HIPAA nécessite que NBAR soit utilisé pour suivre le trafic et bloquer les protocoles indésirables. (NBAR est un mécanisme qui régule et classe la bande passante pour les applications réseau.)

- Action requise: L'administrateur est censé vérifier et activer NBAR.

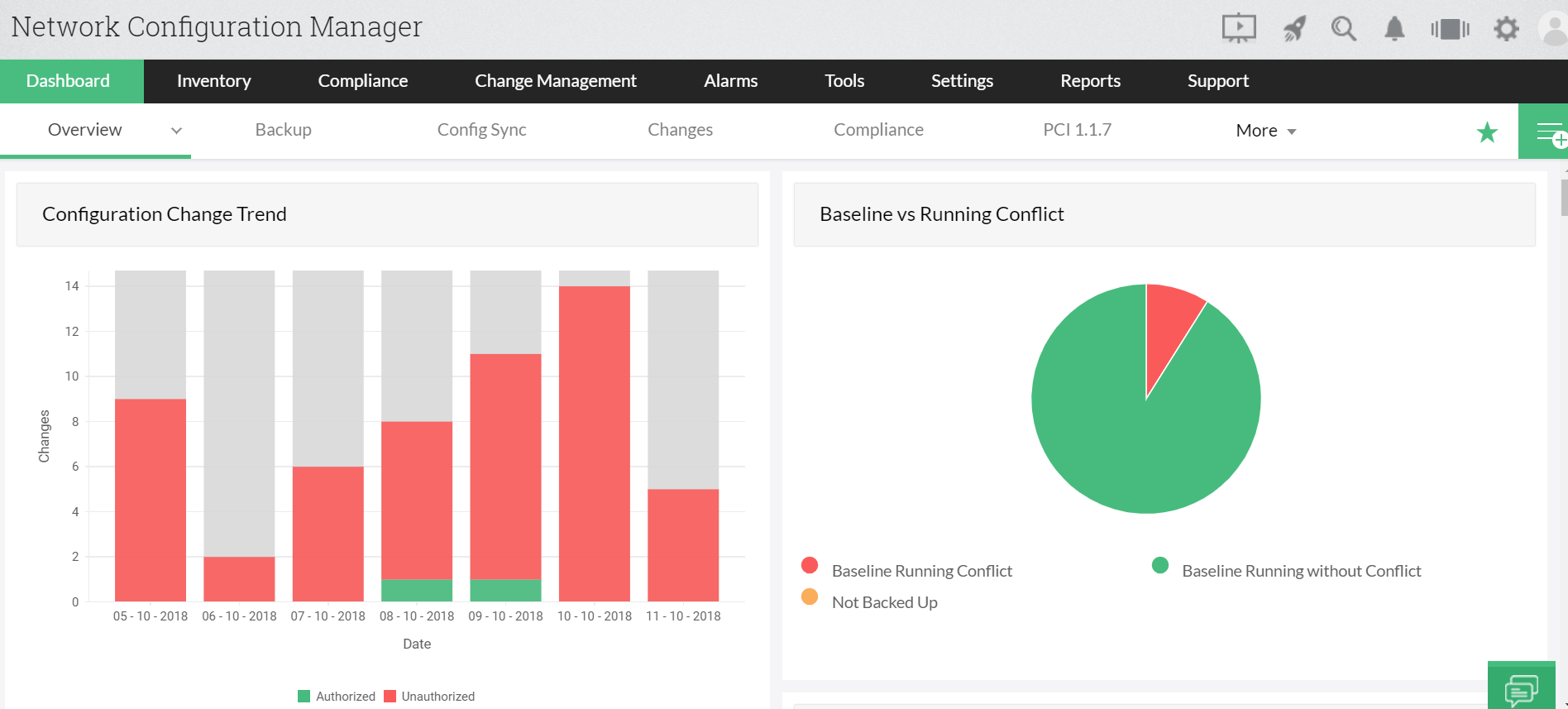

Network Configuration Manager:

Network Configuration Manager est un outil de gestion de configuration réseau complet qui vous aide à gérer l'intégralité du cycle de vie de vos périphériques réseau et configurations. Il vous fournit des solutions pour la configuration du réseau, la gestion des modifications et de la conformité. L'outil vous aide également à effectuer des opérations réseau cruciales telles que l'automatisation d'opérations réseau complexes, la planification de sauvegardes, le suivi de l'activité des utilisateurs, la génération de rapports détaillés et bien plus encore.

Avantages de l'utilisation de Network Configuration Manager:

- Configurations d'appareils multifournisseurs intégrées.

- Faites des sauvegardes automatisées de vos fichiers de configuration.

- Chiffrez et stockez les fichiers de configuration.

- Suivez les changements de configuration en temps réel.

- Enregistrez un historique des modifications de configuration.

- Récupérez instantanément des désastres du réseau.

- Amélioration de la sécurité du réseau en empêchant les modifications de configuration non autorisées et en avertissant l'administrateur.

- Réduisez les erreurs de configuration en régulant les changements avec la gestion des changements.

- Automatisez les opérations réseau simples et complexes.

- Assurez la conformité de la configuration de l'appareil aux normes de l'industrie.

- Gagnez du temps sur des tâches répétitives.

- Mécanisme de restauration lorsque les changements de configuration ne sont pas satisfaisants.

- Générez des rapports perspicaces sur les changements, la conformité, l'inventaire et d'autres paramètres de réseau vitaux.

Alors qu'est-ce que tu attends? Téléchargez Network Configuration Manager avec un essai gratuit de 30 jours !