Qu'est-ce que la détection et la prévention des périphériques non autorisés?

Les appareils impliqués dans les stratégies BYOD (Apportez votre propre appareil), ainsi que les ports auxquels ces appareils se connectent, ont plusieurs voies de communication. Il est crucial de s'assurer que ces périphériques, ainsi que leurs chemins, sont détectés, évalués et gérés instantanément lorsqu'ils entrent dans le réseau de votre entreprise, car les périphériques non gérés peuvent facilement devenir un risque de sécurité. Cependant, ajouter plusieurs appareils à la fois sur l'ensemble d'un réseau d'entreprise est un travail difficile. OpUtils de ManageEngine, en tant que solution de détection de périphériques non autorisés, simplifie ce processus en suivant automatiquement tous les périphériques de votre réseau et en vous alertant lorsqu'un périphérique malveillant ou non autorisé pénètre dans votre réseau.

Que sont les périphériques non autorisés?

Les périphériques non autorisés sont tout simplement malveillants par nature. Ils existent dans le seul but de voler des informations sensibles telles que les numéros de carte de crédit, les mots de passe, etc. Ils nuisent à votre réseau et, ce faisant, peuvent nuire à la réputation de votre entreprise. Dans de rares cas, les périphériques non autorisés peuvent même endommager les systèmes de façon permanente, s'il n'y a pas d'outil de détection de périphériques non fiables dans votre entreprise.

Types périphériques non autorisés.

Les périphériques non autorisés peuvent être des points d'accès sans fil (parfois appelés points d'accès non fiables) ou des ordinateurs d'utilisateurs finaux (homologues non autorisés). S'il est laissé connecté, l'un ou l'autre type de périphérique non fiable peut constituer une menace pour la sécurité. Les points d'accès des périphériques non autorisés peuvent être classés en robots Web (bots) et en renifleurs:

- Un bot est un système qui effectue une tâche répétitive. Des bots malveillants peuvent être utilisés pour envoyer du spam par e-mail ou provoquer un déni de service (DoS) sur un réseau. Les bots peuvent également être formés en un collectif de zombies et utilisés pour mener des attaques encore plus puissantes.

- Un sniffer est un espion qui se trouve passivement sur le réseau et inspecte furtivement le trafic. Les renifleurs peuvent être malicieusement utilisés pour la reconnaissance de données précieuses.

Comment les périphériques non autorisés se connectent à votre réseau?

La meilleure façon d'empêcher les points d'accès non autorisés et les périphériques non autorisés de se connecter à votre réseau est d'examiner chaque périphérique qui rejoint votre réseau en tant que menace potentielle. Il existe plusieurs façons dont les périphériques non fiables peuvent se connecter à votre réseau, notamment:

- Appareils appartenant aux employés: Les politiques BYOD peuvent être pratiques pour les travailleurs, mais un cauchemar pour la sécurité du réseau. Les stratégies BYOD non gérées peuvent facilement devenir un conducteur pour les périphériques non fiables. Il est également possible que ces appareils soient perdus ou volés une fois qu'ils quittent le bureau.

- Fournisseurs tiers: Les fournisseurs tiers ont souvent accès à des informations ou des données sensibles de leurs entreprises clientes. Si vous êtes le client d'un fournisseur tiers et que celui-ci ne surveille pas ses réseaux, des périphériques non fiables peuvent accéder à vos informations via les systèmes de ce fournisseur tiers.

- Shadow IT: Shadow IT est toute utilisation non autorisée d'actifs informatiques dans une entreprise, y compris les employés travaillant autour de systèmes informatiques inefficaces. Les systèmes Shadow IT sont susceptibles d'être plus vulnérables aux périphériques non fiables car ils ne sont pas activement protégés par le service informatique.

- Manque de visibilité des appareils: Le manque de visibilité des appareils est le plus gros problème auquel une entreprise peut être confrontée concernant l'accès aux appareils non fiables. Si vous ne savez pas ce qu'il y a sur votre réseau, vous ne pouvez pas dire si la sécurité de votre réseau est menacée ou non.

L'art subtil de détection et de prévention des périphériques non autorisés.

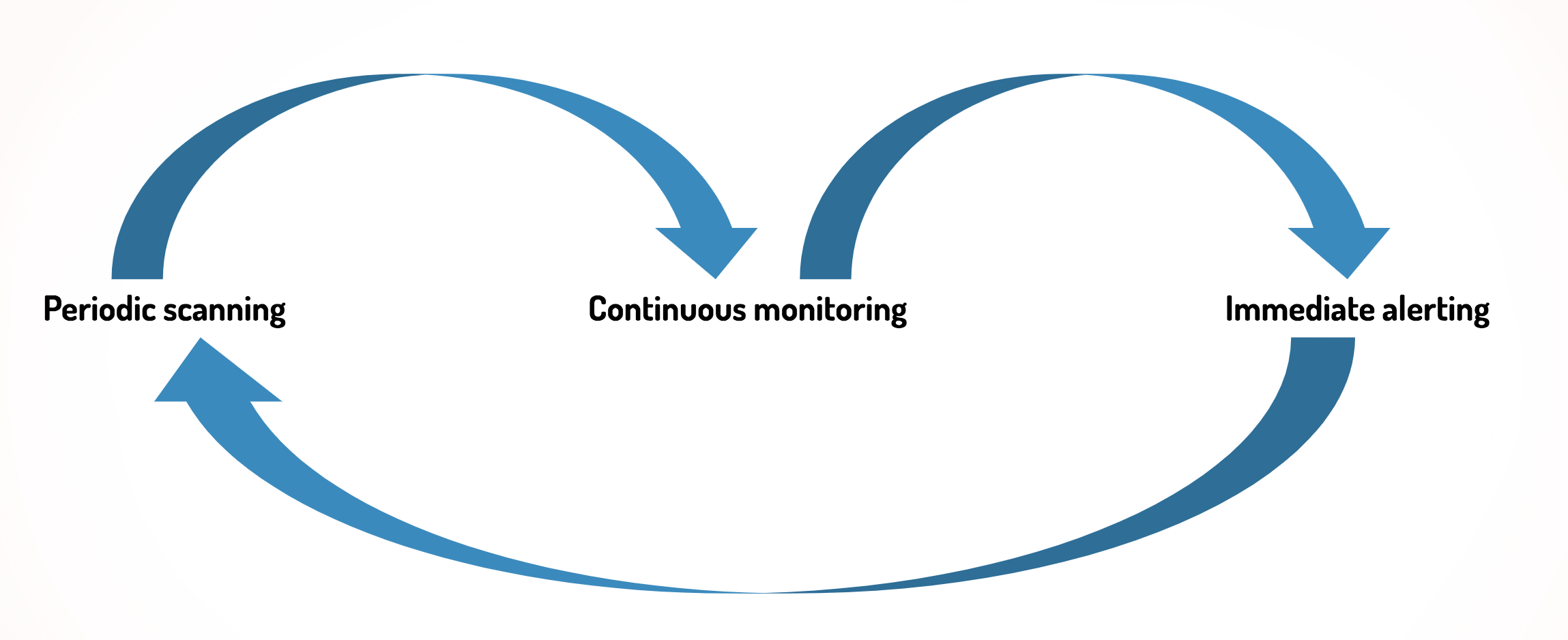

Les réseaux sans fil sont intrinsèquement moins sécurisés que les réseaux filaires. Avec les réseaux traditionnels (non sans fil), les données circulent sur des circuits physiques surveillés en permanence. D'autre part, dans les réseaux sans fil, les données sont transmises à l'aide de signaux radio. Étant donné que votre réseau IP est conçu pour fournir un accès distribué, il est poreux et destiné à être accessible par de nombreux types d'appareils. Par conséquent, l'objectif des administrateurs informatiques devrait être de limiter l'accès aux seuls appareils autorisés. Le contrôle des appareils pouvant se connecter à votre réseau est essentiel pour garantir la confidentialité et l'intégrité des actifs et des données de l'entreprise. Pour la détection des périphériques réseau non fiables, un réseau doit avoir au moins trois éléments.

- Analyse périodique: Une méthode courante pour empêcher les périphériques non autorisés d'avoir un accès illimité à votre réseau consiste à analyser votre bureau à la recherche de périphériques sans fil sur une base quotidienne, hebdomadaire ou mensuelle.

- Surveillance continue: Si vous scannez périodiquement votre bureau, vous trouverez probablement de nombreux appareils sans fil appartenant à votre entreprise, à vos voisins et à vos invités. Chaque fois qu'une analyse est effectuée, de nouveaux ensembles de périphériques seront trouvés. La surveillance continue de votre réseau vous permet de maintenir une liste de périphériques connus afin que vous puissiez savoir quand un nouveau apparaît.

- Alerte immédiate: si un nouvel appareil est découvert sur votre réseau ou si l'état d'un appareil change soudainement, un ingénieur informatique doit en être informé immédiatement. C'est pourquoi vous avez besoin d'un système d'alerte complet sur votre réseau, surtout s'il contient un grand nombre d'appareils.

OpUtils de ManageEngine- Solution de détection des périphériques non autorisés sans fil

Pour éviter une faille de sécurité et protéger votre organisation contre les périphériques malveillants omniprésents qui pourraient tout coûter à votre entreprise, essayez OpUtils de ManageEngine. OpUtils peut:

- Aider à la détection et à la prévention des non-conformités grâce à de puissantes capacités de gestion des ports de commutateur afin que vous puissiez contrôler qui et quoi se connecte à votre réseau.

- Trouver rapidement un ordinateur ou un utilisateur - ainsi que des périphériques perdus ou non fiables - avec une simple recherche sur les noms d'utilisateur, les adresses IP, les noms d'hôte et les adresses MAC.

- Fournir des données historiques sur le dernier emplacement connu d'un appareil.

- Arrêter immédiatement les ports, atténuez les menaces et atténuez les problèmes de performances du réseau.

Tout cela peut être fait à partir d'une simple interface Web telle qu’OpUtils (Solution de détection des systèmes non fiables), qui détectera et alertera constamment toute menace sur votre réseau.