Enregistrement de sessions privilégiées

Chaque jour, des employés, des techniciens, des partenaires, des prestataires et d’autres utilisateurs doivent accéder à des ressources informatiques vitales pour diverses raisons. Mais, les comptes privilégiés offrant des privilèges d’accès quasi illimités et les cybermenaces pullulant, il est absolument crucial de suivre l’activité des utilisateurs via leur accès privilégié. Un système d’analyse et de suivi bien établi permet de surveiller en permanence les ressources sensibles de l’organisation et de :

- Identifier l’activité suspecte dans des sessions privilégiées.

- Effectuer un examen forensique.

- Respecter les normes sectorielles ou réglementaires comme SOX, HIPAA et PCI.

Enregistrement vidéo des sessions privilégiées et suivi de l’activité des utilisateurs

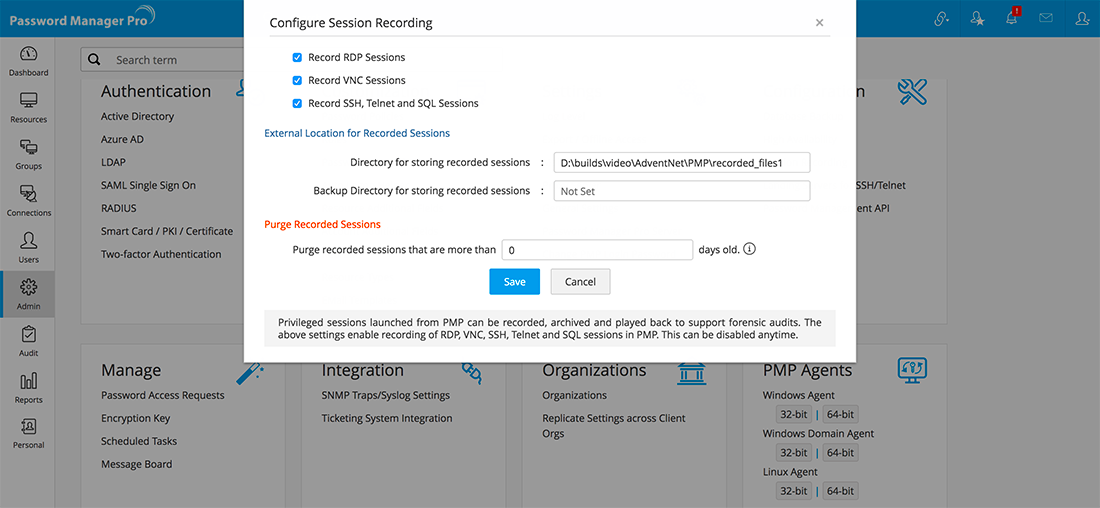

On peut enregistrer, archiver et lire les sessions privilégiées (RDP, SSH et Telnet) lancées de l’interface Web de Password Manager Pro pour faciliter l’audit. On peut aussi enregistrer les connexions à des bases de données distantes lancées de Password Manager Pro.

Copie shadow de sessions en temps réel

Password Manager Pro permet aussi de suivre les sessions privilégiées et de superviser l’activité des utilisateurs en temps réel via la copie shadow. Un administrateur peut choisir de rejoindre des sessions actives et assurer un double contrôle de l’accès privilégié.

Enregistrement de sessions en toute sécurité

Password Manager Pro agit comme une passerelle pour lancer des sessions Windows RDP et SSH du navigateur de l'utilisateur. Aucun autre logiciel comme un plug-in sur l’appareil de l'utilisateur ou un agent sur le terminal contrôlé n’est exigé. Chaque connexion RDP, SSH et de base de données passe par un tunnel sur le serveur Password Manager Pro et une copie de la session est enregistrée et stockée dans la base de données. Il est donc inutile que l’appareil de l'utilisateur se connecte directement au terminal. De plus, les mots de passe requis pour établir des sessions à distance n’ont pas besoin de résider dans le navigateur de l'utilisateur.

Protection des enregistrements de sessions avec des fonctions AES

Les fichiers vidéo des sessions enregistrées sont chiffrés avec des fonctions AES intégrées et stockés dans une archive infalsifiable de la base de données. Cela évite que des utilisateurs malveillants ne modifient ou suppriment des enregistrements. On peut extraire à tout moment les fichiers archivés et les lire pour examiner l’activité des utilisateurs à des fins d’audit ou de conformité.

Purge des journaux de session en cas d’encombrement

Par défaut, les sessions enregistrées occupent très peu d’espace dans la base de données. Toutefois, l’activation de l’enregistrement de sessions pour diverses ressources dans une vaste infrastructure risque de générer beaucoup de données. Pour libérer de l’espace pour de nouvelles données, il suffit de purger les plus anciennes.