Mécanisme de mise en coffre

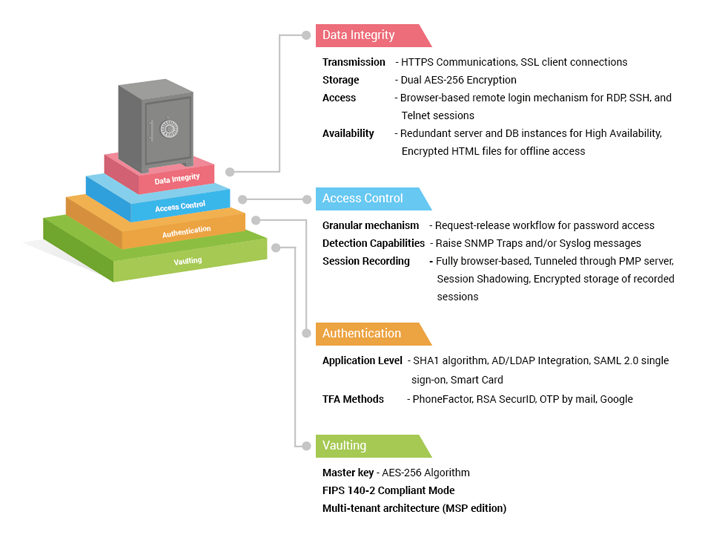

Password Manager Pro offre un référentiel centralisé permettant à l’organisation de regrouper les mots de passe sensibles. Un mécanisme de mise en coffre éprouvé, l’algorithme AES 256, le double chiffrement, l’isolement des clés et d’autres bonnes pratiques standards garantissent une sécurité des données stricte.

Stockage des mots de passe privilégiés dans un coffre centralisé, protégé par un chiffrement AES 256

Password Manager Pro utilise la norme de chiffrement avancé AES 256 bits pour protéger les identifiants de ressource, les clés numériques et les fichiers. Reconnu par le NIST (National Institute of Standards and Technology) et la NSA (National Security Agency) comme offrant l’algorithme de chiffrement le plus sûr à ce jour, la norme AES 256 est un choix logique pour l’entreprise en matière de sécurité des données ultra-sensibles.

Double chiffrement pour une sécurité renforcée

Password Manager Pro chiffre deux fois les données, au niveau application et de nouveau au niveau base de données, avec les fonctions AES 256 intégrées. Le premier niveau de chiffrement, généré automatiquement et propre à chaque installation, traite les données de l’application avec l’algorithme AES 256. Le produit transmet ensuite les données chiffrées à la base de données principale pour stockage, où s’opère le second niveau de chiffrement, toujours avec l’algorithme AES 256.

Isolement des clés de chiffrement des données pour la sécurité

Password Manager Pro utilise deux clés : une clé principale d’installation et une de base de données. Par défaut, la première ne peut résider dans le dossier d’installation, pour veiller à séparer la clé de chiffrement des données chiffrées. On peut conserver la clé principale d’installation sur un serveur ou un appareil physiquement distinct pour que le serveur en dispose au démarrage de l’application. La clé ne réside alors que dans la mémoire du serveur et n’est jamais écrite. Password Manager Pro suit aussi la bonne pratique d’une rotation régulière des clés principales d’installation, avec des options faciles d’automatisation.

Comme celle principale d’installation, la clé de base de données peut résider dans un endroit sûr, où seul le serveur y accède. Le mécanisme de mise en coffre offre donc une sécurité intrinsèque.

Connexions sécurisées au RDBMS

Le RDBMS est toujours configuré pour n’accepter que les connexions sécurisées (mode SSL imposé pour la connexion client), les clients n’accédant qu’au même hôte local. Au cas où le serveur Web et le RDBMS doivent résider sur différents serveurs, la configuration exige la connexion d’adresses IP définies.