Approche globale et objective de la maturité PAM

Pas un autre modèle de maturité PAM universel

Merci de votre intérêt pour le modèle de maturité PAM.

Nous espérons que vous trouverez la documentation informative et utile.

Fournisseur reconnu de solutions de gestion de l’accès privilégié (PAM) sur le marché mondial, ManageEngine a eu l’occasion de gérer des milliers de déploiements PAM différents. La constante qui ressort de cette série d’exemples divers réside dans le fait qu’ils présentent tous leur spécificité, en toute logique. Cela découle de plusieurs facteurs, notamment la taille de l’organisation, les priorités financières, la propension au risque, les exigences PAM et l’infrastructure.

En basant son plan sur cette approche et le couplant à une étude de marché poussée, notre équipe a élaboré ce modèle de maturité PAM pour aider à personnaliser les étapes de développement.

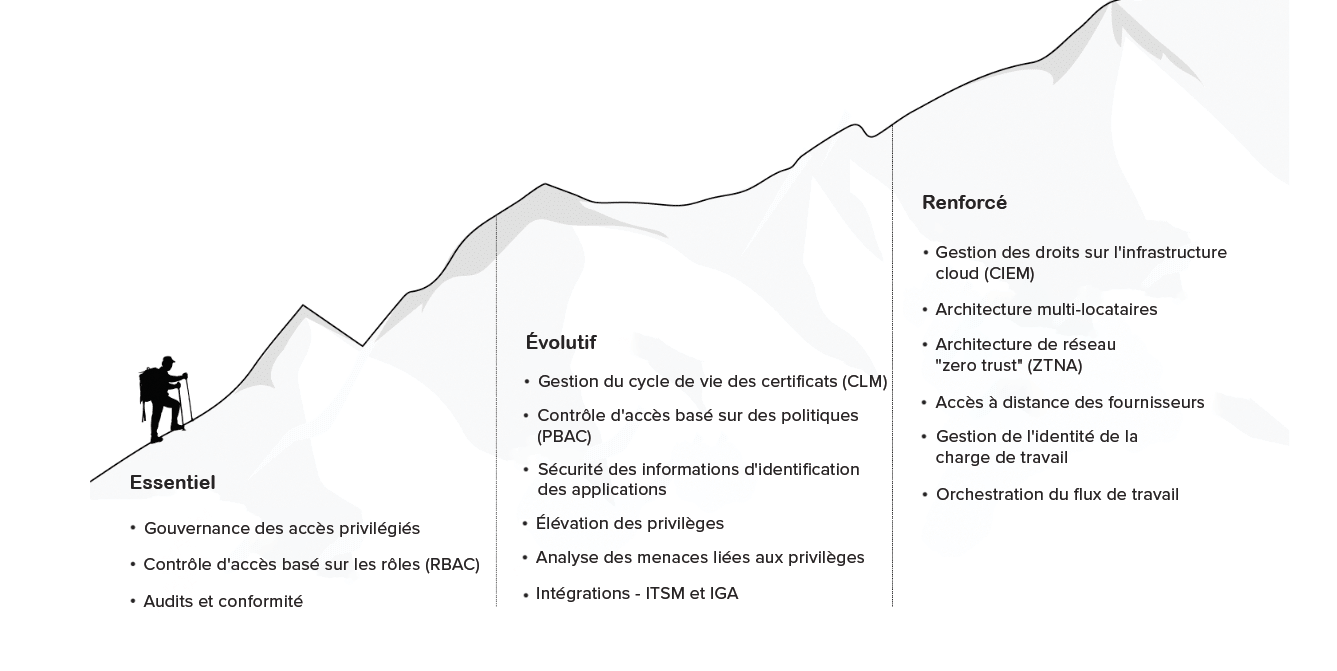

Les projets PAM ne se ressemblent pas tous, mais ont tous le même point de départ, consistant à adopter des contrôles pour régir les identités privilégiées, atténuer le risque et respecter les normes de conformité.

Le Zero Trust doit former la base sur laquelle établir le déploiement PAM. Le parcours peut sembler long, mais l’adoption de contrôles d’accès Zero Trust catalyse les efforts et rend l’objectif ultime d’aucun privilège permanent atteignable.

L’intégration et l’automatisation sont des piliers dont l’organisation a besoin pour faciliter le déroulement de son parcours PAM. La mise en œuvre de cette dimension dans son projet PAM permet de réduire les tâches manuelles et de gagner en productivité.

| Dimension de maturité | Contrôles |

|---|---|

| GRC | Coffre central pour gérer les identités privilégiées des utilisateurs Inventaire central pour gérer les terminaux privilégiés et les secrets Régularisation ou rotation des identités privilégiées Audit automatisé et enregistrement des sessions privilégiées Conformité avec les normes informatiques comme HIPAA, SOX et PCI DSS |

| Zero Trust |

| Dimension de maturité | Contrôles |

|---|---|

| GRC | Évaluations des risques en temps réel (généralement sous la forme de scores de confiance) pour tous les comptes privilégiés, en fonction de diverses actions privilégiées effectuées Gestion du cycle de vie des certificats Gestion des identifiants d'application à application |

| Zero Trust | Contrôles d'accès basés sur des politiques pour valider le partage d'accès en fonction du comportement de l'utilisateur et du point de terminaison. Contrôles d'application et de commande pour les points de terminaison privilégiés |

| Dimension de maturité | Contrôles |

|---|---|

| GRC | Gouvernance des systèmes existants, des infrastructures multi-tenants, du SaaS et des applications internes Accéder à la gouvernance et à la surveillance des droits cloud |

| Zero Trust | Authentification renforcée pour les politiques d'accès privilégié en couches ZTNA pour gérer les accès privilégiés au niveau du réseau, des applications et des bases de données Accès en un clic via la solution PAM pour les fournisseurs tiers et autres collaborateurs nécessitant un accès privilégié |

PAM360 et conformité

PAM360 et la cyberassurance

Le guide d'achat ultime de PAM