ManageEngine figure dans le Gartner® Magic Quadrant™ 2022 sur la gestion de l’accès privilégié

Téléchargez un exemplaire gratuit du rapport ici.

La sécurité informatique est un processus continu. Les pirates emploient de nouvelles méthodes d’attaque pour violer les données privilégiées, obligeant les équipes de sécurité à suivre l’évolution des menaces et des tendances de sécurité pour prévenir toute activité suspecte des utilisateurs. Heureusement, les outils SIEM permettent d’analyser les journaux d’événements provenant des divers terminaux et ressources, aidant à mieux comprendre les menaces et leurs origines. Les équipes de sécurité peuvent ainsi identifier et éliminer les lacunes et les failles et prendre les mesures nécessaires pour renforcer la sécurité avant une éventuelle violation.

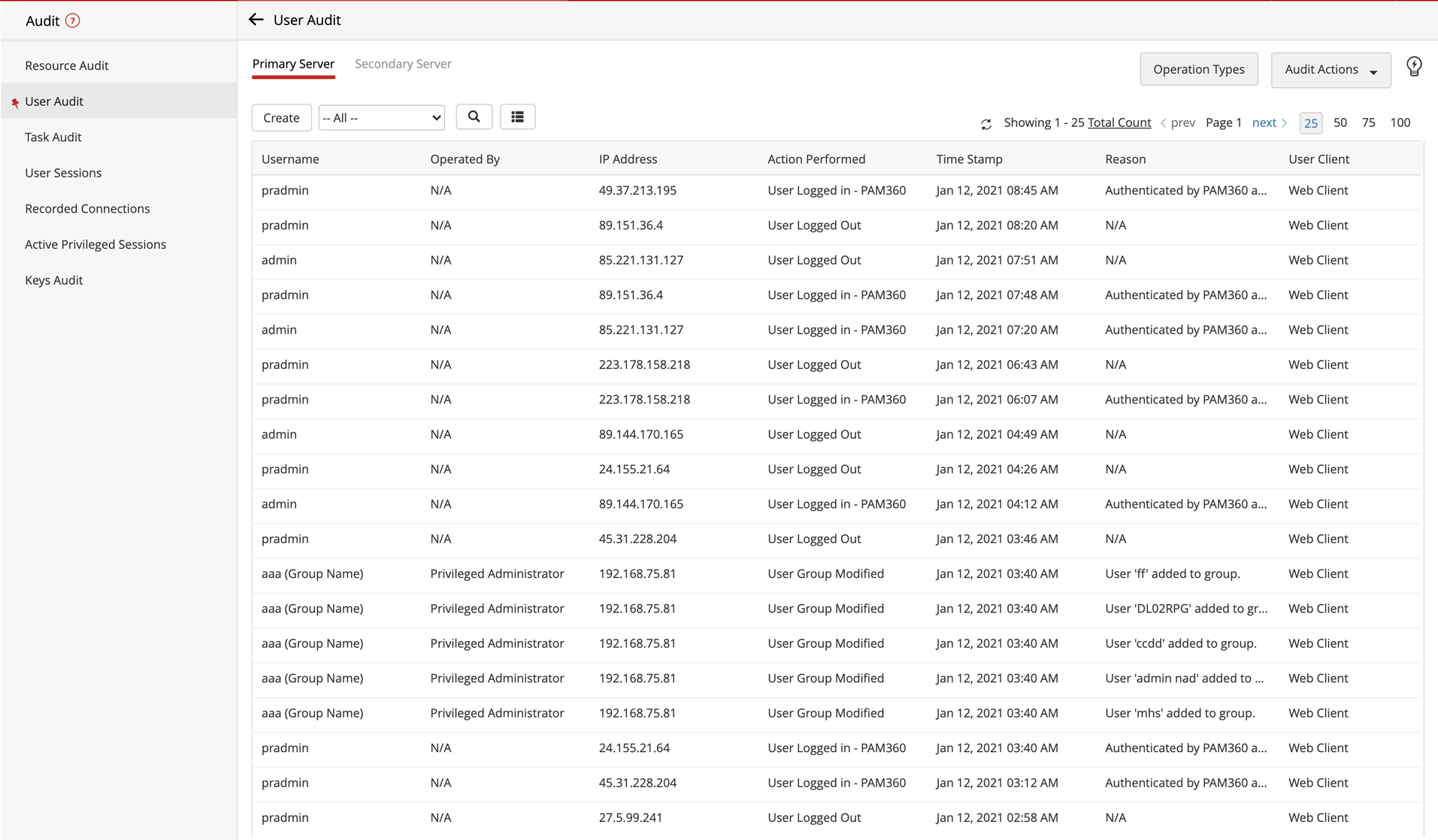

ManageEngine PAM360 intègre des fonctionnalités SIEM pour alimenter régulièrement des outils de gestion des journaux en données sur l’accès privilégié. Les outils SIEM analysent et corrèlent ensuite cette information avec d’autres données d’événement venant de toute l’entreprise pour détecter et examiner l’activité suspecte. Les DSI prennent ainsi des décisions de sécurité éclairées pour éviter les violations et l’abus de privilèges.

Fonctionnement de l’intégration

PAM360 s’intègre à des outils SIEM, comme ManageEngine EventLog Analyzer, Splunk, Sumo Logic et d’autres collecteurs Syslog, pour regrouper et traiter les journaux d’événements des sessions et ressources privilégiées.

Cette intégration offre des options pour générer des interruptions SNMP ou des messages Syslog en cas d’activité anormale dans l’infrastructure informatique. On peut ensuite envoyer ces messages Syslog et interruptions SNMP à une solution SIEM tierce pour une analyse et corrélation complète des données d’événement que fournit PAM360. Les données corrélées réalimentent ensuite la console PAM360, les tableaux de bord interactifs de l’onglet Analyse avancée affichant l’information voulue sur les événements.

L’intégration de PAM360 à des outils SIEM tiers permet une fusion et corrélation en temps réel de l’activité des utilisateurs, des actifs et des menaces pour identifier et isoler en permanence les acteurs malveillants. En outre, l’intégration fournit aux équipes de sécurité un contexte et une analyse plus poussés quant à la distribution, l’imbrication et l’accès des comptes privilégiés à travers l’organisation, renforçant le niveau de sécurité de la stratégie de protection. La DSI peut ainsi focaliser son attention sur l’analyse de la cause première des incidents de sécurité et atténuer les menaces en planifiant des mesures correctives et préventives essentielles.

Voici certains avantages majeurs de cette intégration :

- Affichage d’un aperçu global de l’activité des utilisateurs dans une console centrale.

- Corrélation des événements signalés par PAM360 à ceux que génèrent d’autres applications et appareils pour une veille concrète sur la cause première des événements de sécurité.

- Détection des anomalies en examinant et comparant les données d’événement en temps réel à celles historiques.

- Création d’une base de connaissances fiable contenant des détails précis sur les anomalies issues d’événements passés pour prévoir des mesures correctives adéquates, permettant de prévenir les menaces internes et l’abus de ressources privilégiées.