ManageEngine figure dans le Gartner® Magic Quadrant™ 2022 sur la gestion de l’accès privilégié

Téléchargez un exemplaire gratuit du rapport ici.

Les organisations gèrent des appareils cruciaux fonctionnant sous Linux, Unix et CISCO IOS qui permettent des connexions SSH, beaucoup servant à orchestrer l’activité courante. La DSI restreint l’accès des utilisateurs à ces appareils en n’octroyant l’accès qu’au personnel stratégique. L’organisation doit établir des restrictions précises qui empêchent même les utilisateurs privilégiés d’effectuer des actions non autorisées. Des commandes SSH servent à exécuter ces actions.

Sans contrôle de commande SSH, les administrateurs ne peuvent pas réguler les commandes exécutées par d’autres utilisateurs privilégiés. Par exemple, un utilisateur choisit de supprimer des fichiers ou un répertoire crucial ou accède à un chemin de fichier non autorisé à un moment donné. Les administrateurs doivent alors gérer les conséquences faute de mesures préventives.

PAM360 offre un filtre de commande SSH permettant aux administrateurs de créer et d’appliquer une liste de commandes exécutables par tout ou partie du personnel sur des ressources. PAM360 empêche toujours les utilisateurs d’exécuter des commandes absentes de la liste.

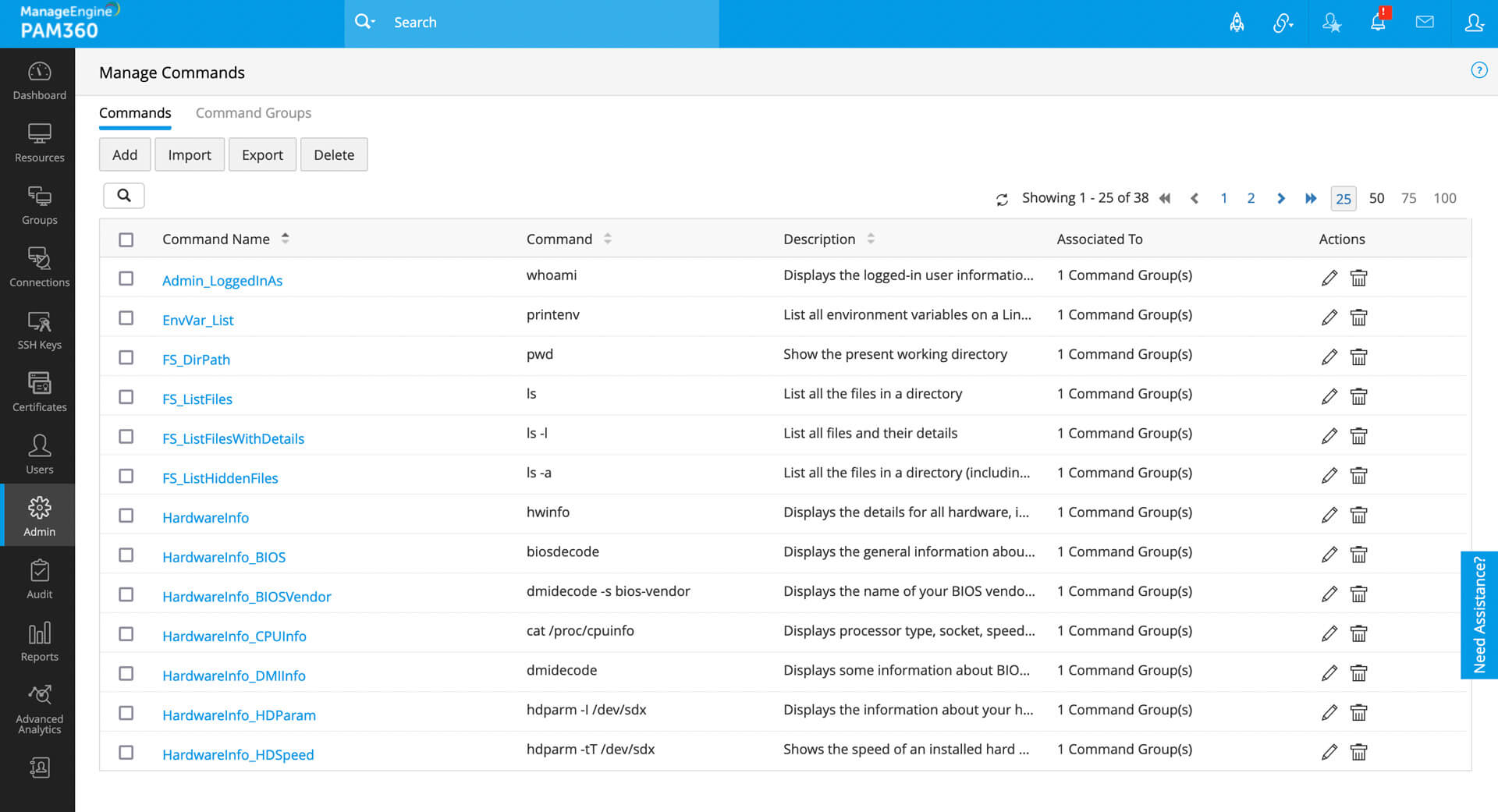

Création d’une liste de commandes personnalisée

Créez une série de commandes que les utilisateurs peuvent exécuter. On peut instantanément importer ces commandes d’un fichier CSV dans PAM360. Après l’ajout, on active le contrôle en associant ces groupes de commandes aux ressources concernées. On peut aussi utiliser la série de commandes autorisées par défaut que suggère PAM360.

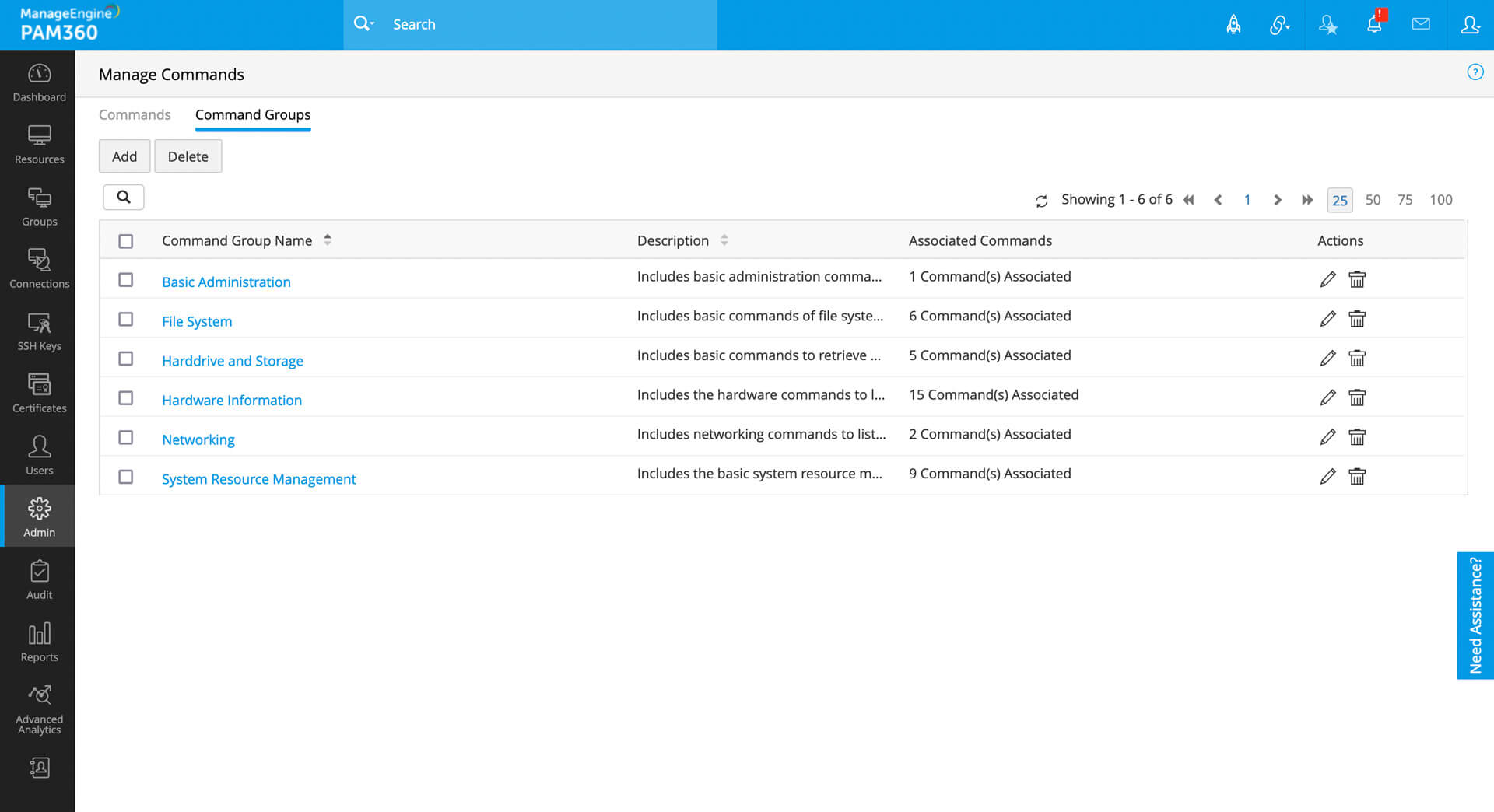

Regroupement de commandes

Réunissez plusieurs commandes dans un groupe pour autoriser une liste de commandes en bloc pour une ressource. On peut ajouter de nouvelles commandes ou supprimer celles actuelles d’un groupe au besoin.

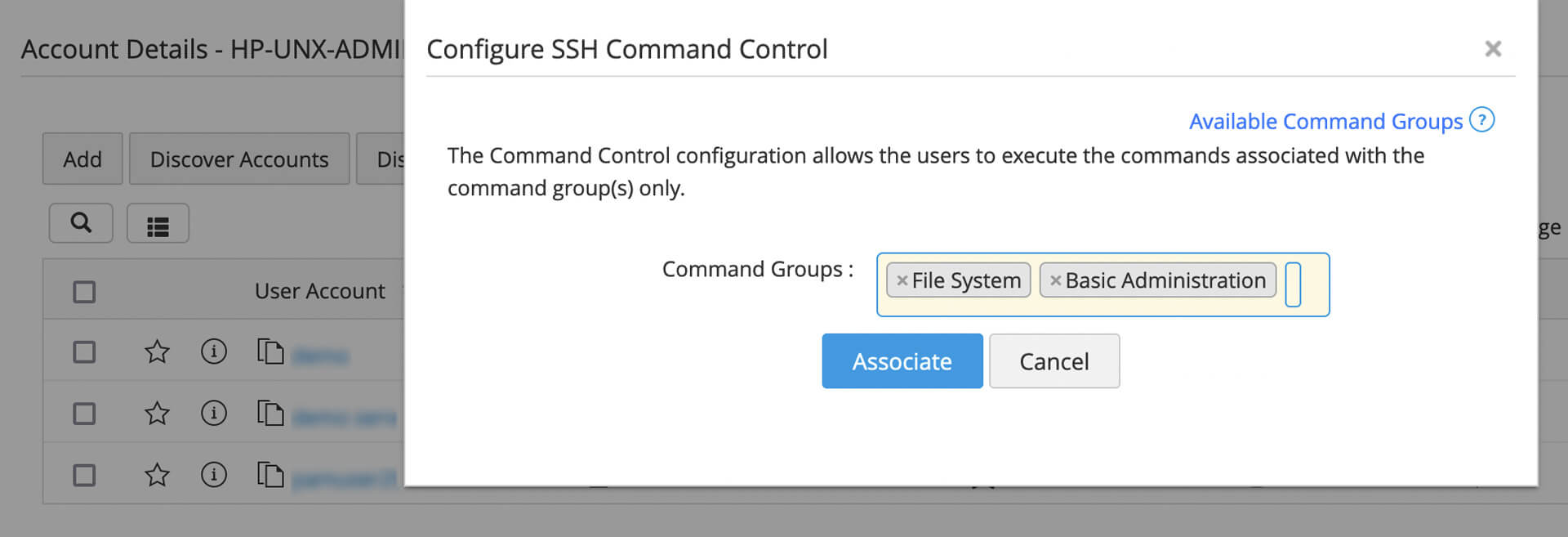

Création de restrictions personnalisées

On peut établir des restrictions d’accès précises en appliquant de façon sélective le contrôle de commande à certains comptes d’utilisateur pour une ressource. Cela évite des interruptions d’accès indésirables.

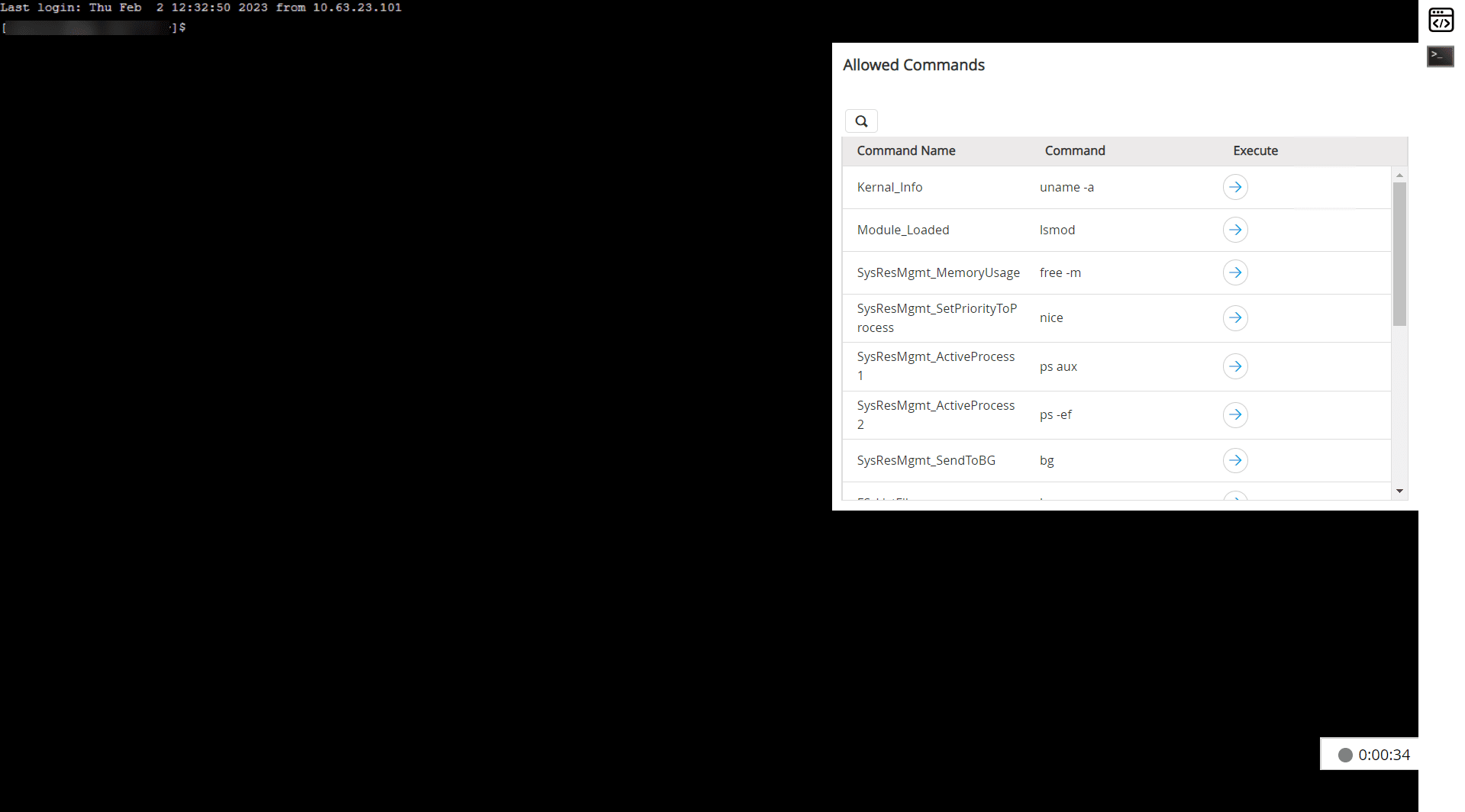

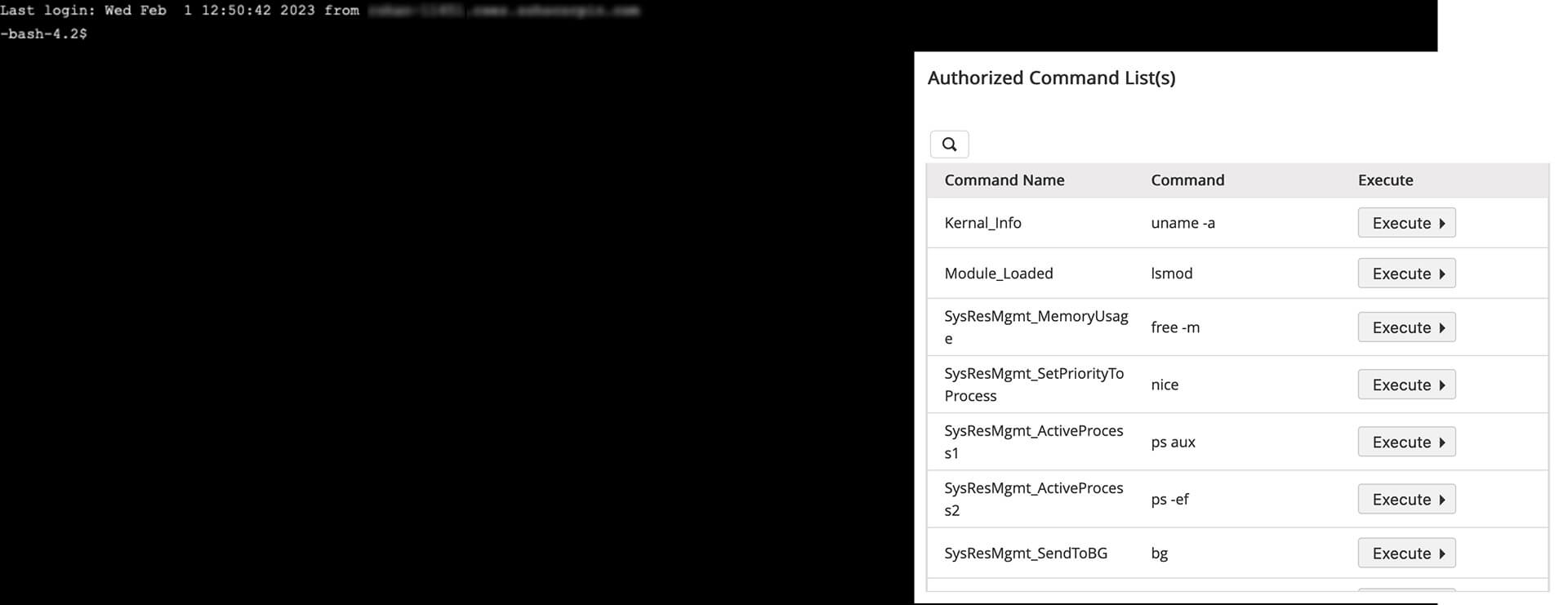

Accès aux commandes autorisées

Lorsqu’on active des restrictions d’accès à des ressources, PAM360 affiche la liste des commandes autorisées dans un panneau latéral. L’utilisateur peut rechercher des commandes relatives à ses tâches dans la liste et les exécuter.

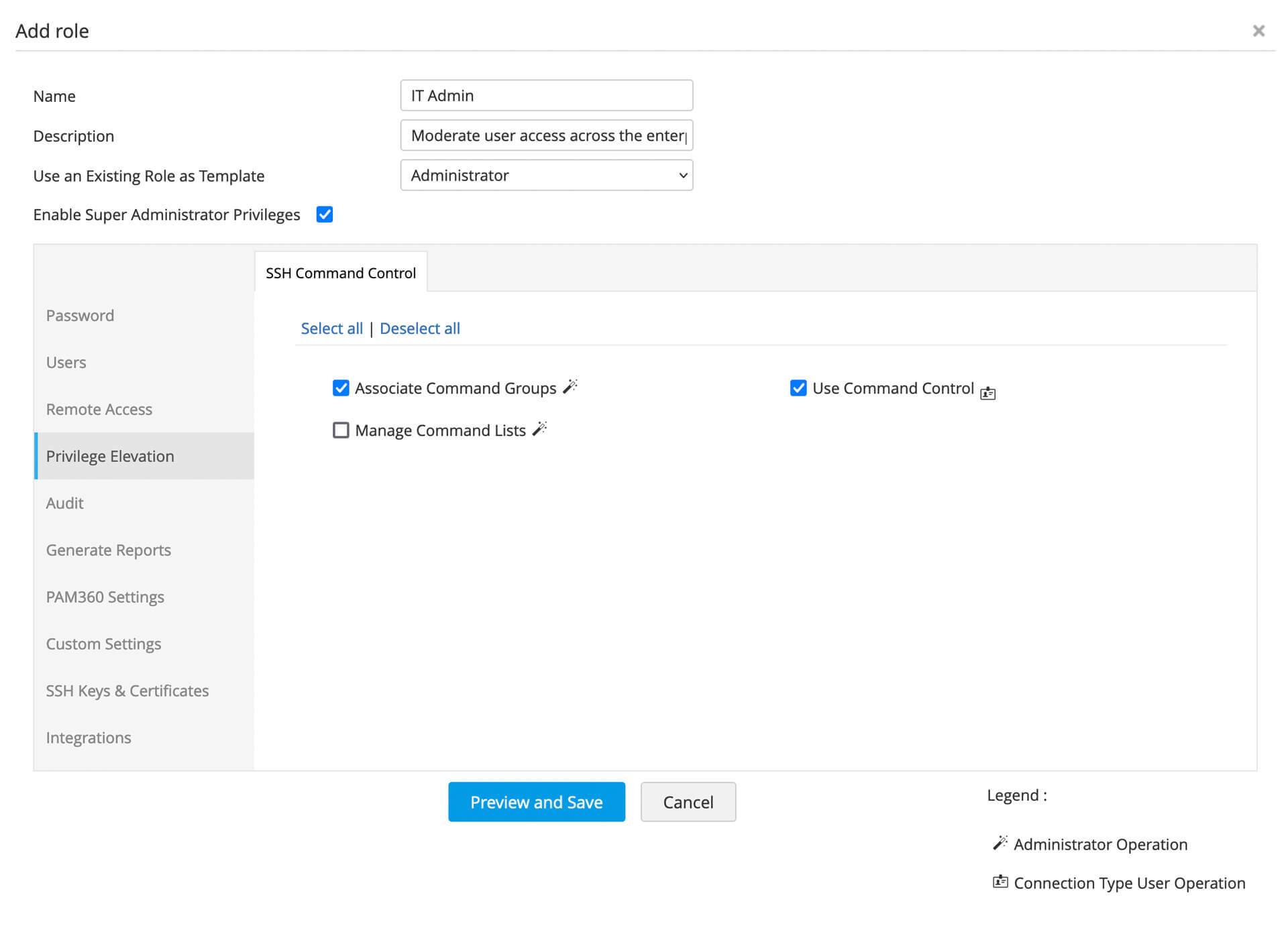

Rôles de gestion personnalisés

Par défaut, tous les administrateurs ont accès au rôle contrôle de commande. Ce rôle leur permet de créer des commandes et des groupes, d’associer des groupes à des ressources et des comptes ou d’appliquer le contrôle de commande. On peut déterminer qui est capable ou pas d’activer le contrôle de commande dans l’organisation en personnalisant les rôles selon les besoins.

Audits et rapports en temps réel

Affichez des audits en temps réel de toutes les opérations de contrôle de commande réalisées dans PAM360. L’onglet Rapports propose un rapport de tous les groupes de commandes associés à des ressources et des comptes.

Que l’on veuille limiter l’accès à chaque membre de l’organisation ou créer une restriction précise pour des utilisateur internes ou tiers, le contrôle de commande natif de PAM360 protège les terminaux.