Besoin d’une authentification à deux facteurs pour l’accès à distance

Le fait d’authentifier un utilisateur avant de lui donner accès à des systèmes vitaux s’avère crucial pour que les entreprises se protègent contre les cyberattaques. La combinaison du nom d'utilisateur et du mot de passe fut longtemps la méthode d’authentification classique, bien que les mots de passe soient rarement propres à l’utilisateur. Toutefois, quiconque peut exploiter des mots de passe compromis ou faibles pour accéder à un réseau d’entreprise, exposant l’organisation à un risque. Pour parer à ces risques, l’entreprise doit établir une solide politique de protection multiniveau en matière d’authentification des utilisateurs.

Considérant la nature et la portée des opérations d’accès à distance et les droits dont dispose un utilisateur privilégié, l’entreprise doit intégrer l’authentification à deux facteurs (2FA) à sa stratégie d’accès à distance pour améliorer la sécurité et la responsabilité. Actuellement, différentes normes de conformité comme PCI DSS, HIPAA et NERC-CIP en particulier exigent de déployer des outils 2FA pour régir l’accès distant à des systèmes vitaux. Toute organisation ne respectant pas ces normes réglementaires risque de ruiner sa réputation et subir de lourdes sanctions.

Access Manager Plus s’intègre à divers outils disponibles sur le marché pour les premiers et seconds facteurs d’authentification, permettant aux organisations d’adopter une architecture 2FA solide et bien établie pour remplir les exigences de sécurité.

Premier facteur d’authentification

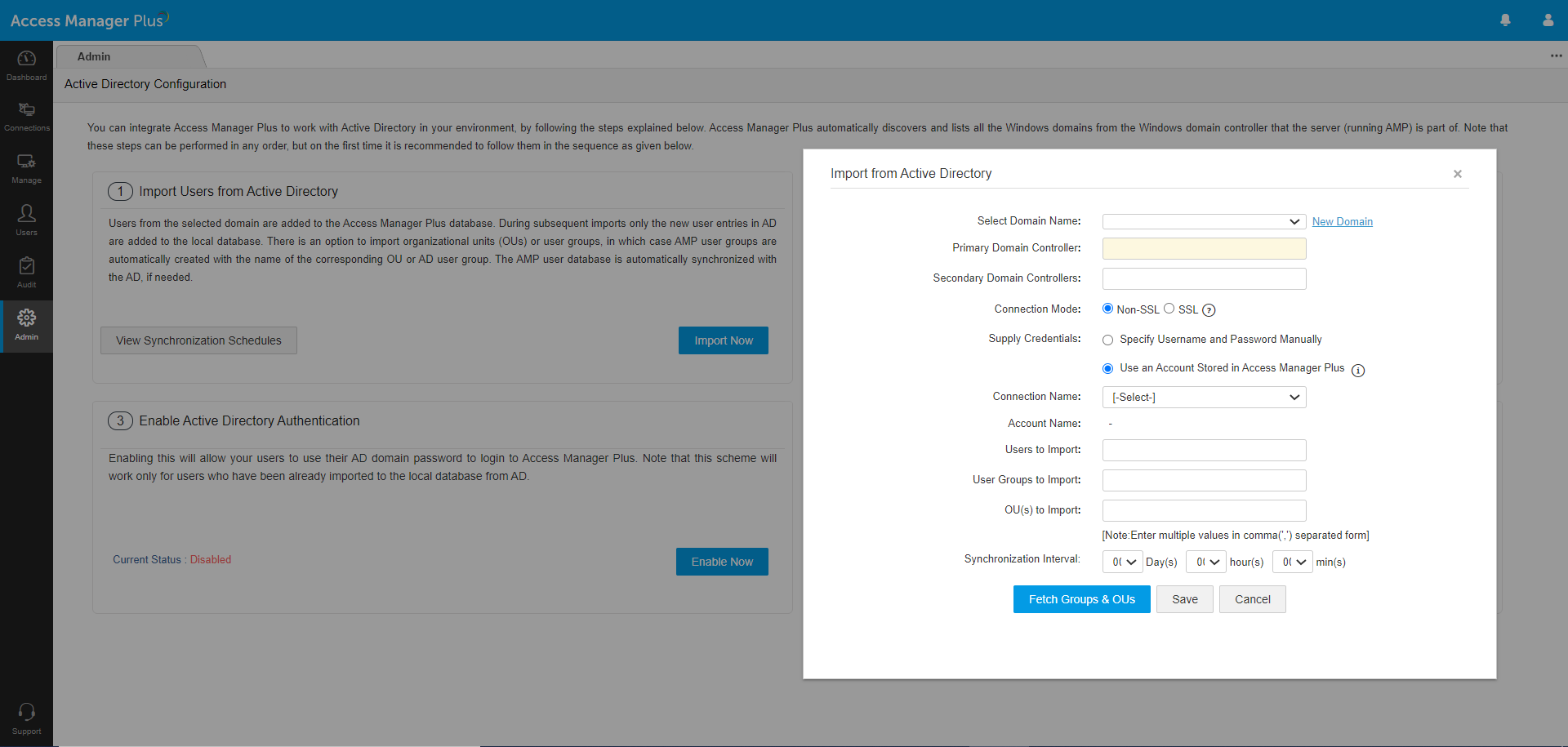

Authentification Active Directory (AD)/Azure AD : exploitez les fonctions d’authentification AD et unique de Microsoft pour les systèmes Windows pour permettre aux utilisateurs de se connecter à Access Manager Plus avec leurs identifiants AD ou Azure AD. De plus, les utilisateurs déjà connectés à des applications Windows avec leurs identifiants AD peuvent accéder à Access Manager Plus sans s’authentifier.

Importation d’utilisateurs d’Active Directory

Importation d’utilisateurs d’Active DirectoryAuthentification LDAP (Lightweight Directory Access Protocol) : si Access Manager Plus est installé dans un système Linux/Unix, l’administrateur peut utiliser LDAP pour authentifier les utilisateurs d’un annuaire compatible. LDAP est indépendant du système d'exploitation (OS) et peut donc communiquer avec tout service d’annuaire quel que soit l’OS, y compris Windows AD.

Authentification RADIUS : l’administrateur utilisant le service d’annuaire RADIUS dans son organisation peut l’adopter comme méthode d’authentification principale pour la connexion d’utilisateurs à Access Manager Plus. Il peut importer des données d’utilisateur du serveur RADIUS, synchroniser des détails de rôle et authentifier les utilisateurs en temps réel.

Authentification unique (SSO) : un service SSO donne accès à plusieurs systèmes avec un seul jeu d’identifiants de connexion. Access Manager Plus prend en charge la méthode SSO via l’authentification SAML pour Okta, Azure AD et les services ADFS (Active Directory Federation Services) et via l’authentification NTLM pour AD sur site. À l’activation, les utilisateurs déjà connectés avec leurs identifiants Okta, Azure AD, ADFS ou AD sont automatiquement authentifiés dans Access Manager Plus à l’aide des protocoles respectifs.

Authentification par carte à puce PKI/certificat : l’interface Web d’Access Manager Plus prend en charge la technologie des cartes à puce avec l’authentification par certificat client SSL. Un administrateur adoptant un mécanisme d’authentification par carte à puce dans son environnement peut configurer Access Manager Plus pour authentifier un utilisateur via sa carte à puce, en l’obligeant à indiquer son numéro d'identification personnel (PIN) et un certificat X.509 pour se connecter.

Authentification locale : outre les options ci-dessus, Access Manager Plus comporte une base de données d’authentification qui en fait un serveur d’authentification locale. En général, on peut créer des comptes locaux pour les utilisateurs temporaires n’en ayant pas dans les serveurs d’entreprise et pour les administrateurs et les utilisateurs privilégiés en cas d’urgence. Le générateur de mots de passe intégré permet de créer des mots de passe selon la stratégie suivie par l’administrateur système.

Second facteur d’authentification

Mot de passe unique par courriel : envoi d’un mot de passe à usage unique aux utilisateurs par courriel comme second facteur d’authentification. Ce mot de passe expire après un délai fixé.

Authentification multifacteur Windows Azure : auparavant appelé PhoneFactor, ce grand fournisseur mondial de services téléphoniques 2FA permet une sécurité simple et efficace en appelant pour confirmation le téléphone d’un utilisateur lors du processus de connexion.

Accès RSA SecurID : cette application génère un jeton logiciel, qui change normalement toutes les 60 secondes. Une fois le premier facteur d’authentification indiqué, l’utilisateur doit fournir à la fois un PIN et le code jeton RSA SecurID correspondant comme second facteur d’authentification.

Mot de passe à usage unique et durée définie (TOTP) : cet élément de l’architecture de sécurité d’authentification ouverte (OAuth) est une chaîne de caractères numériques générée automatiquement qui authentifie un utilisateur et expire après un laps de temps donné. Access Manager Plus gère des outils tiers d’authentification TOTP comme Google Authenticator, Microsoft Authenticator et Okta Verify.

Authentification 2FA RADIUS : Access Manager Plus s’intègre à tout outil compatible RADIUS comme Vasco Digipass, AuthAnvil ou PingIdentity pour l’authentification 2FA. Une fois l’authentification principale réussie, l’utilisateur doit fournir le code RADIUS similaire à un TOTP comme second facteur d’authentification.

Sécurité : Duo Security est un fournisseur de services cloud 2FA qui permet aux utilisateurs de se connecter à Access Manager Plus via une application mobile, un SMS ou un appel téléphonique.

YubiKey : YubiKey offre une clé matérielle qui intègre des mots de passe à usage unique, un chiffrement à clé publique et l’authentification. Après l’authentification principale, l’utilisateur doit insérer sa clé YubiKey dans un port USB de son ordinateur portable ou PC pour générer un mot de passe à usage unique et l’indiquer comme second facteur pour une authentification réussie.

Configuration de l’authentification à deux facteurs

Configuration de l’authentification à deux facteurs