Gestion des appareils mobiles (MDM) iOS, Android et Windows.

Compte tenu du nombre croissant d’appareils mobiles dans le monde professionnel, vous devez trouver un moyen d’examiner tout appareil mobile accédant aux ressources de votre entreprise. Les entreprises doivent contrôler les appareils qui entrent sur leurs sites, qu’ils appartiennent à la société ou à l’employé (BYOD). Notre solution RMM Central aide les entreprises à gérer les appareils mobiles afin de configurer et protéger leurs appareils mobiles depuis un emplacement central. Elle simplifie le travail des administrateurs en leur permettant de gérer à la fois les postes de travail et les appareils mobiles au moyen d’une console unique.

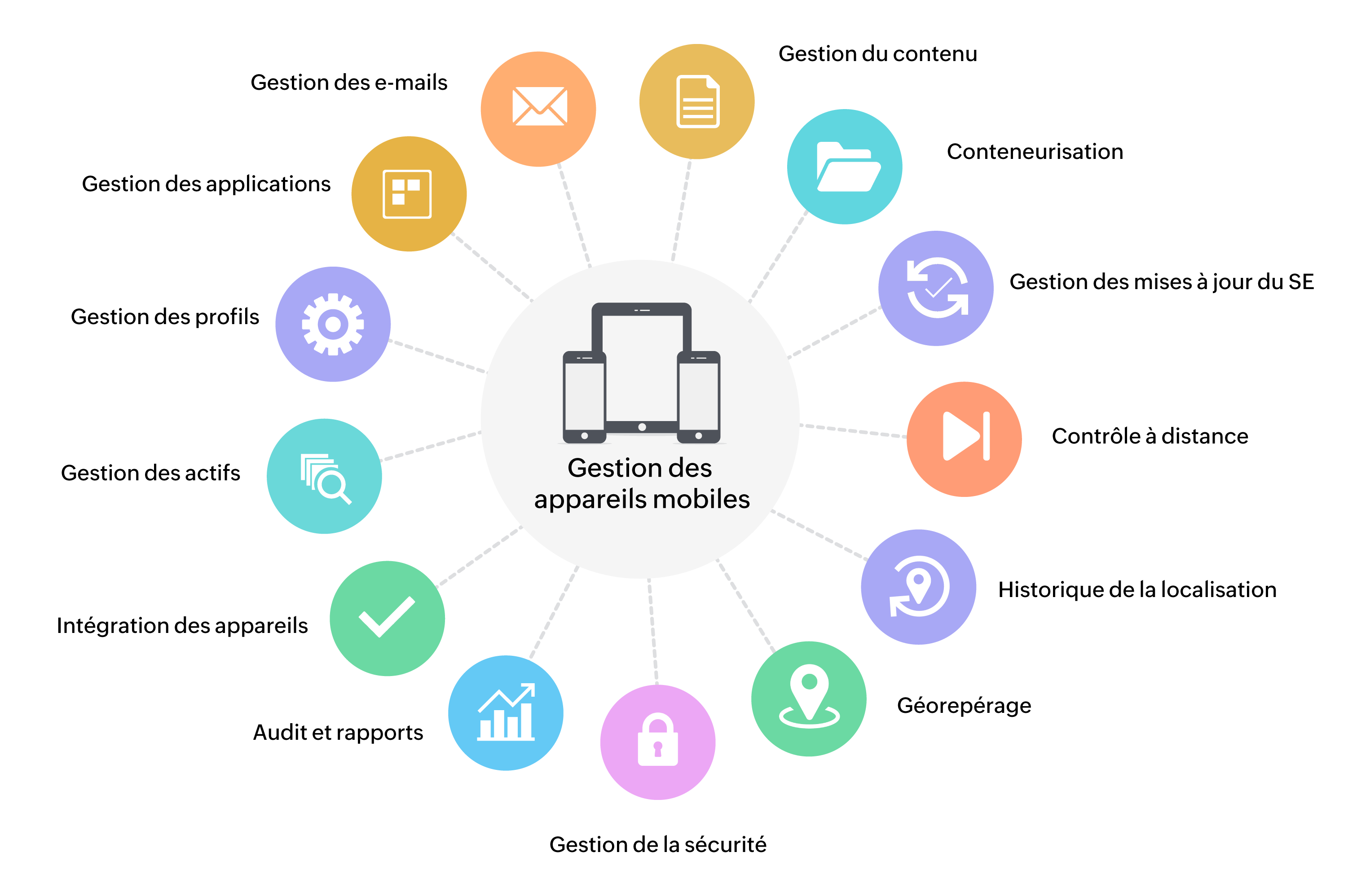

Fonction de gestion des appareils mobiles

1. Gestion des applications mobiles.

La gestion des appareils ne se réduit pas à mettre au point des stratégies, à extraire des données sur les actifs ou à protéger vos dispositifs. La gestion des applications est tout aussi importante que la configuration des appareils mobiles des employés.

RMM Central vous permet de :

- Créer votre propre catalogue d’applications d’entreprise.

- Gérer et diffuser des applications internes ou tierces.

- Intégrer le programme d’achat en volume Apple (VPP) et Play for Work de Google, simplifiant ainsi la diffusion des applications commerciales.

- Mettre sur liste noire ou blanche des applications mobiles.

- Vérifier l’inventaire de vos applications.

2. Gestion de la sécurité mobile

Aucune entreprise ne ressemble à une autre : appliquez des stratégies strictes à différents niveaux pour répondre à vos besoins spécifiques en matière de sécurité.

Grâce à la fonction de gestion de la sécurité mobile de RMM Central, vous pouvez :

- Appliquer des codes secrets aux appareils pour prévenir tout accès non autorisé.

- Verrouiller à distance des appareils pour empêcher l'utilisation abusive des dispositifs perdus ou volés.

- Suivre des appareils en temps réel avec la géolocalisation.

- Effacer complètement les données d’un appareil pour le réinitialiser.

- Effacer uniquement les données d’entreprise, en laissant intactes les données personnelles. Cette fonctionnalité est surtout utile dans un environnement BYOD (utilisation d’appareils personnels) où les employés accèdent aux données de l’entreprise sur leur propre matériel.

3. Gestion des profils.

Protégez les ressources de l’entreprise en élaborant et en appliquant des stratégies relatives aux appareils mobiles.

RMM Central vous permet de créer et d’établir des stratégies et des profils pour différents services ou rôles.

Sa fonctionnalité de gestion des stratégies et des profils vous permet de :

- Définir des paramètres de stratégie et de profil pour accéder aux ressources d’entreprise.

- Limiter l’usage d’applications comme les caméras, YouTube, les navigateurs, etc.

- Réguler l’accès aux comptes d’entreprise, notamment pour la messagerie, le Wi-Fi et le VPN.

- Créer un groupe logique d’appareils en fonction du service ou de l’emplacement. Vous pouvez aussi créer des groupes pour distinguer les appareils d’entreprise des appareils personnels des employés. Appliquez des stratégies ou des restrictions et diffusez des applications à tous les appareils d’un groupe.

4. Gestion du contenu mobile.

Lorsque les employés utilisent des appareils mobiles pour leur travail, ils doivent pouvoir accéder aux ressources de l’entreprise sur leurs appareils.

RMM Central permet aux administrateurs de partager des documents à distance sur les appareils des employés, sans compromettre la sécurité.

Grâce à RMM Central, vous pouvez :

- Créer un référentiel de contenu pour stocker des documents.

- Diffuser des documents dans divers formats, dont DOC, PDF, PPTX, etc.

- Limiter le partage de documents entre des appareils non gérés.

5. Gestion du courrier électronique.

RMM Central vous permet de gérer en toute sécurité vos e-mails professionnels avec la conteneurisation des plateformes et Exchange ActiveSync. La gestion de la messagerie mobile vous permet de configurer, protéger et gérer les comptes de messagerie professionnelle aussi bien sur les appareils de l’entreprise que sur les appareils personnels.

Avec RMM Central, vous pouvez :

- Définir à distance des stratégies de sécurité pour le courrier électronique.

- Conteneuriser les données pour empêcher des applications non autorisées d’accéder aux données de messagerie.

- Empêcher les utilisateurs de modifier ou de supprimer leur compte de messagerie professionnelle.

- Effacer de manière selective des comptes de messagerie professionnelle.

6. Conteneurisation.

Dans un environnement BYOD, les employés peuvent accomplir des tâches professionnelles sur leurs appareils mobiles personnels. Toutefois, la gestion BYOD ne fonctionne que si vous gérez efficacement ces appareils et préservez la sécurité de vos données.

RMM Central vous permet d’établir des stratégies et des restrictions pour protéger les données d’entreprise. RMM Central vous permet d’effectuer une conteneurisation de la façon suivante :

- Inscrire des appareils selon la propriété.

- Créer des groupes distincts et définir des stratégies pour les appareils professionnels et personnels.

- Effacer les données d’entreprise tout en laissant intactes celles de l’utilisateur, et protéger les premières lorsque des employés quittent l’organisation.

7. Mode kiosque.

Verrouillez les appareils mobiles pour n’exécuter qu’une seule application ou un ensemble choisi d’applications. RMM Central prend en charge des fonctions de verrouillage pour les appareils iOS et Android.

Avec RMM Central, vous pouvez :

- Autoriser l’accès uniquement à un choix restreint d’applications.

- Créer une page d’accueil personnalisée affichant uniquement les applications autorisées.

- Limiter l’accès au gestionnaire des tâches et à la barre d’état.

8. Audits et rapports.

Le suivi et l’analyse d’informations sur les actifs vous aident à protéger les données d’entreprise sensibles. RMM Central offre des rapports prêts à l’emploi pour l’audit des appareils.

Grâce aux capacités de reporting de RMM Central, vous pouvez :

- Analyser des appareils pour vérifier leur conformité à la stratégie de l’entreprise.

- Obtenir des détails précis sur les applications exécutées sur des appareils gérés.

- Générer des rapports prédéfinis ou personnalisés en direct ou à l’heure planifiée.

9. Gestion des actifs.

Contrairement aux postes de travail classiques présents dans l’enceinte physique de l’entreprise, on utilise les appareils mobiles de plusieurs endroits, ce qui complique le processus de gestion et de contrôle de ces derniers.

Avec RMM Central, vous pouvez :

- Suivre et analyser des informations sur les actifs pour protéger les données d’entreprise sensibles.

- Recueillir des renseignements complets sur des appareils, comme leurs détails et certificats ou encore les applications installées, etc.

- Bénéficier d’une visibilité complète sur les appareils avec des rapports prêts à l’emploi.

- Résoudre à distance les problèmes des appareils mobiles en temps réel.

10. Inscription des appareils.

RMM Central offre une solution de gestion des terminaux qui fonctionne dans de nombreux environnements matériels, en fournissant les protocoles de sécurité nécessaires pour empêcher les utilisateurs non autorisés d’accéder au réseau de votre entreprise.

Vous pouvez inscrire des appareils manuellement ou automatiquement, en masse ou laisser les utilisateurs inscrire eux-mêmes leurs appareils mobiles.

RMM Central allie :

- Inscription des appareils automatique, manuelle ou à distance.

- Inscription en masse des appareils mobiles à l’aide d’un fichier CSV.

- Authentification de l’inscription avec un code à usage unique ou les identifiants Active Directory de l’utilisateur.

La gestion des appareils mobiles couvre un ensemble de pratiques visant à inscrire, gérer, suivre, mettre à jour, protéger et résoudre les problèmes des appareils mobiles (smartphones, tablettes, ordinateurs portables, etc.) sur les réseaux locaux et étendus, de façon centralisée.

La nécessité d’une gestion des appareils mobiles

Les entreprises d’aujourd’hui possèdent et gèrent une gamme variée d’appareils mobiles, ce qui a deux conséquences directes :

- Besoin d’une solution permettant aux administrateurs système de gérer et de suivre ces appareils de façon centralisée.

- Utilisation graduelle des appareils mobiles pour accéder au réseau et aux ressources de l’entreprise, ce qui augmente la surface d’attaque et compromet sérieusement la sécurité.

Les administrateurs système ont donc besoin d’une solution de gestion des appareils mobiles capable d’assurer un suivi centralisé et de garantir la sécurité.