Sans un plan solide et un flux de processus rationalisé, il est difficile de suivre et de gérer tous vos actifs matériels, logiciels, virtuels et non informatiques à partir d'un seul endroit. Par conséquent, la mise en œuvre d'un processus de gestion des actifs informatiques (ITAM) est la bonne chose à faire. Cela vous apporte également de nombreux avantages. Il peut vous aider à réduire les coûts de maintenance supplémentaires, à utiliser les licences de manière optimale, à réduire le nombre d'actifs inutilisés et les risques de sécurité, à vous préparer aux audits, à augmenter l'efficacité d'autres processus ITIL, à prendre des décisions d'achat efficaces, à formuler des budgets précis et à faire plus. Ces sept bonnes pratiques de gestion des actifs informatiques vous aideront à surmonter les défis ITAM, à tirer le maximum d'avantages et à révolutionner la façon dont vous gérez vos actifs informatiques.

- 1. Créez votre inventaire d'actifs à l'aide de plusieurs sources de découverte

- 2. Suivez le cycle de vie complet des actifs

- 3. Gérez les logiciels et les licences en un seul endroit

- 4. Faire fonctionner ITAM avec d'autres processus ITIL

- 5. Gardez un œil sur les métriques ITAM qui comptent

- 6. Réaliser des audits des actifs informatiques

- 7. Améliorer en permanence les processus ITAM

Qu'est-ce que la gestion des actifs informatiques (ITAM)?

"La gestion des actifs est un processus systématique de développement, d'exploitation, de maintenance, de mise à niveau et de disposition d'actifs de la manière la plus rentable (y compris tous les coûts, risques et attributs de performance)." - Wikipedia

"La gestion des actifs informatiques est un ensemble de pratiques qui incorpore les actifs informatiques des unités de l'organisation. Elle rejoint les responsabilités financières, d'inventaire, contractuelles et de gestion des risques pour gérer le cycle de vie global de ces actifs, y compris la prise de décision tactique et stratégique. " - Association internationale des gestionnaires d'actifs informatiques (IAITAM)

Objectifs du processus gestion des actifs informatiques (ITAM)

- Quantifiez la valeur totale des applications matérielles et logicielles inutilisées. Cela permet d'optimiser l'utilisation des actifs et de réduire les coûts de maintenance supplémentaires.

- Identifiez le matériel et les applications logicielles volés. Selon Gartner environ 5% des actifs sont volés chaque année. Pour minimiser les pertes dues au vol, vous devez être en mesure d'identifier et de remplacer les composants volés dès que possible.

- Planifiez l'avenir. Vous pouvez évaluer l'impact négatif du matériel vieillissant sur l'informatique et éviter des pertes sans précédent. Cela vous aide à prendre des décisions sur les achats de nouveaux actifs et à éliminer ou réparer les équipements vieillissants.

Avantages des processus ITAM pour votre informatique

- Offre une visibilité en fournissant une vue approfondie de votre environnement informatique. Il joue un rôle essentiel en aidant une organisation à définir et contrôler son infrastructure informatique, à partir de zéro.

- Offre une assistance à d'autres processus ITIL en fournissant des informations précises sur les actifs affectés en raison d'un incident, d'un problème ou d'un changement. Il aide à identifier l'impact des incidents et à effectuer une analyse des causes profondes.

- Aide votre organisation à rester conforme, à se préparer aux audits et à réduire les risques juridiques et de sécurité.

- Réduit les dépenses informatiques indésirables en optimisant l'utilisation des actifs et en contrôlant les achats d'actifs informatiques.

Trois cas d'utilisation intéressants sur la gestion des actifs informatiques (ITAM)

Jetons un coup d'œil à trois histoires intéressantes sur ITAM.

Premier cas d'utilisation:Le premier article explique comment l'ITAM a contribué à réduire les dépenses informatiques. Une grande institution médicale californienne souhaitait consolider ses actifs informatiques, dispersés, avec des licences inutilisées et avec plusieurs autres problèmes.

- L'entreprise utilise-t-elle toutes les licences dont elle dispose?

- L'entreprise utilise-t-elle des serveurs dont elle ignorait l'existence?

- L'entreprise entretient-elle du matériel inutilisé?

L'objectif de l'entreprise était de réduire la maintenance indésirable des actifs, de réduire les frais de licence et d'optimiser l'utilisation des licences existantes. Les réponses à ces questions ont permis à l'entreprise d'économiser trois millions de dollars en seulement trois ans.

Deuxième cas d'utilisation:La deuxième histoire concerne ce qui peut arriver lorsque vous ne disposez pas d'un ITAM efficace. Le ministère de la Justice de Londres a perdu des données sensibles sur les prisonniers et a été condamné à une amende de 180 000 euros. Les autorités pénitentiaires n'avaient pas activé le mécanisme de cryptage sur leurs disques durs. Ils ne disposaient pas non plus d'un système adéquat pour suivre et maintenir les actifs matériels, ce qui risquait de compromettre la sécurité des données sensibles.

Troisième cas d'utilisation:La troisième histoire raconte comment un processus ITAM efficace a sauvé Marriott. L'hôtel a été complètement détruit lors des attentats du 11 septembre, tout comme son serveur principal, qui contenait des données sensibles sur les clients et le personnel. Une organisation nommée Tangram a été engagée pour récupérer les données perdues. Tangram a pu facilement obtenir les détails de la configuration d'origine du serveur grâce à un outil d'inventaire déjà utilisé par Marriott. Un serveur de sauvegarde a été rapidement répliqué et les données ont été récupérées avec succès.

1. Créez votre inventaire à l'aide de plusieurs sources de découverte

L'essentiel est de découvrir et de suivre chaque actif de votre organisation. Examinons une approche en trois étapes pour ce faire.

1.1. La première étape consiste à découvrir les atouts de votre réseau domestique.

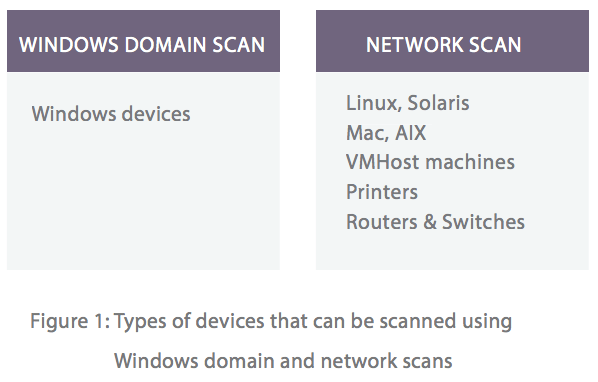

Vous pouvez utiliser le domaine Windows ou l’analyse de la gestion des ressources réseau, en fonction des types de périphériques que vous souhaitez découvrir et suivre. Si vos actifs sont dispersés sur plusieurs sites, utilisez l'analyse des actifs distribués pour obtenir les informations dont vous avez besoin.

1.2. La deuxième étape consiste à découvrir des actifs en dehors de votre réseau domestique.

C'est là que les analyses basées sur les agents sont utiles. Vous devez déployer des agents sur vos postes de travail pour analyser les informations de la machine et renvoyer les informations à votre serveur central. Lors des analyses ultérieures, l'agent analyse vos actifs à la recherche de modifications envoie uniquement les données différentielles à la base de données ServiceDesk Plus, ce qui réduit la charge sur le serveur ServiceDesk Plus et votre réseau.

La troisième étape consiste à vous assurer que vos actifs mobiles sont également suivis. Au départ, vous n'avez peut-être pas de politique ITAM « Apportez votre propre appareil », mais vous pouvez toujours commencer par demander aux utilisateurs d'enregistrer leurs appareils personnels pour le suivi MDM. Ces appareils personnels sont allumés ou non sur le réseau domestique et nécessitent donc des techniques de découverte d'actifs dynamiques.

Un avantage de l'utilisation de la MDM est qu'elle réduit les effets néfastes du shadow IT.

Il y a toujours un dilemme entre le choix des techniques de découverte d'actifs basées sur l'agent et sans agent. Il est conseillé d'utiliser une combinaison des deux pour obtenir les meilleurs résultats.

La technique de découverte d'actifs basée sur les agents

- Offre une visibilité en fournissant une vue approfondie de votre environnement informatique. Il joue un rôle essentiel en aidant une organisation à définir et contrôler son infrastructure informatique, à partir de zéro.

- Offre un support aux autres processus ITIL en fournissant des informations précises sur les actifs affectés en raison d'un incident, d'un problème ou d'un changement. Il aide à identifier l'impact des incidents et à effectuer une analyse des causes profondes.

- Aide votre organisation à rester conforme, à se préparer aux audits et à réduire les risques juridiques et de sécurité.

- Réduit les dépenses informatiques indésirables en optimisant l'utilisation des actifs et en contrôlant les achats d'actifs informatiques.

- Peut être utilisé pour analyser de manière sélective les postes de travail individuels qui ont subi une modification.

La technique de découverte d'actifs sans agent

- Il s'agit d'une méthode légère et non invasive car l'authentification n'est pas requise.

- Nécessite un temps de mise en œuvre très minimal.

- N'entraîne aucun coût supplémentaire pour l'installation, la maintenance ou les mises à niveau.

- Nécessite que tous les appareils soient dans le réseau et sous tension.

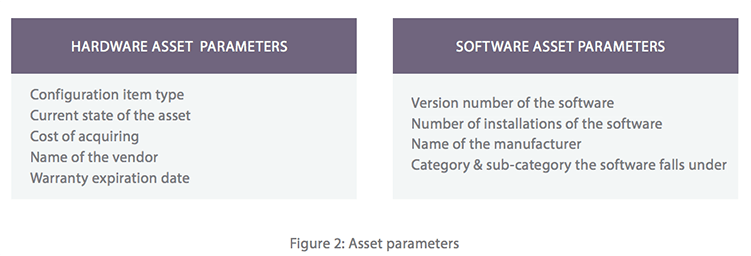

Il est important que vous sachiez tout sur vos actifs. Vous devez capturer autant d'informations que possible sur les actifs pour vous aider à prendre des décisions critiques plus tard. Voici quelques paramètres matériels et logiciels de base que vous devez suivre.

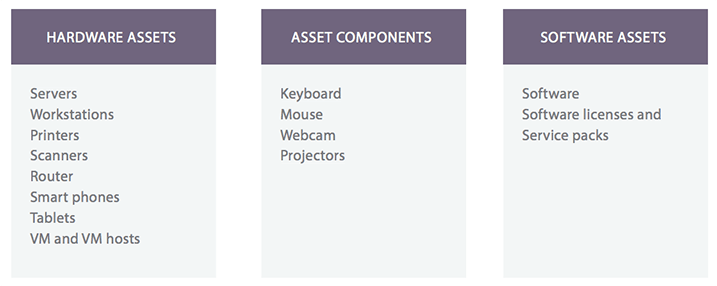

Pour accéder facilement aux ressources, sans recherche fastidieuse, vous devez généralement les classer en trois divs, comme illustré ci-dessous.

2. Suivez le cycle de vie complet des actifs

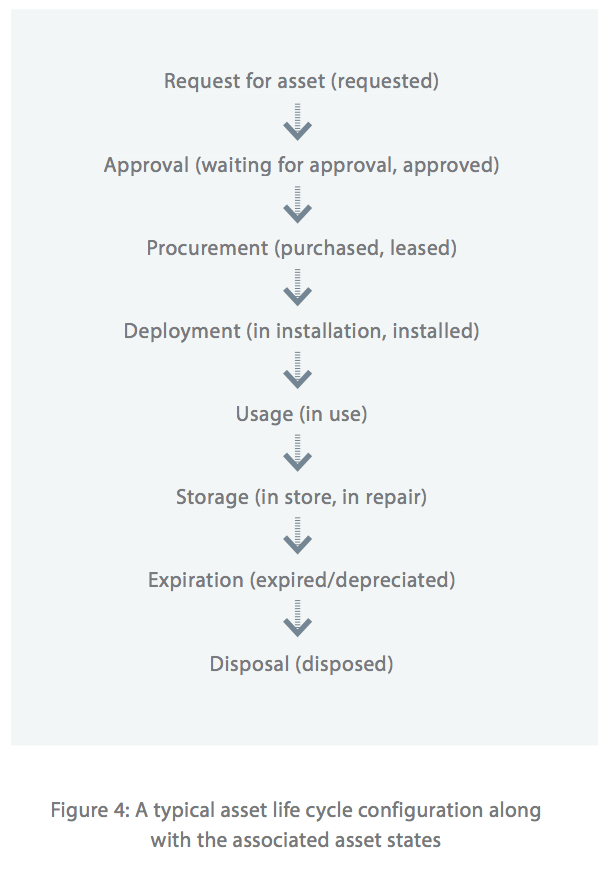

L'organisation a ses politiques uniques d'approvisionnement, de maintenance et d'élimination des actifs. Vous devez encadrer un cycle de vie d'actif pour couvrir toutes les étapes d'un actif dans votre organisation. Chaque étape d'actif peut être associée à un ou plusieurs statuts d'actif.

L'organisation a ses politiques uniques d'approvisionnement, de maintenance et d'élimination des actifs. Vous devez encadrer un cycle de vie d'actif pour couvrir toutes les étapes d'un actif dans votre organisation. Chaque étape d'actif peut être associée à un ou plusieurs statuts d'actif.

Dans le schéma ci-dessus, un actif est initialement demandé par un service ou un utilisateur. Une demande d'achat est ensuite émise et envoyée pour approbation. Dès l'approbation de la demande d'achat, l'actif est acquis et installé dans l'environnement informatique. L'actif est ensuite mis à profit en le mappant à un utilisateur. Si l'actif doit être réparé ou n'est pas actuellement utilisé, il est stocké. Enfin, si l'actif est arrivé à expiration ou s'est déprécié, une décision doit être prise de disposer ou de réutiliser l'actif.

Une autre tâche importante consiste à suivre méticuleusement les états des actifs, car ils sont de nature dynamique. Par exemple, un poste de travail peut être utilisé pendant quelques jours, puis conservé en stock jusqu'à ce que le besoin suivant se présente. Par conséquent, il est important que vous actualisiez régulièrement les états de vos actifs et restiez à jour.

Les progrès technologiques nous ont bénéficié de concepts d'étiquetage des actifs informatiques tels que les codes à barres, la RFID et le GPS, qui simplifient le suivi des actifs. Ces concepts d'étiquetage des actifs informatiques aident à réconcilier en permanence la propriété, l'emplacement et la configuration des actifs matériels.

Jetons un coup d'œil aux avantages du suivi des actifs.

Avantages du gestion des actifs informatiques:

Les données sur les actifs deviennent plus fiablesLe fait de disposer d'informations à jour et précises sur vos actifs, à tout moment, vous aide à prendre les bonnes décisions.

Il offre une évolutivitéAu fur et à mesure que votre organisation grandit, le nombre d'actifs informatiques requis pour prendre en charge vos opérations augmente. Un flux de processus de suivi des actifs informatiques approprié vous aide à suivre et à maintenir les actifs avec un minimum d'effort, quels que soient les chiffres. Cela permet au personnel de votre service d'assistance de se concentrer sur la résolution des problèmes plutôt que sur le suivi des actifs.

Vous pouvez planifier à l'avance toute augmentation des besoins en logiciels de gestion des actifs informatiquesPrenons l'exemple de Walmart. Pendant sa haute saison, l'entreprise engage du personnel temporaire pour répondre à la demande supplémentaire. Ceci, à son tour, provoque une augmentation des besoins en gadgets. L'entreprise doit disposer d'un régime de stock optimal de gadgets pour gérer ses activités sans interruption. Cette estimation du stock régulateur ne peut être facilement identifiée que si les actifs existants sont correctement suivis.

3. Gérez les logiciels et les licences en un seul endroit

Voici quelques bonnes pratiques de conformité logicielle pour vous assurer de rester conforme aux logiciels.

3.1. Etudier les logiciels et licences existants

Analysez et identifiez tous vos détails de licence et déploiements existants. Découvrez le type de licences que vous possédez, leur date d'expiration et si elles sont liées à des contrats.

3.2. Choisissez les types de licence qui correspondent à vos besoins

Vous aurez un large choix de types de licence tels que volume, individuel, OEM, CAL, simultané et perpétuel. Vous devez faire vos recherches pour identifier le type ou la combinaison de types qui conviendrait le mieux à votre organisation, en fonction du type de logiciel que vous possédez. Par exemple, un logiciel d'essai aurait besoin d'une licence temporaire, tandis qu'un logiciel de base, comme une plate-forme de codage, aurait besoin d'une licence perpétuelle.

3.3. Réconcilier les licences

C'est la tâche la plus fastidieuse en ITAM car elle implique beaucoup d'efforts manuels. Si vous utilisez un outil de gestion des actifs logiciels, vous pourrez enregistrer trois détails importants: le nombre d'installations, les licences disponibles et les licences déjà attribuées. L'analyse de ces données vous aidera à déterminer le niveau de conformité de votre logiciel. Ne paniquez pas si les chiffres ne correspondent pas au départ, car très peu d'organisations peuvent être parfaites du premier coup.

3.4. Assurez la conformité logicielle en achetant de nouvelles licences ou en supprimant les applications logicielles existantes

Ceci, encore une fois, est un processus long, mais un mal nécessaire. Ne soyez même pas légèrement sur ou sous-conforme, car cela entraînerait une lourde pénalité ou augmenterait votre coût total de possession. Il est conseillé de disposer de tableaux de bord en temps réel pour mesurer et suivre les métriques de conformité des logiciels

4. Faire fonctionner ITAM avec d'autres processus ITIL

Voici quelques prérequis pour une intégration ITAMITSM efficace. Assurez-vous que vos techniciens et utilisateurs finaux respectent ces conditions préalables.

4.1. Assurez-vous de mapper vos postes de travail aux utilisateurs finaux

La cartographie de vos postes de travail peut vous aider à suivre et à gérer efficacement le poste de travail d'un utilisateur final spécifique pour une analyse rapide. Vous disposerez également d'un nombre de postes de travail actuellement utilisés, ce qui peut vous aider à faire face aux fluctuations lors des besoins en actifs informatiques ad hoc.

4.2. Créez une CMDB complète pour obtenir une vue unique de l'ensemble de votre informatique

Une CMDB est une réplique virtuelle de votre organisation. CMDB prend également en charge d'autres modules tels que l'incident, le problème, le changement et le projet. Par conséquent, perfectionner votre CMDB se traduit également par une meilleure efficacité de tous vos autres modules.

4.3. Lier les actifs impactés aux incidents, problèmes et changements

Lier les ressources aux problèmes facilite l'analyse et la résolution.

ITAM influence d'autres processus ITIL tels que

La gestion des incidents

ITAM fournit des informations de diagnostic clés sur les actifs utilisés par le demandeur. Il aide également les techniciens à accéder à n'importe quel poste de travail, via une fonction de contrôle de gestion des actifs à distance pour résoudre les problèmes.

Gestion des problèmes

ITAM fournit des informations de diagnostic pour effectuer une analyse des causes profondes.

La gestion du changement

ITAM aide à effectuer les changements informatiques avec un minimum de risque, de temps d'arrêt et d'impact. Il vous permet également de comprendre à l'avance l'impact des changements prévus sur l'informatique.

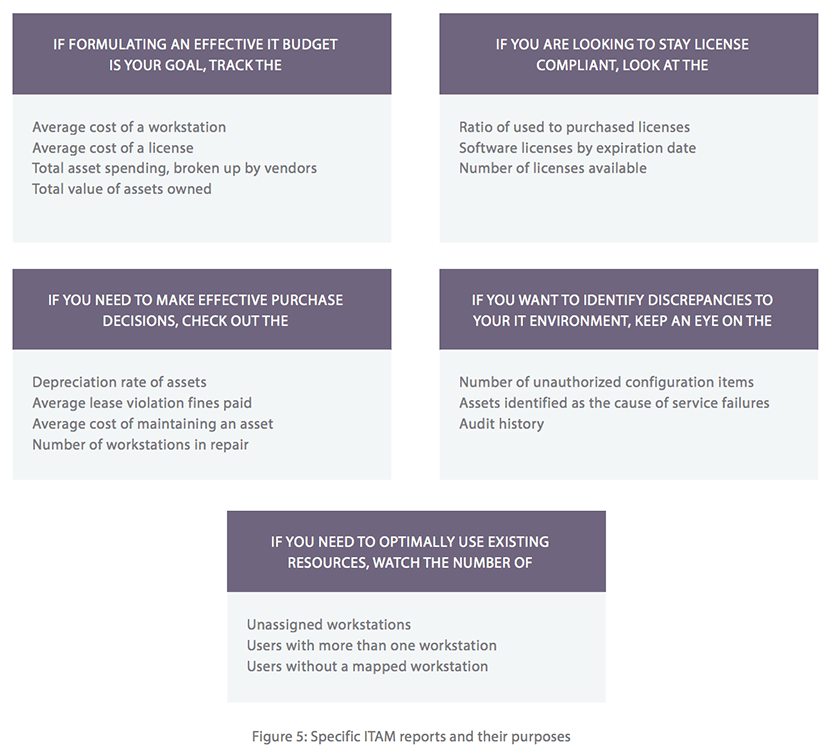

5. Gardez un œil sur les métriques qui comptent

La génération de rapports ITAM spécifiques peut vous aider à atteindre des objectifs spécifiques. Jetons un coup d'œil à quelques-uns de ces objectifs et à leurs rapports correspondants.

Les outils ITAM actuels offrent l'avantage de générer à la fois des rapports standard intégrés et des rapports personnalisés. Des rapports standard préconfigurés peuvent être générés en un clic. Cela élimine les efforts redondants et économise beaucoup de temps si vous cherchez à générer un rapport plusieurs fois dans divers scénarios. Les rapports peuvent également être personnalisés à l'aide d'une plate-forme interactive quand vous le souhaitez.

Il est recommandé d'épingler les indicateurs clés qui comptent sur votre tableau de bord. Certains outils ITAM vous permettent d'ajouter des rapports générés en tant que widgets de tableau de bord. Cela garantit que les informations que vous recherchez sont facilement disponibles. Voici quelques composants de tableau de bord que chaque gestionnaire d'actifs informatiques devrait suivre

- Stations de travail par système d'exploitation

- Utilisation des logiciels pour surveiller les logiciels rarement utilisés, inutilisés et fréquemment utilisés

- Détails de conformité de licence

6. Effectuer des auto-audits

Voici pourquoi les auto-audits sont importants. Être conforme et prêt pour l'audit garantit que vous maîtrisez votre informatique et que vous avez déjà réduit de nombreuses dépenses informatiques indésirables. De vrais audits peuvent avoir lieu à tout moment, et vous devez donc vous assurer que vous êtes toujours prêt pour l'audit. Réalisez des auto-audits pour tous vos fournisseurs au moins deux fois par an.

Voyons maintenant les avantages de la réalisation d'auto-audits internes.

- Sert de système d'alerte précoce.

- Vous aide à économiser d'énormes amendes et pénalités.

- Réduit les écarts existants dans votre infrastructure informatique.

- Aide votre personnel à acquérir une expérience pratique suffisante pour faire face à de véritables audits sans panique.

Voici une liste de contrôle d'audit de la gestion des actifs informatiques pour effectuer un audit sans tracas.

6.1. Donnez la priorité à vos fournisseurs

Les audits prennent généralement du temps. Assurez-vous de prioriser votre liste de fournisseurs avant un auto-audit, en fonction de facteurs externes tels que la probabilité de l'audit du fournisseur, le profil du fournisseur et le fournisseur qui a fourni la majorité de l'inventaire. N'oubliez pas de toujours effectuer l'audit un fournisseur à la fois et de ne pas précipiter les choses.

6.2. Définir des politiques d'audit

Vous devez définir clairement les personnes et les outils ITAM impliqués dans vos audits. Vous devez également planifier votre stratégie d'exécution d'audit et définir la portée de votre audit.

Aspect humain

Définissez les rôles d'audit appropriés. Énumérez les noms des services et leur niveau d'implication dans l'audit. Choisissez des personnes qualifiées des services juridiques et techniques pour jouer le rôle d'auditeur. Formez également un comité pour représenter et défendre l'organisation.

Outils ITAM impliqués

Vérifiez si vous devez installer un outil tiers ou si vous prévoyez d'utiliser les outils ITAM existants pour l'audit logiciel et matériel. Certains fournisseurs peuvent ne pas accepter l'utilisation d'outils ITAM tiers.

Planification

Vous devez également planifier entre un audit de surface au rythme rapide ou un audit approfondi et chronophage. Concevoir des plans de déploiement et de retrait appropriés pour exécuter l'audit.

Définition de la portée

Certains audits peuvent se concentrer uniquement sur les violations de licence, tandis que d'autres peuvent se concentrer sur la recherche de l'utilisation de logiciels interdits. Vous devez identifier les paramètres spécifiques à suivre pour les audits individuels en fonction de l'objectif de l'audit.

6.3. Faciliter un environnement favorable à l'audit

Gardez les enregistrements relatifs aux achats, aux droits et à l'inventaire prêts et accessibles pour l'audit. Incitez votre personnel à participer à l'audit. Cela leur donnera un but et la motivation pour se plonger profondément dans l'exécution des audits logiciels et matériels de tout cœur. Préparez vos outils ITAM pour exécuter plusieurs fois des rapports d'utilisation et de conformité, si nécessaire.

6.4. Élaborez un plan de remédiation

Les résultats des audits sont pour la plupart décevants, avec de nombreuses divergences. Répondre aux questions suivantes vous aidera à apporter les modifications nécessaires pour configurer correctement votre inventaire.

- Comment installer/désinstaller un logiciel?

- Comment acheter de nouvelles licences?

- Ai-je le budget pour payer d'éventuelles amendes?

7. Améliorer continuellement, car l'ITAM est une bataille permanente

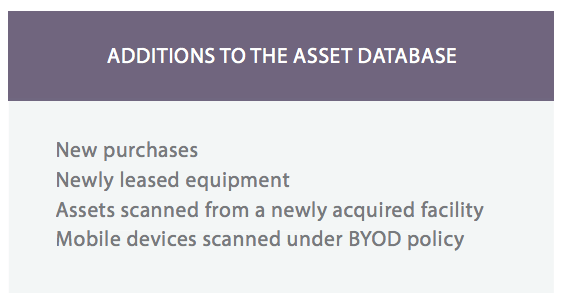

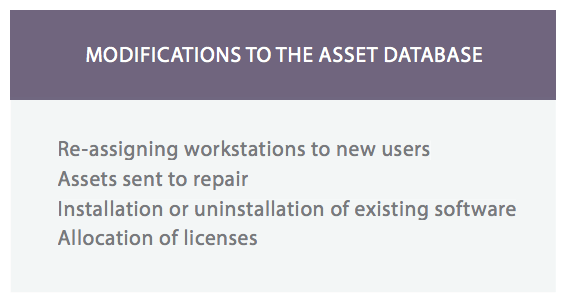

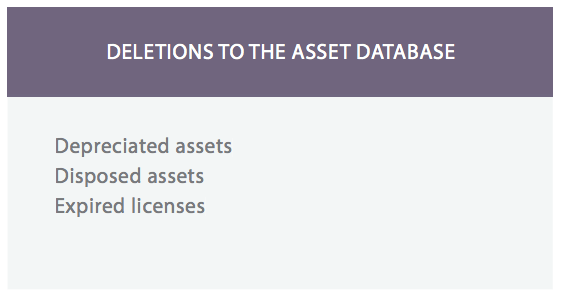

Pour vous améliorer continuellement, vous devez actualiser régulièrement votre base de données d'actifs et votre CMDB avec différentes techniques d'analyse. Vous pouvez également planifier automatiquement des analyses pour suivre les modifications apportées à la base de données des actifs informatiques. En gros, ces changements signifieraient des ajouts, des modifications et des suppressions à la base de données d'actifs.

Vous devez vérifier l'amélioration continue en créant une liste de contrôle des activités systématiques à effectuer. Vous devez également examiner les résultats de votre processus ITAM avec des références pour les données passées. Ce serait une bonne occasion de faire le point et d'identifier les axes d'amélioration.

Conclusion

Les sept meilleures pratiques de gestion des actifs ITIL évoquées ci-dessus couvrent la plupart des aspects d'un processus ITAM, depuis la détection de vos actifs et l'intégration d'ITAM avec d'autres processus ITIL jusqu'à l'amélioration continue de l'ITAM. Vous devez identifier un outil qui vous aidera à atteindre efficacement vos objectifs ITAM. Mais le marché ITSM actuel est surchargé d'outils de gestion des actifs informatiques, ce qui complique votre processus de sélection. Vous devez rechercher les avantages uniques et les fonctionnalités prêtes à l'emploi que certains outils offrent pour prendre l'avantage sur vos concurrents commerciaux.

Guide en 7 étapes pour réussir la gestion des actifs informatiques - Voir PDF.

Ce que disent les clients

La partie de gestion des actifs est probablement la partie la plus importante de ServiceDesk Plus et la partie la plus utile de l'outil. Je dirais que le module de gestion d'actifs a apporté la plus grande valeur ajoutée à l'entreprise.

Nicholas P. Arispe

Administrateur Système, Radiology Associates