Dernière mise à jour : 19 août 2021

Définition de la réponse aux incidents

La réponse aux incidents est une approche méthodique pour aider les DSI à se préparer et prévoir des incidents informatiques, comme une interruption de service, une violation de la sécurité d’une organisation ou une cyberattaque. Aucune entreprise n’est jamais complètement à l’abri des incidents informatiques, notamment de sécurité, étant donné l’environnement de télétravail actuel qu’elle a adopté. Lorsqu’un incident de sécurité frappe, il frappe fort, provoquant la destruction de données, violant la confidentialité et entraînant une perte notable de productivité et financière, ce qui implique beaucoup d’efforts pour rebondir. Toutefois, un plan de réponse constructif permet de faire face plus efficacement à de telles situations et de revenir plus rapidement à la normale. Le rapport de Ponemon sur le coût d’une violation de données confirme que les organisations ayant un solide plan de réponse ont, en moyenne, réduit les coûts induits d’un incident de sécurité de deux millions de dollars.

Les organisations doivent donc établir en priorité un plan de réponse précis et les mesures requises et élaborer un processus de réponse définissant la nature d’un incident pour leur activité, créer une équipe d’intervention avec des rôles et la former au plus tôt.

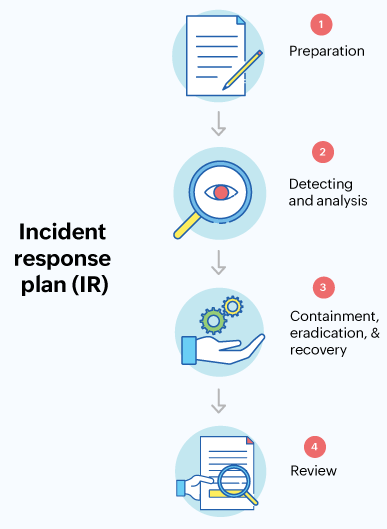

Comprendre les phases de la réponse aux incidents

L’approche avec laquelle une organisation réagit à un incident, connue en tant que procédure de réponse, influe beaucoup sur ses conséquences. En général, la procédure de réponse à un incident débute par l’établissement d’un plan sur mesure pour l’organisation et son fonctionnement, et la délégation de rôles et de responsabilités à l’équipe d’intervention. Le NIST (National Institute of Standards and Technology, ou institut national des normes et de la technologie) a établi comme suit les différentes phases de la réponse à un incident de sécurité.

1. Préparation

La préparation est la phase la plus cruciale du plan. Élaborer une stratégie, la documenter, constituer l’équipe d’intervention, désigner des rôles et des responsabilités, définir une communication et une formation adéquates et procurer les logiciels et le matériel requis, voici tous les aspects du plan de réponse et de la préparation à une violation de sécurité.

2. Détection et analyse

Cette phase est celle où la réponse devient réalité, en commençant par l’identification et le signalement des incidents de sécurité. Cela amène à la question de qui signale un incident et comment.

Tous les membres de l’organisation doivent être informés du plan mis en place, et doivent signaler des violations de sécurité dès qu’ils les suspectent. Il importe également d’informer les clients du plan afin qu’ils assurent aussi une veille. Les employés et les clients doivent signaler les problèmes de sécurité qu’ils détectent dans leur environnement de travail. Voici quelques scénarios où il ne faut pas ignorer le problème, mais le signaler dès que possible pour une réponse rapide.

- Clients indiquant des problèmes de sécurité aux canaux de support de l’organisation

- Problèmes de sécurité détectés en interne créant des menaces pour des données client

- Alertes de sécurité déclenchées par des systèmes de détection d’intrusion ou des outils de surveillance

- Messages électroniques pouvant contenir des virus

- Détection de programme malveillant sur l’un des appareils de l’organisation

Lorsqu’un employé détecte un incident de sécurité, il doit le signaler à l’équipe d’intervention. L’organisation doit prévoir différents modes pour pouvoir déclarer les incidents de sécurité, comme des formulaires Web dans un portail en libre-service, une messagerie, le chat, des appels téléphoniques, des espaces de collaboration en ligne de type Microsoft Teams , etc. Il faut le définir clairement dans le cadre du plan et le publier pour les employés et les clients.

Le NIST énumère cinq étapes pour la phase de détection et d’analyse :

- Identification des signes précurseurs d’un incident de sécurité

- Analyse des indices pour différencier une menace réelle d’une fausse alerte

- Documentation de l’incident avec tous les faits et les procédures de réponse requises à suivre pour traiter le problème

- Priorisation de l’incident selon une analyse d’impact, en considérant ses effets en termes d’activité et de confidentialité, de délai de réponse et d’efforts exigés pour la reprise

- Notification des équipes et des individus concernés par l’équipe d’intervention, explication du plan de réponse et des étapes à suivre pour une reprise rapide

3. Confinement, éradication et reprise

La phase de confinement vise à l’origine à maîtriser l’incident dès que possible et à arrêter ses effets de sorte à ne provoquer aucun autre dommage. Il faut identifier les systèmes précis qui sont la cible de l’attaque et en atténuer les effets avec des stratégies de confinement, d’éradication et de reprise. On peut procéder à l’éradication du problème avec un outil de gestion des incidents efficace et faciliter la résolution avec des articles publiés dans la base de connaissances de l’assistance. Pour que l’incident de sécurité ne soit plus considéré comme une menace, une stratégie de reprise doit être en place. Cette phase englobe aussi de vérifier les systèmes affectés et de les rétablir dans l’environnement opérationnel.

Toutes ces stratégies doivent reposer sur des critères comme la gravité de l’incident de sécurité, l’état des systèmes affectés, l’impact sur l’activité, le recueil de preuves et toutes les informations sur l’incident, ainsi que les outils et les ressources nécessaires pour orchestrer la stratégie.

4. Bilan (analyse post-incident)

Une réunion de retour et de bilan incluant l’équipe d’intervention, les dirigeants de l’organisation et chaque individu concerné par l’incident de sécurité est obligatoire pour noter les enseignements tirés et analyser l’efficacité du plan de réponse et des stratégies de chaque phase. Voici quelques points à intégrer dans la phase de bilan :

- Cause première de l’incident et endroit où il s’est produit

- Degré d’évitabilité de l’incident

- Performance du plan de réponse et de l’équipe d’intervention

- Efficacité des stratégies de chaque phase

- Tâches ayant pu échapper au contrôle

- Toute étape qui aurait gagné à une exécution différente

- Détection des menaces pour éviter des incidents similaires à l’avenir

Une fois que l’on a compris comment gérer la réponse à un incident, il importe aussi de réaliser que, sans les bons outils, il peut s’avérer difficile d’y parvenir efficacement. Les organisations manquent parfois des compétences requises en interne et doivent externaliser la gestion de leur plan de réponse. Dans tous les cas, pour bien gérer la réponse aux incidents, un outil complet contribue à assurer un minimum de dommages et d’interruptions à la suite d’incidents de sécurité.

Kit de déploiement de gestion des incidents

Réunit en exclusivité une liste de contrôle fonctionnelle et des exposés de gestion des incidents.

Liste de contrôle fonctionnelle

Liste complète des fonctionnalités indispensables qui peut servir de référence pour l’assistance informatique.

Bonnes pratiques

Exposés détaillés avec des cas d’usage précis pour la mise en route de la gestion des incidents.