Gestion des configurations de sécurité (SCM) : établir une base fiable

De temps à autre, des exploits zero-day sont révélés. Il faut donc privilégier un environnement sûr en veillant à établir et conserver des configurations de sécurité optimales des terminaux, pour que l’organisation ne soit pas la victime d’une seule vulnérabilité.

La gestion des configurations de sécurité consiste à détecter constamment les écarts et les erreurs de configuration au niveau de divers éléments des terminaux et à rétablir leur conformité.

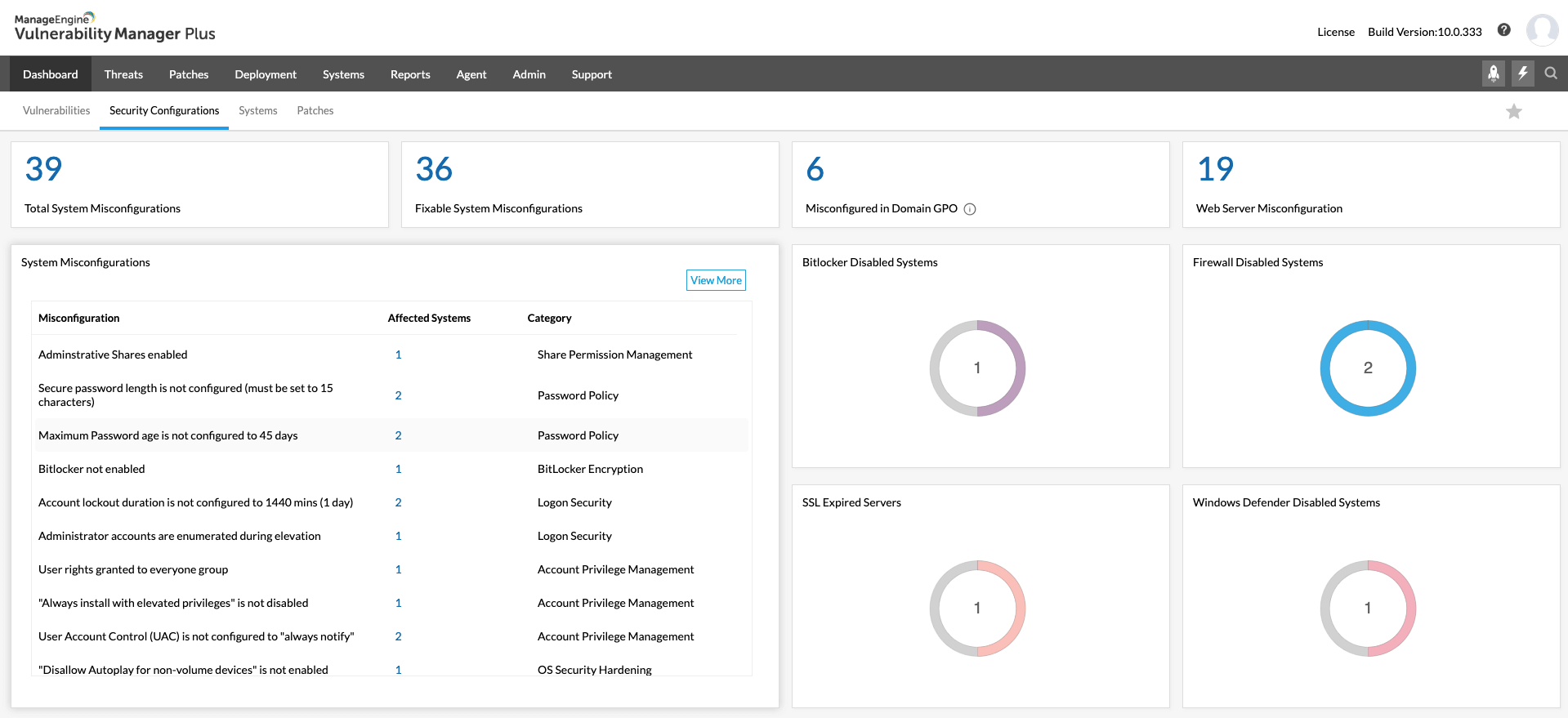

Cet article explique comment Vulnerability Manager Plus, solution de gestion des vulnérabilités et des menaces complète, facilite dans une seule interface tout le cycle de gestion des configurations de sécurité : détection des erreurs de configuration, classement par catégorie et profilage, correction avec l’outil intégré et suivi de l’état de configuration final.

Exploitez le tableau de bord de gestion des configurations de sécurité qu’offre Vulnerability Manager Plus, conçu exclusivement pour suivre et éliminer les configurations incorrectes.Évaluez le produit dès maintenant gratuitement !

Raisons de l’importance de la gestion des configurations de sécurité

La sécurité des terminaux ne se limite pas à l’analyse des vulnérabilités. Si les vulnérabilités donnent accès au réseau, les pirates exploitent les erreurs de configuration négligées pour se déplacer dans le réseau et actionner d’autres machines. À la base, une modification de configuration mal documentée, des réglages par défaut ou un problème technique d’un élément des terminaux peut entraîner une configuration incorrecte. Mais, la question est de savoir à quel point vous êtes capable de gérer ces écarts de configuration.

Par exemple, posez-vous les questions suivantes. Combien d’utilisateurs du réseau conservent leurs mots de passe par défaut ? Les employés ont-ils des privilèges d'administrateur par défaut ? Avez-vous limité l’utilisation de méthodes de chiffrement faibles et non sécurisées par les communications TLS/SSL ? De nouveaux ordinateurs sont-ils ajoutés au réseau avec leurs configurations par défaut et des protocoles non sécurisés ? Avez-vous connaissance de ces problèmes et d’autres erreurs de configuration de sécurité ?

Un pirate peut exploiter une simple faille comme un mot de passe par défaut ou un partage ouvert pour annihiler les mesures de sécurité d’une organisation. Les pirates utilisent des maliciels et des rançongiciels pour exploiter des protocoles hérités et des partages ouverts, comme dans le cas de l’attaque mondiale WannaCry en 2017. Tous ces problèmes soulignent la nécessité d’une solution complète de gestion des configurations de sécurité pour analyser et régir l’état de configuration des terminaux afin de veiller à la sécurité.

Vulnerability Manager Plus facilite la gestion des configurations de sécurité.

L’erreur est humaine, mais Vulnerability Manager Plus a pour tâche de détecter les configurations incorrectes et de les remettre en conformité. Grâce à une bibliothèque prédéfinie de configurations de sécurité de référence basées sur les normes du secteur et les bonnes pratiques, la solution détecte constamment, sans intervention de l’utilisateur, les systèmes non conformes et les signale dans la console. Elle affiche des détails comme la catégorie de l’erreur de configuration, le nombre de systèmes touchés et les niveaux de gravité.

Lorsqu’on choisit un élément de la liste, un volet volant contenant une description précise et une résolution s’ouvre. On peut appliquer directement la résolution du volet à toutes les machines affectées et fermer instantanément la boucle SCM. Ce volet indique aussi si un attribut d’un élément donné est mal configuré dans l’objet GPO du domaine. Dans ce cas, il affiche un lien vers un article de la base de connaissances avec des étapes détaillées de résolution pour que l’utilisateur modifie la configuration de sécurité de l’objet GPO. Vulnerability Manager Plus peut même prévoir d’éventuels problèmes réseau susceptibles de découler ensuite des modifications de configuration, permettant de les effectuer en toute sécurité sans impact sur les opérations stratégiques.

Enfin, on peut générer des rapports analytiques pour suivre les mesures prises et tenir les autorités responsables informées de l’état des configurations de sécurité de l’organisation. Il importe aussi de noter que la gestion des configurations de sécurité améliore à la fois la cyber-résilience et l'efficacité opérationnelle.

Cette fonctionnalité couvrant un large éventail de réglages de sécurité pour divers éléments des systèmes, des OS et des applications, nous allons examiner brièvement ceux les plus notables et souvent concernés.

Audit des pare-feux

Une configuration de pare-feu incorrecte risque de ne pas empêcher du trafic non sécurisé d’atteindre un terminal du réseau. La gestion des configurations de sécurité permet de vérifier l’activation d’un pare-feu Windows intégré ou la présence d’un pare-feu tiers. On peut aussi veiller à bloquer les connexions dans le pare-feu vers le trio NetBIOS, le tristement célèbre port 445 de WannaCry et d’autres ports vulnérables permettant des actions non autorisées ou involontaires.

Stratégies de mots de passe

La faiblesse des mots de passe est le problème de sécurité le plus courant qui affecte les entreprises. Le principe « plus le mot de passe est long, plus il est fort » ne s’applique plus. Les attaquants élaborent constamment de nouvelles stratégies, comme l'achat d'identifiants utilisés lors de violations antérieures pour lancer des attaques par force brute et de dictionnaire liées aux les mots de passe. De plus, 62 % des utilisateurs admettent réutiliser un mot de passe. Outre l'application de mots de passe longs, on peut obliger l’utilisateur à respecter une série de stratégies prédéfinies concernant les mots de passe : complexité, âge minimum, âge maximum ou nombre de mots de passe uniques à utiliser avant de pouvoir réutiliser d’anciens mots de passe.

Sécurité Microsoft Office

Veillez à ce que les fonctions potentiellement dangereuses et le contenu non sécurisé soient désactivés et des contrôles de sécurité optimaux établis dans les applications Microsoft Office. Cela peut inclure des notifications de la barre de confidentialité, des méthodes de chiffrement sécurisées pour les fichiers et les métadonnées que les applications utilisent, une protection par mot de passe des fichiers, des paramètres d’automatisation de sécurité, etc.

Chiffrement BitLocker

Un défaut de protection des volumes de disque peut entraîner des violations de données. Assurez-vous que le chiffrement BitLocker est activé pour chiffrer des volumes entiers de disque afin d'empêcher tout accès non autorisé aux disques et une exfiltration.

Partage de poste de travail à distance sécurisé

En protégeant les connexions à des postes de travail distants par un mot de passe fort et en empêchant le serveur d’écouter les ports par défaut, on peut parer aux tentatives des pirates d’établir une connexion à distance non autorisée.

Gestion des partages réseau

Il importe de surveiller et de contrôler ce que l’on partage au sein du réseau. Les rançongiciels et autres maliciels, venant d'un ordinateur compromis, peuvent facilement repérer les ordinateurs ayant des dossiers partagés avec des autorisations d'écriture et s’y propager. L’obtention de détails sur les partages de dossiers et les partages administrateur par défaut activés aide à éliminer les erreurs de configuration des partages réseau.

Sécurité de verrouillage et de connexion

La gestion des configurations de sécurité permet de s’assurer que la connexion sécurisée est activée et que les renseignements sensibles ne s’affichent pas sur l'écran de verrouillage. On peut ainsi appliquer la durée et le seuil de verrouillage du compte et réinitialiser le compteur de verrouillages après les stratégies d'un point centralisé pour prévenir les attaques par force brute.

Gestion des droits et des privilèges d’utilisateur

La suppression des droits d'administration des utilisateurs pourrait résoudre 94 % de toutes les vulnérabilités Microsoft critiques, selon une étude récente. La gestion des configurations de sécurité permet de révoquer les droits d’utilisateurs non autorisés, d'appliquer le principe du privilège minimum et de veiller à ce que les comptes d'administration ne s'affichent pas pendant l'élévation, ce qui renforce la sécurité des terminaux.

Gestion des comptes d'utilisateur

Identifiez et désactivez les comptes intégrés par défaut, comme ceux d’invité, d'administrateur intégré ou les autres comptes d'administrateur local qui constituent une cible facile pour les attaques par force brute.

Contrôle des comptes d’utilisateur

Le contrôle des comptes d’utilisateur (UAC) empêche la modification non autorisée d'un ordinateur en affichant une invite d’élévation en mode bureau sécurisé, en demandant le consentement des administrateurs, en activant le mode approbation d'administrateur du compte d'administrateur intégré ou en demandant aux utilisateurs standards les identifiants d’administration d’un bureau sécurisé.

Renforcement de la sécurité des OS

Le renforcement de la sécurité du système d'exploitation établit un ensemble de contrôles de sécurité divers, comme la désactivation de la lecture automatique pour les appareils et la restriction des commandes d'exécution automatique. Il faut vérifier que les paramètres de protection de la mémoire, d’authentification de connexion, SEHOP (Structured Exception Handling Overwrite Protection), DEP (Data Execution Prevention), ASLR (Address Space Layout Randomization) et d’autres réglages de sécurité sont correctement configurés pour le système d’exploitation.

Prévention des attaques via le navigateur

Certaines erreurs de configuration, comme la traversée de pare-feu à partir d’un hôte distant, le suivi de géolocalisation, l'autorisation de plug-ins non sécurisés et la possibilité pour les utilisateurs de contourner les avertissements SmartScreen, peuvent conduire à des attaques via le navigateur. Vulnerability Manager Plus élimine les configurations de navigateur incorrectes, permettant une navigation sûre, limitant les plug-ins non sécurisés, déployant des mises à jour du navigateur et appliquant d’autres paramètres de sécurité rapidement et efficacement.

Sécurité TLS/ SSL

Pour garantir la confidentialité et l’intégrité des données transmises entre le serveur et des clients, la gestion des configurations de sécurité désactive les protocoles de chiffrement TLS/SSL non sécurisés et active les derniers TLSv1.2 plus fiables. Elle empêche aussi les communications chiffrées TLS d’utiliser des méthodes ou des algorithmes de chiffrement par défaut, nul ou autre non sécurisé.

Désactivation des protocoles hérités

Les protocoles comme Telnet, SMB (Server Message Block), SNMP (Simple Network Management Protocol), TFTP (Trivial File transfer Protocol) et autres hérités peuvent révéler des informations sur la configuration du système, fournir un accès indésirable à des pirates à distance et ouvrir la voie à des attaques par déni de service. On peut déterminer les appareils dans lesquels ces protocoles sont activés et y mettre fin rapidement.

Affichez la liste des erreurs de configuration de sécurité que détecte Vulnerability Manager Plus avec leur résolution, l’emplacement de l’objet GPO et les enjeux de sécurité.

Il est impératif de prendre des mesures proactives pour éviter de devenir la victime d'une cyberattaque. Téléchargez dès maintenant une version d’évaluation gratuite de 30 jours de Vulnerability Manager Plus pour établir une base fiable et déjouer les menaces.