Gestion des vulnérabilités : définition et processus

La gestion des vulnérabilités s’avère vitale pour la sécurité des terminaux et exige une stratégie proactive pour éliminer les failles avant qu’elles n’engendrent une violation. Cet article expose les bases d’un outil de gestion des vulnérabilités et le processus détaillé pas à pas au cœur de Vulnerability Manager Plus.

Cet article aborde :

- Définition de la gestion des vulnérabilités

- Finalités de la gestion des vulnérabilités

- Obstacles à la gestion des vulnérabilités

- Rôle de Vulnerability Manager Plus pour déployer une gestion des vulnérabilités efficace dans le réseau

- Avantages de choisir Vulnerability Manager Plus pour les besoins de gestion des vulnérabilités

- Questions fréquentes sur la gestion des vulnérabilités

Définition de la gestion des vulnérabilités

La gestion des vulnérabilités est un processus cyclique consistant à identifier des actifs (ou ressources) informatiques et à les corréler avec une base de données constamment mise à jour pour identifier les menaces, les erreurs de configuration et les vulnérabilités. Un autre aspect de cette gestion concerne l’analyse de l’urgence et l’impact de chaque vulnérabilité selon divers facteurs de risque et la réaction rapide aux menaces graves.

Finalités de la gestion des vulnérabilités

Selon une étude récente sur la sécurité mondiale de Forrester, 49 % des organisations ont subi une ou plusieurs violations l’année dernière, les vulnérabilités logicielles étant le premier facteur de ces violations. En outre, un record de 22 316 nouvelles failles de sécurité ont été révélées en 2019, dont plus d’un tiers ayant un exploit disponible, soulignant l’importance d’intégrer la gestion des vulnérabilités aux stratégies de sécurité des organisations.

En effet, il suffit d’une seule vulnérabilité pour qu’un individu malveillant ne s’immisce furtivement dans le réseau et vole des données. On comprend donc ô combien il est justifié que la gestion des vulnérabilités figure parmi les dix principales mesures de sécurité publiées par le CIS (Center for Internet Security).

Toutefois, avant de déployer un outil de gestion des vulnérabilités dans l’organisation, il faut se familiariser avec les obstacles se dressant sur la voie d’une gestion des vulnérabilités efficace et la façon de les surmonter avec Vulnerability Manager Plus.

Obstacles à la gestion des vulnérabilités

La plupart des organisations présentent en fait trop de vulnérabilités pour les suivre manuellement et leur niveau de risque varie. Imaginons à présent le suivi de plusieurs vulnérabilités sur des milliers de ressources hétérogènes d’un réseau distribué. L’organisation doit corriger rapidement les vulnérabilités car la fenêtre entre la détection et leur exploit par des acteurs malveillants se réduit.

Eu égard au temps et aux ressources limités et au défaut de contexte du risque pour prioriser les problèmes, la stratégie de gestion des vulnérabilités peut s’avérer inutile. De plus, de nombreux outils sur le marché permettent la correction via une intégration tierce, mais l’utilisation de plusieurs outils pour l’analyse des vulnérabilités et la gestion des correctifs aboutit à un workflow fragmenté et inefficace.

Si un acteur malveillant utilise bien une vulnérabilité pour avoir accès au réseau, il exploite les erreurs de configuration négligées pour se déplacer dans le réseau et actionner d’autres machines. Il faut donc traiter chaque faille ou lacune ainsi que les vulnérabilités logicielles pour établir une solide stratégie de sécurité et minimiser la surface d’attaque.

L’application des correctifs publiés par les éditeurs aux machines affectées reste la solution idéale, mais l’établissement d’un plan palliatif éprouvé en cas d’absence de correction s’avère essentiel (par exemple, pour les logiciels en fin de vie et les vulnérabilités zero-day).

Rôle de Vulnerability Manager Plus pour déployer une gestion des vulnérabilités efficace dans le réseau

« Sois proche de tes amis, et encore plus proche de tes ennemis » dit Don Corleone dans Le Parrain. Cela vaut aussi pour la gestion des vulnérabilités. On ne peut pas corriger un problème que l’on ignore, raison pour laquelle les administrateurs et les équipes de sécurité doivent connaître à tout moment les menaces et les vulnérabilités du réseau. C’est là que Vulnerability Manager Plus entre en scène.

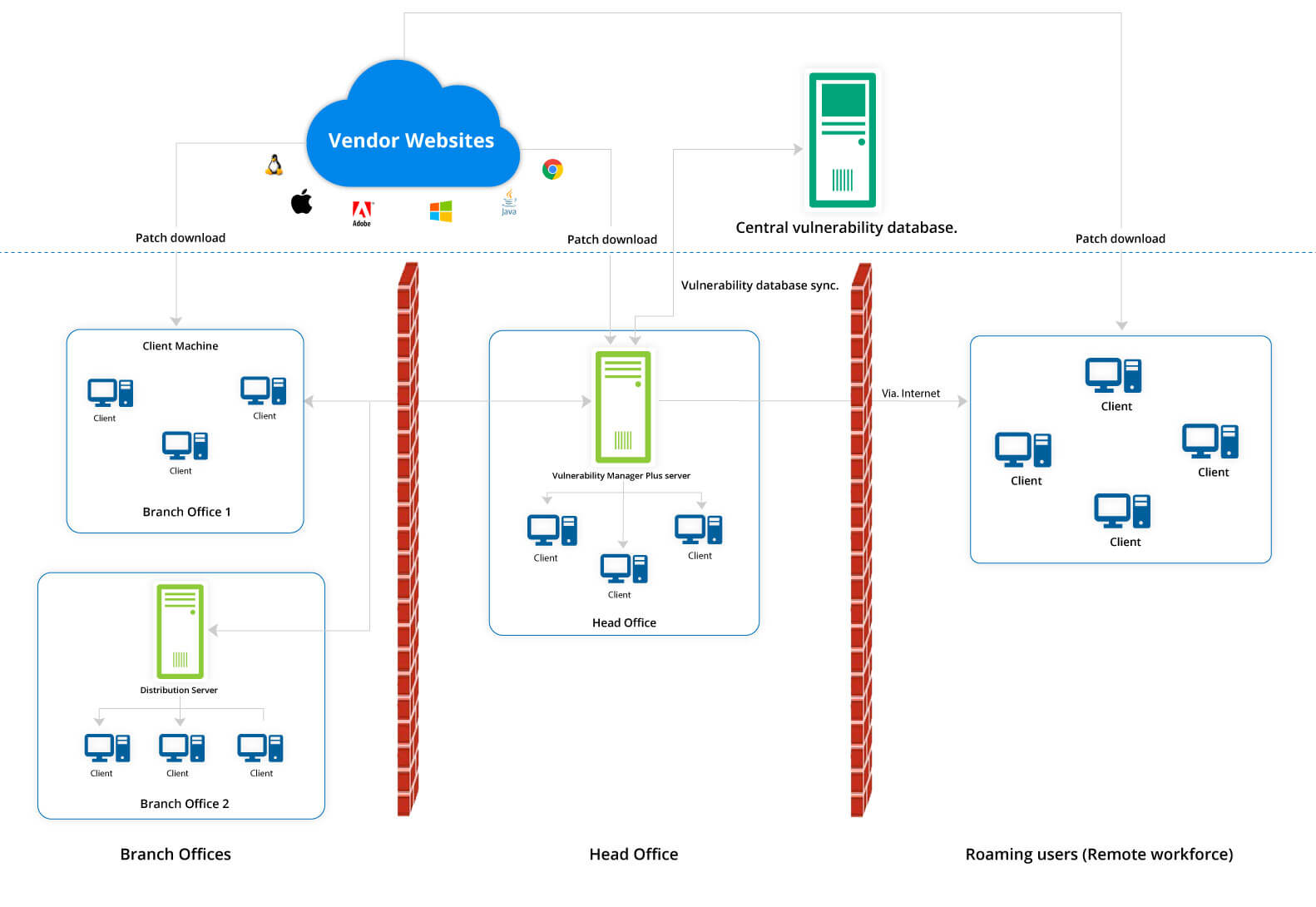

Examinons en détail l’architecture de Vulnerability Manager Plus pour bien comprendre ce que le produit permet.

Vulnerability Manager Plus repose sur une architecture client-serveur. Le serveur Vulnerability Manager Plus, résidant sur le site du client, comporte une base de données intégrale mise à jour avec les tout derniers résultats d’analyse et de correction via la synchronisation régulière avec la base de données centrale des vulnérabilités hébergée sur le site de Zoho.

Zoho, après un examen complet, enregistre un jeu de données regroupées sur l’analyse, la résolution et la correction dans la base de données centrale des vulnérabilités. Cette information sert de base de référence à la gestion des vulnérabilités dans l’entreprise.

Dès son déploiement dans le réseau, Vulnerability Manager Plus détecte automatiquement les ressources Active Directory et de groupe de travail. Montée en charge ? Aucun problème. Vulnerability Manager Plus étant constamment synchronisé avec Active Directory, la gestion intègre les nouvelles ressources dès leur ajout au réseau, veillant ainsi à ce qu’aucune menace ne passe inaperçue.

Grâce à une technologie d’agent sur les terminaux, la solution analyse les serveurs, les postes de travail, les ordinateurs portables, les bases de données et les machines virtuelles de l’environnement informatique hybride global toutes les 90 minutes, qu’ils résident ou pas au sein du périmètre de l’organisation.

On peut configurer des serveurs de distribution, qui répliquent les commandes du serveur principal, sur des sites distants pour simplifier la gestion et préserver la bande passante. On peut même gérer les ressources d’un réseau fermé comme une DMZ.

Différents attributs des systèmes identifiés sont vérifiés : systèmes d’exploitation, ports ouverts, logiciels installés, comptes d’utilisateur, structure de système de fichiers, configurations système, etc. Grâce à la bibliothèque des données d’analyse à jour, Vulnerability Manager Plus vérifie si les ressources détectées présentent des menaces ou des vulnérabilités et suggère les mesures requises.

En général, on télécharge directement des correctifs sur les sites des éditeurs, les enregistre dans la base de correctifs centralisée du serveur et les réplique sur les terminaux du réseau pour préserver la bande passante. Pour les télétravailleurs, on peut télécharger les correctifs essentiels des sites de confiance des éditeurs sur les machines clientes sans engorger la bande passante limitée des passerelles VPN.

La console Web forme le cœur de la gestion des vulnérabilités. Elle permet de suivre l’état de la sécurité et d’effectuer toutes les tâches n’importe où, à tout moment.

Fonctionnalités de gestion des vulnérabilités

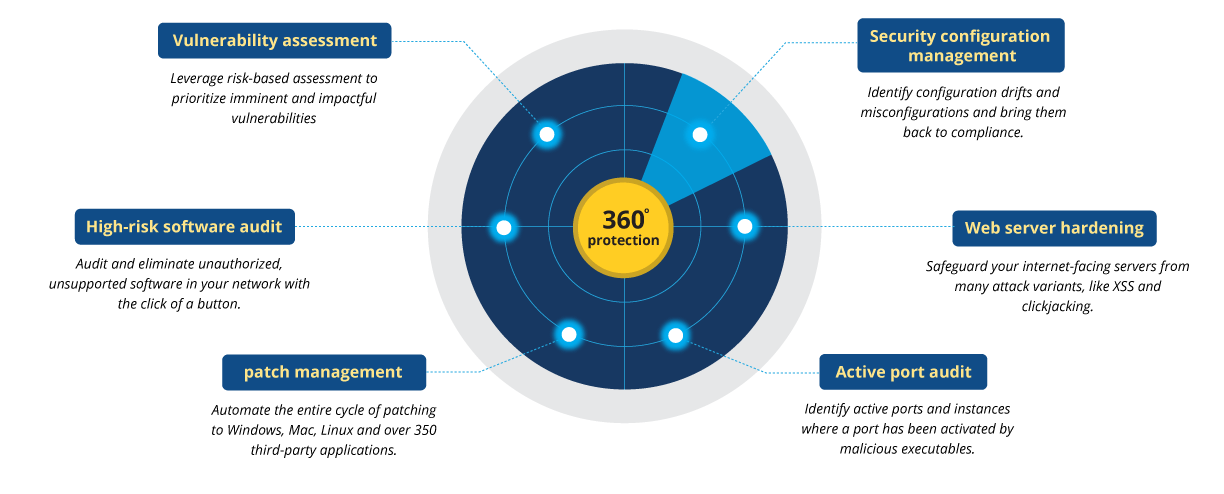

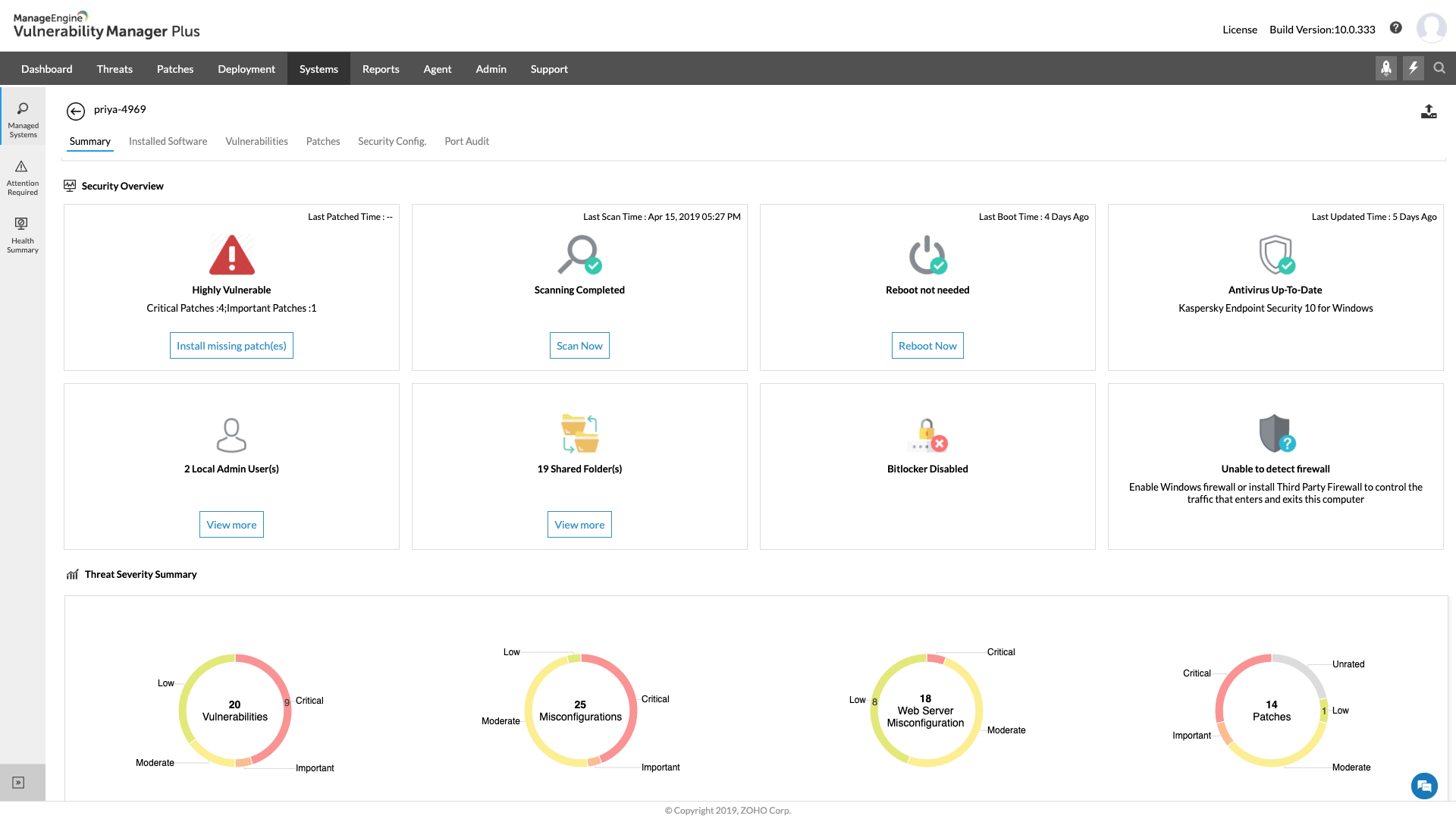

Vulnerability Manager Plus offre un riche éventail de fonctionnalités de sécurité comme la gestion des configurations de sécurité, la mise à jour corrective automatisée, le renforcement des serveurs Web et l’audit des logiciels à haut risque pour établir une base fiable pour les terminaux, même en l’absence d’un périmètre de sécurité.

Priorisation des cibles à corriger avec une analyse des vulnérabilités complète

- Analysez les vulnérabilités dans leur contexte, comme les niveaux de gravité et les notations CVSS, pour déterminer la priorité, l’urgence et l’impact.

- Vérifiez si un exploit a été rendu public pour une vulnérabilité.

- Contrôlez depuis combien de temps la vulnérabilité affecte le réseau.

- Filtrez les vulnérabilités selon le type d’impact et la disponibilité de correctifs.

- Obtenez des recommandations sur les vulnérabilités de grande ampleur basées sur les facteurs de risque analysés.

- Utilisez un onglet spécial pour afficher les vulnérabilités zero-day ou rendues publiques et appliquez des palliatifs pour les atténuer dans l’attente de correctifs.

- Isolez et identifiez les vulnérabilités des ressources vitales (bases de données et serveurs Web) contenant des données sensibles et exécutant des processus stratégiques.

- Corrélez automatiquement la veille sur les vulnérabilités et le déploiement de correctifs.

En savoir plus sur l’analyse des vulnérabilités

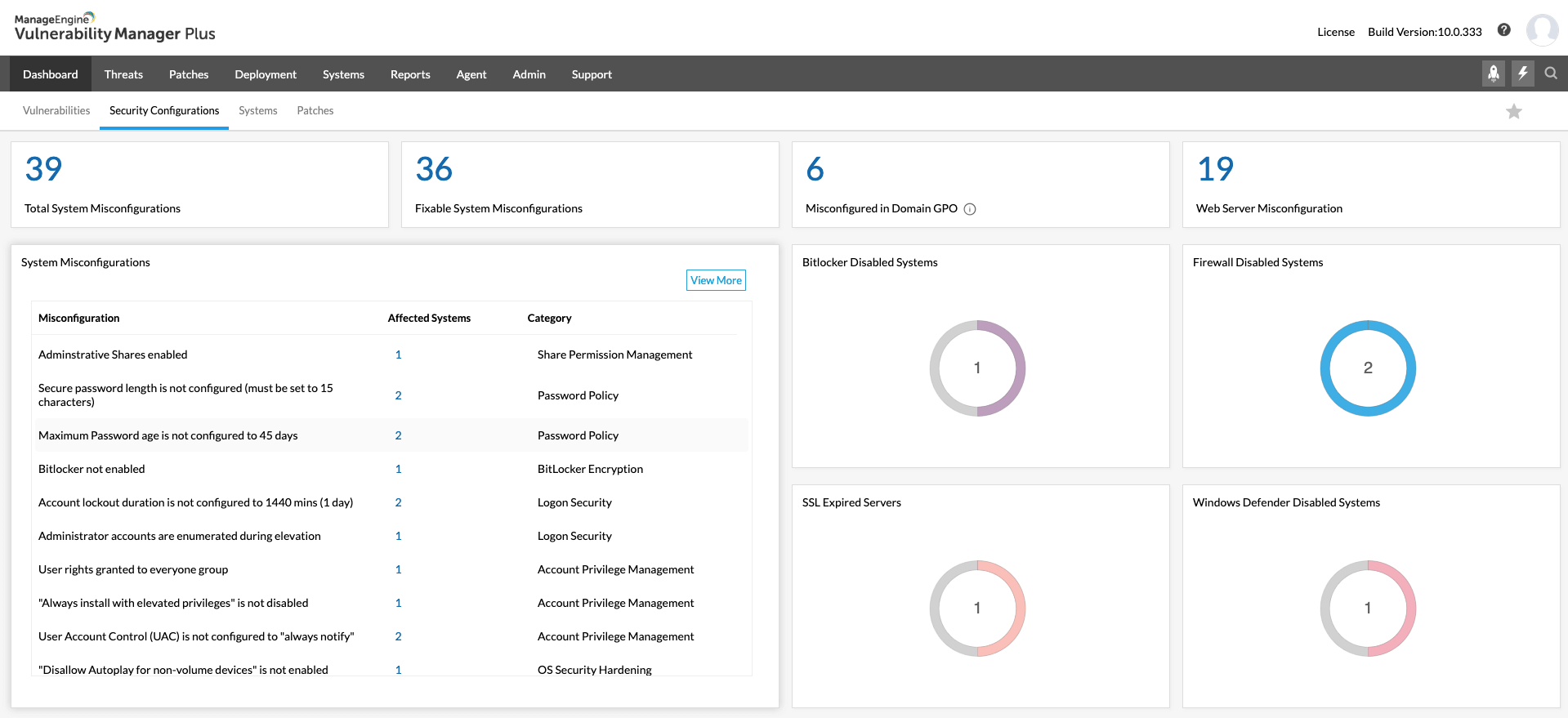

Établissement d’une base fiable avec la gestion des configurations de sécurité

- Identifiez les erreurs de configuration des systèmes d’exploitation, des applications et des navigateurs et mettez-les en conformité.

- Vérifiez les pare-feux, les antivirus et l’état BitLocker.

- Évitez des attaques par force brute en imposant des stratégies de mot de passe complexe, de verrouillage de compte et de connexion sécurisée.

- Veillez à l’activation des paramètres de protection de la mémoire comme SEHOP (Structured Exception Handling Overwrite Protection), DEP (Data Execution Prevention) et ASLR (Address Space Layout Randomization).

- Éliminez les protocoles hérités dont les risques l’emportent sur les avantages.

- Gérez les autorisations de partage, modifiez les contrôles de compte d’utilisateur et désactivez les protocoles hérités pour réduire la surface d’attaque.

- Modifiez les configurations de sécurité sans engendrer de risque ou d’interruption d’activité avec des avertissements de déploiement utiles.

En savoir plus sur la gestion des configurations de sécurité

Gestion automatique des correctifs

- Automatisez la mise à jour corrective des plateformes Windows, macOS et Linux et de plus de 500 applications tierces.

- Personnalisez les stratégies de déploiement pour le faciliter.

- Testez et approuvez les correctifs avant de les déployer sur des machines de production.

- Déclassez des correctifs pour des groupes donnés.

En savoir plus sur la gestion des correctifs

Audit des logiciels à haut risque

- Suivez les logiciels hérités arrivés en fin de vie ou sur le point d’y arriver.

- Obtenez un aperçu en temps réel des logiciels pair à pair et des outils de partage à distance jugés dangereux et éliminez-les d’un clic sur un bouton.

En savoir plus sur l’audit des logiciels à haut risque

Audit des ports actifs

- Surveillez en continu les ports actifs des systèmes du réseau.

- Identifiez si le port est de type UDP ou TCP.

- Filtrez les ports actifs selon une plage comme les ports système (0-1023) et enregistrés (1024-49151).

- Déterminez le nombre d’instances de chaque port actif.

- Affichez le nombre et les détails des exécutables écoutant un port précis de chaque système.

En savoir plus sur l’audit des ports actifs

Tableaux de bord globaux de gestion des vulnérabilités

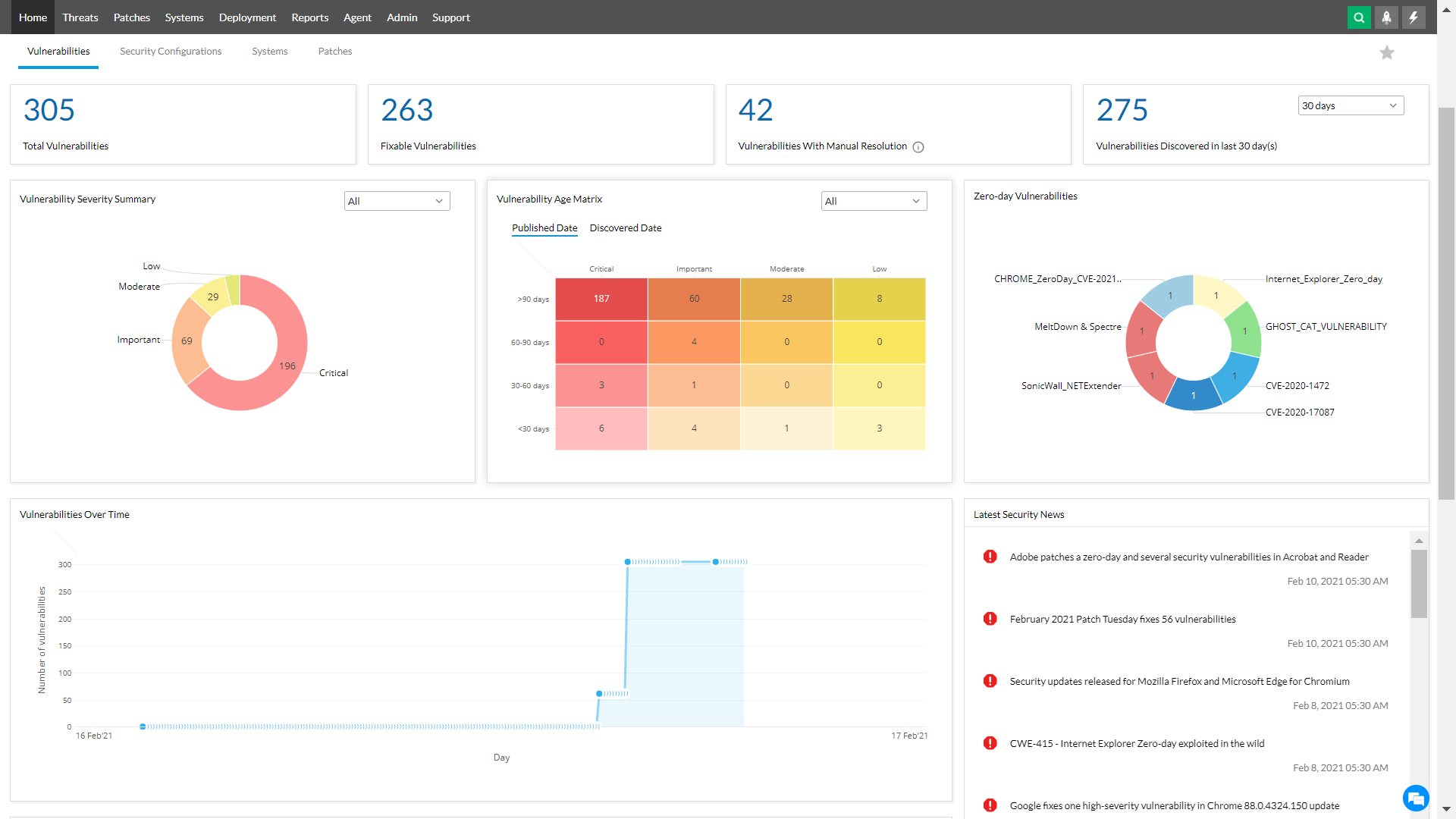

La console Web de Vulnerability Manager Plus intègre des tableaux de bord interactifs qui assurent la veille requise sous forme de graphiques, de diagrammes, de tendances, etc. pour aider à prendre des décisions éclairées.

Tableau de bord des vulnérabilités

Obtenez un aperçu global de l’état de sécurité du réseau, examinez les points cruciaux avec divers graphiques et grilles, analysez les tendances des vulnérabilités et suivez l’efficacité de la stratégie de gestion déployée. Recevez des alertes constantes sur les dix principales vulnérabilités du réseau et bien plus.

Consultez en détail le tableau de bord de gestion des vulnérabilités pour bien l’utiliser afin de mieux orienter la stratégie.

Tableau de bord de gestion des configurations de sécurité

Exploitez le tableau de bord de gestion des configurations de sécurité, conçu exclusivement pour suivre et corriger les erreurs de configuration des systèmes et serveurs et vérifier l’état des pare-feux, des antivirus, des certificats SSL et du chiffrement BitLocker. En savoir plus.

Affichage d’un système donné

De plus, obtenez un aperçu précis de l’état de sécurité de systèmes donnés dans la fenêtre détaillée des ressources qui s’affiche lorsque vous cliquez sur le nom d’un système.

Rapport sur la gestion des vulnérabilités

Toute la stratégie de gestion des vulnérabilités s’avère au fond inutile si on ne peut pas évaluer et comprendre les progrès. Vulnerability Manager Plus offre un large éventail de rapports analytiques, de modèles de rapport précis et de requêtes personnalisables permettant d’examiner la sécurité du réseau, de signaler les risques, de suivre l’évolution et d’informer la direction sur les exigences de sécurité.

On dispose de ces rapports dans différents formats comme PDF, CSV et XLSX. D’un seul clic dans la console, on peut aussi générer des rapports à la demande directement livrés aux responsables de la sécurité, aux administrateurs et aux équipes de gestion des risques de l'entreprise.

Avantages de choisir Vulnerability Manager Plus pour les besoins de gestion des vulnérabilités

- Identification précoce des menaces imminentes exigeant peu ou pas d’intervention.

- Prévention de lourdes sanctions en respectant les normes de cybersécurité et de conformité.

- Toutes les fonctionnalités de Vulnerability Manager Plus sont maintenant disponibles sous forme de module d’extension de Endpoint Central. Découvrez en détail les avantages d’acquérir le module d’extension de gestion des vulnérabilités.

- Élimination du besoin d’intégration tierce pour la mise à jour corrective. La console centrale permet d’exécuter tout le cycle de gestion des vulnérabilités, de l’analyse, l’évaluation et la priorisation au déploiement.

- Fin de l’analyse occasionnelle. Les agents légers et polyvalents de mise à jour automatique résident sur les terminaux (ressources) qu’ils traitent et n’exigent ni fenêtre d’analyse, ni identifiants, ni modifications de pare-feu. Localisation accélérée des vulnérabilités et impact minime sur le réseau.

- Définition de rôles et délégation de tâches à des techniciens selon les besoins de l’entreprise.

- Correction intégrée des configurations de sécurité.

- Une fois le serveur de basculement configuré pour prendre le relais en cas de défaillance du serveur principal et des sauvegardes de base de données en place, continuité d’activité sans impact sur les processus stratégiques.

- Configuration des agents WAN des clients distants pour accéder au serveur Vulnerability Manager Plus via une passerelle sécurisée pour protéger son contenu contre les sources de menaces.

- Intuitif et facile à utiliser

- Vulnerability Manager Plus se décline en 18 langues.

Il n’existe pas de solution miracle qui rende le réseau impénétrable aux cyberexploits. Toutefois, en réévaluant et renforçant constamment l’état de sécurité du réseau avec Vulnerability Manager Plus, on accroît fortement la probabilité de détecter et de déjouer les intrus dans le réseau.

Pour découvrir l’outil en action, téléchargez dès maintenant une version d’évaluation gratuite de 30 jours.

Questions fréquentes sur la gestion des vulnérabilités

Qu'est-ce qu'une vulnérabilité ?

Une vulnérabilité est une faille ou un défaut d’un logiciel entraînant une défaillance ou une réaction que le développeur n’a jamais envisagée. Un pirate peut exploiter des vulnérabilités pour obtenir un accès non autorisé à un système informatique ou y exécuter des opérations non autorisées.

Qu'est-ce qu'un exploit ?

Les exploits sont des scripts ou des séries de commandes automatiques qu’un pirate utilise pour actionner les vulnérabilités à son profit. Il tire parti de la vulnérabilité pour pénétrer dans le système et livrer la charge virale. Il peut s’agir d’un maliciel avec des instructions visant à perturber des fonctions du système, voler des données sensibles ou établir une connexion avec les systèmes du pirate à distance.

Quels sont les facteurs de risque pour analyser les vulnérabilités ?

Pour une analyse sophistiquée, il faut tenir compte de facteurs de risque comme les notations CVSS, les niveaux de gravité, l’exploitabilité, la criticité des ressources, l’âge et la disponibilité de correctifs pour comprendre l’urgence et l’impact des vulnérabilités. Pour en savoir plus sur le rôle de ces facteurs de risque, examinez le processus d’analyse des vulnérabilités.

Quelle est la différence entre l’analyse et la gestion des vulnérabilités ?

L’analyse des vulnérabilités est un aspect du cycle de gestion des vulnérabilités qui permet d’évaluer les risques qu’elles présentent selon divers facteurs, afin de prioriser la réponse à celles ayant une incidence grave et exigeant une attention immédiate pour maîtriser les risques à tout moment.

Quelle est la différence entre la gestion des vulnérabilités et celle des correctifs ?

La gestion des vulnérabilités est un processus cyclique consistant à identifier, analyser, corriger et suivre les vulnérabilités et les menaces d’un réseau. Les vulnérabilités et les menaces exigent une réponse différente selon le type. On traite en général les vulnérabilités logicielles d’un réseau en appliquant des correctifs (processus de gestion des correctifs). À cet égard, la gestion des correctifs fait partie intégrante de la gestion des vulnérabilités.

Qui utilise un processus de gestion des vulnérabilités ?

Les entreprises modernes reposent sur la technologie et dépendent souvent d’applications et de navigateurs pour exécuter des processus métier. Pour éviter que leurs systèmes et les données qui y résident, comme les données personnelles des utilisateurs et celles de paiement des clients, ne soient violés et éviter des attaques par déni de service et des exploits non autorisés, elles déploient un processus de gestion régulier et complet pour éliminer les vulnérabilités et les menaces.