Vulnérabilité zero-day

Bien que la solution idéale consiste à déployer des correctifs et à éliminer définitivement les vulnérabilités, on ne peut pas dans certains cas corriger la faille comme une vulnérabilité zero-day ou rendue publique. Découvrez les façons dont ManageEngine Vulnerability Manager Plus permet de renforcer les systèmes et les applications contre les vulnérabilités zero-day ou rendues publiques.

Voici comment Vulnerability Manager Plus protège le réseau contre les exploits zero-day

Bien que les exploits zero-day soient difficiles à éviter, on peut les prévenir en évaluant constamment l’état de la sécurité des terminaux et en renforçant les défenses. Examinons comment Vulnerability Manager Plus le permet.

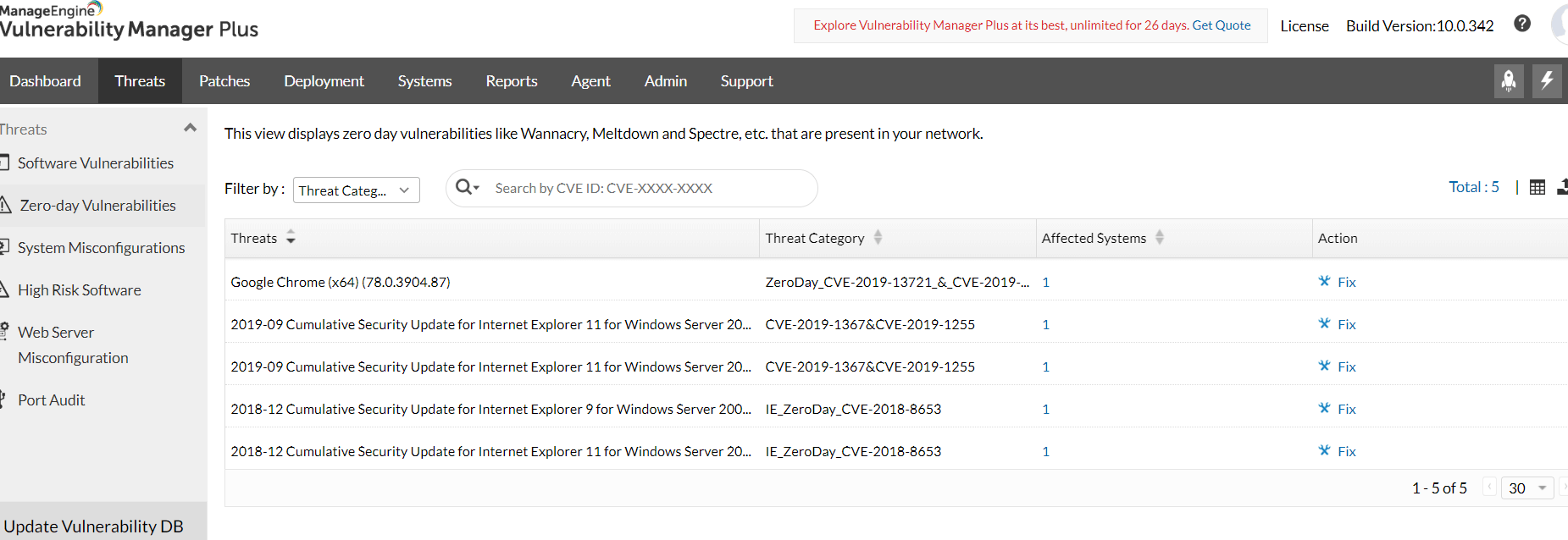

Utilisation d’une liste spéciale zero-day

Les chercheurs en sécurité de ManageEngine explorent constamment le net pour s’informer des nouvelles menaces. Dès qu’apparaissent des détails sur des vulnérabilités zero-day ou rendues publiques, l’information est vérifiée et actualisée dans la base de données centrale des vulnérabilités, puis les données synchronisées avec le serveur Vulnerability Manager Plus.

Vulnerability Manager Plus analyse ensuite le réseau pour trouver des vulnérabilités zero-day et les affiche dans une liste spéciale de la console, afin de bien les dissocier des vulnérabilités moins graves. L’un des éléments du tableau de bord des vulnérabilités tient constamment informé du nombre de vulnérabilités zero-day restant non résolues dans le réseau. En outre, on peut découvrir en détail les dernières vulnérabilités zero-day grâce aux articles techniques que contient le fil d’actualités de sécurité. Abonnez-vous au pitstop de Vulnerability Manager Plus pour recevoir des messages de notification sur les dernières attaques zero-day et l’actualité connexe.

Déploiement de scripts d’atténuation

Lorsque les exploits zero-day commencent à circuler et que les éditeurs le réalisent, ils publient rapidement un palliatif pour atténuer l’exploitation du problème pendant qu’ils œuvrent à élaborer un correctif. On peut alors appliquer instantanément ces palliatifs à toutes les machines affectées avec les scripts d’atténuation intégrés à Vulnerability Manager Plus pour renforcer les systèmes, modifier les valeurs de registre, fermer les ports vulnérables, désactiver les protocoles hérités, etc. On minimise ainsi la probabilité qu'une vulnérabilité zero-day ne soit exploitée dans le réseau.

Suivi des derniers correctifs

Il y a dix ans, une seule vulnérabilité zero-day aurait été assez puissante pour paralyser l’activité. La meilleure sécurité des systèmes d’exploitation modernes fait qu’il en faut au moins deux ou parfois des dizaines d’autres vulnérabilités connues pour lancer avec succès une attaque zero-day.

Bien que la correction de toutes les vulnérabilités connues ne puisse pas garantir une protection complète contre les exploits zero-day, cela complique la tâche des pirates si la cible visée oblige à exploiter d’autres vulnérabilités. La fonction de déploiement de correctifs automatique de Vulnerability Manager Plus tient tous les systèmes d’exploitation et les applications à jour des derniers correctifs, déjouant les menaces en cas de vulnérabilité zero-day.

Notification des correctifs zero-day

Lorsque des correctifs sont publiés pour des vulnérabilités auparavant désignées comme zero-day, on parle de correctifs zero-day. Dès qu’un correctif zero-day devient disponible, Vulnerability Manager Plus en avertit dans la barre de notification de la console. On peut alors relancer le script d’atténuation pour rétablir le palliatif concerné et appliquer le correctif pour régler définitivement la vulnérabilité.

Établissement d’une base fiable avec la gestion des configurations de sécurité

Les vulnérabilités servent uniquement de voie d’accès pour pénétrer dans le réseau. Une fois le pirate entré, il utilise une configuration incorrecte existante pour se déplacer jusqu’à la cible visée. Prenons l’exemple du tristement célèbre rançongiciel Wannacry. On peut facilement l’empêcher de se propager dans un réseau avant que Microsoft ne trouve un correctif, en désactivant simplement le protocole SMBv1 et en définissant la règle de pare-feu pour bloquer le port 445. En réalisant une analyse complète et régulière des réglages du système d’exploitation, des navigateurs Internet et des outils de sécurité avec la fonction de gestion des configurations de sécurité qu’offre Vulnerability Manager Plus, on met facilement en conformité les configurations.

Audit des fichiers de définition des solutions antivirus

Tant que la protection antivirus reste à jour, on doit être protégé en quelques heures ou jours contre une nouvelle menace zero-day. On recommande de vérifier les logiciels antivirus du réseau pour s’assurer qu’ils sont activés et à jour des derniers fichiers de définition.

Suivi des systèmes d’exploitation et des applications en fin de vie

Laissons de côté les attaques zero-day des logiciels les plus récents. Ceux déjà arrivés en fin de vie ne reçoivent plus de mises à jour de sécurité de l’éditeur et restent à jamais exposés à l’une des vulnérabilités zero-day détectées. Il s’avère donc essentiel d’effectuer un audit des logiciels à haut risque pour connaître les applications et les OS arrivant en fin de vie ou l’ayant déjà atteint. À l’arrivée en fin de vie, on recommande de passer à la dernière version du logiciel obsolète.

Il n’existe pas de solution miracle qui rende le réseau impénétrable à des vulnérabilités zero-day, mais l’utilisation de Vulnerability Manager Plus et le déploiement des mesures de sécurité abordées ci-dessus améliorent beaucoup la défense contre les exploits zero-day. Si votre outil de gestion des vulnérabilités actuel se fie uniquement aux éditeurs de logiciels pour corriger les failles zero-day et laisse le réseau grand ouvert jusque-là, il est temps d’opter pour une autre solution.

Pas encore un utilisateur ? Obtenez votre version d’évaluation gratuite de 30 jours et renforcez le réseau contre les exploits zero-day.

Questions fréquentes sur les vulnérabilités zero-day

Qu’est-ce qu'une vulnérabilité zero-day ?

Une vulnérabilité zero-day, aussi connue sous le nom de vulnérabilité 0-day, est une faille de sécurité fortuite d’une application logicielle ou d’un système d’exploitation (OS) qu’ignore l’éditeur ou la partie responsable de la corriger. Elle reste non révélée et non corrigée, permettant aux pirates d’en profiter alors que le public ne réalise pas le risque.

Quelle est la différence entre une vulnérabilité zero-day et une rendue publique ?

Lorsque la preuve de concept (PoC) d’une vulnérabilité est révélée avant que l’éditeur ne corrige la faille de sécurité, une vulnérabilité zero-day peut exister.

Dans certains cas rares, un utilisateur peut tomber sur une faille et la mentionner en ligne. Un autre exemple serait un chercheur en sécurité mécontent publiant les détails d’une vulnérabilité d’un produit sur un forum public, après en avoir averti en vain son éditeur. Il existe aussi des cas où l’éditeur révèle involontairement les détails d’une faille dans un bulletin de sécurité avant de disposer d’un correctif. La fuite involontaire des détails de la faille EternalDarkness dans le Microsoft SMB v3 de mars 2020 est un exemple. Dans ces cas, on parle généralement de vulnérabilités rendues publiques.

Qu’est-ce qu'une attaque zero-day et comment se produit-elle ?

Les organisations mettant l’accent sur la défense contre les menaces connues, les pirates déjouent leur surveillance en exploitant des vulnérabilités zero-day. Les attaques zero-day surgissent de nulle part, car elles ciblent des vulnérabilités pas encore reconnues, publiées ou corrigées par un éditeur.

Elles portent donc bien leur nom ! Le terme même zero-day implique que le concepteur ou l’éditeur du logiciel n’a aucun délai pour corriger la faille, puisqu’il ignore souvent que la vulnérabilité existe avant que des pirates ne commencent à l’exploiter.

Examinons comment ces vulnérabilités sont détectées et exploitées et les façons possibles de renforcer les défenses contre elles.

Comment un pirate trouve-t-il une vulnérabilité zero-day ?

Les chercheurs en sécurité et les pirates explorent sans cesse les systèmes d'exploitation et les applications en quête de failles. Ils peuvent utiliser une gamme d’outils de tests automatisés pour tenter de bloquer une application ou voir si le programme répond d’une façon que le développeur n’a jamais prévu en l’alimentant de diverses entrées dans l’espoir de révéler une faille de protection. S’ils y parviennent, ils connaissent une vulnérabilité zero-day du programme. Mais, contrairement aux chercheurs qui signalent la faille à l’éditeur ou publient ses détails sur le net pour avertir le public et obliger l’éditeur à fournir un correctif, les cybercriminels trouvant un défaut essaient d’en tirer profit.

Qu’est-ce qu'un exploit zero-day et pourquoi est-il dangereux ?

Une fois le bogue découvert, le pirate utilise des outils de rétroconception pour comprendre la cause du blocage. Cette information lui permet de créer un exploit, qui est une séquence de commandes actionnant le bogue ou la vulnérabilité à son profit. On appelle cela un exploit zero-day.

L’exploit zero-day tire parti de la vulnérabilité pour pénétrer dans le système et livrer la charge virale. Il peut s’agir d’un maliciel infectant avec des instructions visant à perturber des fonctions système, voler des données sensibles, exécuter des actions non autorisées ou établir une connexion avec les systèmes distants du pirate.

Du fait de la forte demande, des exploits zero-day sont souvent vendus très chers sur le marché noir à des groupes d’activistes ou d’autres acteurs malveillants.

Exemples de vulnérabilités zero-day exploitées çà et là :

- Le ver Stuxnet, l’exploit zero-day le plus célèbre, a exploité quatre vulnérabilités zero-day différentes pour lancer une attaque contre des centrales nucléaires en Iran. Il s’agit d’un ver informatique autopropageable qui modifie la vitesse et sabote les centrifugeuses des centrales ou les arrête.

- On pourrait qualifier 2019 d’année des exploits zero-day de navigateurs car on a observé plus de cinq exploits dans Chrome et Internet Explorer. De plus, fait surprenant, neuf des 12 vulnérabilités zero-day découvertes dans des applications Microsoft et des OS Windows l’an dernier ont été jugées importantes, mais pas critiques.