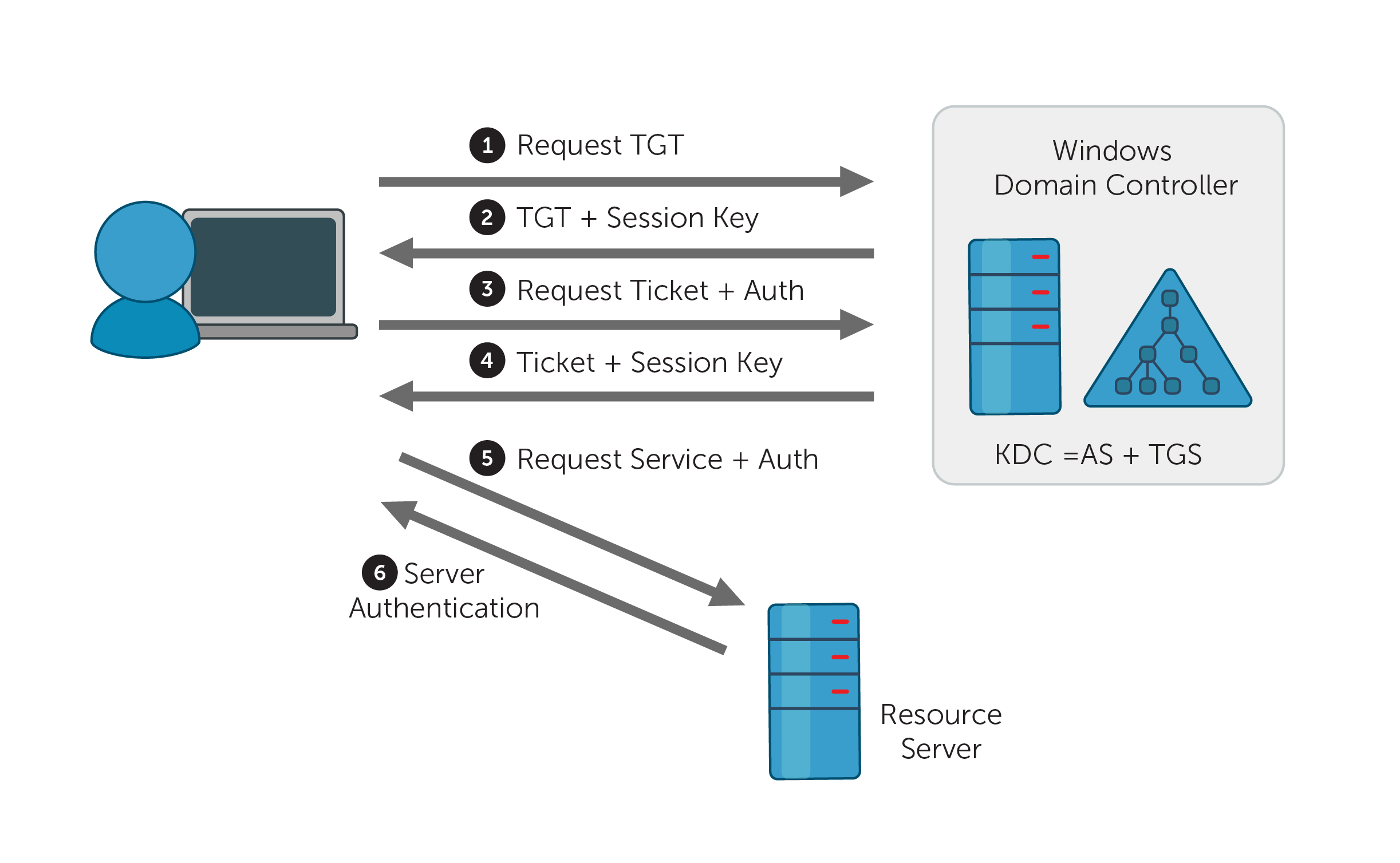

La prima volta che un utente inserisce il nome utente e la password del suo dominio nella sua workstation, la workstation contatta un controller di dominio e richiede un ticket TGT (ticket-granting ticket). Se il nome utente e la password sono validi e l'account utente supera i controlli di stato e di restrizioni, il controller di dominio fornisce un TGT e salva un ID evento 4768 (ticket di autenticazione fornito).

Figura 1. Autenticazione Kerberos.

Windows salva l'ID evento 4771 (F) se la richiesta del ticket (Passo 1 della figura 1) ha avuto esito negativo; questo evento viene salvato solo nei controller di dominio. Se il problema si è presentato durante la preautenticazione (nei passi 2, 3 o 4 della figura 1), Windows salva invece un evento 4768.

| Bit | Nome del contrassegno | Descrizione |

|---|---|---|

| 0 | Riservato | - |

| 1 | Inoltrabile | Questo contrassegno è solo per i TGT. Indica al servizio di fornitura del ticket che può emettere un nuovo TGT con un indirizzo di rete diverso in base al TGT presentato. |

| 2 | Inoltrato | Questo contrassegno indica che un TGT è stato inoltrato o che un ticket è stato emesso da un TGT inoltrato. |

| 3 | Possibilità di proxy | Questo contrassegno è solo per i TGT. Indica al servizio di fornitura del ticket che può emettere i ticket con un indirizzo di rete diverso da quello nel TGT. |

| 4 | Proxy | Questo contrassegno indica che l'indirizzo di rete nel ticket è diverso da quello nel TGT utilizzato per ottenere il ticket. |

| 5 | Data successiva permessa | Questo contrassegno indica che il ticket da emettere deve avere il contrassegno MAY-POSTDATE impostato. Può essere impostato solo alla richiesta iniziale o in una richiesta successiva, se il TGT su cui è basato ha impostato anche il contrassegno MAY-POSTDATE. I ticket postdatati non sono supportati nell'estensione del protocollo Kerberos di Microsoft (Microsoft Kerberos Protocol Extension, KILE). |

| 6 | Postdatato | Questo contrassegno indica che questa è una richiesta di ticket postdatato. Questa opzione viene soddisfatta se il TGT su cui è basata ha il contrassegno MAY-POSTDATE impostato. Il ticket risultante avrà impostato anche il contrassegno INVALID, che potrà essere ripristinato da una richiesta successiva al KDC dopo che l'orario di inizio nel ticket è stato raggiunto. I ticket postdatati non sono supportati nell'estensione del protocollo Kerberos di Microsoft (Microsoft Kerberos Protocol Extension, KILE). |

| 7 | Non valido | Questo contrassegno indica che un ticket non è valido, nel senso che deve essere convalidato dal centro di distribuzione delle chiavi (KDC) prima di essere utilizzato. I server delle applicazioni devono rifiutare i ticket che hanno questo contrassegno impostato. |

| 8 | Rinnovabile | Questo contrassegno è utilizzato in combinazione con i campi di fine dell'orario e della data di rinnovo per fare in modo che i ticket con una lunga durata vengano rinnovati periodicamente dal KDC. |

| 9 | Iniziale | Questo contrassegno indica che un ticket è stato emesso utilizzando lo scambio del servizio di autenticazione (AS) e non è stato emesso in seguito a un TGT. |

| 10 | Preautenticazione | Questo contrassegno indica che il client è stato autenticato dal KDC prima dell'emissione di un ticket. Questo contrassegno indica di solito la presenza di un autenticatore nel ticket, ma può anche indicare la presenza di credenziali prese da un accesso con smart card. |

| 11 | Possibilità di autenticazione hardware | Questo contrassegno era inizialmente previsto per indicare che era stata utilizzata l'autenticazione con supporto hardware durante la preautenticazione. Questo contrassegno non è più consigliato nel protocollo V5 di Kerberos. I KDC non possono ora emettere un ticket con questo contrassegno impostato. Analogamente, i KDC non possono mantenere questo contrassegno, se impostato da un altro KDC. |

| 12 | Controllo in base ai criteri di transito | Questo contrassegno indica che non deve essere controllato il KILE per i domini transitati sui server o per i KDC. I server delle applicazioni devono ignorare il contrassegno TRANSITED-POLICY-CHECKED. |

| 13 | OK per delega | I KDC devono impostare il contrassegno OK-AS-DELEGATE se l'account di servizio è considerato affidabile per la delega. |

| 14 | Richiesta anonima | KILE non utilizza questo contrassegno. |

| 15 | Nome canonizzato | Se questa opzione è impostata come vera, le richieste iniziali di ticket al KDC richiederanno la canonizzazione del nome principale del client e le risposte con principali client diversi dal principale richiesto verranno accettate. Il valore predefinito è falso. |

| 16 - 25 | Non utilizzati | - |

| 26 | Controllo di transito disabilitato | Per impostazione predefinita, il KDC controllerà il file transitato di un TGT rispetto al criterio dell'area di autenticazione locale prima di emettere un ticket derivato in funzione del TGT. Se questo contrassegno è impostato nella richiesta, il campo di transito non viene controllato. I ticket emessi senza questo controllo possono essere riconosciuti per il valore di ripristino (0) del contrassegno TRANSITED-POLICY-CHECKED, che indica al server delle applicazioni che il campo di transito deve essere controllato localmente. I KDC sono invitati ma non obbligati a soddisfare l'opzione DISABLE-TRANSITED-CHECK. Questo contrassegno non può essere utilizzato perché il contrassegno di controllo in base ai criteri di transito non è supportato da KILE. |

| 27 | Rinnovabile | Questo contrassegno indica che un ticket rinnovabile è accettabile se un ticket con la durata richiesta non può essere fornito in un altro modo; in questo caso, può essere emesso un ticket rinnovabile con un valore della data di rinnovo pari alla data di fine richiesta. Il valore del campo della data di rinnovo può avere ancora limiti locali o limiti selezionati dal singolo principale o server. |

| 28 | Ticket crittografato nella chiave della sessione | Questa opzione è utilizzata solo dal servizio di fornitura dei ticket. L'opzione ENC-TKT-IN-SKEY indica che il ticket per il server di destinazione deve essere crittografato nella chiave della sessione dal TGT addizionale fornito. |

| 29 | Non utilizzati | - |

| 30 | Rinnovo | Questo contrassegno indica che la richiesta attuale è di rinnovo. Il ticker fornito a questa richiesta è crittografato nella chiave segreta per il server su cui è valido. Questa opzione viene soddisfatta se il ticket che viene rinnovato ha il contrassegno RENEWABLE impostato e se la data nel campo della data di rinnovo non è già trascorsa. Il ticket in rinnovo viene passato nel campo dei dati di preautenticazione come parte dell'intestazione dell'autenticazione. |

| 31 | Convalida | Questo contrassegno indica che la questa è una richiesta di convalida di un ticket postdatato. Questa opzione è utilizzata solo dal servizio di fornitura dei ticket; tuttavia, non deve essere utilizzata, perché i ticket postdatati non sono supportati da KILE. |

| Codice | Nome del codice | Descrizione | Possibili cause |

|---|---|---|---|

| 0x10 | KDC_ERR_PADATA_TYPE_NOSUPP | KDC non supporta il tipo PADATA (dati di preautenticazione). | È stato effettuato un tentativo di accesso con smart card e non è possibile individuare il certificato corretto. Questa situazione si può presentare quando viene inviata una richiesta all'ente certificatore sbagliato o non è possibile contattare l'ente certificatore corretto per ottenere i certificati di autenticazione per il controller di dominio. Si può presentare anche quando un controller di dominio non ha un certificato installato per smart card. |

| 0x17 | KDC_ERR_KEY_EXPIRED | La password è scaduta; modifica la password per reimpostarla. | La password dell'utente è scaduta. |

| 0x18 | KDC_ERR_PREAUTH_FAILED | Le informazioni di preautenticazione non erano valide. | È stata inserita una password errata. |

| Tipo | Nome del tipo | Descrizione |

|---|---|---|

| 0 | - | Questo codice indica un accesso senza preautenticazione. |

| 2 | PA-ENC-TIMESTAMP | Questo codice è il tipo normale per l'autenticazione con password standard. |

| 11 | PA-ETYPE-INFO | Questo codice viene inviato dal KDC in caso di KRB-ERROR per indicare che è necessaria una preautenticazione addizionale. È di solito utilizzato per inviare una notifica a un client riguardo alla chiave di crittografia da utilizzare per crittografare un'indicazione oraria durante l'invio di un valore di preautenticazione PA-ENC-TIMESTAMP. |

| 15 | PA-PK-AS-REP_OLD | Questo codice è utilizzato per l'autenticazione degli accessi con smart card. |

| 17 | PA-PK-AS-REP | Questo codice deve essere utilizzato per l'autenticazione con smart card, ma non viene mai utilizzato in determinati ambienti di Active Directory. |

| 19 | PA-ETYPE-INFO2 | Questo codice viene inviato dal KDC in caso di KRB-ERROR per indicare che è necessaria una preautenticazione addizionale. È di solito utilizzato per inviare una notifica a un client riguardo alla chiave da utilizzare per la crittografia di un'indicazione oraria allo scopo di inviare un valore di preautenticazione PA-ENC-TIMESTAMP. |

| 20 | PA-SVR-REFERRAL-INFO | Questo codice è utilizzato nei ticket di segnalazione KDC. |

| 138 | PA-ENCRYPTED-CHALLENGE | Questo codice è utilizzato per indicare un accesso mediante Kerberos Armoring (FAST). Il supporto per questo codice è iniziato con Windows Server 2012 e Windows 8. |

| - | Questo codice è visualizzato negli eventi di controllo degli esiti negativi. |

Queste informazioni vengono compilate solo per gli accessi con smart card. In caso di ID evento 4771, è sempre vuoto.

Sebbene tu possa allegare un'attività al registro di sicurezza e chiedere a Windows di inviarti un'e-mail, ricevi solo un'e-mail quando viene generato l'ID evento 4771. Windows non ha la funzionalità di applicare filtri più dettagliati che sono necessari per soddisfare i requisiti di sicurezza.

Con uno strumento come ADAudit Plus, non solo puoi applicare filtri dettagliati per puntare l'attenzione sulle minacce reale, ma potrai anche ricevere una notifica in tempo reale tramite SMS.

Usufruisci di analisi statistiche avanzate e di tecniche di apprendimento automatico per rilevare i comportamenti anomali all’interno della tua rete.

Soddisfa vari standard di conformità come SOX, HIPAA, PCI, FISMA, GLBA e GDPR report di conformità pronti all'uso.

Scarica ADAudit Plus e inizia a ricevere gli avvisi in tempo reale dopo meno di 30 minuti. Grazie a oltre 200 avvisi e report preconfigurati, ADAudit Plus garantisce che la tua Active Directory sia protetta e conforme.