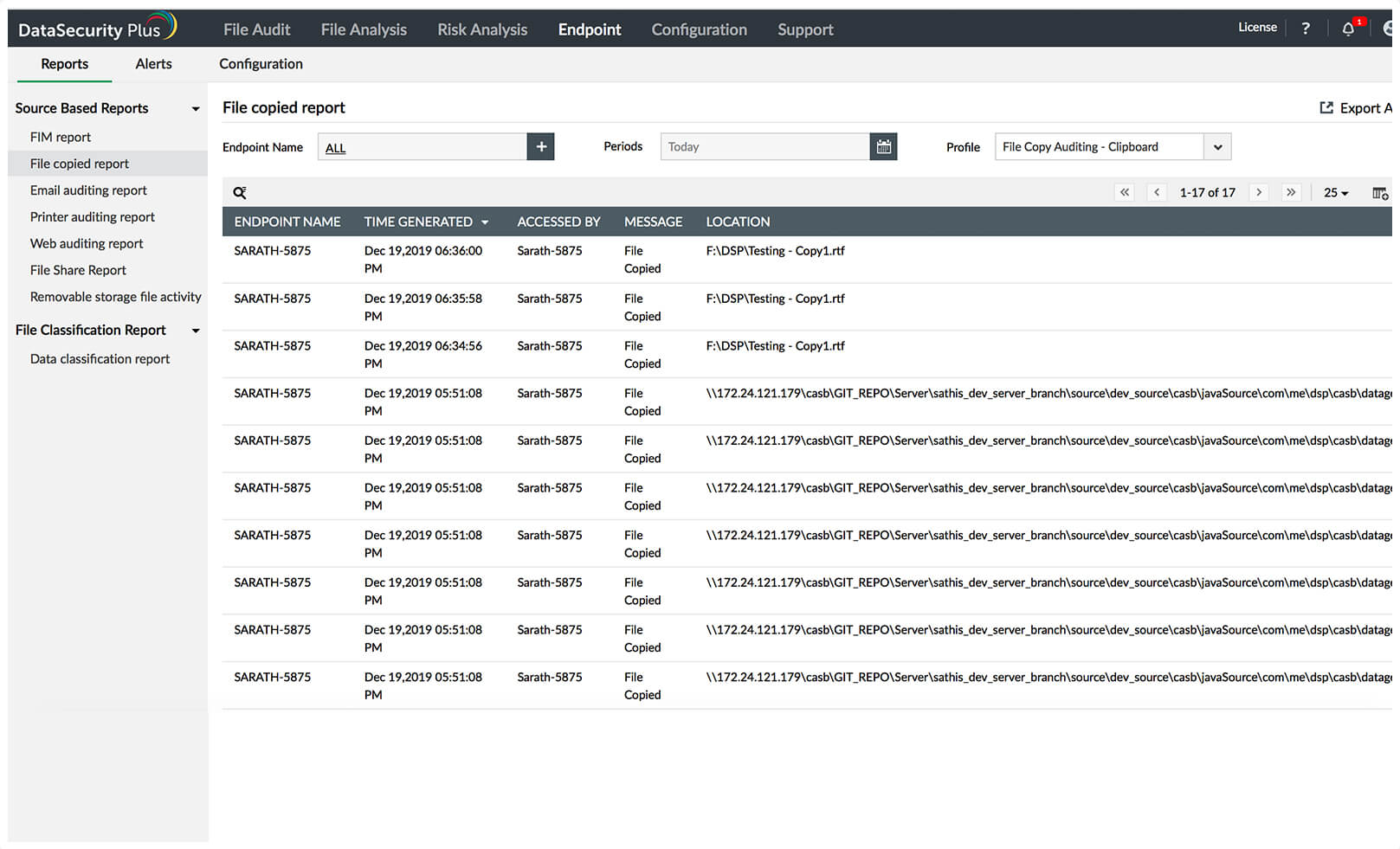

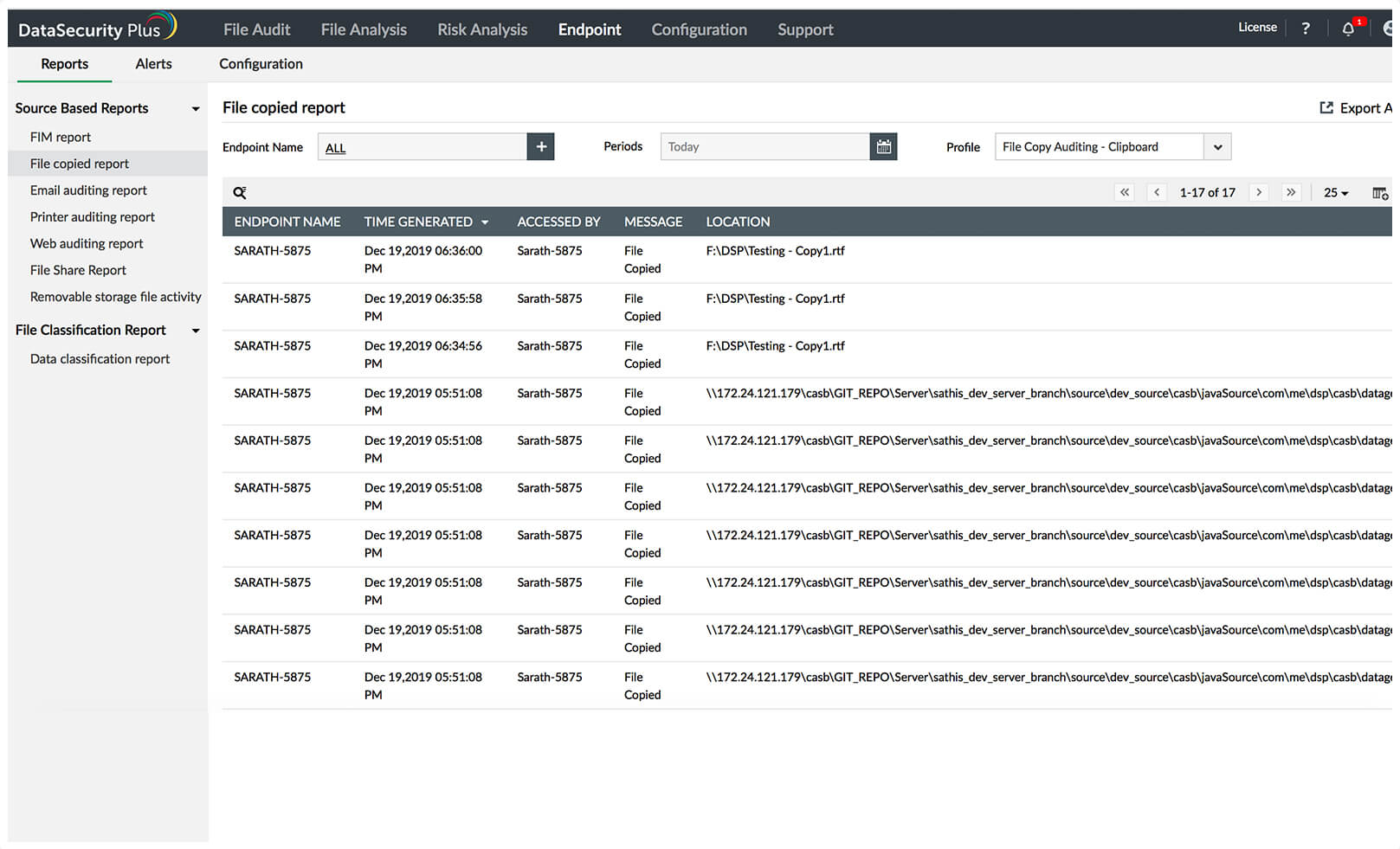

Monitora e correla le azioni di copia/incolla file da un unico report.

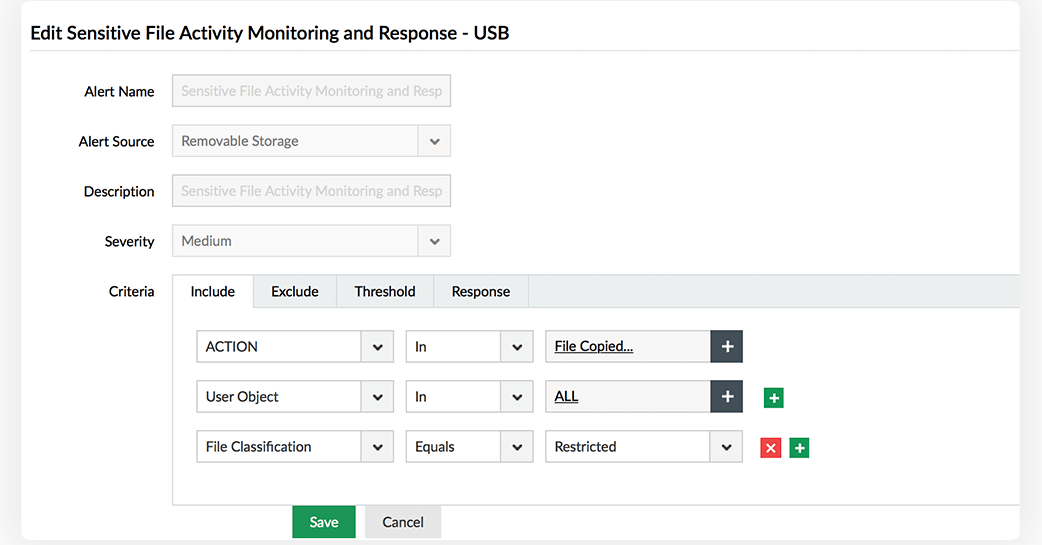

Controlla i file copiati su supporti di archiviazione rimovibili, tra cui gli USB.

Esegui script personalizzati in risposta ad azioni dannose di copia file di massa.

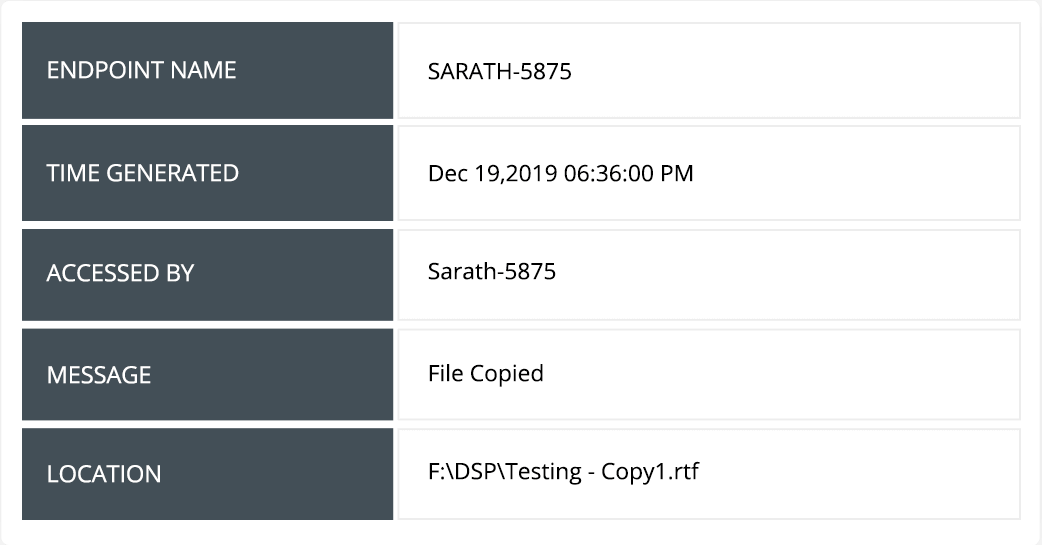

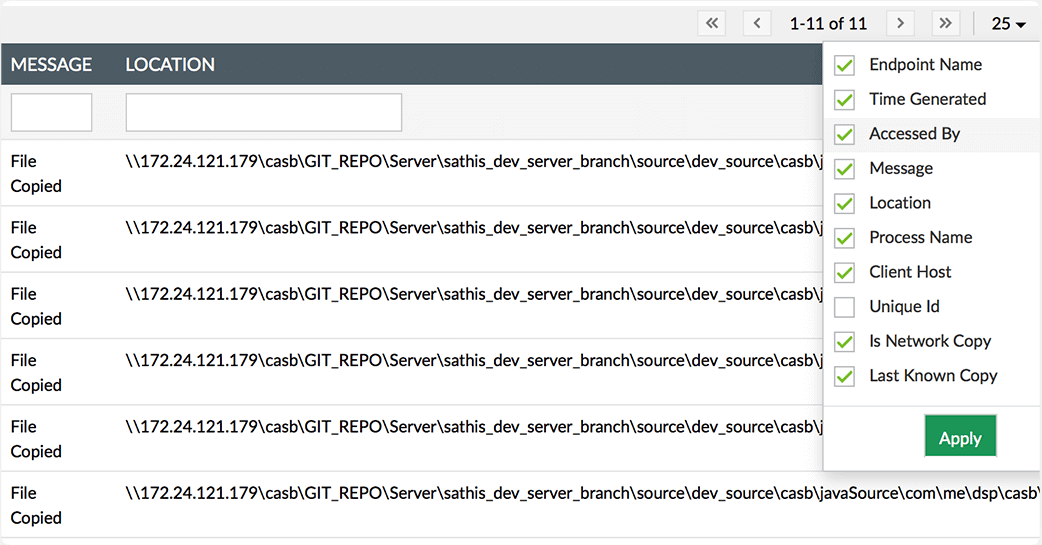

Traccia ed esegui report di dettagli significativi, ad esempio chi ha copiato quale file/cartella, quando e dove è stato incollato/a.

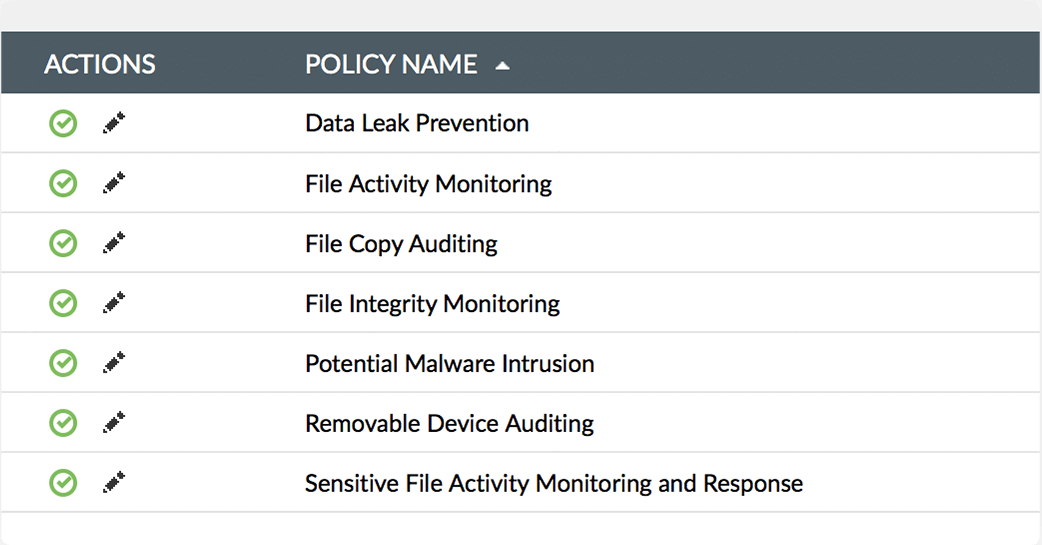

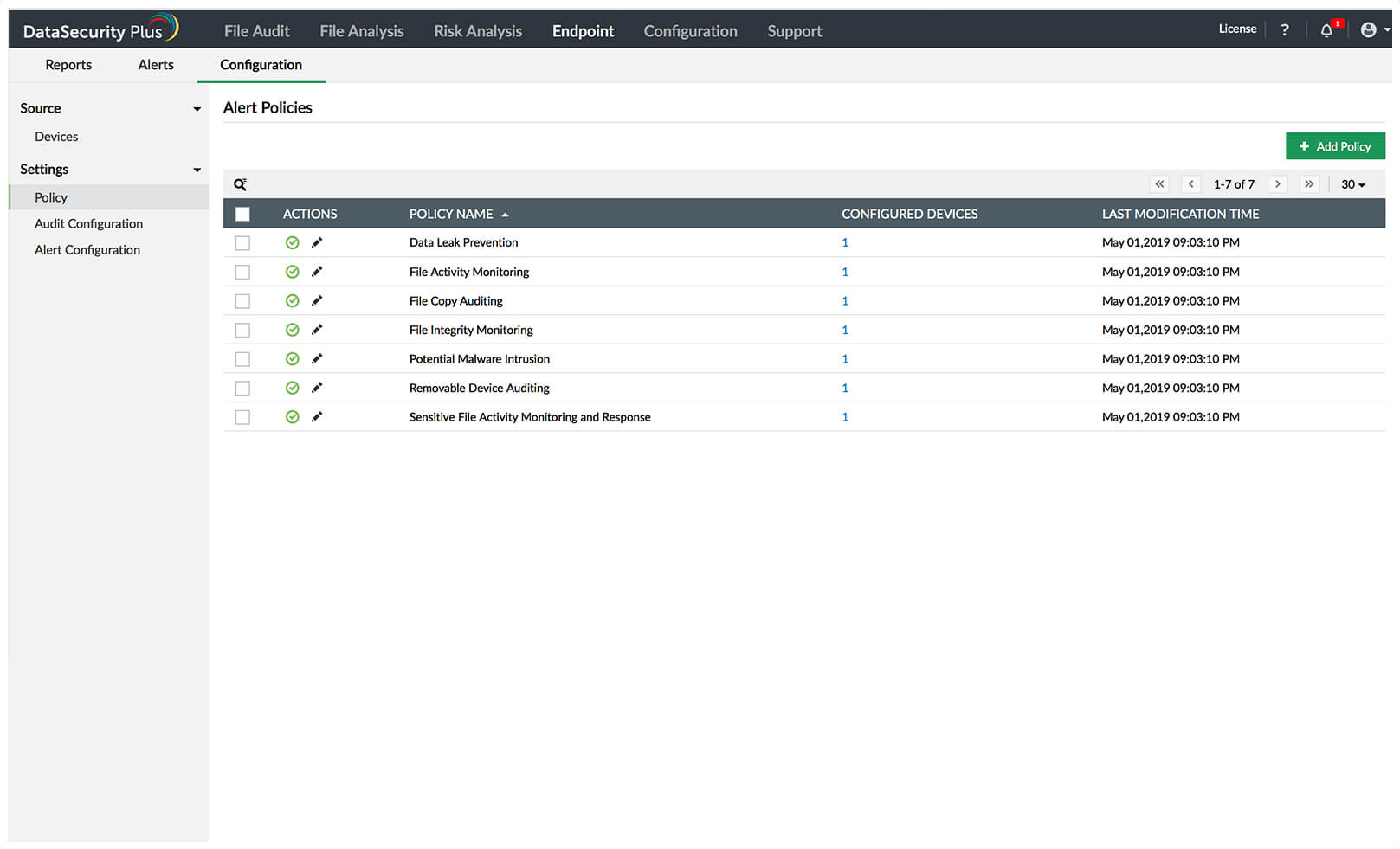

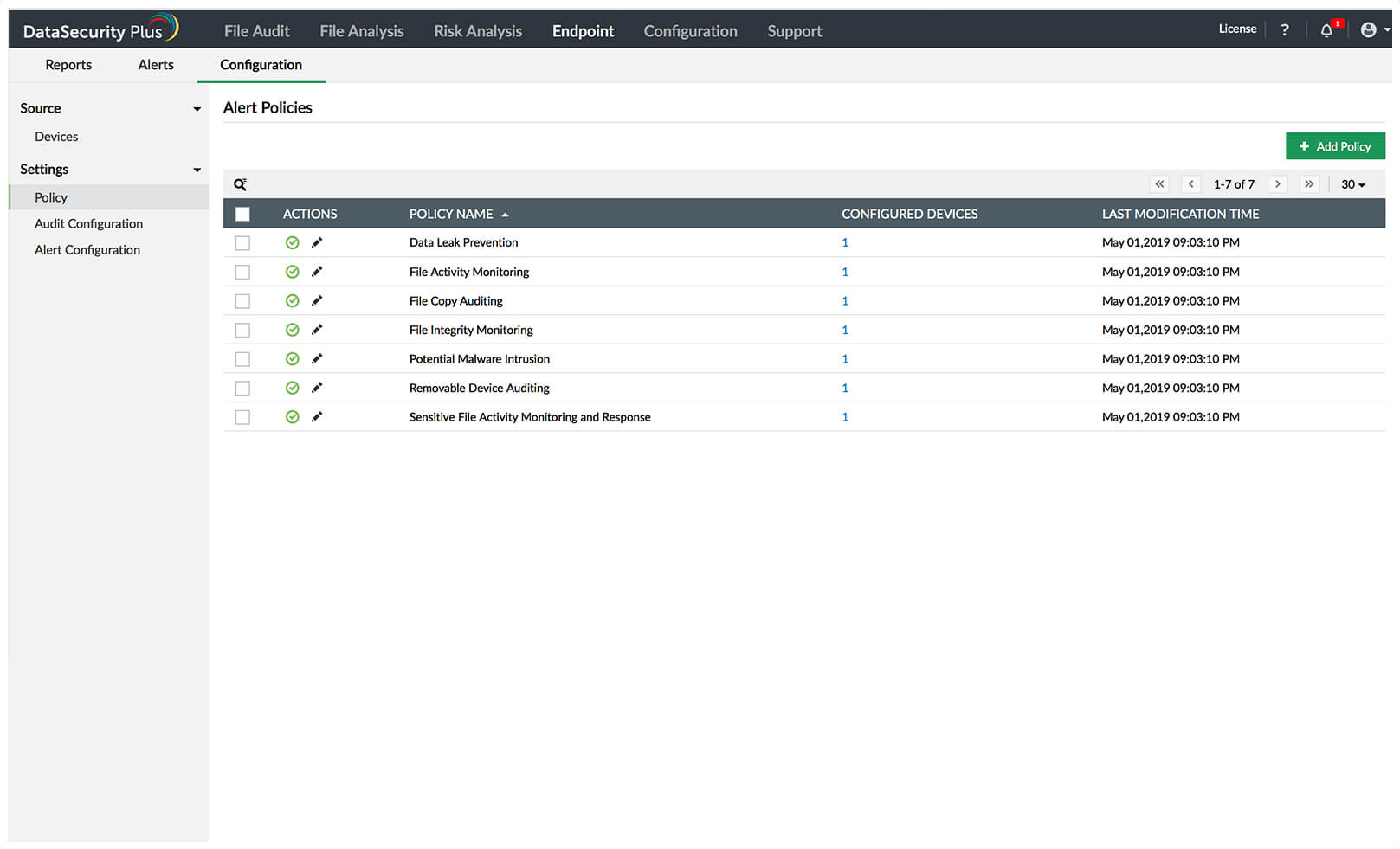

Configura criteri predefiniti per la prevenzione della fuga di dati, per tracciare ed eseguire report quando gli utenti copiano file da workstation, risorse di rete, dispositivi rimovibili, ed altro.

Utilizza il controllo degli appunti per rilevare i vari modi in cui gli utenti provano a copiare e spostare i file, come Ctrl+C, Ctrl+V e copia/incolla con il pulsante destro del mouse.

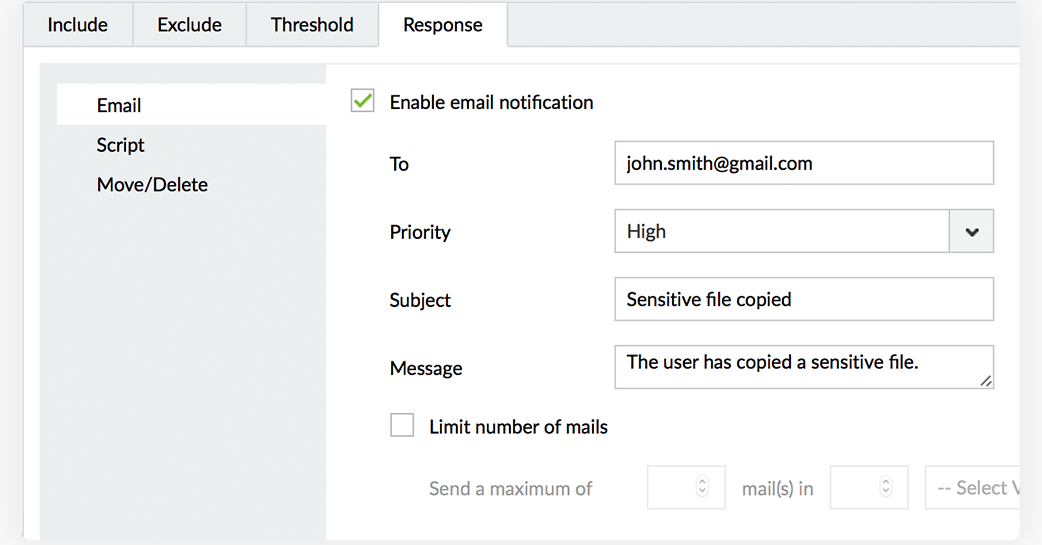

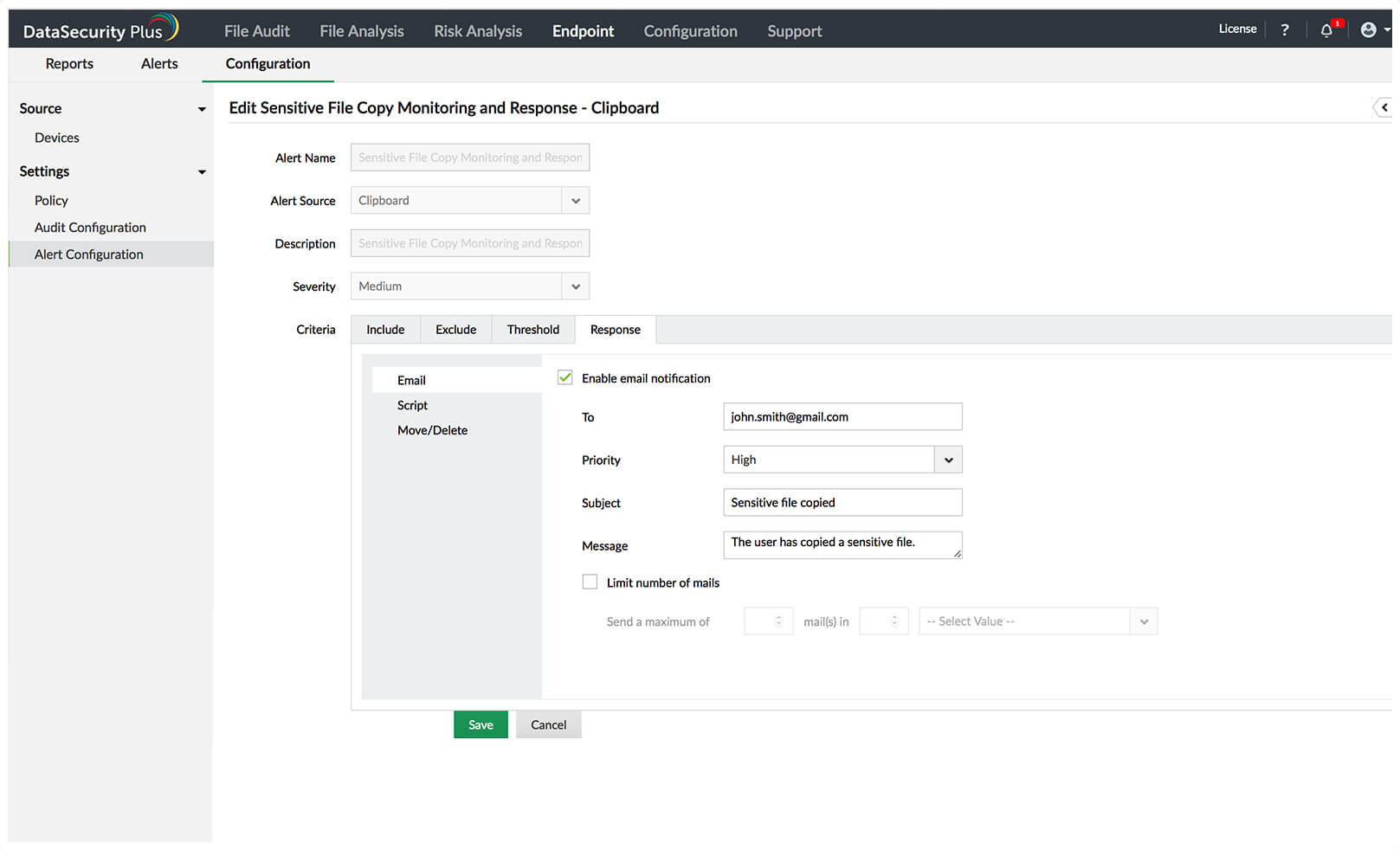

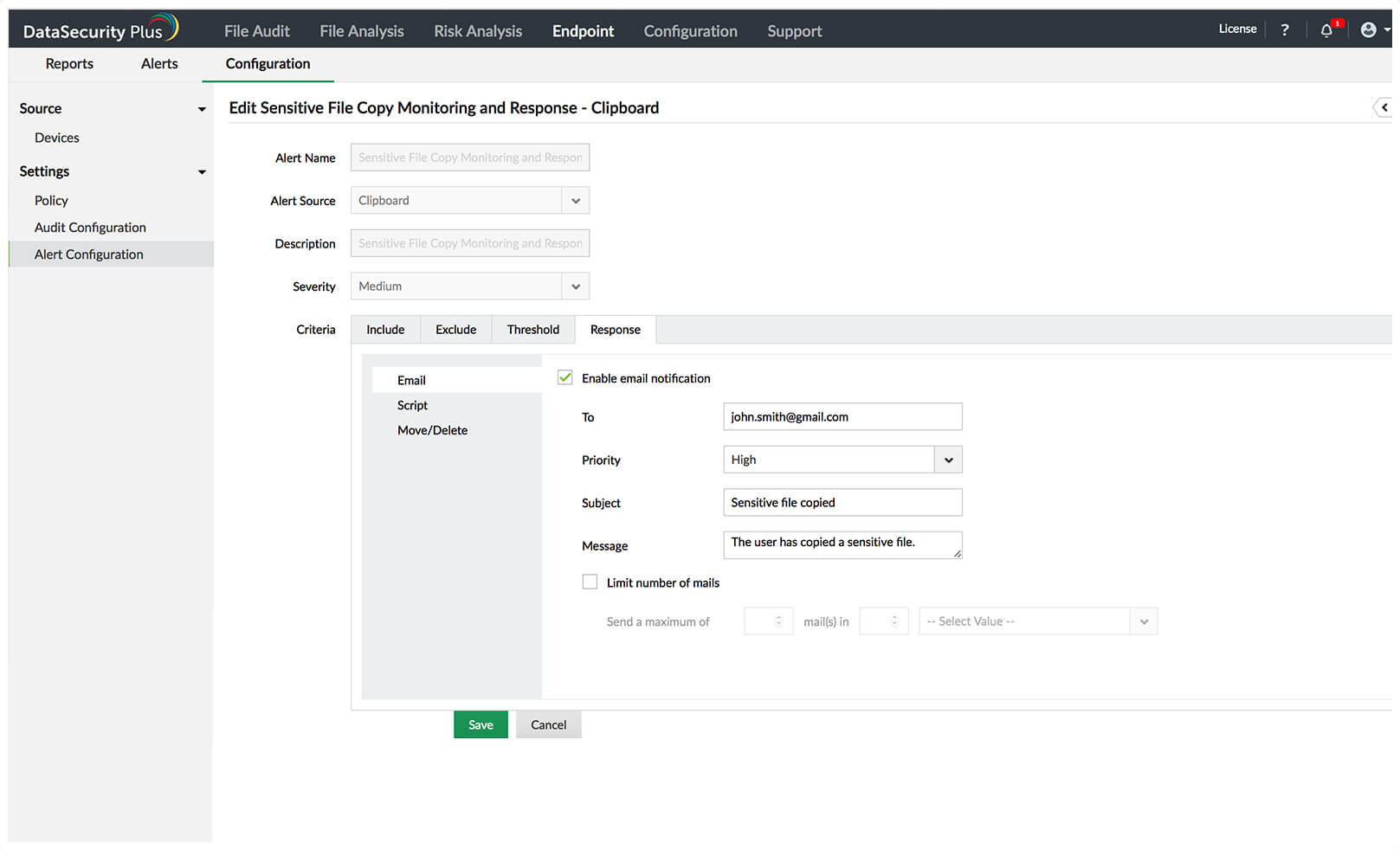

Ricevi notifiche istantanee quando vengono spostati file o cartelle critiche in posizioni non sicure e previeni la potenziale esposizione dei dati.

Blocca gli USB quando utenti malintenzionati tentano di copiare file in blocco sulle loro workstation o USB con discrezione.

Esegui un monitoraggio selettivo di utenti sospetti, file importanti e posizioni non protette per spostamenti di file non autorizzati in tempo reale.

Genera record di controllo istantanei sugli spostamenti di dati all’interno della tua organizzazione, come prova legale della conformità alle normative IT.

Utilizza opzioni integrate per identificare rapidamente origine, host name, ora e posizione per tutte le copie di file anomale.

Genera report istantanei dell’utilizzo di dispositivi rimovibili e delle attività di trasferimento di dati su e da USB in tutta la tua organizzazione.

Utilizza i criteri di sicurezza predefiniti a disposizione, per tracciare ed eseguire report delle attività di copia/incolla di file critici.

Personalizza i criteri DLP predefiniti in modo da includere gli utenti sospetti ed esonerare gli utenti e i gruppi affidabili.

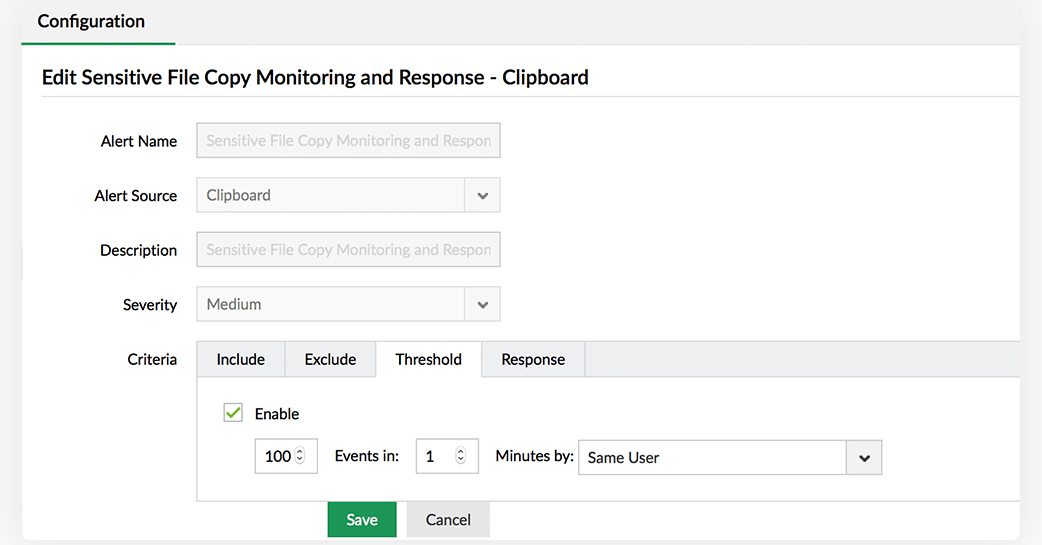

Rileva picchi improvvisi e anomali nei file copiati, utilizzando valori di soglia personalizzabili.

Usa meccanismi automatici di risposta alle minacce per eseguire script personalizzati in base alle esigenze della tua organizzazione.

Sfrutta le capacità di classificazione automatiche e manuali, per ordinare i file rischiosi con dati sensibili.

Trova file duplicati e non aziendali; configura criteri di gestione dei file non aggiornati e banali, e così via.

Ottieni informazioni dettagliate sui criteri di utilizzo del disco, analizzando l’aumento dell’archivio e gli avvisi di spazio ridotto su disco.