Il firewall è un componente hardware o software che controlla ciò che entra ed esce dalla rete. L'efficienza di un firewall dipende da alcuni fattori:

Tuttavia, il problema è che gli amministratori della sicurezza devono trovare un equilibrio tra velocità e sicurezza. A fronte di queste limitazioni, gli hacker sfruttano principalmente le seguenti lacune per entrare nei sistemi.

La maggior parte dei firewall dispone di una regola "nega tutto", ma a tutti gli effetti questa regola non è sempre valida. Le regole devono essere scritte in base ai requisiti specifici della rete. Ad esempio, se un'azienda consente ai propri dipendenti di lavorare da casa, questi devono poter accedere al server aziendale attraverso una VPN, il che significa riscrivere le regole del firewall.

I firewall hanno in genere regole per il traffico in entrata e in uscita. Quando decide se certe informazioni possono essere inviate e ricevute o se devono essere scartate, il firewall basa la sua decisione sulle regole che sono state create.

Questo filtraggio impedisce alla maggior parte delle informazioni dannose di raggiungere i computer. Tuttavia, le dinamiche di rete possono cambiare e le destinazioni che ora sono sicure potrebbero diventare dannose in futuro. Gli hacker potrebbero infiltrarsi nella rete se ci si limita a impostare le regole e a dimenticarsi del firewall.

L'errore umano gioca un ruolo fondamentale nelle violazioni della sicurezza e la colpa è degli utenti interni affidabili ma poco informati. I cybercriminali sono esperti nel rubare le identità sfruttando gli errori umani. Possono entrare nel sistema di un dipendente attraverso malware o attacchi di phishing; alcuni hacker rubano le credenziali raccogliendo i dati dai social network.

Oltre alle minacce interne non intenzionali, anche i dipendenti malintenzionati che intendono rubare o danneggiare le risorse aziendali rappresentano un grande rischio per la sicurezza della rete. Tuttavia, il rischio più grande di tutti proviene spesso da amministratori IT con buone intenzioni, il cui accesso completo all'infrastruttura aziendale può trasformare un piccolo errore in una catastrofe.

Il traffico di rete che passa attraverso l'interfaccia di rete di un host contiene solitamente coppie nome utente-password e altre informazioni di sistema utili a un hacker. In una rete in cui i dati vengono trasmessi senza crittografia, un intruso con accesso fisico alla rete può collegare un analizzatore di pacchetti, noto anche come packet sniffer, per monitorare il traffico di rete e ottenere le informazioni necessarie per accedere ad altri host della rete.

Per Shadow IT si intendono i progetti informatici gestiti al di fuori del reparto IT. La maggior parte dei servizi di shadow IT utilizza il cloud per operare in maniera nascosta al reparto IT. Sebbene lo shadow IT possa offrire vantaggi a breve termine, rappresenta una seria minaccia per la sicurezza della rete.

In conclusione, gli hacker cercheranno qualsiasi breccia nel firewall e sfrutteranno le vulnerabilità esistenti. Per questo motivo è importante utilizzare un software di monitoraggio del firewall che monitorizzi costantemente non solo il firewall, ma anche tutto ciò che è collegato al firewall.

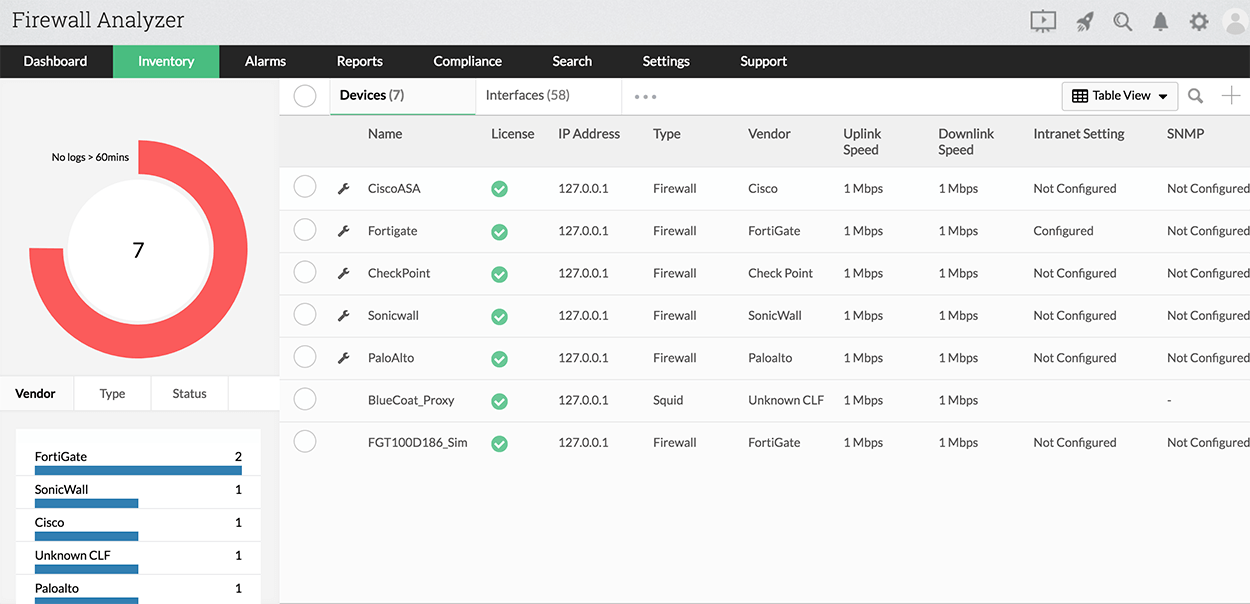

In che modo Firewall Analyzer agisce come strumento di monitoraggio del firewall?

Il monitoraggio del firewall analizza tutti gli utenti interni, le regole, i dati che passano attraverso le interfacce, i servizi cloud abilitati dallo shadow IT e quasi tutto ciò che ha un punto di contatto con il firewall (agendo, quindi, come strumento di monitoraggio del firewall).  Firewall Analyzer offre i seguenti report di monitoraggio per garantire la sicurezza del firewall.

Firewall Analyzer offre i seguenti report di monitoraggio per garantire la sicurezza del firewall.

Inoltre, si ottiene un quadro completo di tutto ciò che accade sul firewall. Firewall Analyzer fornisce report approfonditi su:

Si ottiene anche una visione completa di tutti gli utenti che generano traffico attraverso i dispositivi firewall (consentendo così un efficiente monitoraggio della rete firewall). Firewall Analyzer offre report approfonditi su:

Inoltre, fornisce report sul traffico in tempo reale su tutte le interfacce presenti nei dispositivi firewall configurati.

Si ottiene un quadro completo di tutte le regole consentite, negate e utilizzate dai dispositivi firewall. Firewall Analyzer fornisce, inoltre, report approfonditi su:

Firewall Analyzer fornisce informazioni su:

Grazie a questi report dettagliati in tempo reale, è possibile non solo monitorare il traffico del firewall, ma anche controllare l'attività del firewall in modo approfondito utilizzando i log del firewall sulla rete 24 ore su 24, 7 giorni su 7.

Link in evidenza