Una introducción a Zero Trust

Zero Trust es un estándar de seguridad que funciona según el principio de "nunca confiar, verificar siempre" y garantiza que no se confíe en ningún usuario o dispositivo, independientemente de si se encuentran dentro o fuera de la red de la organización. En pocas palabras, el modelo Zero Trust elimina el concepto de confiar en cualquier cosa dentro del perímetro de seguridad de una organización y, en cambio, aboga por políticas estrictas de verificación de identidad para otorgar acceso a los usuarios tanto dentro como fuera del perímetro de seguridad. El estándar Zero Trust fue propuesto por primera vez por John Kindervag de Forrester Research en 2009 para compensar los inconvenientes encontrados por los modelos de seguridad tradicionales basados en el perímetro.

En el enfoque de seguridad tradicional, también denominado modelo de castillo y foso, todos los usuarios, dispositivos y aplicaciones dentro de una red son confiables de forma predeterminada. El perímetro de la red está protegido con la ayuda de firewalls y otras soluciones locales. El problema con este enfoque es que una vez que un atacante pasa el perímetro de seguridad, puede moverse lateralmente dentro de la red y obtener fácil acceso a los recursos de la red. Con aumentos en la movilidad, adopción de la nube, trabajo remoto, políticas de traiga su propio dispositivo (BYOD) y ciberataques sofisticados, el modelo de seguridad tradicional ya no es suficiente para proteger los activos y recursos de la organización.

La analogía del caramelo de M&M se ha utilizado a menudo para describir el modelo de seguridad tradicional basado en el perímetro: duro y crujiente en el exterior, suave y masticable en el centro. El objetivo fundamental de Zero Trust es eliminar este interior suave y establecer estrictas medidas de seguridad en toda la red. Esto se hace principalmente cambiando el enfoque hacia la protección de los recursos de la red en lugar del perímetro de la red.

Insuficiencia del modelo de seguridad tradicional

Con el reciente aumento exponencial del número de trabajadores remotos, la seguridad basada en el perímetro ya no es adecuada. Los perímetros de la red de las organizaciones se están redefiniendo activamente a medida que los datos y los usuarios se encuentran fuera de los límites, y el rápido aumento de la movilidad y la adopción de la nube hace que los datos y los recursos se extiendan más allá del perímetro de la red. Esto también se aplica a empleados, proveedores y otros proveedores de servicios. En consecuencia, esto aumenta la superficie de ataque y allana el camino para que los atacantes accedan a la red utilizando métodos novedosos y sofisticados, y no se puede aplicar un solo control de seguridad a toda la red.

Como se mencionó anteriormente, proteger el perímetro mediante firewalls, VPN y control de acceso a la red es inadecuado. Si bien esto puede mantener alejados a los atacantes externos y las amenazas, el problema de los ataques internos sigue cobrando importancia porque todo lo que se encuentra dentro del perímetro de la red es de confianza inherente. Además, los ciberdelincuentes encuentran constantemente formas de ingresar a la red a través de credenciales de usuario confiables o enlaces y archivos adjuntos maliciosos. Una vez que el atacante pasa el perímetro de seguridad, puede moverse lateralmente a través de la red y, por lo general, tener un dominio libre sobre los recursos de la red, lo que provoca fugas de datos.

El modelo de seguridad tradicional basado en el perímetro no se desarrolló teniendo en cuenta estos cambios dinámicos en el panorama de la seguridad, ni se diseñó para admitir trabajadores remotos o aplicaciones alojadas en la nube. Pero dado que las empresas se están acelerando hacia tales cambios, se ha hecho necesario un enfoque híbrido de la ciberseguridad. Ahora se requiere un punto central de gestión y control, que exige un nuevo enfoque de seguridad de red con el modelo Zero Trust.

Estrategias y tecnologías de Zero Trust

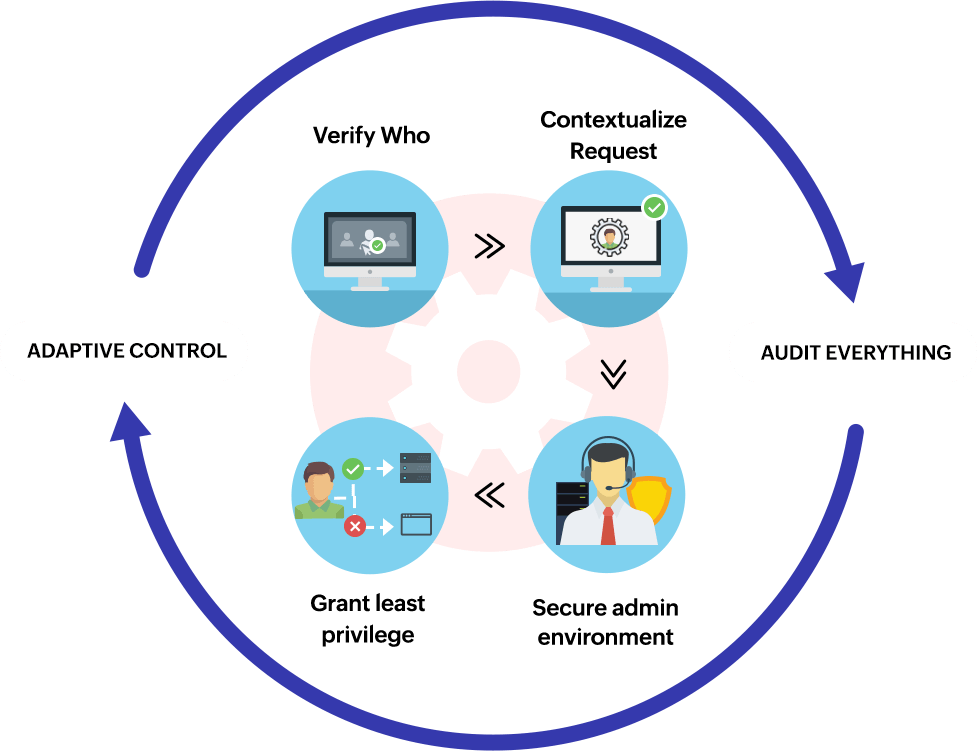

El enfoque Zero Trust exige eliminar la idea de que la confianza es binaria y que los atacantes no pueden estar presentes tanto dentro como fuera del perímetro de la red. Se supone que cada usuario, dispositivo, aplicación y la propia red son hostiles y deben autenticarse antes de establecer la confianza. Por tanto, la gestión de identidades y accesos constituye el núcleo del modelo Zero Trust. Sin embargo, Zero Trust no es un enfoque único para todos; Las organizaciones necesitan analizar y desarrollar un enfoque holístico que se base en las estrategias y tecnologías existentes para satisfacer sus necesidades. Algunas de estas estrategias son las siguientes:

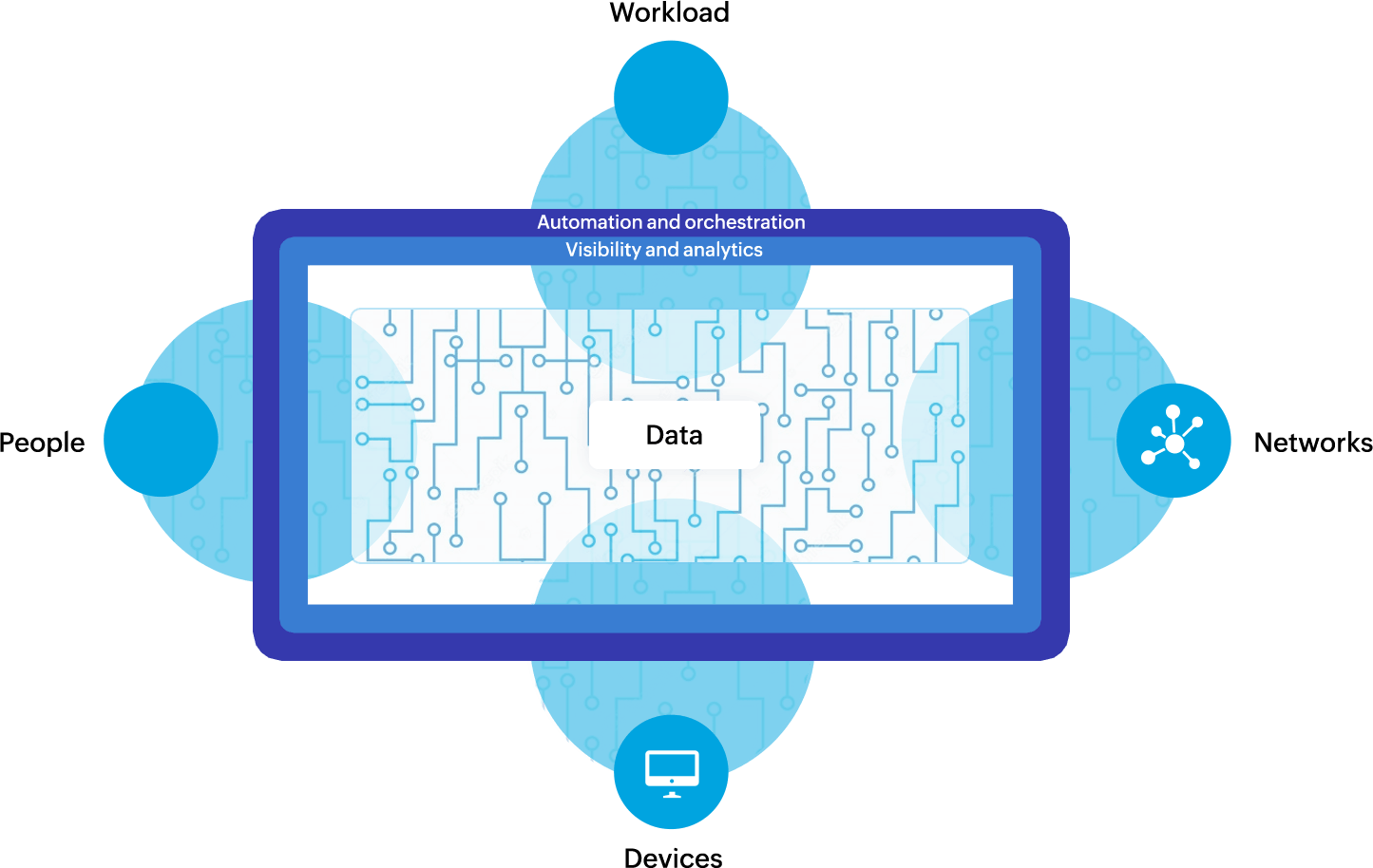

Componentes del modelo Zero Trust

Identidades

La gestión de identidades y accesos (IAM) es el núcleo de la seguridad Zero Trust. Los usuarios deben estar autenticados y autorizados antes de que se les proporcione acceso a los recursos de la red. Gartner recomienda 15 capacidades críticas que debe tener toda solución de IAM. Especifica características de automatización de identidades, que reducen en gran medida el riesgo de errores inducidos por humanos en el proceso de gestión de identidades.

Puntos finales

La función principal de la seguridad de la red es evitar que los ataques malintencionados lleguen a los puntos finales de la red; A medida que el perímetro de la red convencional comienza a desvanecerse, aplicar una seguridad estricta en los puntos finales es crucial para proteger la red contra amenazas y ataques. Zero Trust aboga por la integración de la seguridad de la red y de los terminales para desarrollar un modelo de seguridad holístico.

La red

La red puede protegerse realizando microsegmentación y aplicando protección contra amenazas para ayudar a prevenir amenazas y ataques a la seguridad. Los límites de las redes tradicionales están desapareciendo rápidamente con el aumento de la adopción de la nube, las políticas BYOD y el trabajo remoto. Para proteger los recursos de la red contra las amenazas en constante evolución, la red debe monitorearse utilizando herramientas analíticas de comportamiento de la nueva era.

ManageEngine AD360 para hacer cumplir una arquitectura Zero Trust

Administre, supervise, audite e informe sobre Office 365

Simplifique tareas complejas como la gestión de usuarios masivos y la gestión de buzones de correo masivos con AD360. Los administradores pueden monitorear continuamente Office 365, recibir notificaciones por correo electrónico en tiempo real sobre interrupciones del servicio y ver la disponibilidad de los terminales. Los administradores también pueden ver los detalles granulares de un incidente en particular y obtener acceso al rendimiento y el estado de sus puntos finales y características de Office 365. AD360 también proporciona informes detallados que ayudan en la gestión del cumplimiento y otras tareas que mantienen a Office 365 seguro.

Realizar la gestión del ciclo de vida de la identidad

Automatice las tareas de administración de rutina, como el aprovisionamiento de usuarios, la modificación, el desaprovisionamiento y la administración de Active Directory (AD) con la solución de gestión del ciclo de vida de la identidad que ofrece AD360. La realización de tareas de gestión de identidades para miles de usuarios, incluidos los empleados temporales y los contratistas, impone una gran carga de trabajo a los administradores de TI. AD360 elimina el procesamiento manual de estas tareas y ayuda a descartar redundancias y errores a menudo causados por humanos. La solución de gestión de identidad competente y optimizada garantiza que se sigan políticas de acceso estrictas para proporcionar el nivel adecuado de acceso a los usuarios en función de sus funciones y requisitos. Este es un paso crucial hacia el empleo de Zero Trust.

AD360 permite el aprovisionamiento, modificación y desaprovisionamiento de múltiples cuentas de usuario y buzones de correo en AD, Exchange Server, Office 365 y G-Suite desde una sola consola. Se pueden utilizar plantillas de creación de usuarios personalizables para importar datos de archivos CSV a cuentas de usuario de aprovisionamiento masivo. Al integrar las aplicaciones del sistema de administración de AD, Office 365, Exchange, G-Suite y RR.HH., AD360 simplifica las tareas críticas de administración de TI para los administradores que de otro modo tendrían que administrar múltiples aplicaciones y herramientas. Esto ayuda a las organizaciones a ahorrar mano de obra y recursos valiosos mientras se mantiene la seguridad y la productividad.

Audite de forma segura AD, Office 365 y servidores de archivos

Con AD360, los administradores pueden monitorear AD, Office 365, Windows Server y Exchange Server para mantenerse actualizados y obtener informes sobre los cambios. La gestión del cumplimiento también se simplifica con los informes de cumplimiento integrados y las funciones de auditoría avanzadas, que minimizan la carga de trabajo de los administradores de TI. Los informes de auditoría en tiempo real sobre cambios críticos ayudan a detectar amenazas internas al monitorear continuamente las actividades de inicio de sesión de los usuarios y otros cambios en los entornos de AD, Office 365 y Exchange Server. Al garantizar el cumplimiento de estándares como HIPAA, GDPR, SOX y PCI DSS utilizando informes preempaquetados, AD360 ayuda a prevenir riesgos regulatorios.

Implementar la autenticación adaptativa

Los administradores pueden usar AD360 para realizar una autenticación adaptativa y aplicar una seguridad más estricta con la herramienta de análisis de identidad. Al utilizar tecnologías como big data, aprendizaje automático (ML) e IA, las herramientas de análisis de identidad proporcionan autenticación contextual basada en riesgos. Esto, a su vez, ayuda a rastrear el comportamiento inusual del usuario y restringir los privilegios de acceso al tiempo que mejora la seguridad y el monitoreo de las cuentas privilegiadas. Los usuarios tienen acceso a aplicaciones y recursos basados en el principio de privilegio mínimo, que es uno de los principios básicos de Zero Trust.

AD360 proporciona funciones MFA y SSO para mitigar el robo de identidad y los ataques de contraseña. MFA combinado con SSO proporciona una capa adicional de seguridad y una experiencia de usuario perfecta, lo que reduce el tiempo dedicado a la administración de contraseñas y aumenta la productividad general. Las contraseñas están a punto de volverse obsoletas debido a su ineficacia para brindar inmunidad contra sofisticados ataques de contraseñas. El módulo de administración de contraseñas en AD360 permite a los administradores hacer cumplir políticas estrictas de contraseñas al especificar la longitud, la complejidad, el período de vencimiento y la configuración granular de la contraseña. Los usuarios pueden restablecer sus contraseñas y actualizar los atributos de usuario en sus perfiles de AD.

Utilice informes y análisis de comportamiento del usuario basados en ML

AD360 emplea análisis de comportamiento del usuario (UBA) para detectar activamente anomalías en el comportamiento del usuario y proporcionar alertas de amenazas inteligentes. UBA ofrece mayor precisión y eficiencia al tiempo que reduce la tasa de alertas de falsos positivos. El comportamiento del usuario se analiza durante un período prolongado y se desarrolla una línea de base de las actividades normales del usuario con la ayuda del análisis de datos y el aprendizaje automático. Siempre que hay una desviación del comportamiento normal del usuario, la solución UBA lo considera anormal y se notifica al administrador de inmediato. Esto es particularmente útil para detectar amenazas internas y abuso de privilegios. Las soluciones de seguridad tradicionales generalmente emplean técnicas de detección de amenazas basadas en reglas, que pueden provocar inadvertidamente falsas alarmas. Esto crea dificultades para reconocer las amenazas reales, lo que afecta la seguridad de la organización. Del mismo modo, las soluciones tradicionales no emplean ML y son incapaces de detectar anomalías con precisión. Aprovechando las capacidades UBA basadas en ML que ofrece AD360, las organizaciones pueden construir un modelo de Confianza Cero para garantizar la máxima seguridad.

Mejores prácticas para implementar Zero Trust

- Identifique datos sensibles y clasifíquelos en función de su prioridad y toxicidad.

- Limite y controle el acceso a usuarios, datos y aplicaciones utilizando el principio de privilegios mínimos.

- Supervise y rastree continuamente la actividad de la red utilizando análisis de seguridad para detectar amenazas internas y externas.

- Supervise los puntos finales para detectar amenazas de forma proactiva y emplee políticas de acceso granulares.

- Automatice los procesos de análisis de seguridad y monitoreo para minimizar errores y riesgos.

Cómo AD360 cubre sus necesidades de IAM

Automatización de la identidad

Elimine la redundancia y los errores humanos, y mejore los procesos empresariales automatizando el aprovisionamiento de usuarios, la limpieza de cuentas obsoletas y otras tareas relacionadas con la identidad.

Conozca más→Gestión del ciclo de vida de la identidad

Optimice la gestión de identidades a lo largo de todo el ciclo de vida de los usuarios, desde el aprovisionamiento hasta los cambios de rol y el desaprovisionamiento.

Conozca más →Autenticación multi factor

Aumente la confianza en las identidades y mitigue los ataques de suplantación de identidad utilizando métodos biométricos, aplicaciones de autenticación y otros métodos avanzados de autenticación.

Conozca más →IAM híbrida

Gestione de forma centralizada las identidades on-premises y en la nube, o ambas, y controle sus privilegios desde una misma consola.

Conozca más →Protección de la identidad con UBA

Detecte, investigue y mitigue amenazas como inicios de sesión maliciosos, movimientos laterales, ataques de malware y abuso de privilegios con el UBA basado en machine learning; automatice su respuesta a las amenazas.

Conozca más →Análisis de identidades

Más de 1.000 informes preconfigurados para monitorear el acceso a los datos cruciales y cumplir los mandatos reglamentarios.

Conozca más →

Transforme su IAM con AD360

AD360 le ayuda a simplificar la IAM en su entorno de TI, proporcionando a los usuarios un acceso rápido a los recursos que necesitan y al mismo tiempo estableciendo controles de acceso estrictos para garantizar la seguridad en todo el Active Directory on-premises, los servidores Exchange y las aplicaciones en la nube desde una consola centralizada.

Demo request received

Thank You for the interest in ManageEngine AD360. We have received your personalized demo request and will contact you shortly.

Reciba una demo personalizada del producto

© 2020 Zoho Corporation Pvt. Ltd. All rights reserved.