ID de evento de Windows 4740 - Se bloqueó la cuenta de un usuario

Introducción

Windows le permite configurar un umbral para el bloqueo de cuentas con el fin de definir el número de veces que un usuario puede intentar iniciar sesión con una contraseña inválida antes de que se bloquee su cuenta. También puede definir la cantidad de tiempo que una cuenta permanece bloqueada con los ajustes de la duración del bloqueo de cuentas. Estas políticas de bloqueo de cuentas le ayudan a defender su red contra intentos de adivinar contraseñas y posibles ataques de fuerza bruta. No obstante, las políticas estrictas podrían significar que los usuarios tienen menos intentos para recuperar contraseñas, lo que conlleva que bloqueen sus cuentas con más frecuencia.

Windows genera dos tipos de eventos en relación con bloqueos de cuentas. El evento 4740 se genera en los controladores de dominio, servidores de Windows y estaciones de trabajo cada vez que se bloquea una cuenta. La ID de evento 4767 se genera cada vez que se desbloquea una cuenta. En esta guía, nos enfocaremos en la ID de evento 4740.

Campos de eventos y razones para monitorearlos

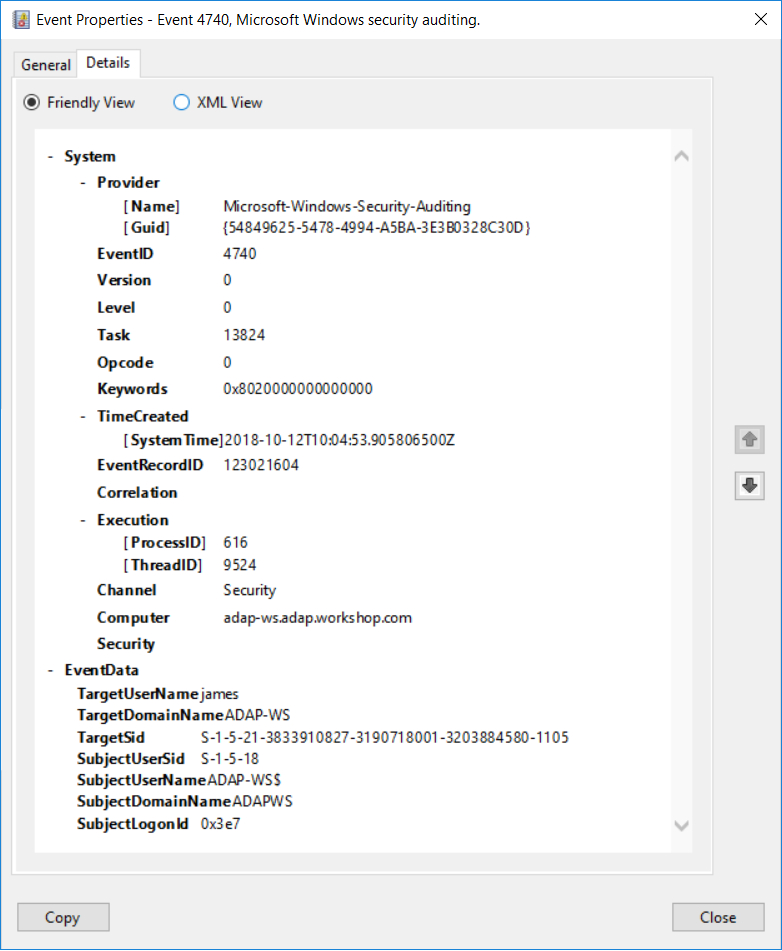

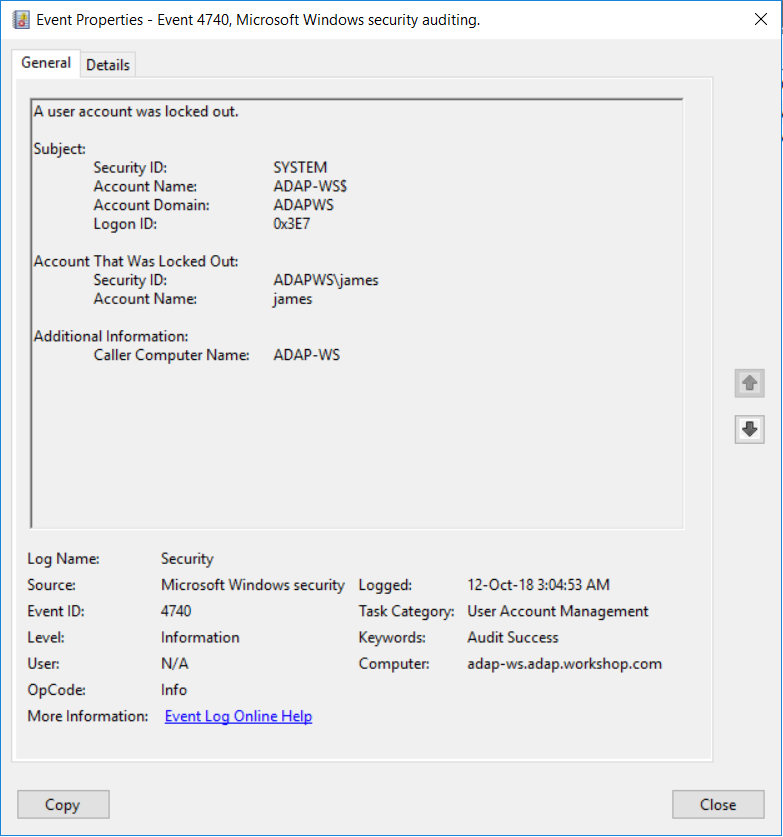

Desglosemos las propiedades de este evento por Sujeto, Cuenta que se bloqueó e Información adicional, como se muestra en la pestaña General (Fig. 1).

Sujeto:

ID de seguridad: La SID de la cuenta que realizó la operación de bloqueo.

Nombre de la cuenta: El nombre de la cuenta que realizó la operación de bloqueo.

Dominio de cuenta: El nombre del dominio o equipo. Los formatos pueden variar para incluir el nombre NETBIOS, el nombre completo del dominio en minúsculas o en mayúsculas.

Para directores de seguridad bien conocidos, este campo es “NT AUTHORITY”, y para las cuentas de usuarios locales este campo contendrá el nombre del equipo al que pertenezca esta cuenta.

ID de inicio de sesión: La ID de inicio de sesión le ayuda a correlacionar este evento con eventos recientes que puedan contener la misma ID de inicio de sesión (por ejemplo, la ID de evento 4625).

Cuenta que se bloqueó:

ID de seguridad: La SID de la cuenta que se bloqueó. Windows intenta resolver la SID y muestra el nombre de la cuenta. Si la SID no se puede resolver, usted verá los datos fuente en el evento.

Nombre de la cuenta: El nombre de la cuenta que se bloqueó.

Información adicional:

Nombre de equipo solicitante: El nombre de la cuenta de equipo (por ejemplo, JOHN-WS12R2) para el cual se generó el intento de inicio de sesión.

La necesidad de una herramienta externa

1. Monitoreo en tiempo real 24/7:

Aunque puede vincular una tarea al log de seguridad y pedir que Windows le envíe un correo electrónico, está limitado a recibir un correo electrónico cuando se genere la ID de evento 4740, y Windows carece de la capacidad de aplicar filtros más detallados.

Con una herramienta como ADAudit Plus, no solo puede aplicar filtros detallados para enfocarse en las amenazas reales, sino que también obtendrá notificaciones en tiempo real vía SMS.

2. Análisis del comportamiento de los usuarios y entidades (UEBA):

Aproveche el análisis estadístico avanzado y técnicas de machine learning para detectar comportamientos anómalos en su red.

3. Informes de cumplimiento:

Satisfaga varias normas de cumplimiento, como SOX, HIPAA, PCI, FISMA, GLBA y la GDPR, con informes de cumplimiento out-of-the-box.

Verdadero, listo para usar - no hay nada más sencillo que esto

Descargue ADAudit Plus para recibir alertas en tiempo real en menos de 30 minutos. Con más de 200 informes y alertas preconfigurados, ADAudit Plus garantiza que su Active Directory permanece protegido y conforme.