Funciones destacadas del software de supervisión de USB de DataSecurity Plus.

Prevención de la pérdida de datos

Bloquee la copia de datos críticos para el negocio en dispositivos USB.

Visibilidad granular de los dispositivos

Esté al tanto de quién utiliza qué dispositivo para hacer qué y cuándo.

Compatibilidad con dispositivos diversos

Monitoree múltiples dispositivos de almacenamiento externo, incluyendo los USB, las impresoras y las cámaras.

Funciones clave de la supervisión de dispositivos USB con DataSecurity Plus.

Visibilidad del dispositivo sin obstáculos.

Supervise el uso del dispositivo

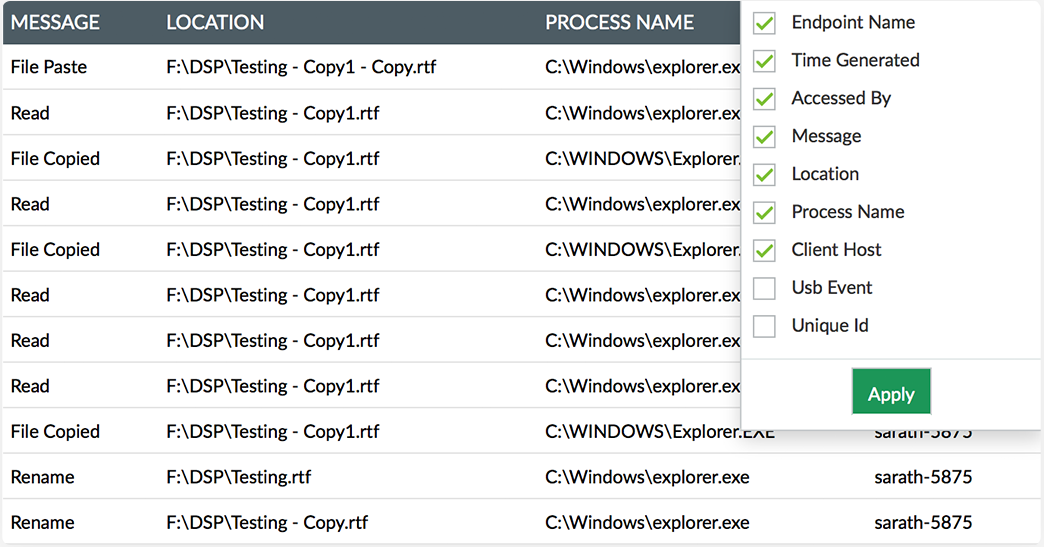

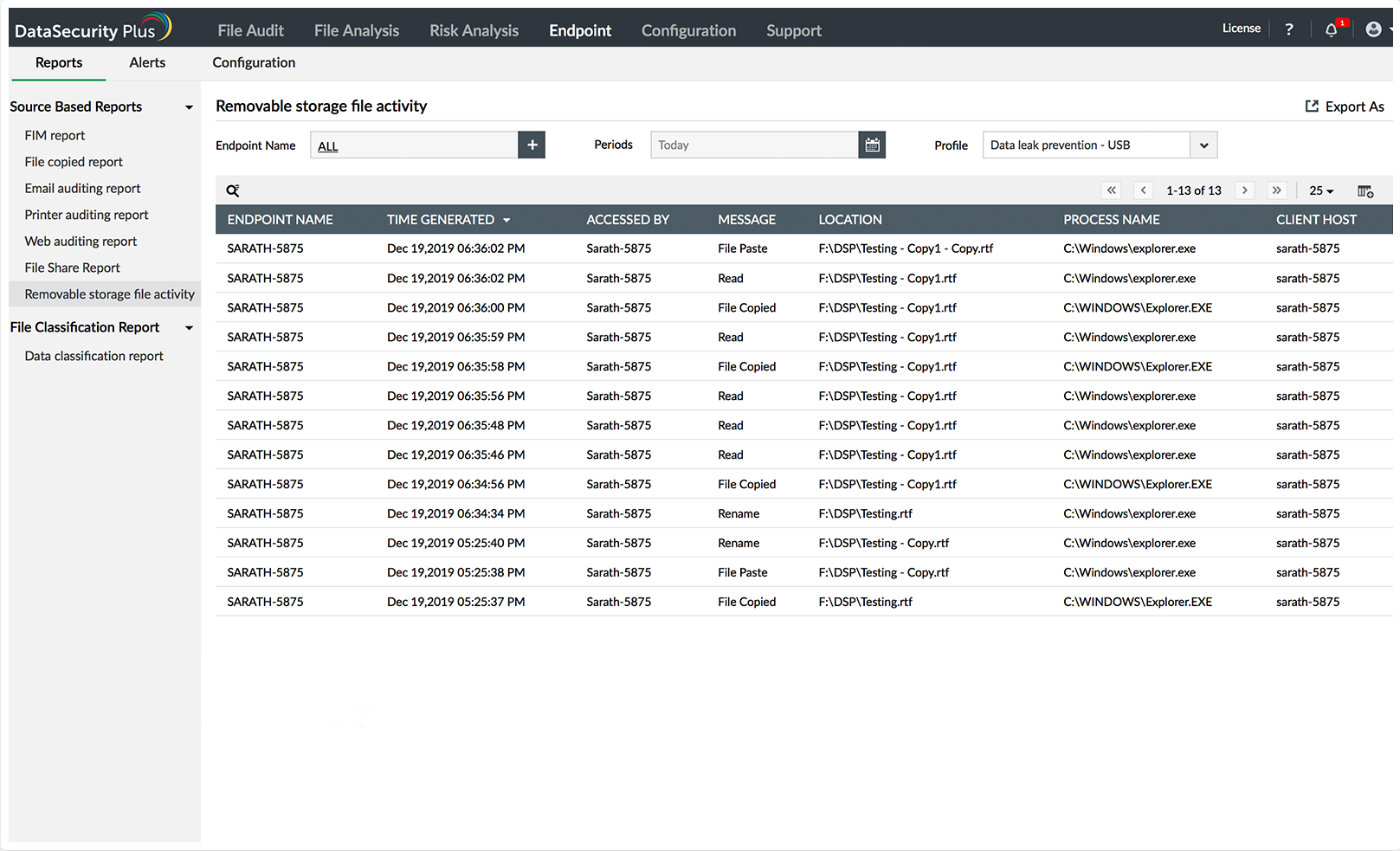

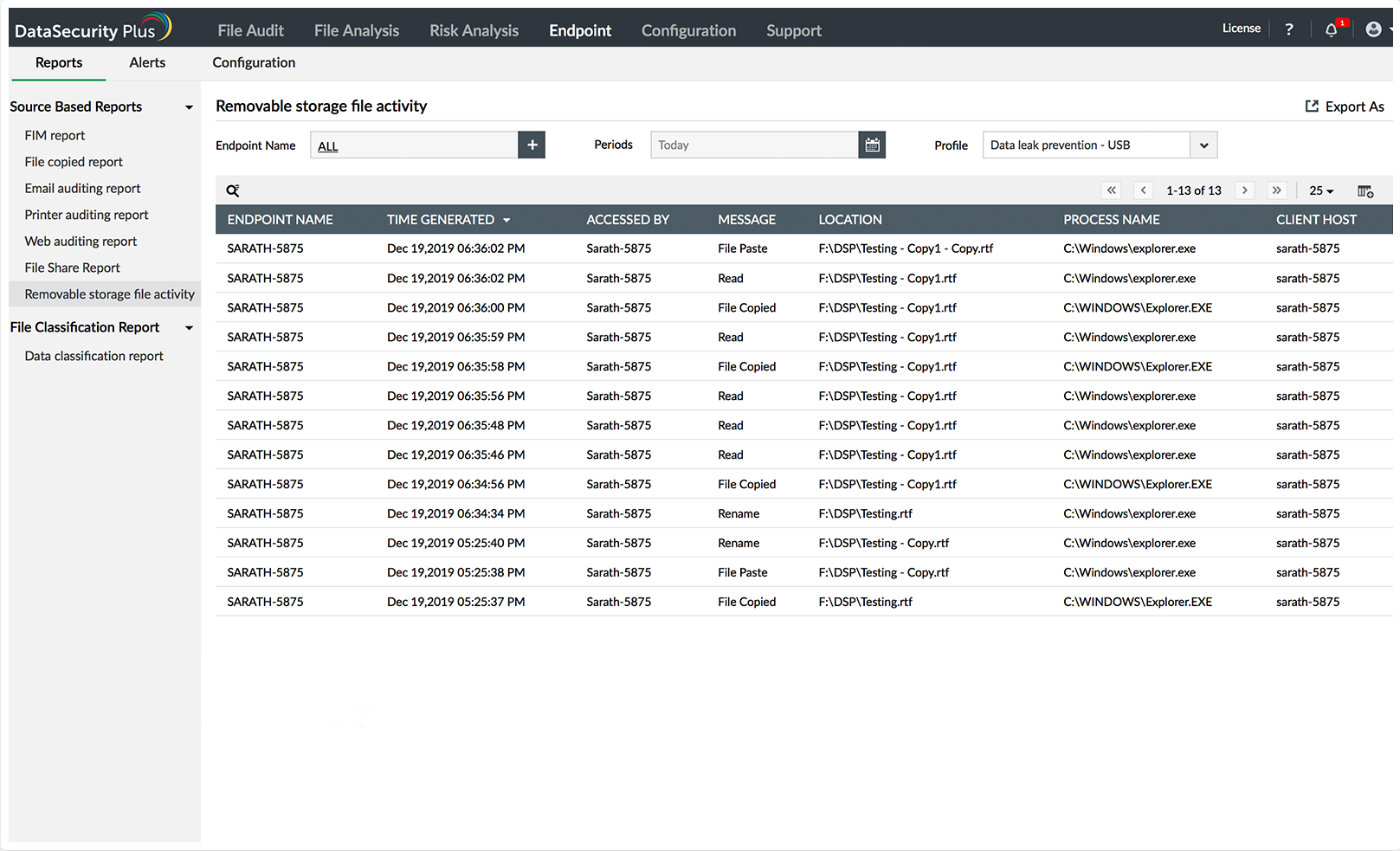

Monitoree, supervise y analice el uso de dispositivos extraíbles de toda su organización, incluyendo las transferencias de datos hacia y desde los USB.

Detecte el uso anómalo

Identifique e informe cuando los archivos grandes, ciertos tipos de archivos o archivos con contenido de alto riesgo se trasladen a dispositivos USB.

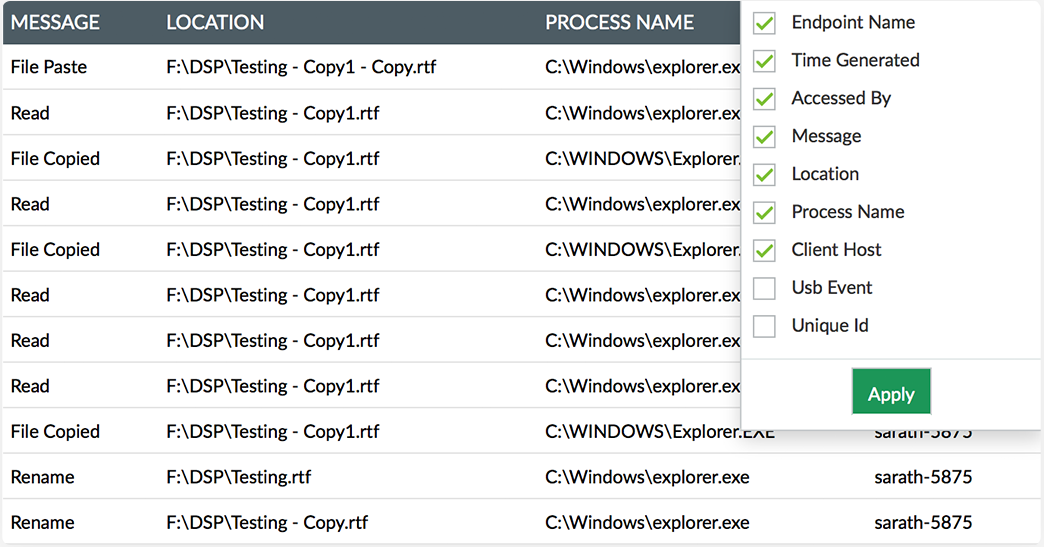

Realice el análisis forense más rápido

Identifique la fuente, el nombre del host y la hora de todos los eventos del dispositivo USB y realice un análisis forense cuando sea necesario.

Detenga las pérdidas de datos sensibles.

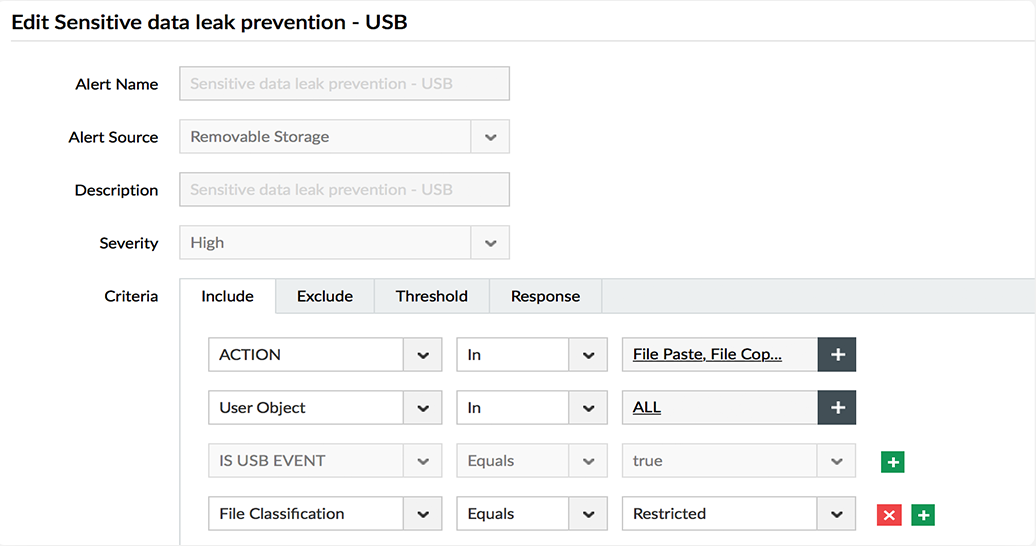

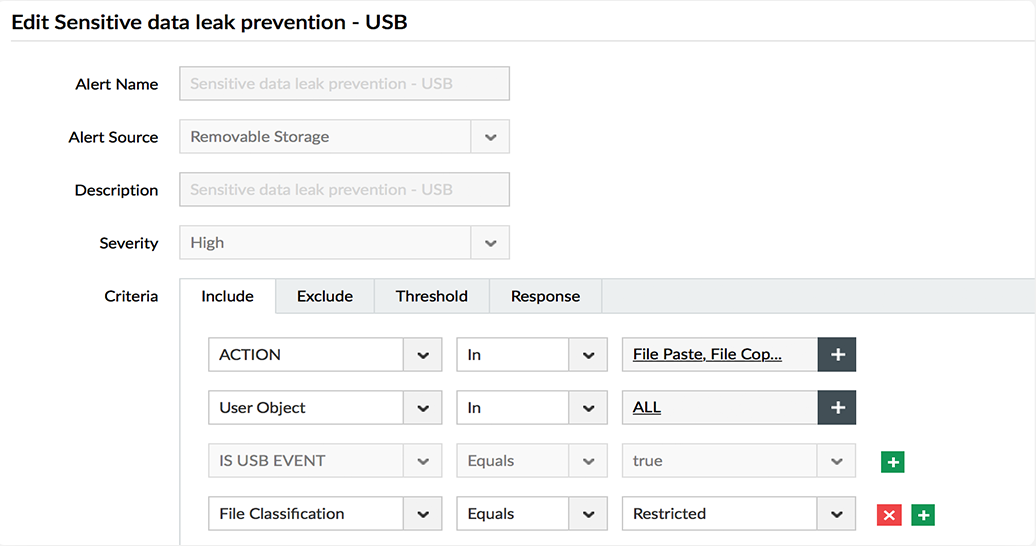

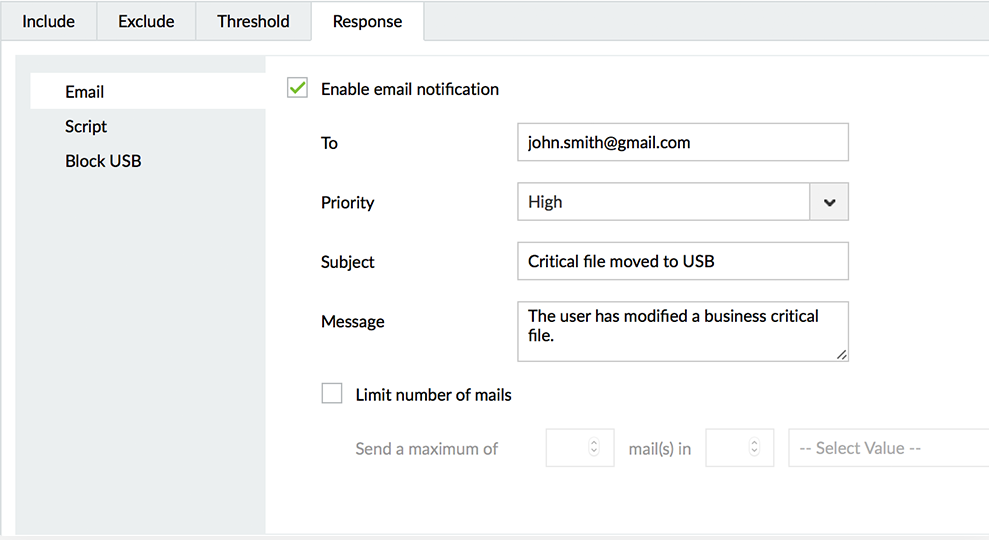

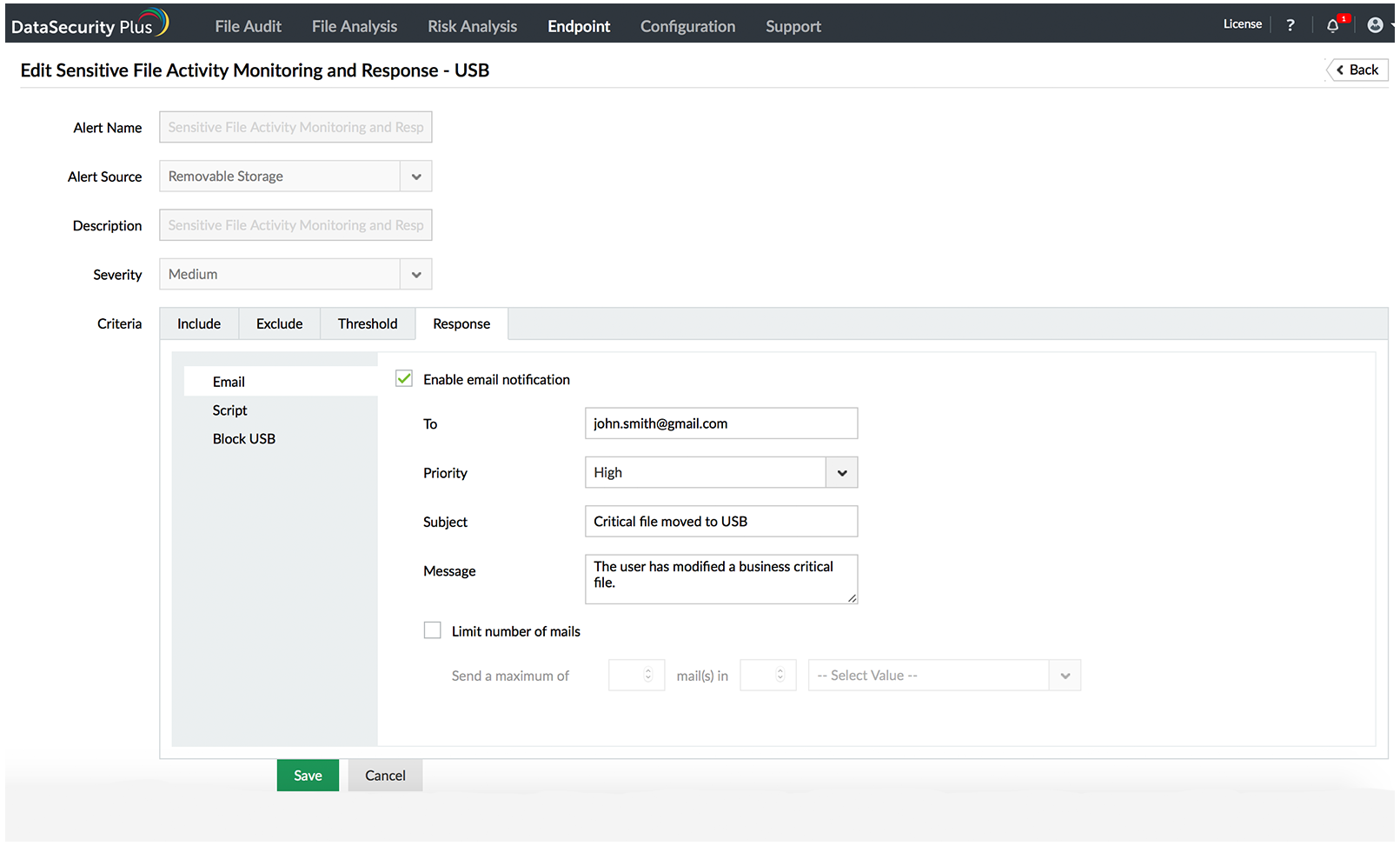

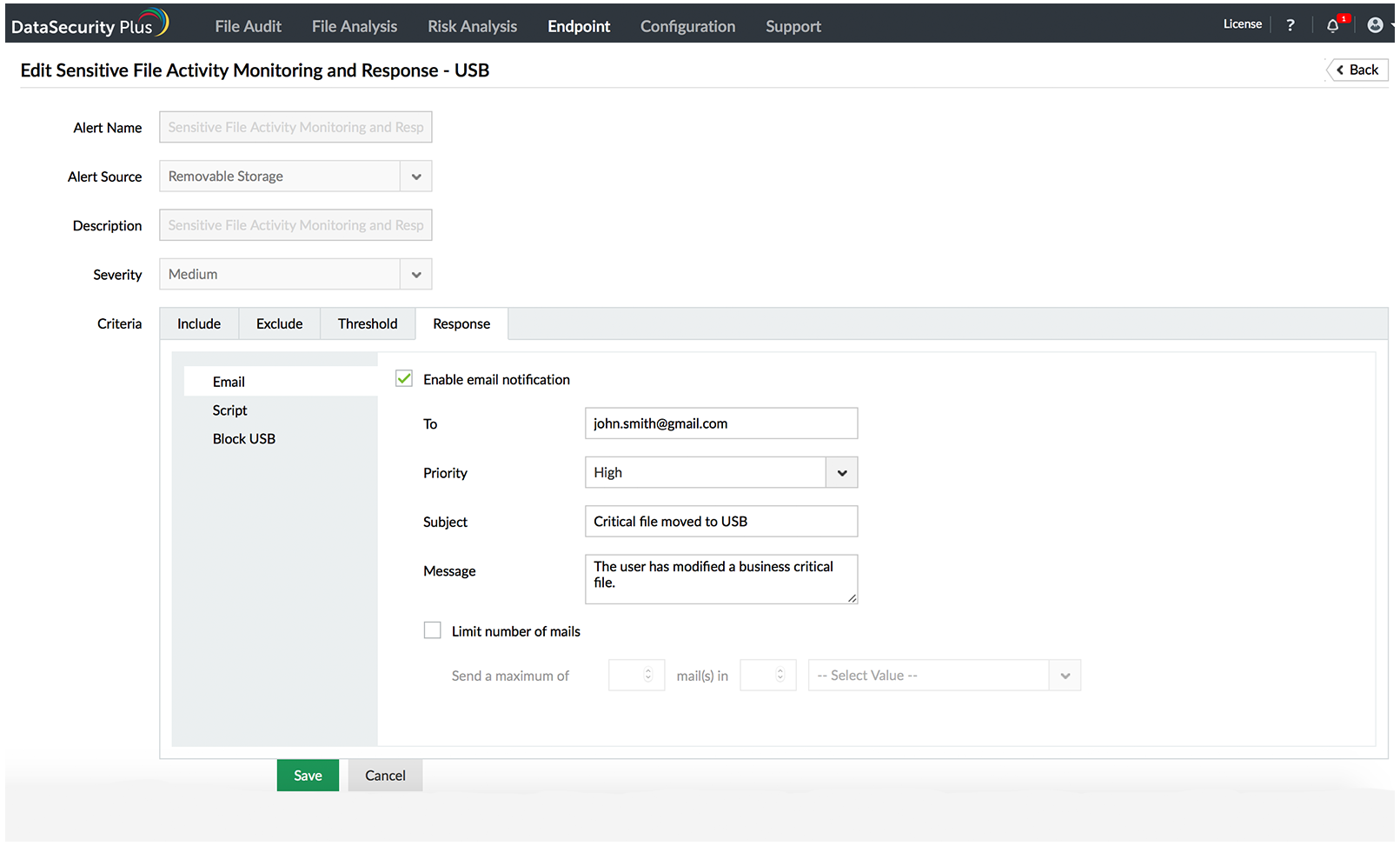

Genere alertas del USB en tiempo real

Reciba alertas en tiempo real cuando los archivos críticos para el negocio se trasladen a medios de almacenamiento externos, incluyendo los dispositivos móviles y los USB.

Proteja los medios extraíbles contra escritura

Utilice políticas predefinidas de prevención de pérdida de datos para proteger sus datos sensibles contra la pérdida involuntaria de datos.

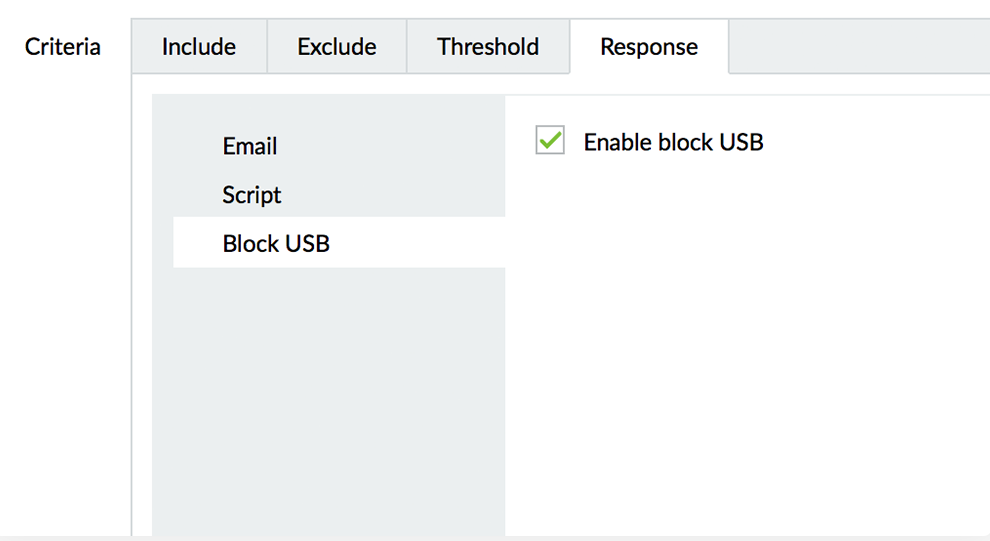

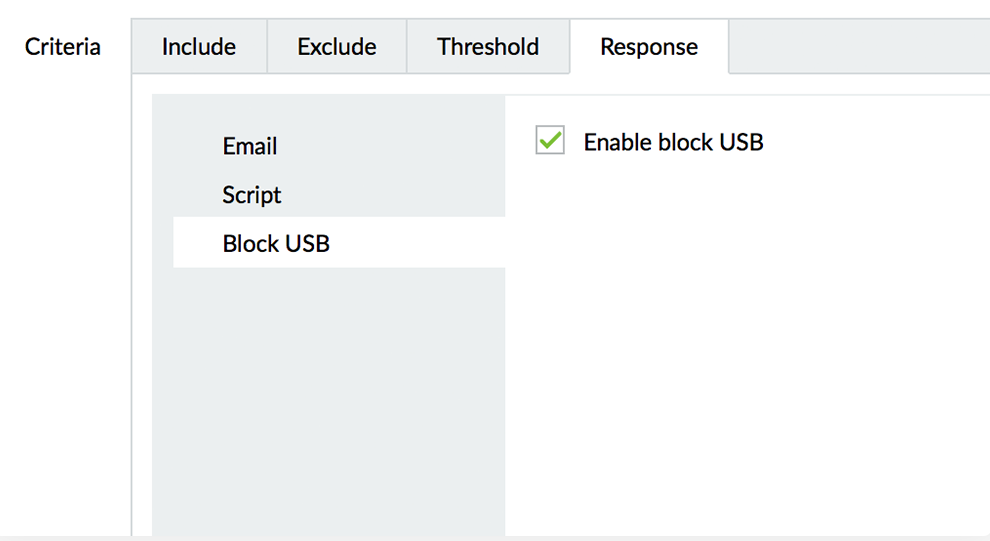

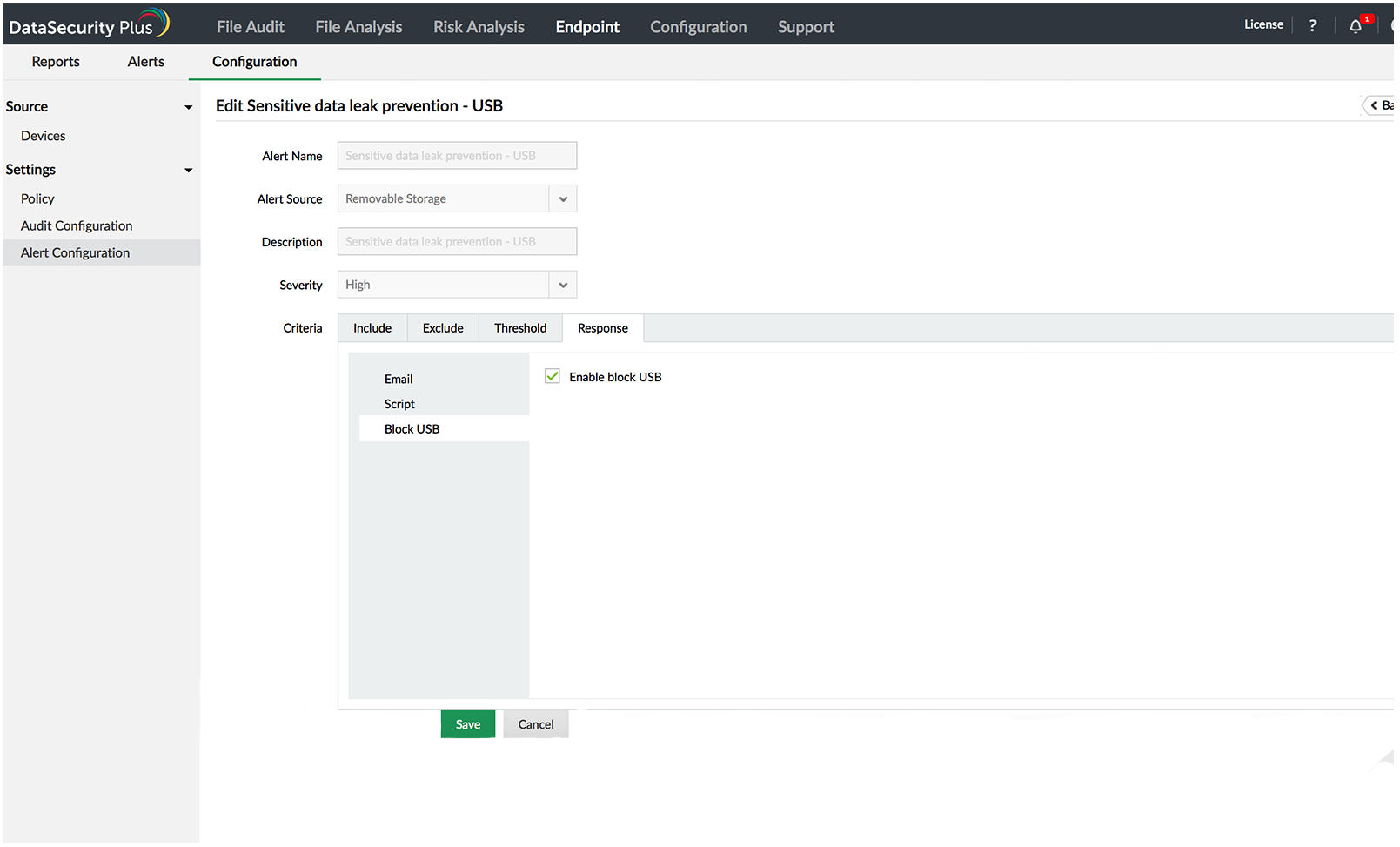

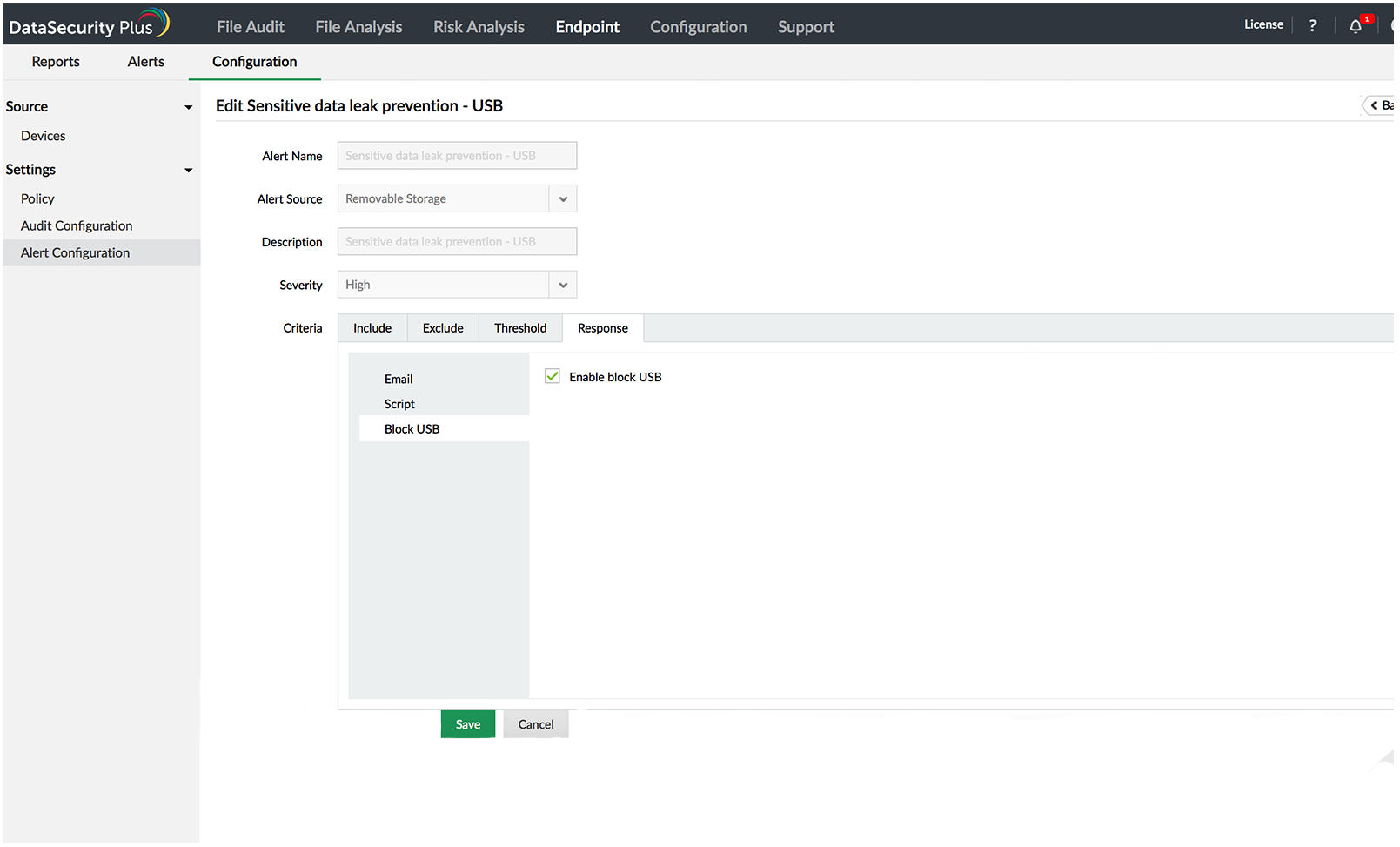

Bloquee los medios extraíbles

Reaccione rápidamente a los comportamientos maliciosos bloqueando a los usuarios para que no trasladen datos sensibles a los USB, evitando así robos de datos posibles.

Garantice el uso seguro de los medios extraíbles en toda su organización con la supervisión de los dispositivos USB.

- Monitor de actividad USB

- Software de alerta de USB

- No más robos de datos a través de USB

Conozca sus dispositivos conectados

Detecte cuando un dispositivo esté conectado y genere informes procesables para todos los movimientos de archivos críticos hacia y desde él.

Análisis forense rápido

En el caso de un incidente de seguridad, identifique rápidamente la fuente, la hora del evento, la ubicación y más para realizar un análisis forense según sea necesario.

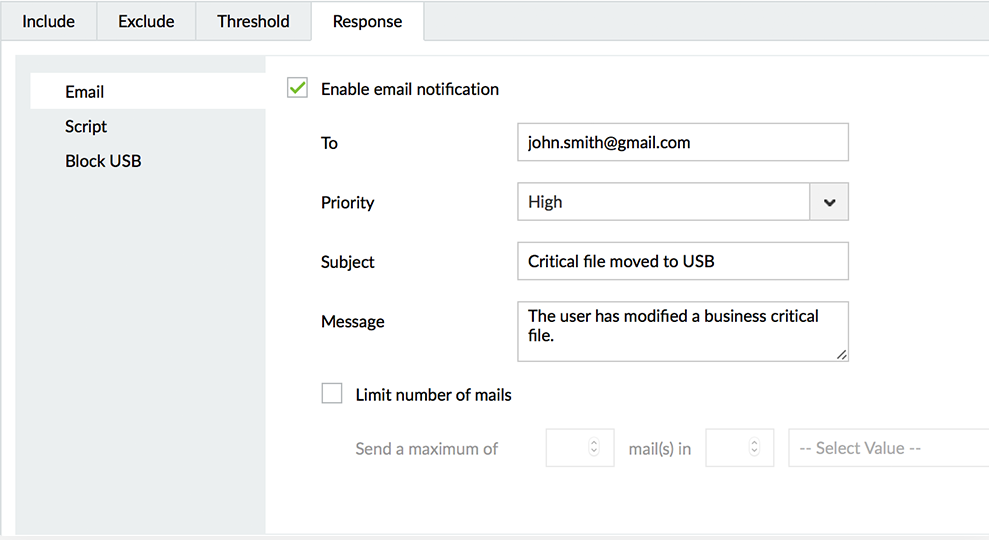

Notificación e informes

Genere alertas instantáneas sobre anomalías, mantenga un inventario completo de todas las actividades de archivo realizadas en dispositivos USB y genere registros de auditoría claros y concisos.

Selle los puertos USB contra los intrusos

Bloquee los puertos USB indefinidamente en respuesta a un comportamiento sospechoso del usuario, como escalamientos de permisos o picos repentinos de modificaciones de archivos.

Scripts para su respuesta

En respuesta a la actividad maliciosa de los usuarios, también puede desactivar las cuentas de usuario, terminar las sesiones de red o ejecutar scripts adaptados a sus necesidades.

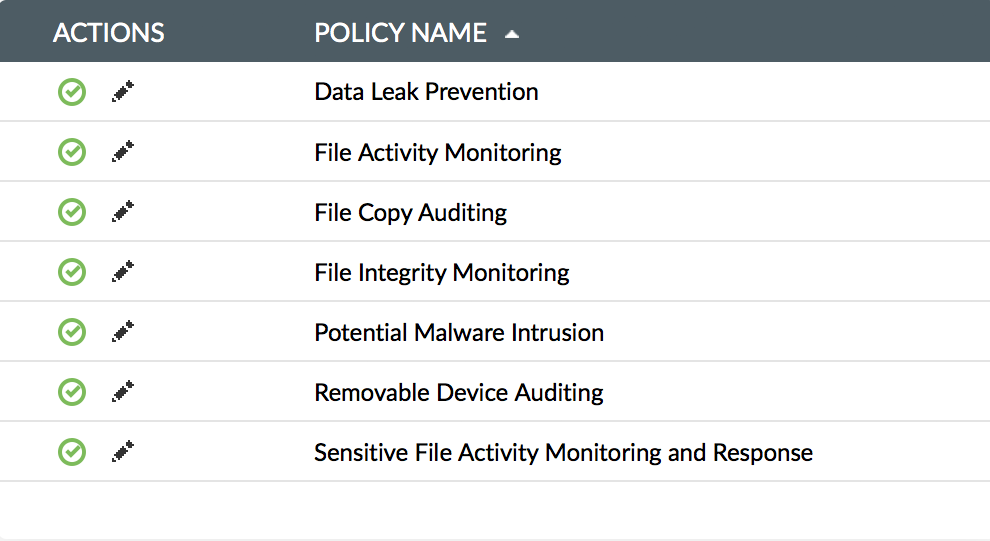

Otras funciones que ofrece DataSecurity Plus

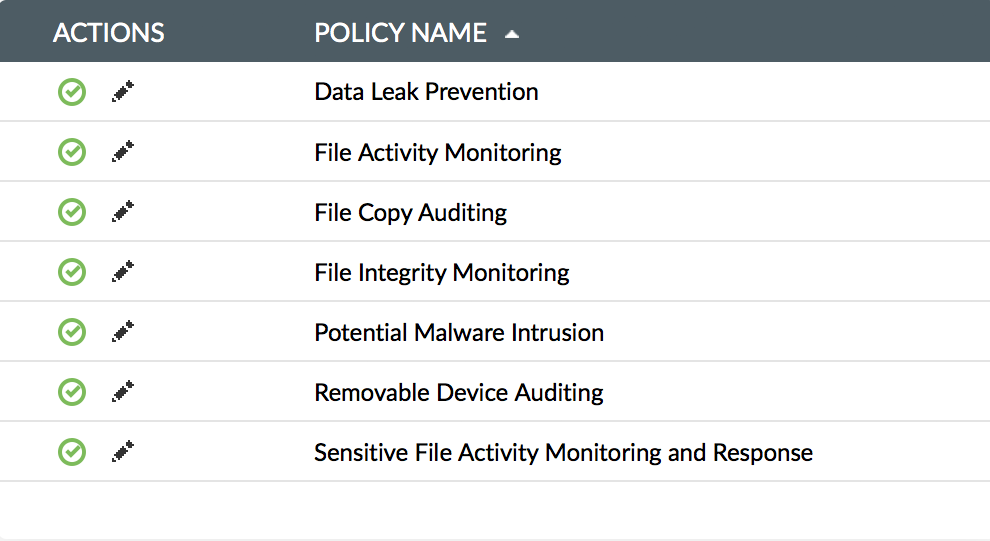

Prevención de la pérdida de datos

Detecte, interrumpa y evite las pérdidas de datos sensibles a través de los endpoints, es decir, los USB, el correo electrónico.

Más informaciónEvaluación del riesgo de los datos

Analice el contenido y el contexto de los archivos, y clasifique los mismos en función de su vulnerabilidad.

Más informaciónCombata el ransomware

Detecte y detenga los ataques de ransomware desde el principio con un mecanismo automatizado de respuesta a las amenazas, y reciba notificaciones con alertas instantáneas definidas por el usuario.

Más informaciónMonitoreo de la integridad de los archivos

Identifique y reaccione a las posibles amenazas a la seguridad, y proteja los datos críticos al monitorear los accesos y modificaciones de los archivos en tiempo real.

Más informaciónAuditoría de acceso a archivos

Obtenga información detallada sobre las cuatro interrogantes fundamentales, quién accedió a qué, cuándo y de desde dónde para todos los accesos y modificaciones de archivos.

Más informaciónAnalizador de permisos

Identifique los archivos sobreexpuestos y los archivos con permisos incoherentes, y averigüe quién tiene acceso a modificar los archivos sensibles.

Más información