10mejores prácticas para ajustar los permisos de NTFS

10 mejores prácticas para configurar permisos NTFS

¿Cuál es la importancia de los permisos de NTFS?

Los permisos de New Technology File System (NTFS) determinan el nivel de acceso que los usuarios tienen a archivos y carpetas, lo que influye directamente la exposición del usuario a archivos no solicitados. Pero, privilegios excesivos, dados accidental o deliberadamente, pueden dar a los usuarios acceso no solicitado a importantes archivos organizacionales, que podrían incluso conllevar una pérdida de datos. Implementar estos permisos NTFS de archivos es una mejor práctica para evitar vulnerabilidades de seguridad que podrían ser causadas por permisos inconsistentes o excesivos.

10 mejores prácticas para asignar permisos de NTFS correctos

Adoptar el principio del privilegio mínimo (POLP)

Controle los permisos asignados a usuarios en un mínimo, otorgando solo los privilegios necesarios para cumplir con los roles de los usuarios. Para archivos sensibles, garantice que solo los administradores otorguen acceso a los usuarios y verifique que no se puede acceder públicamente a los archivos.

Siga una política de permisos basada en jerarquías

Acorte permisos otorgados a usuarios del dominio en la carpeta raíz. Otorgue permisos detallados a equipos y personas según la estructura de la carpeta.

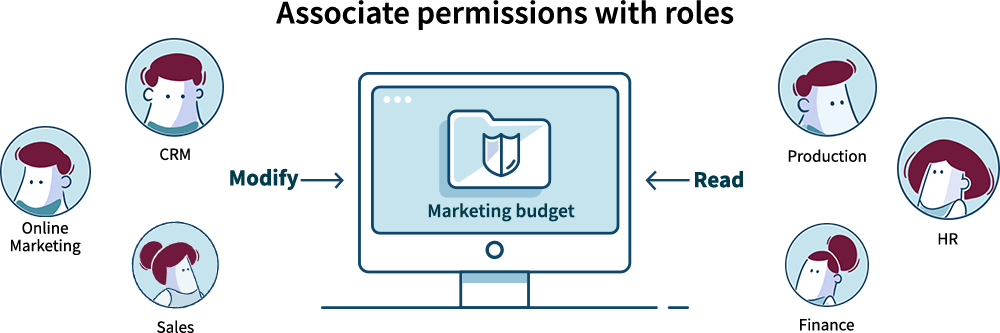

Implemente controles de acceso basados en roles (RBAC)

Cree grupos basados en roles organizacionales específicos y asigne permisos a estos grupos en lugar de a usuarios individuales. Añada y elimine usuarios de estos grupos para asignar o revocar permisos con facilidad.

Revise los roles y permisos periódicamente

Defina intervalos regulares para una revisión sistemática de los permisos asignados a los usuarios.

Retenga la herencia de permisos

Permita el flujo de herencia desde la raíz hacia las carpetas hijas. Controle los permisos inconsistentes que sorteen la herencia y corríjalos.

Supervise los cambios en permisos y SACL

Vigile todos los cambios a permisos y listas de control de acceso al sistema (SACL) en archivos cruciales. Esté alerta frente a acciones injustificadas por parte de personal no autorizado.

Identifique archivos sobre expuestos

Verifique archivos con acceso abierto y ajuste los permisos correctos para permitir solo las actividades autorizadas en los archivos. Evite el abuso de los privilegios de los usuarios al frenar el acceso abierto en archivos y carpetas.

Gestione archivos huérfanos

Ubique y evalúe archivos propiedad de exempleados. Revoque permisos para archivos huérfano y elimine cuentas de usuarios de los respectivos grupos de seguridad, de forma que los usuarios maliciosos no puedan acceder a los recursos de la red.

Prepárese para excepciones

Planee situaciones que requieran permisos inusuales. Ajuste que se sigan directrices cuando los permisos estándar emitidos no cumplan con los requisitos de los usuarios o los roles.

Designe administradores para servidores de archivos

Cree un grupo separado para que los administradores supervisen los permisos. Dé control total sobre la gestión de permisos de archivos y carpetas solo a este grupo.