Evite las acciones de copiado de archivos no deseadas y garantice la seguridad de los datos.

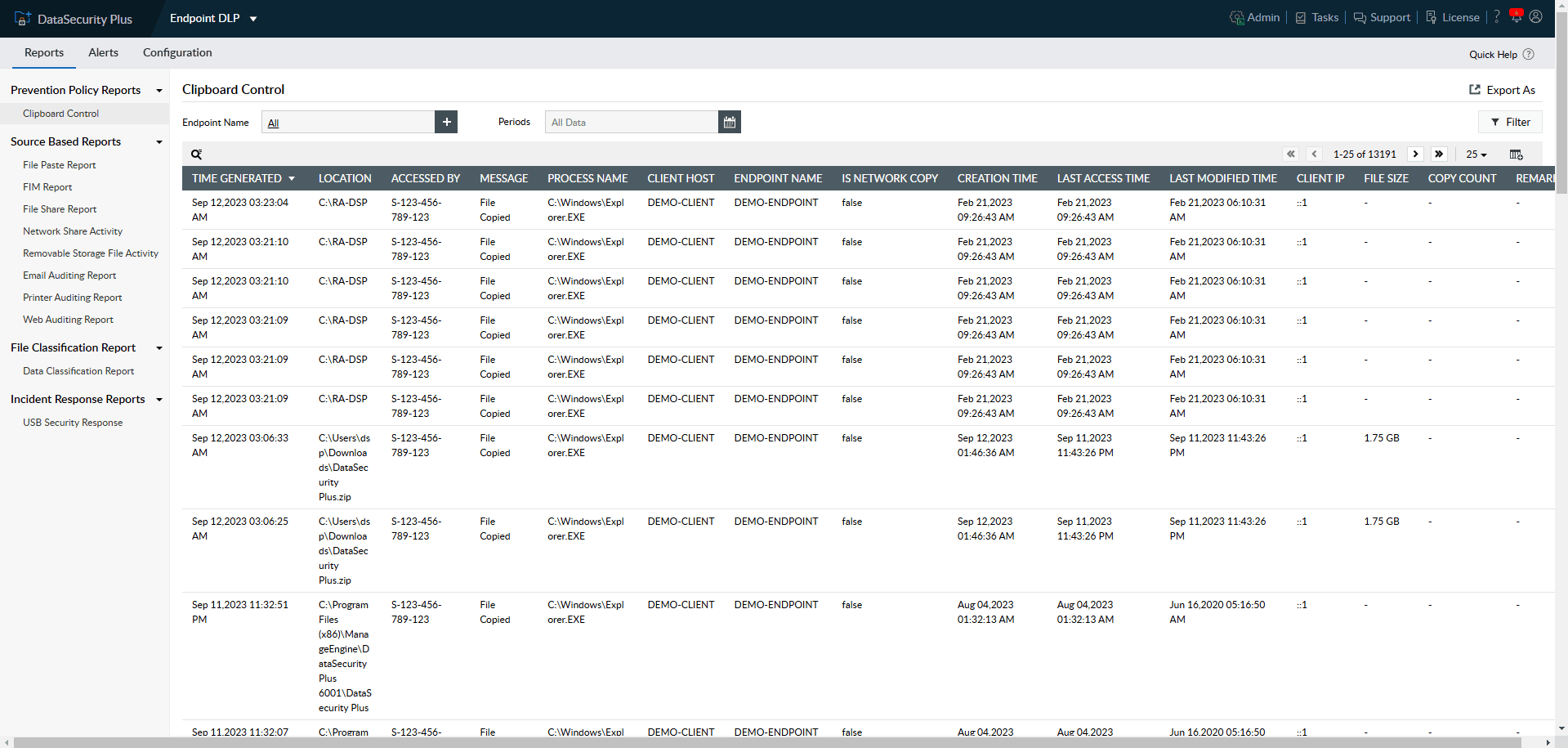

Audite las acciones de copiado de archivos

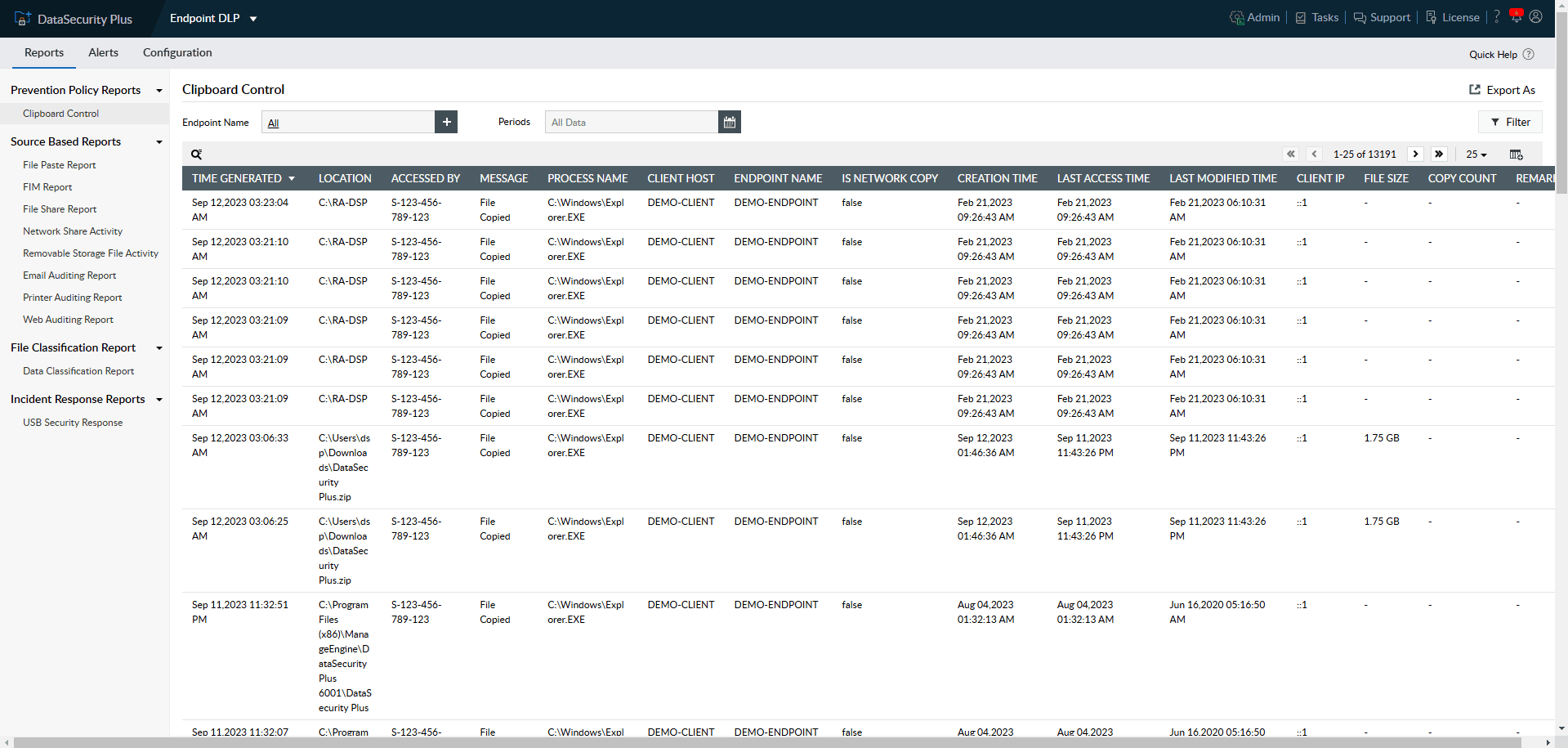

Monitoree y correlacione las acciones de copiado y pegado de archivos desde un único informe.

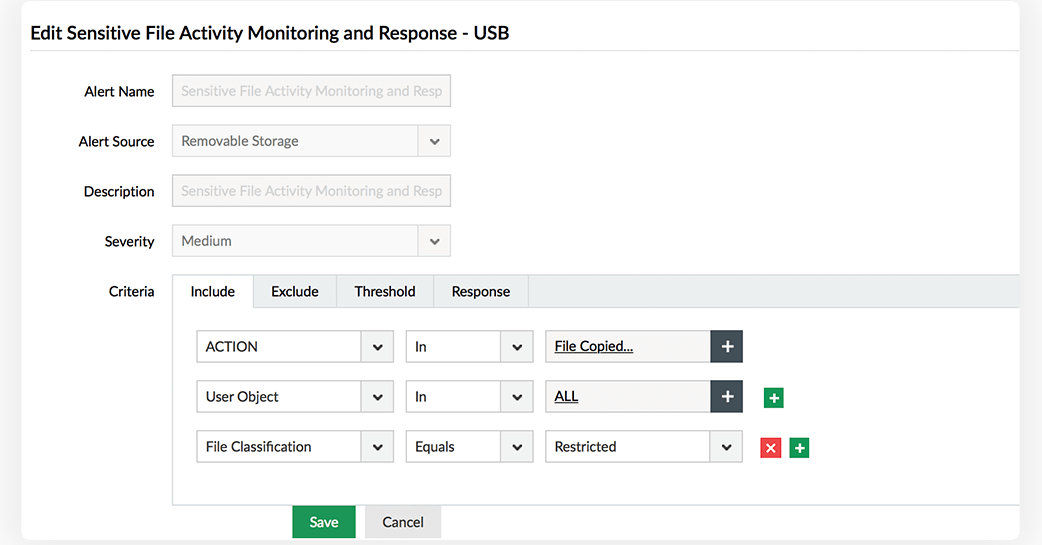

Controle las transferencias de archivos por USB

Audite los archivos copiados en medios de almacenamiento extraíbles, incluidos USB.

Protección de la copia de datos

Ejecute scripts personalizados para responder a las acciones maliciosas de copia masiva de archivos.

Garantice la seguridad e integridad de los archivos con la

herramienta de monitoreo del copiado de archivos de DataSecurity Plus.

Visibilidad ininterrumpida de los dispositivos.

Obtenga información avanzada sobre las acciones de copiado de archivos.

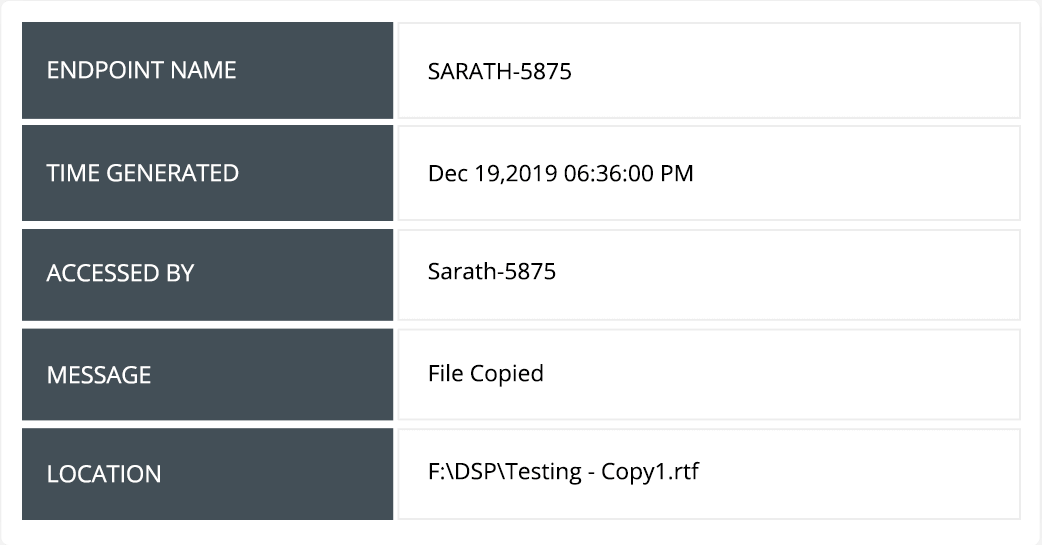

Localice y genere informes sobre detalles significativos como quién copió qué archivo/carpeta, cuándo y dónde se pegó.

Controle el movimiento de datos en tiempo real.

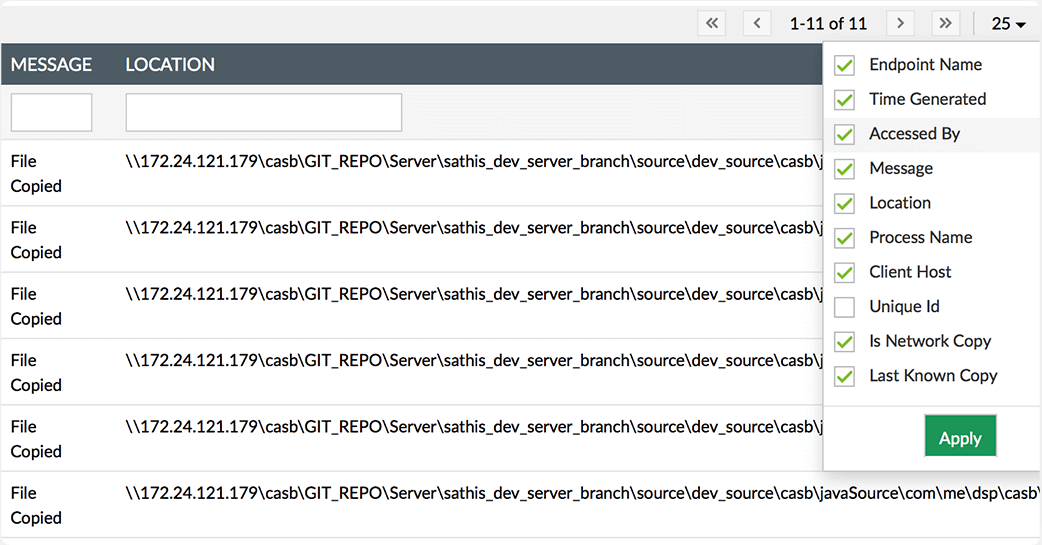

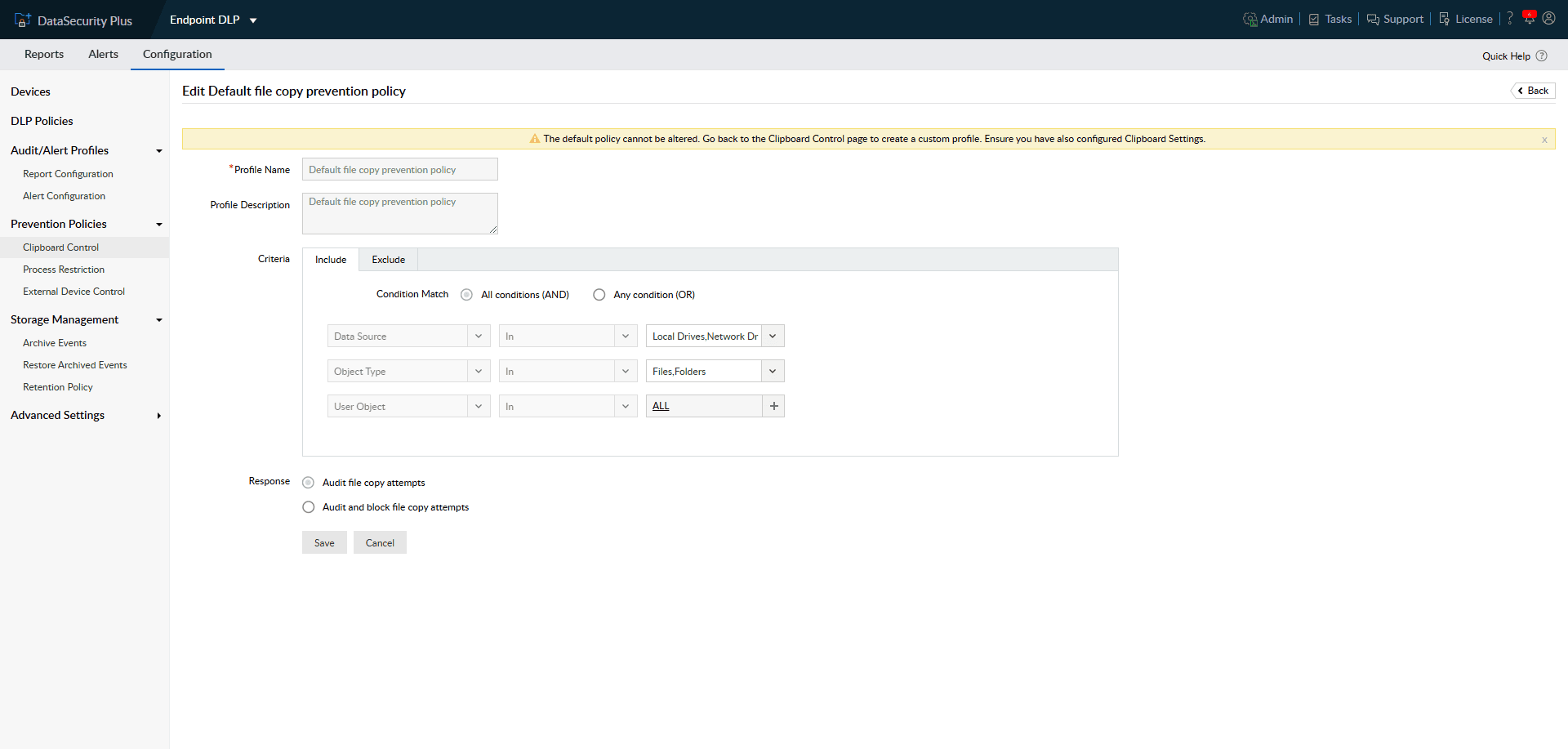

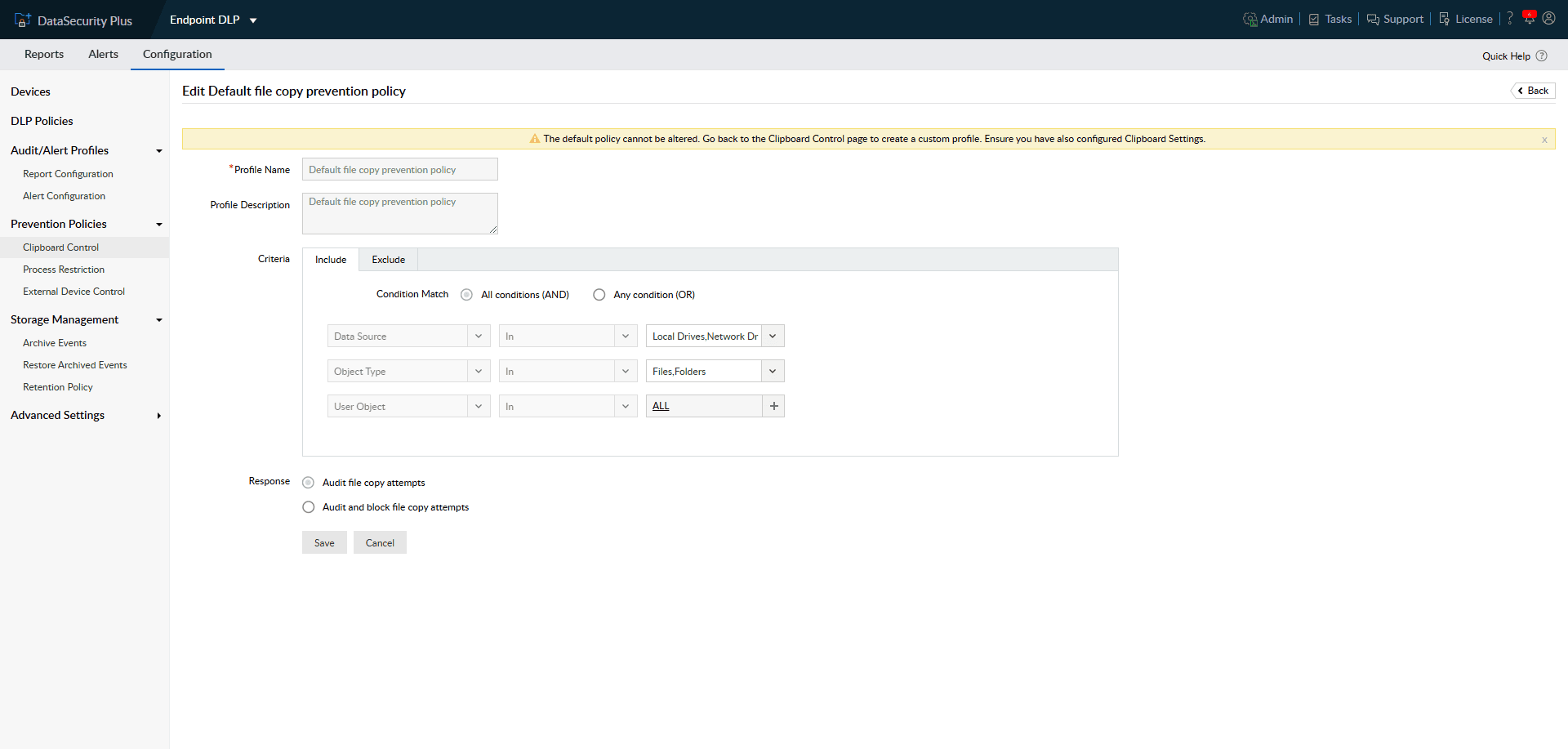

Configure políticas predefinidas de prevención de filtración de datos (DLP) para localizar y generar informes cuando los usuarios copian archivos desde estaciones de trabajo, recursos de red, dispositivos extraíbles, etc.

Obtenga visibilidad de extremo a extremo de las acciones de copiado de archivos.

Utilice la auditoría del portapapeles para detectar las diversas formas en que los usuarios intentan copiar y mover archivos, incluyendo Ctrl+C, Ctrl+V y el copiado y pegado con clic derecho.

Detenga las filtraciones de datos sensibles.

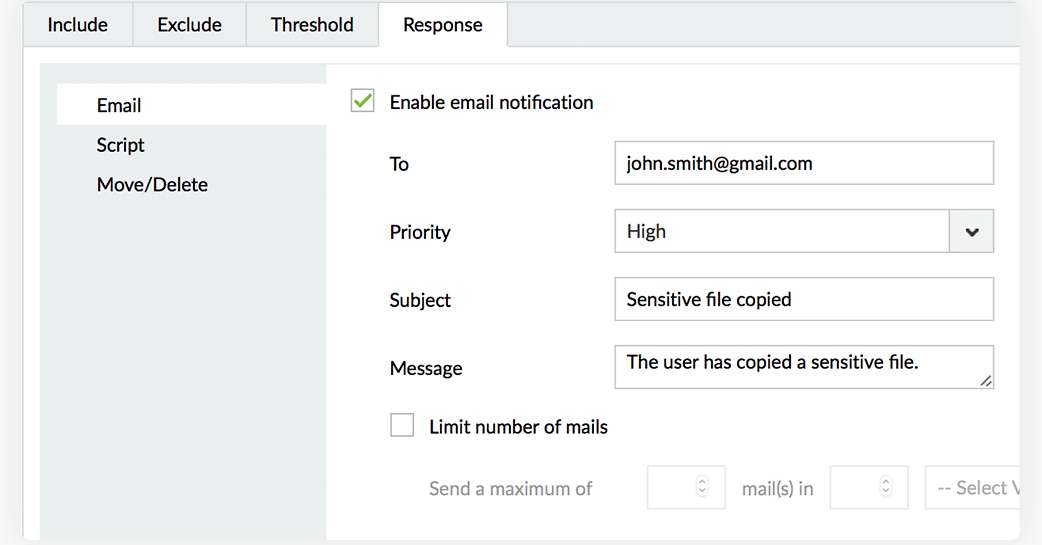

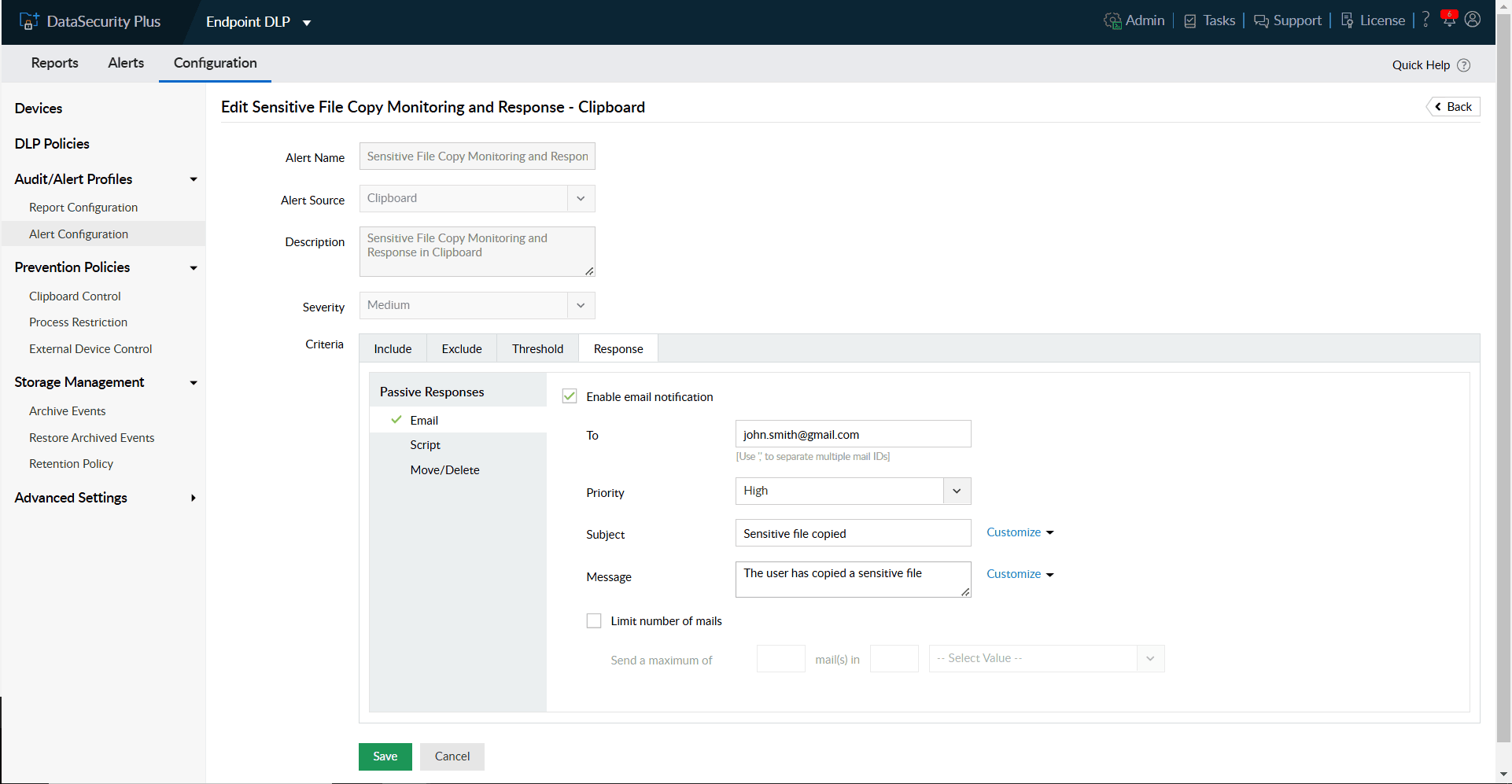

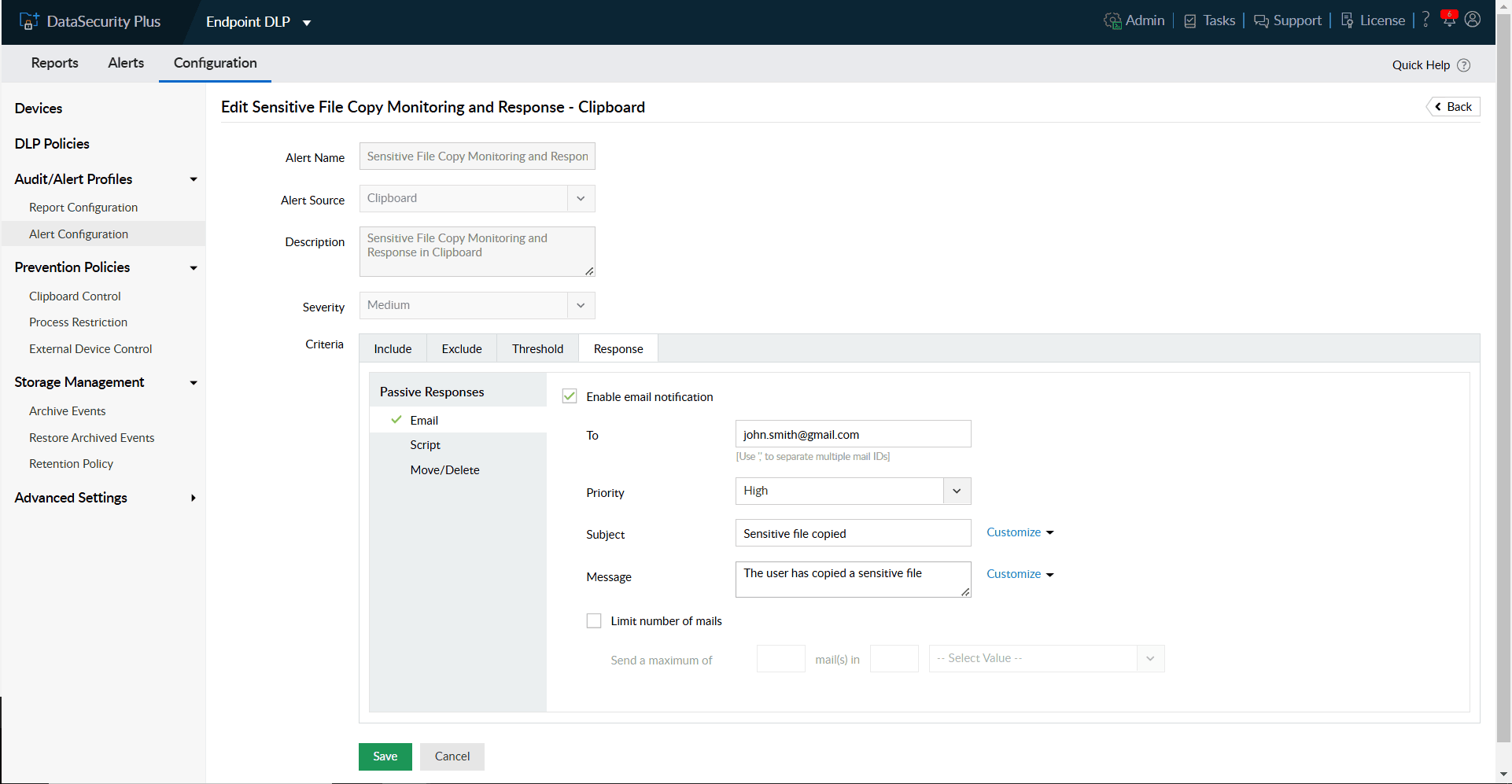

Reciba alertas sobre lo más importante.

Reciba notificaciones instantáneas cuando sus archivos o carpetas críticos se muevan a ubicaciones no seguras, y evite la posible exposición de datos.

Detecte y disuada las acciones anómalas en los archivos.

Bloquee los USB cuando los usuarios malintencionados intenten copiar archivos de forma masiva a sus estaciones de trabajo o USB de forma discreta.

Monitoree los movimientos de archivos críticos.

Monitoree selectivamente a los usuarios sospechosos, los archivos importantes y las ubicaciones no seguras para detectar los movimientos de archivos no autorizados en tiempo real.

Una solución integral de monitoreo del copiado de archivos para detectar las actividades y los movimientos de archivos en los servidores de archivos.

- Monitoree las acciones de copiado de archivos.

- Genere informes sobre los archivos copiados.

- Audite el copiado de archivos.

Diario de viaje de los datos.

Genere registros de auditoría instantáneos sobre los movimientos de datos dentro de su organización como prueba legal para cumplir con los mandatos normativos de TI.

Información rápida.

Use las opciones integradas para identificar rápidamente la fuente, el nombre del host, la hora y la ubicación de todas las actividades anómalas de copiado de archivos.

Supervise las actividades de los dispositivos.

Genere informes instantáneos sobre el uso de dispositivos extraíbles y las actividades de transferencia de datos desde y hacia los USB en toda su organización.

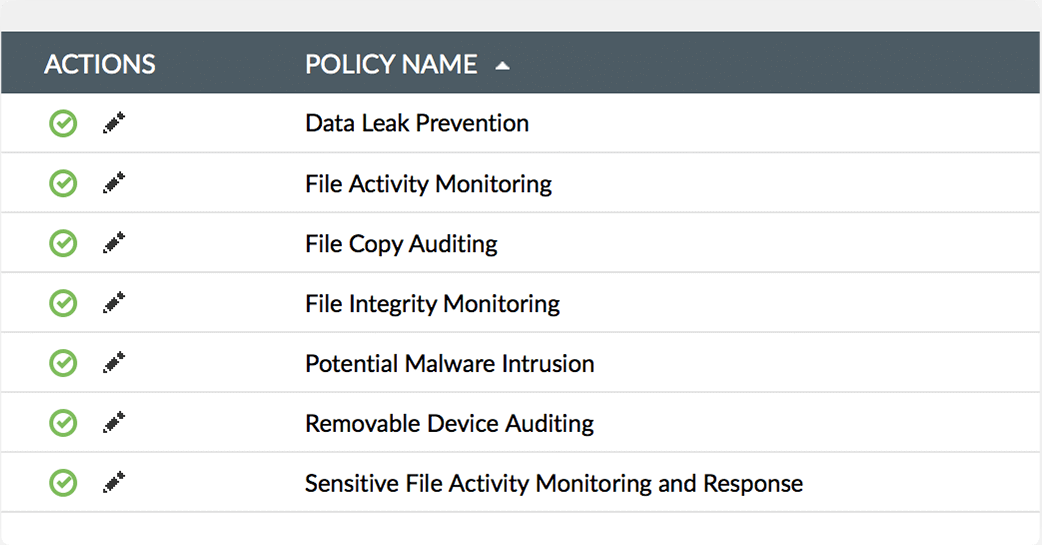

Seguridad preconfigurada.

Utilice las políticas de seguridad predefinidas disponibles para controlar y generar informes sobre las actividades críticas de copia y pegado de archivos.

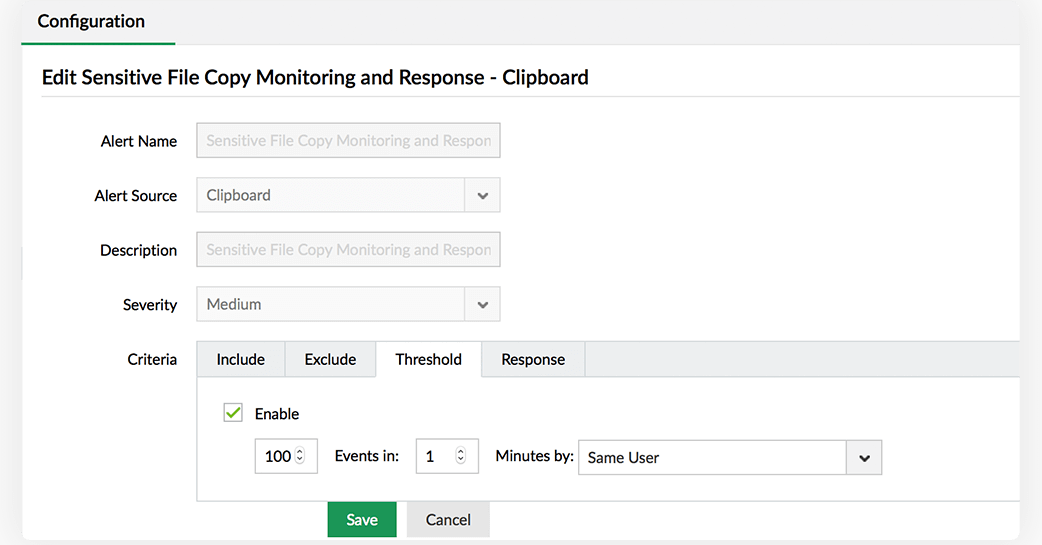

Elija su enfoque.

Personalice las políticas de DLP predeterminadas para incluir a los usuarios sospechosos y excluir a los usuarios y grupos confiables.

Señales tempranas de peligro.

Detecte picos anómalos repentinos en los archivos copiados mediante valores de umbral personalizables.

Elija su estrategia.

Utilice mecanismos automatizados de respuesta a amenazas para ejecutar scripts adaptados a las necesidades de su organización.

Una solución integral con potentes funciones

Clasifique los archivos sensibles

Aproveche las funciones de clasificación automática y manual para clasificar los archivos riesgosos que contienen datos sensibles.