Proteja la información confidencial de ser expuesta o robada por medio de la herramienta de prevención de fuga de información (DLP) de DataSecurity Plus.

- Protección contra fugas de datos

- Protección de dispositivos externos

- Respuesta automática a incidentes

- Protección basada en el contenido

- Seguridad en la nube

- Cloud security

Protección contra fugas de datos

- Garantice el uso de solo dispositivos de almacenamiento extraíbles seguros en su organización mediante el uso de listas de bloqueo para restringir los dispositivos no examinados.

- Evite la exposición de datos mediante el bloqueo de actividades de copia de archivos de alto riesgo en dispositivos USB y en recursos compartidos locales y de red.

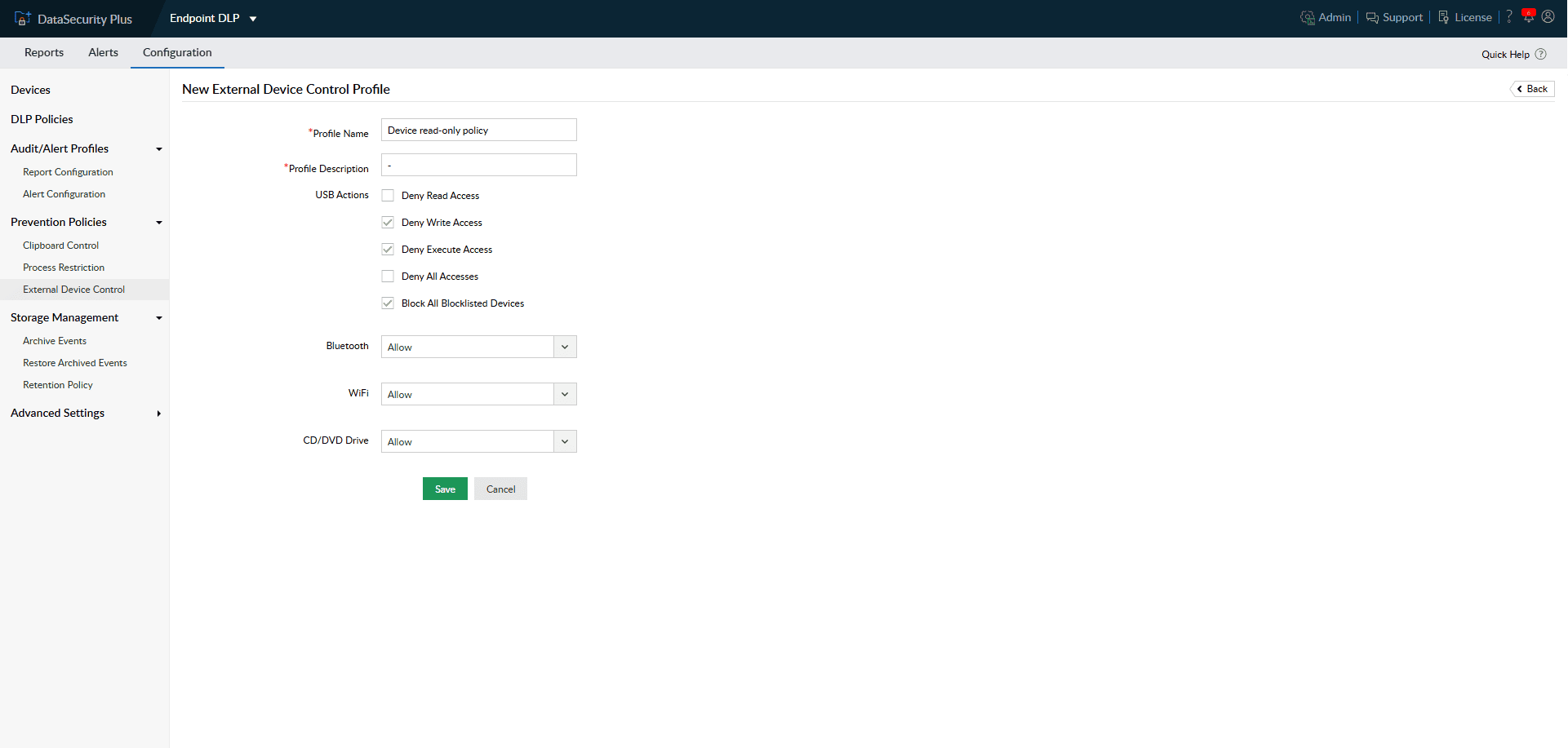

- Controle granularmente el uso de varios dispositivos de punto final, incluidos Wi-Fi, Bluetooth, unidades de CD/DVD y más.

- Evite que los archivos que contienen datos altamente confidenciales, como PII o ePHI, se compartan por correo electrónico (Outlook) como archivos adjuntos.

- Detecte instancias de comportamiento anormal del usuario y evite que los archivos se exfiltren a través de dispositivos de almacenamiento externos.

- Elimine o ponga en cuarentena archivos, detenga las transferencias de datos USB o elija entre otros remedios activos predefinidos para evitar fugas de datos.

Protección de dispositivos externos

- Auditar e informar sobre el uso de medios de almacenamiento extraíbles y todas las actividades de transferencia de datos hacia y desde ellos.

- Aplique un control selectivo sobre el almacenamiento externo, como permitir el acceso de solo lectura a dispositivos sospechosos, detener la ejecución de ejecutables en USB y más.

- Use la lista de bloqueo para especificar y categorizar qué dispositivos no deben estar en uso y reducir la superficie de ataque.

- Bloquee los puertos periféricos en respuesta al comportamiento malicioso de los usuarios y evite posibles actividades de fuga de datos.

- Obtenga visibilidad sobre quién ha conectado qué dispositivo a los puntos finales de su organización (USB, cámara, microSD y más), cuándo y desde dónde.

- Realice un seguimiento y analice cuándo se copia un archivo crítico hacia o desde dispositivos de almacenamiento extraíbles.

Respuesta automática a incidentes

- Bloquee instantáneamente los puertos USB cuando los usuarios muevan contenido restringido a través de ellos. Investíguelos y desbloquéelos directamente desde la interfaz de usuario del producto una vez que se resuelva el problema.

- Revise y resuelva incidentes de seguridad críticos con opciones de reparación predefinidas, incluidas opciones para eliminar y poner en cuarentena archivos.

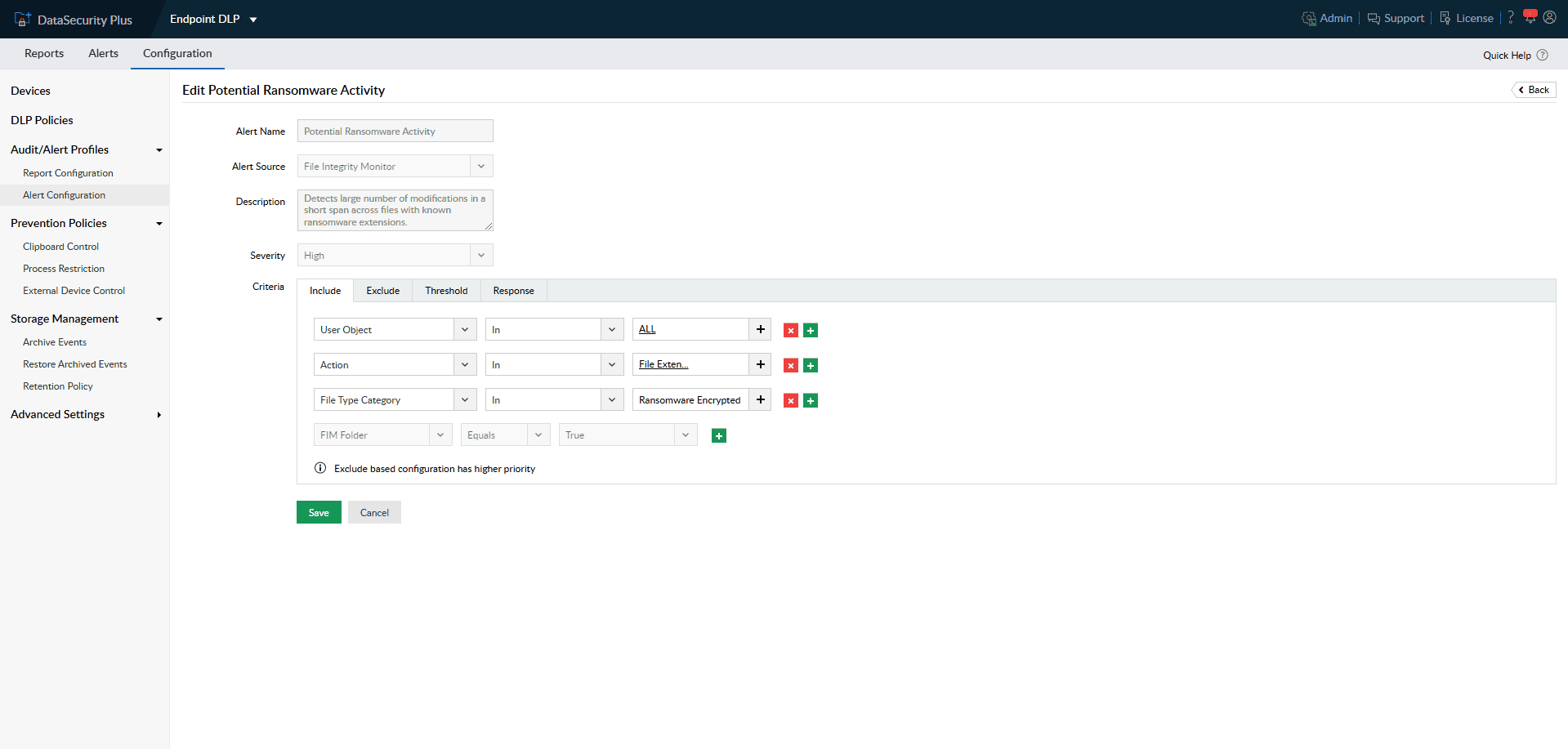

- Detecte y contenga los ataques de ransomware rápidamente aislando los puntos finales infectados con ransomware al principio y reciba notificaciones con alertas instantáneas definidas por el usuario.

- Investigue las alertas y analice la validez, el contexto, el alcance del daño y la gravedad de los problemas de seguridad detectados antes de elegir su plan de reparación.

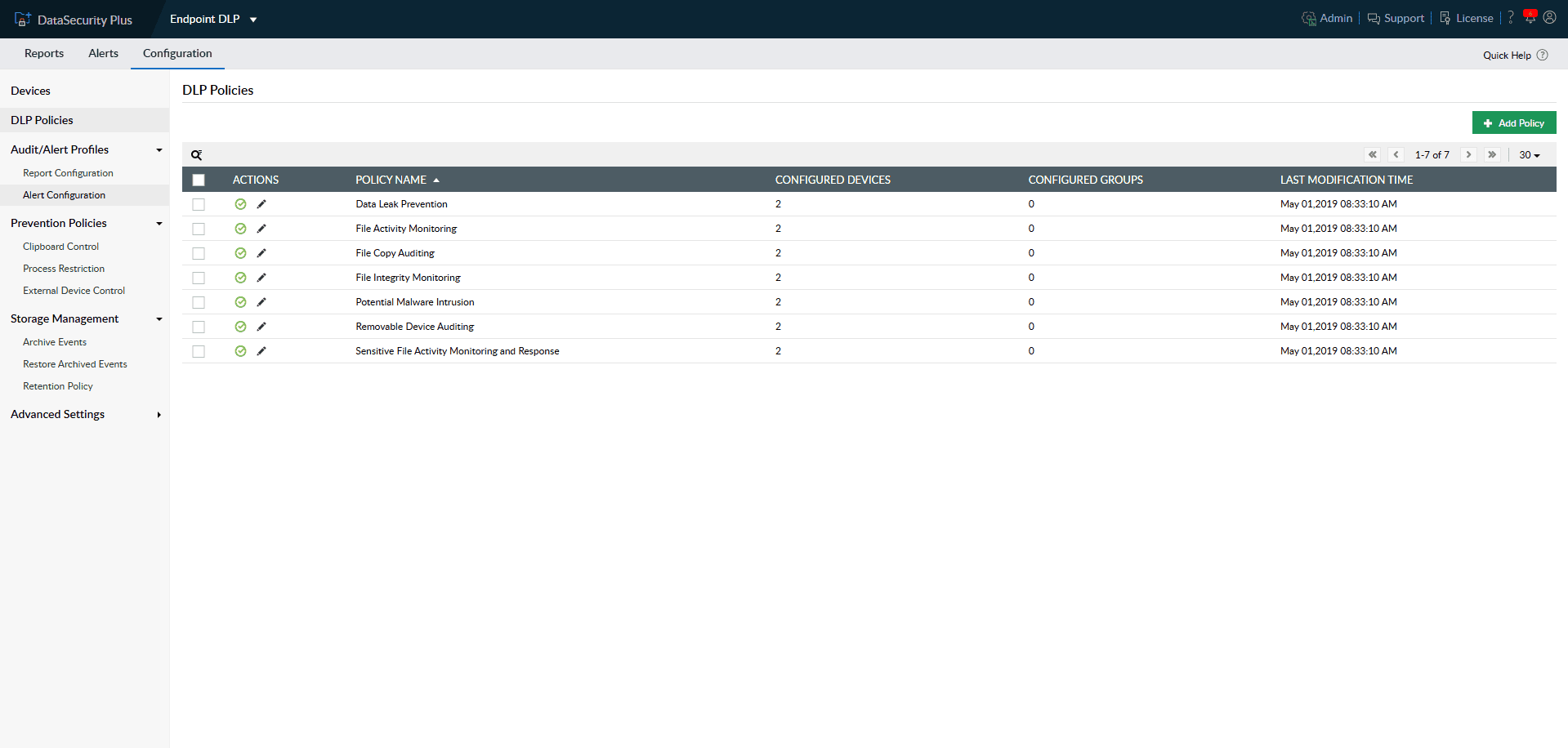

- Utilice las diversas políticas DLP predefinidas disponibles para detectar y mitigar problemas críticos de seguridad mediante el seguimiento de indicadores de compromiso.

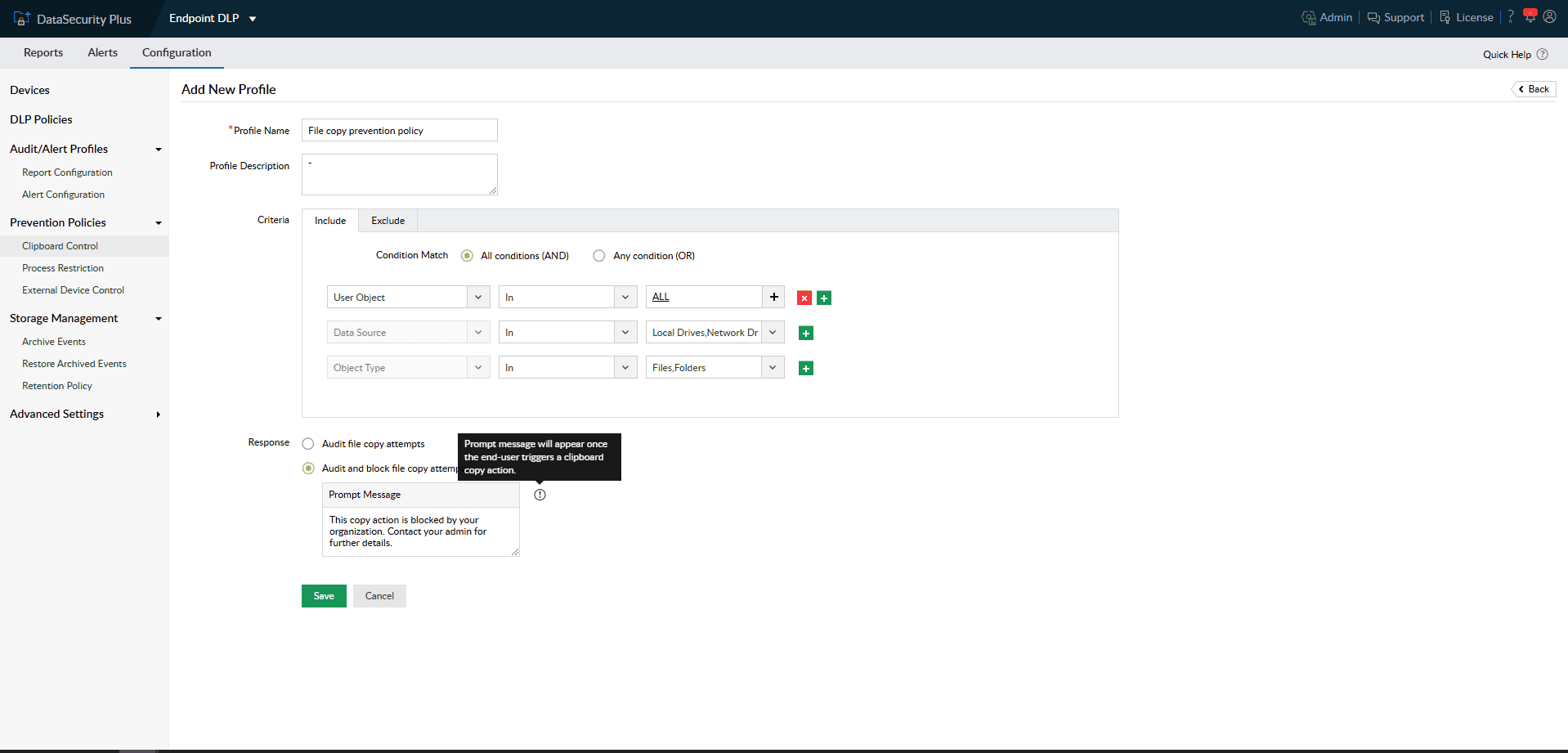

- Habilite mensajes emergentes en pantalla para informar y advertir a los usuarios sobre infracciones críticas de políticas.

Protección basada en el contenido

- Defina qué archivos y carpetas pueden y no pueden compartirse a través de puntos finales, qué dispositivos deben restringirse y más.

- Integre el descubrimiento de datos con capacidades de DLP para proteger y analizar archivos que contienen datos personales (PII/ePHI/PCI) junto con detalles sobre quién es el propietario, quién accedió por última vez y más.

- Clasifique los archivos según su confidencialidad en categorías, es decir, Público, Privado, Confidencial o Restringido para ayudar a proteger los archivos confidenciales en riesgo.

- Identifique y haga cumplir los niveles adecuados de seguridad para los datos confidenciales de su organización y cumpla fácilmente con el RGPD, HIPAA, CCPA y más.

- Realice un seguimiento de todos los accesos y modificaciones al contenido crítico para el negocio. Detecte picos repentinos en las actividades de copia, eliminación o cambio de nombre de archivos, ya que podrían indicar una posible manipulación de archivos.

- Defina, implemente y administre las diversas políticas de prevención de pérdida de datos (DLP) disponibles desde una ubicación centralizada.

Auditoría de la estación de trabajo

- Audite todos los accesos y modificaciones de archivos, incluida la creación, eliminación, cambio de nombre, cambio de permisos y más, en sus terminales de Windows en tiempo real.

- Examine las actividades del correo electrónico (Outlook) y capture información sobre quién envió el correo electrónico, a quién, con qué archivo adjunto y asunto, cuándo y desde dónde.

- Mantenga un seguimiento de auditoría detallado sobre las actividades de copiar y pegar archivos en recursos compartidos de red, estaciones de trabajo y dispositivos de almacenamiento externo.

- Garantice la integridad de los archivos vitales del sistema, los archivos de programa y más mediante el seguimiento y las alertas sobre las modificaciones de alto riesgo realizadas en ellos.

- Recopile detalles sobre todas las actividades de archivos a través de los navegadores, como posibles acciones de carga y descarga por parte de los empleados.

- Audite el uso del servidor de impresión local y analice quién imprimió qué archivos y cuándo. Detecte y analice rápidamente cuándo los empleados imprimen documentos que violan las políticas de DLP.

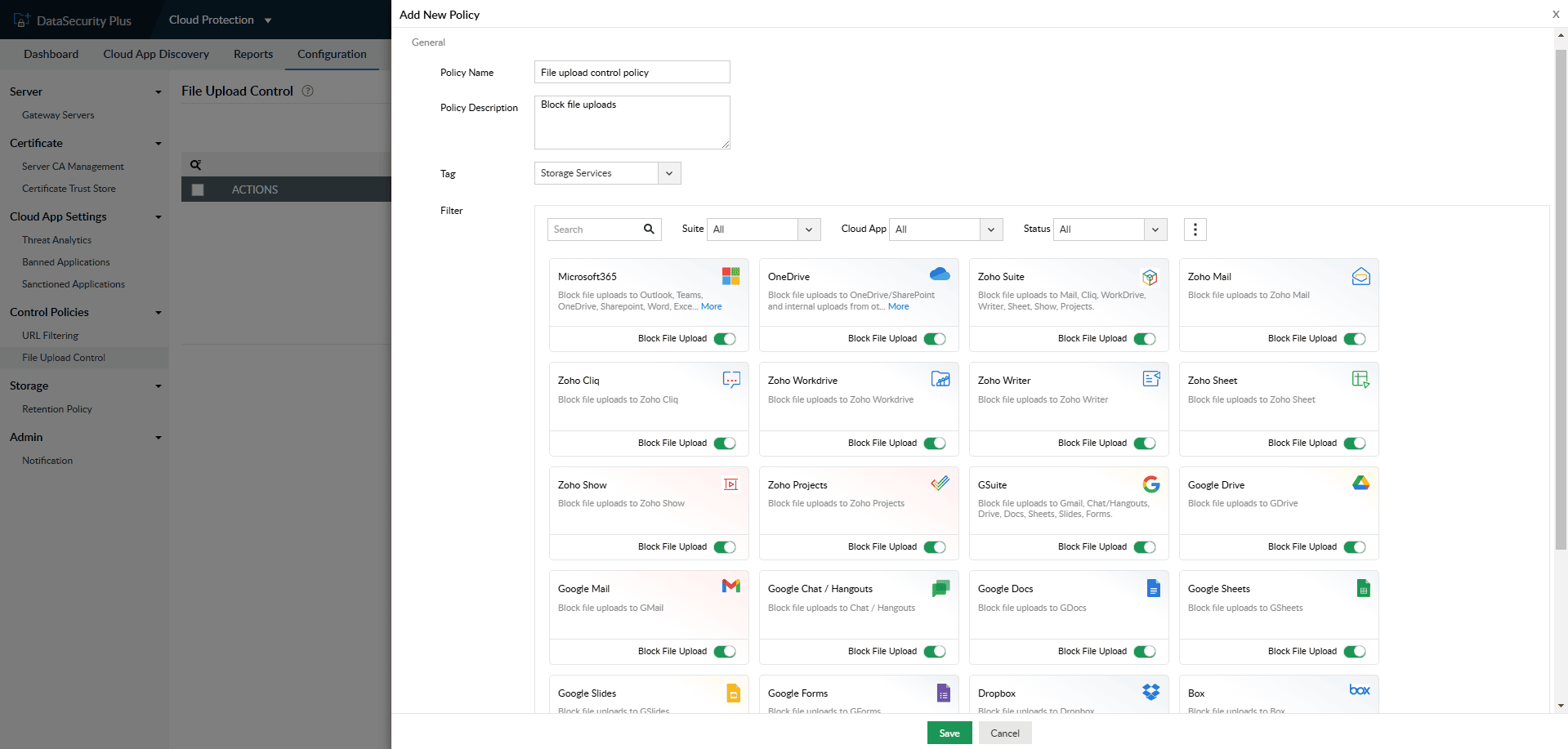

Seguridad en la nube

- Impida que sus empleados accedan a contenido web no seguro, como malware, phishing, spyware y más, aplicando un filtrado de URL estricto.

- Audite el uso de las aplicaciones shadow cloud y los principales dispositivos que acceden a ellas para analizar el riesgo que representan para la seguridad de su organización.

- Realice un seguimiento de los patrones de uso compartido de datos a través de aplicaciones web como SharePoint, Exchange, OneDrive, DropBox, Box y más con detalles sobre quién realizó la solicitud, cuándo y desde dónde.

- Revise los intentos fallidos de acceder a aplicaciones en la nube autorizadas y no autorizadas dentro de su organización.

- Analice las solicitudes realizadas a aplicaciones en la nube no cifradas, prohibidas o de baja reputación en busca de signos de uso indebido y compromiso.

- Regule el uso de servicios web no deseados y prohíba las aplicaciones en la nube que reducen la productividad, como las redes sociales, la transmisión de video, los juegos en línea y más.

Prevención avanzada de fuga de información (DLP) para detector e interrumpir las amenazas a los puntos finales.

- Software DLP

- Protección de dispositivos externos

- Respuesta automática a incidentes

- Protección basada en el contenido

- Solución DLP

- Seguridad en la nube

Control de información mejorado

Supervise y controle el uso de USB, correos electrónicos, impresoras, portapapeles y más en toda su organización.

Seguridad preconfigurada

Acelere la detección de incidentes con múltiples políticas de seguridad DLP predefinidas que ayudan a responder al movimiento de datos no autorizado, la intrusión de malware y más.

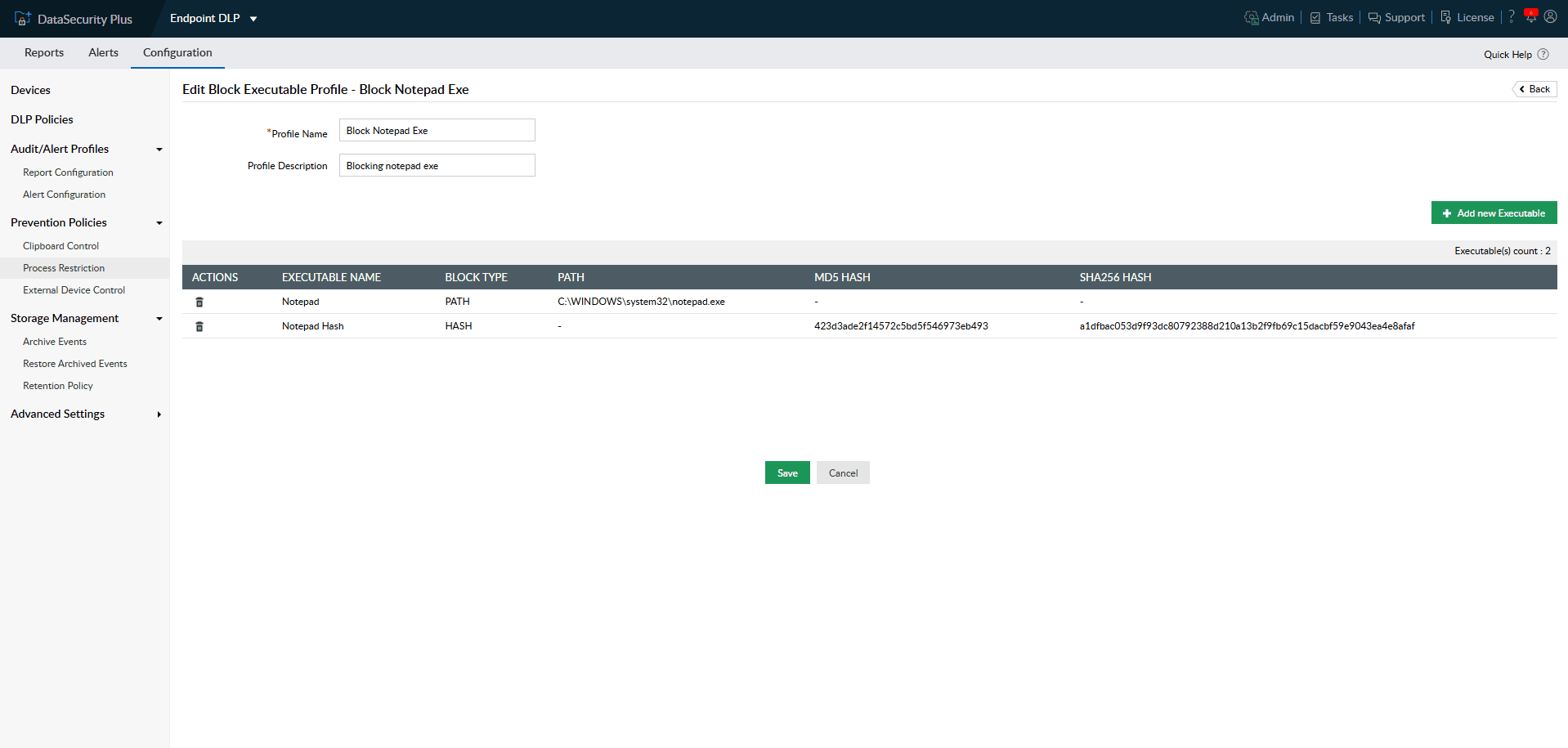

Emplear estrategias de prevención

Detenga los incidentes de seguridad antes de que ocurran bloqueando las acciones de copia de archivos injustificadas, deteniendo la ejecución de ejecutables de alto riesgo y más.

1.Control de datos mejorado: Supervise y controle el uso de USB, correos electrónicos, impresoras, portapapeles y más en toda su organización.

2.Seguridad preconfigurada: Acelere la detección de incidentes con múltiples políticas de seguridad DLP predefinidas que ayudan a responder al movimiento de datos no autorizado, la intrusión de malware y más.

3.Emplear estrategias de prevención: Detenga los incidentes de seguridad antes de que ocurran bloqueando las acciones de copia de archivos injustificadas, deteniendo la ejecución de ejecutables de alto riesgo y más.

Controlar el uso de USB

Controle y limite granularmente las capacidades de los dispositivos de almacenamiento externo, como el acceso de lectura, escritura y ejecución.

Administrar dispositivos de punto final

Dirija qué grupos pueden acceder a múltiples dispositivos de punto final, incluidos enrutadores Wi-Fi, adaptadores Bluetooth, unidades de CD/DVD, unidades de disquete y más.

Restringir dispositivos bloqueados

Cree listas de bloqueo de dispositivos para prohibir el uso de dispositivos sospechosos y no examinados en sus terminales.

1.Controlar el uso de USB: Controle y limite granularmente las capacidades de los dispositivos de almacenamiento externo, como el acceso de lectura, escritura y ejecución.

2.Administrar dispositivos de punto final: Indique qué grupos pueden acceder a múltiples dispositivos de punto final, incluidos enrutadores Wi-Fi, adaptadores Bluetooth, unidades de CD/DVD, unidades de disquete y más.

3.Restringir dispositivo bloqueado: Cree listas de bloqueo de dispositivos para prohibir el uso de dispositivos sospechosos y no examinados en sus terminales.

Activar la gestión de amenazas

Evalúe y maneje las infracciones críticas de políticas mediante scripts personalizados u opciones de corrección predeterminadas para eliminar y poner en cuarentena los archivos.

Contener ataques de ransomware

Detecte infecciones de ransomware en sistemas locales e inicie scripts personalizados para cerrar el sistema infectado, desconectar dispositivos dañados de la red y más.

1.Activar la gestión de amenazas: Evalúe y maneje las infracciones críticas de políticas mediante scripts personalizados u opciones de corrección predeterminadas para eliminar y poner en cuarentena los archivos.

2.Contener ataques de ransomware: Detecte infecciones de ransomware en sistemas locales e inicie scripts personalizados para cerrar el sistema infectado, desconectar dispositivos dañados de la red y más.

Implementar limitación de copia de archivos

Realice un seguimiento de los movimientos de archivos altamente confidenciales y configure políticas para restringir las actividades de copia de archivos locales y de red.

Enfóquese en lo más importante

Evalúe y maneje infracciones de políticas críticas mediante scripts personalizados u opciones de corrección predeterminadas para eliminar y poner en cuarentena archivos y bloquear transferencias de archivos.

1.Implemente la limitación de copia de archivos: haga un seguimiento de los movimientos de archivos altamente confidenciales y configure políticas para restringir las actividades de copia de archivos locales y de red.

2.Concéntrese en lo que más importa: identifique todos los movimientos del archivo con etiquetas de clasificación restringidas a través de dispositivos de medios extraíbles, correo electrónico, impresora y más.

Información de un vistazo

Obtenga una visibilidad detallada de todas las actividades de los endpoints, incluido el uso de dispositivos extraíbles, impresoras, correos electrónicos y más, con detalles sobre quién hizo qué, cuándo y dónde.

Análisis forense más fácil

Identifique la fuente, el nombre de host y la hora de todos los eventos de copia de archivos y realice análisis forenses cuando sea necesario.

1.Información de un vistazo: obtenga una visibilidad detallada de todas las actividades de los endpoints, incluido el uso de dispositivos extraíbles, impresoras, correos electrónicos y más, con detalles sobre quién hizo qué, cuándo y dónde.

2.Análisis forense simplificado: identifique la fuente, el nombre de host y la hora de todos los eventos de copia de archivos, y realice análisis forenses cuando sea necesario.

Analizar el uso de la web

Obtenga visibilidad de los patrones de uso compartido de datos a través de aplicaciones en la nube como Dropbox, Box, Sharepoint, Exchange y más con gráficos detallados.

Examine las solicitudes inseguras

Realice un seguimiento de los principales actores que solicitan con frecuencia acceso a aplicaciones no autorizadas, no cifradas, prohibidas y en la nube en la sombra.

1.Analice el uso web: obtenga visibilidad de los patrones de uso compartido de datos a través de aplicaciones en la nube como Dropbox, Box, Sharepoint, Exchange y más con gráficos detallados.

2.Analice las solicitudes no seguras: realice un seguimiento de los principales actores que solicitan con frecuencia acceso a aplicaciones no autorizadas, no cifradas, prohibidas y en la nube en la sombra.

Con la función DLP de DataSecurity Plus puede:

- 01Bloquear la copia de información confidencial a puertos USB o correos electrónicos.

- 02Saber quién copia la información en la máquina local.

- 03Identifique quien está accediendo a la información más sensible de la organización y desde dónde.

- 04Notifique a los administradores o propietarios de la información sobre acciones no autorizadas o violaciones a las políticas..

- 05Identifique e investigue quien imprimió que clase de información y desde dónde.

- 06Advierta instantáneamente a los usuarios negligentes ante acciones no autorizadas.

- 07Sepa cuando un empleado conecta un dispositivo USB y qué información transfirió.

- 08Asegure la integridad de la información con alertas en tiempo real sobre cambios no autorizados a través del monitoreo de endpoints.

Otras soluciones ofrecidas por DataSecurity Plus

Auditoría del servidor de archivos

Monitoree, analice y genere informes sobre todos los accesos y modificaciones en el servidor de archivos.

Más informaciónPrevención de fuga de la información

Detecte, interrumpa y prevenga fuga de información confidencial via endpoints como puertos USB y correos electrónicos.

Más informaciónAnálisis de archivos

Analice archivos e identifique información innecesaria para despejar el espacio de almacenamiento.

Más información