Monitoreo continuo de los accesos a archivos y carpetas

Monitoreo de la actividad de los archivos

Supervise de manera instantánea los accesos a archivos críticos mediante el log de auditoría de acceso centralizado.

Análisis forense eficiente

Realice un análisis de la causa raíz para localizar el origen de los incidentes de seguridad.

Cumplimiento de la TI de forma sencilla

Mantenga las pistas de auditoría y cumpla con las regulaciones de TI como PCI DSS, HIPAA, SOX, etc.

Por qué DataSecurity Plus es el software de auditoría de archivos que usted necesita

Los datos de la empresa necesitan una auditoría eficiente

Obtenga una visibilidad clara

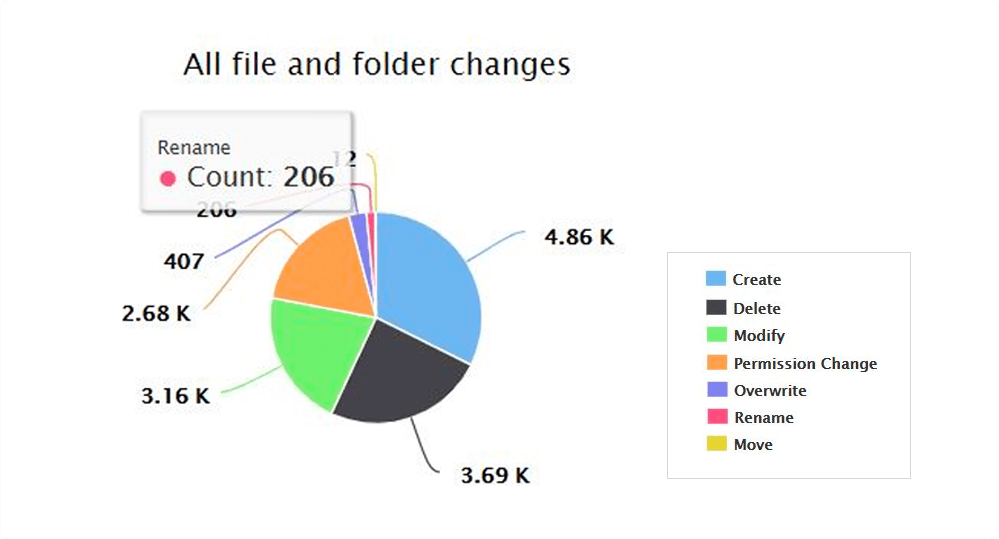

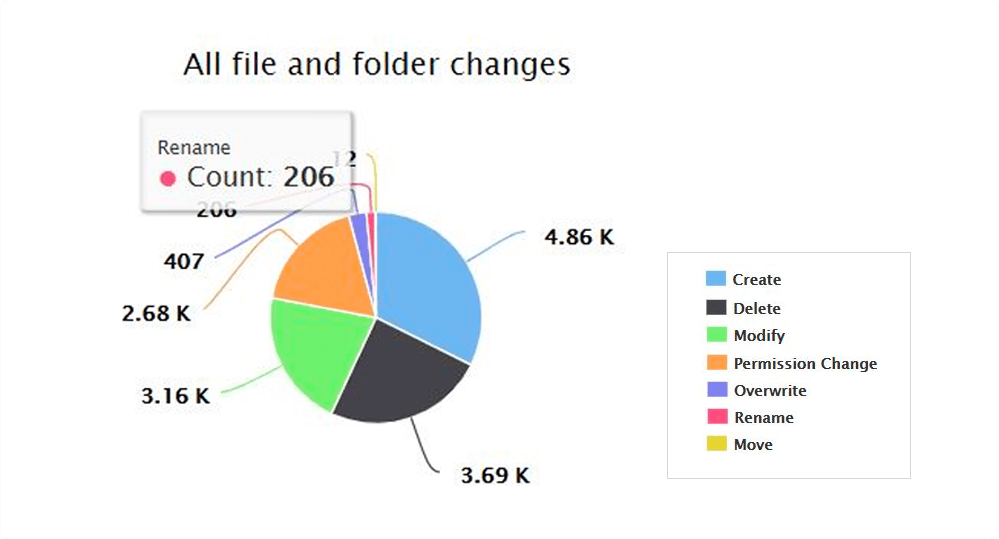

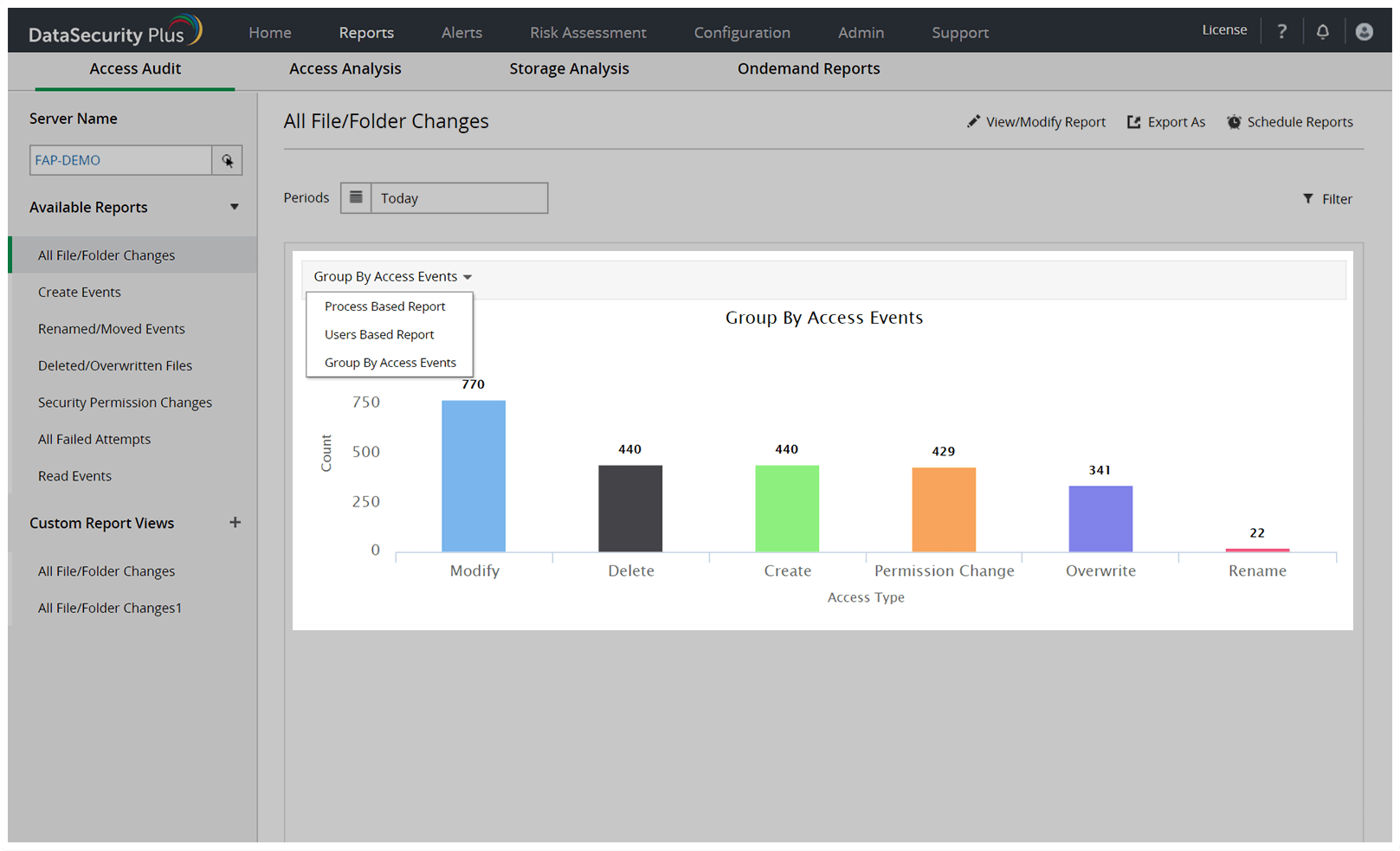

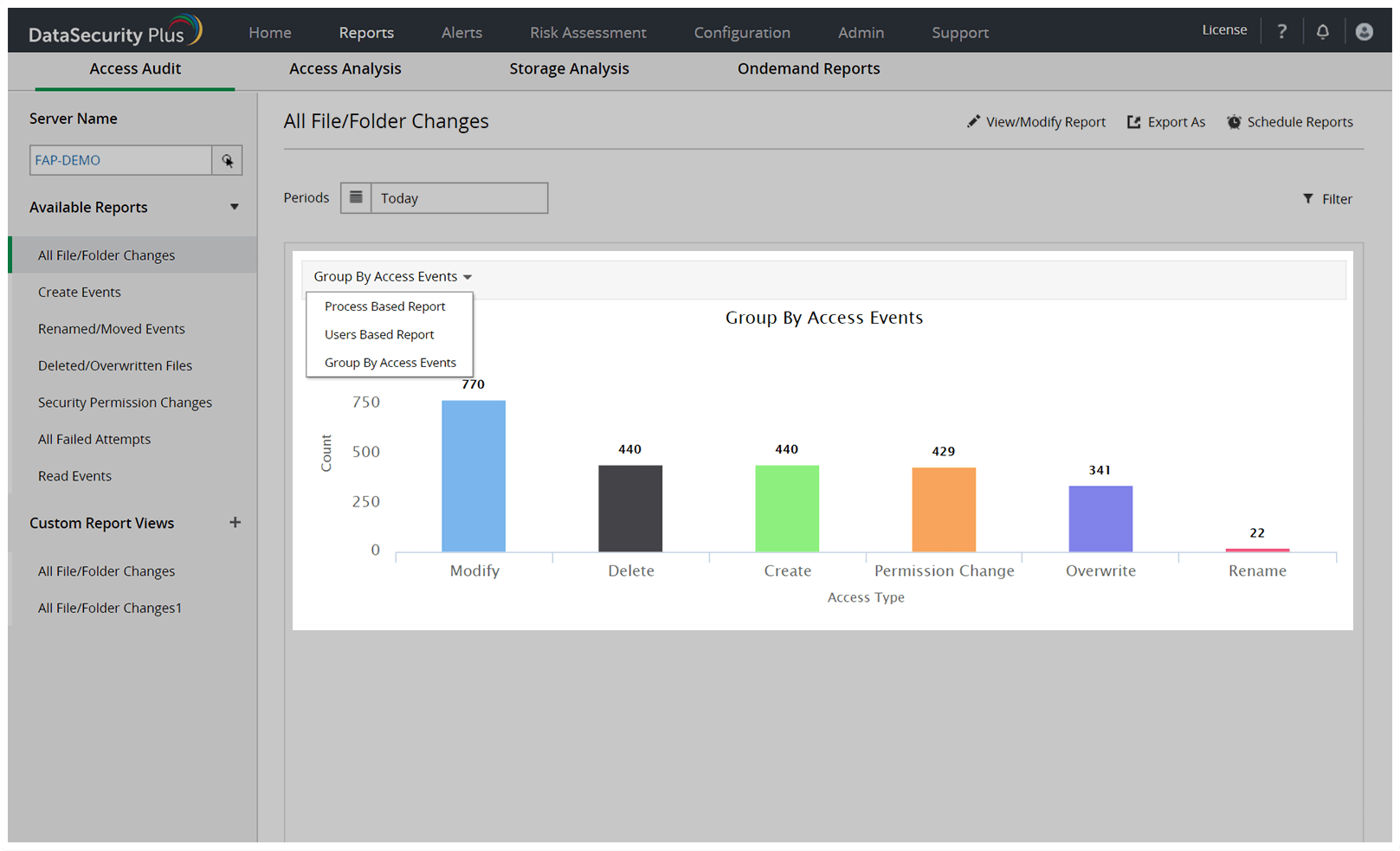

Supervise todos los eventos de archivos y carpetas -lectura, creación, modificación, sobrescritura, traslado, cambio de nombre, eliminación y cambio de permisos- que se produzcan en sus servidores de archivos.

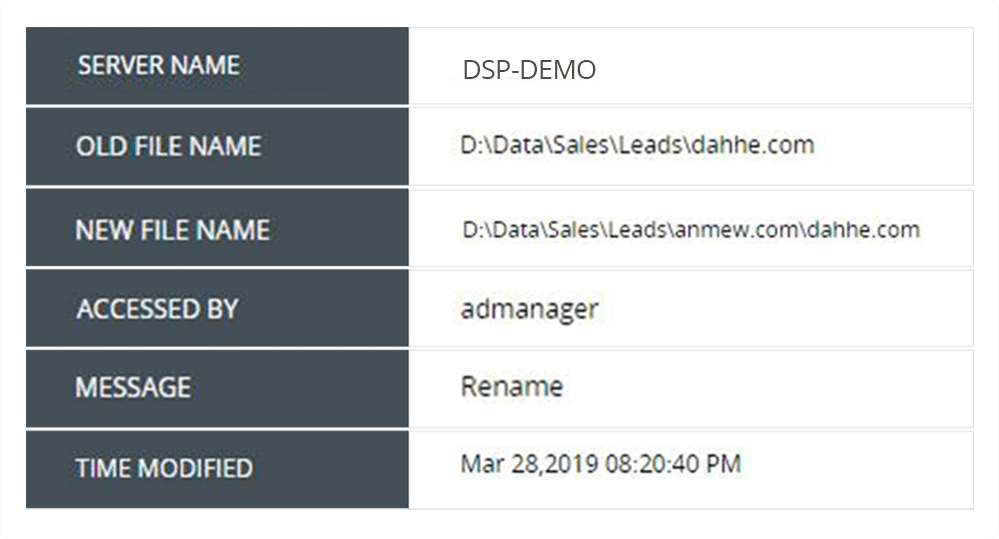

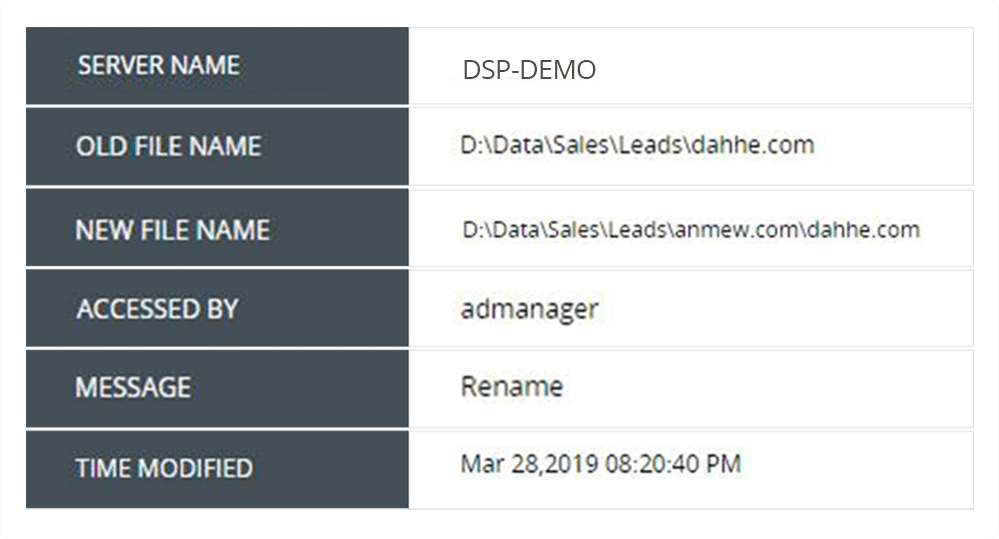

Encuentre archivos extraviados

Localice fácilmente los archivos que han cambiado de nombre o han sido trasladados, y genere informes que muestren las rutas de los archivos antiguos y nuevos. Supervise todos los accesos involuntarios a archivos y carpetas, y corrija lo que sea necesario.

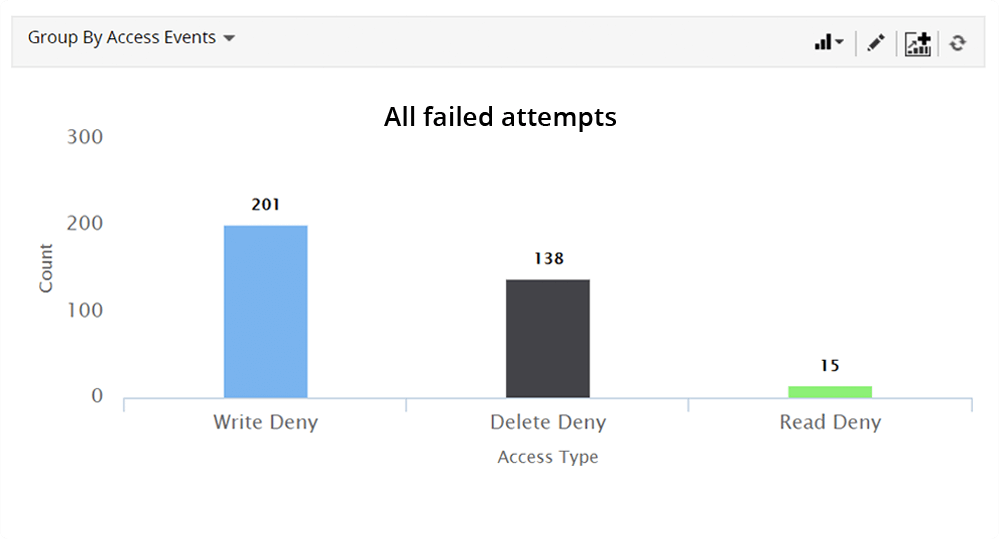

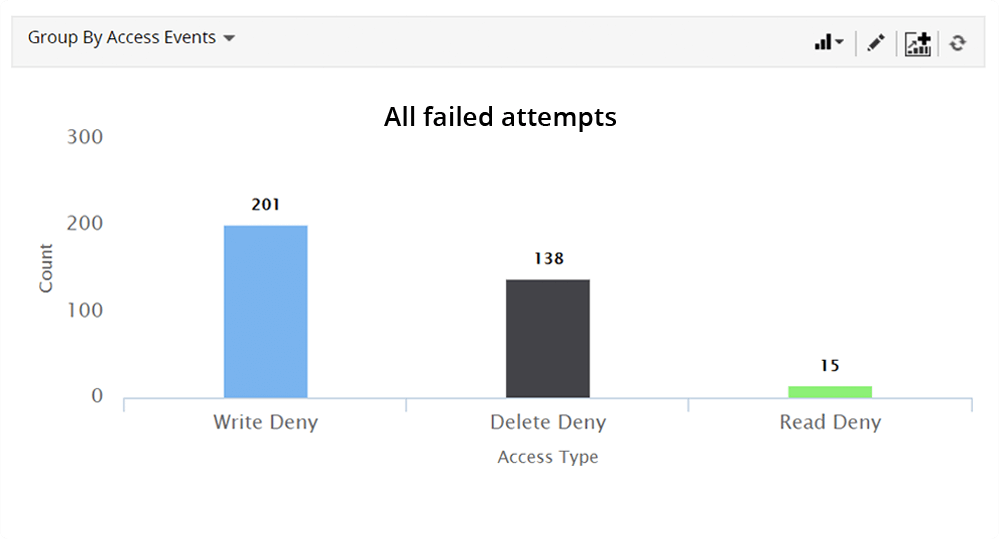

Monitoree los intentos fallidos

Supervise los intentos fallidos de lectura, escritura y eliminación, ya sean accidentales o deliberados. Estos son a menudo los primeros signos de una amenaza interna.

Análisis de acceso a los archivos a su alcance

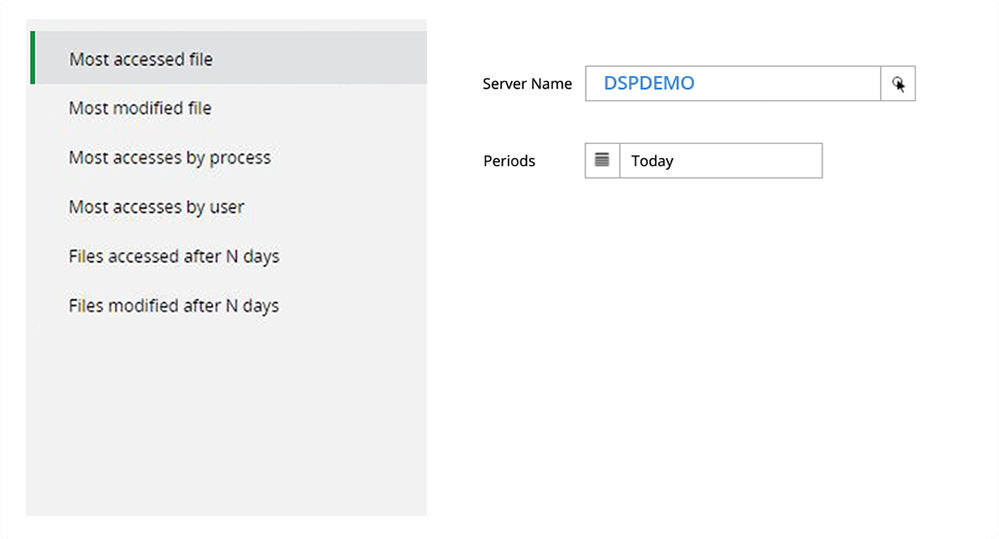

Encuentre las tendencias de acceso

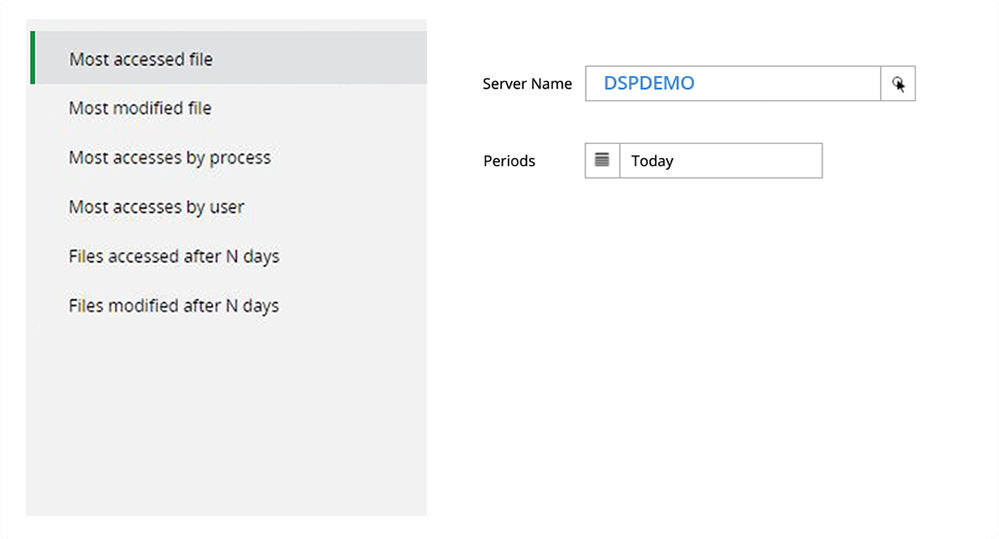

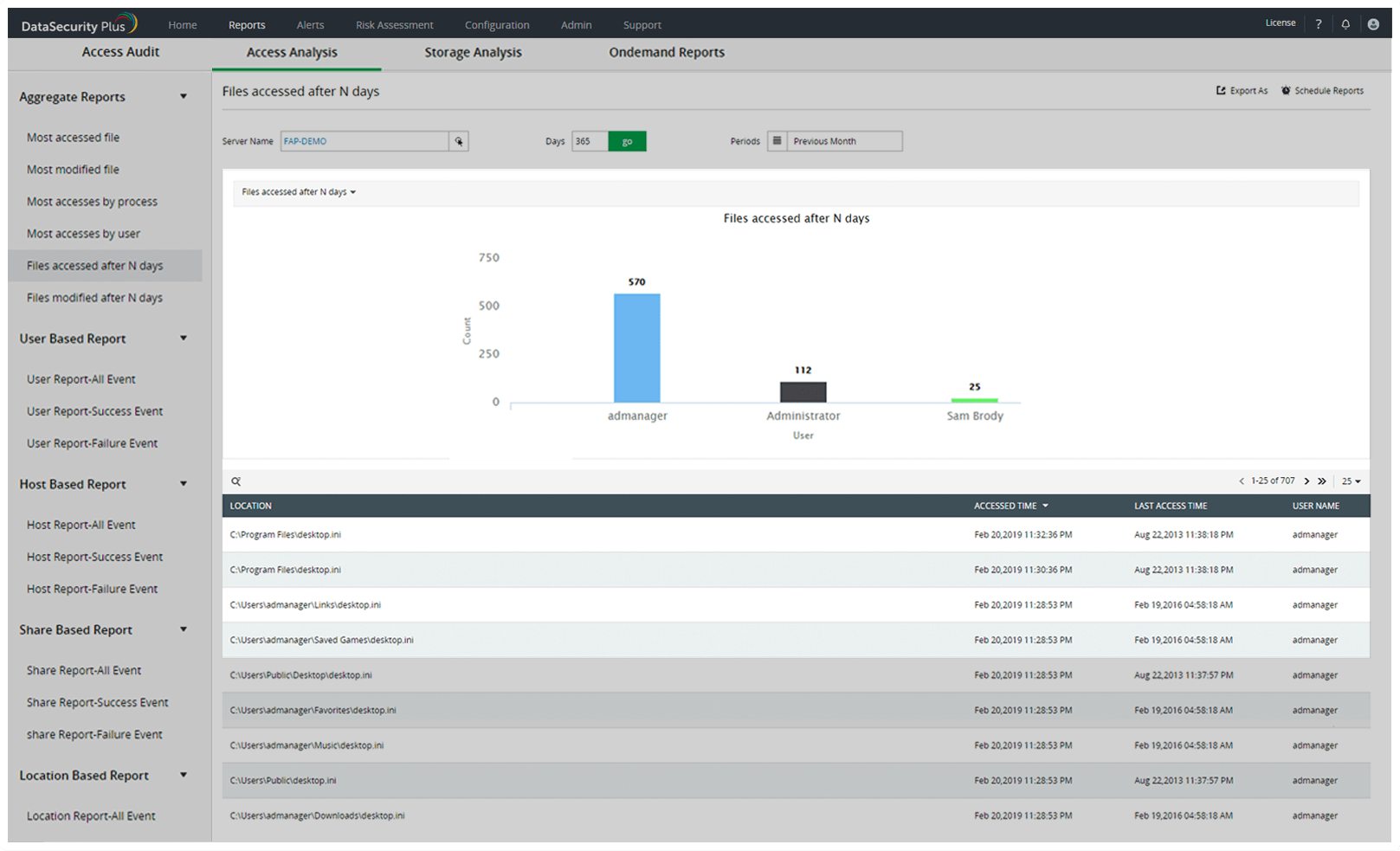

Identifique los cambios estándar y típicos de los usuarios en los archivos de sus servidores. Supervise los archivos a los que se accede o se modifican con frecuencia para garantizar que el acceso de cada usuario esté autorizado.

Supervise los tiempos de acceso

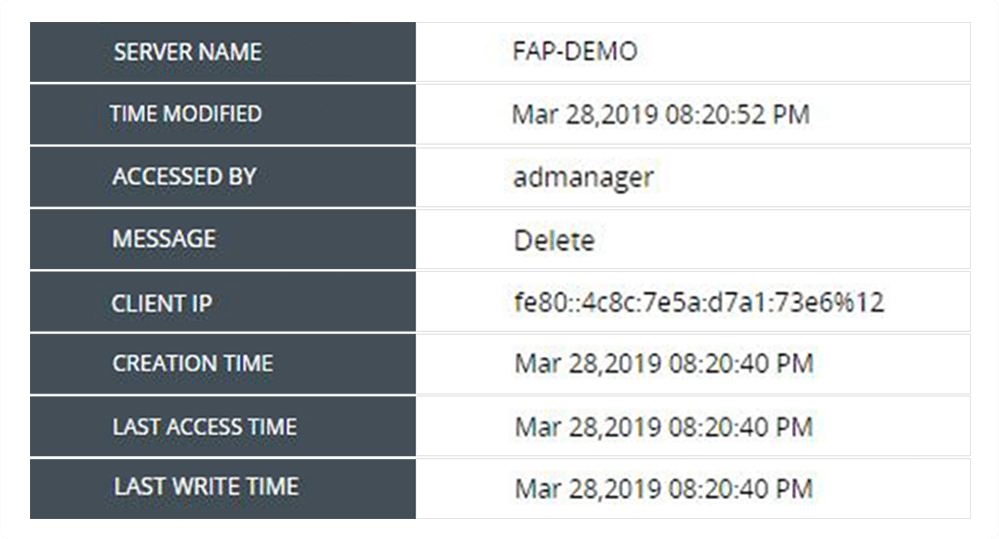

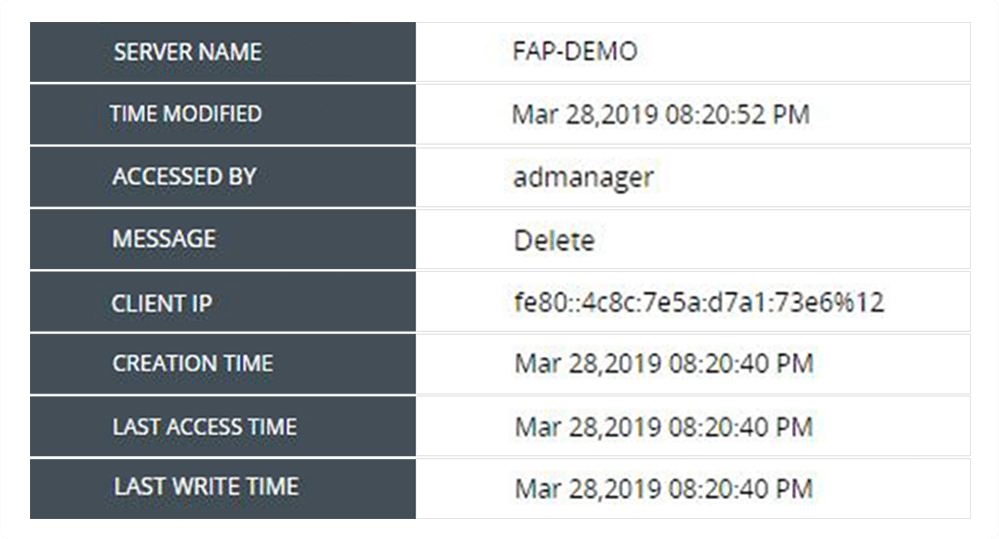

Realice un análisis forense eficaz en caso de que se produzca una violación de seguridad. Supervise la hora de todos los accesos o modificaciones realizados a un archivo por un usuario.

Detecte anomalías

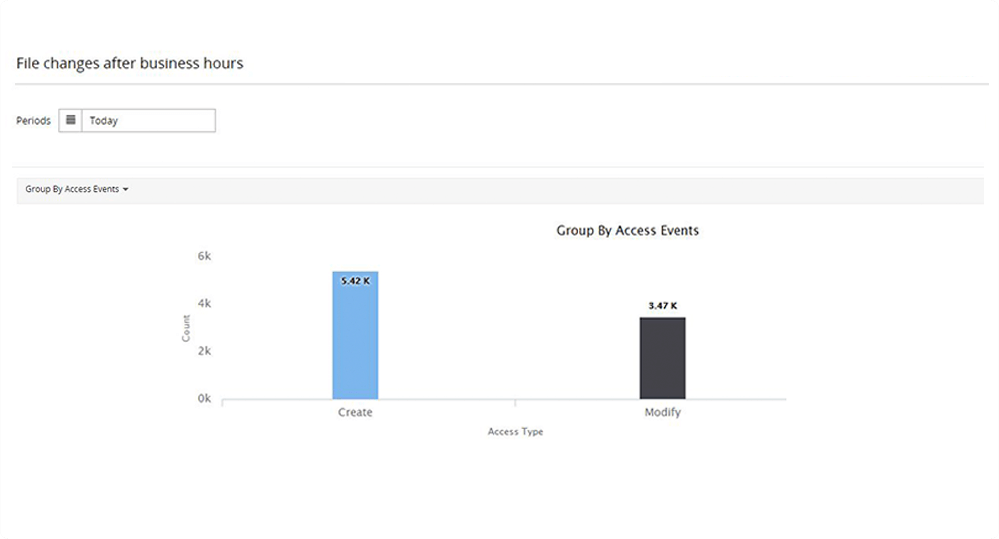

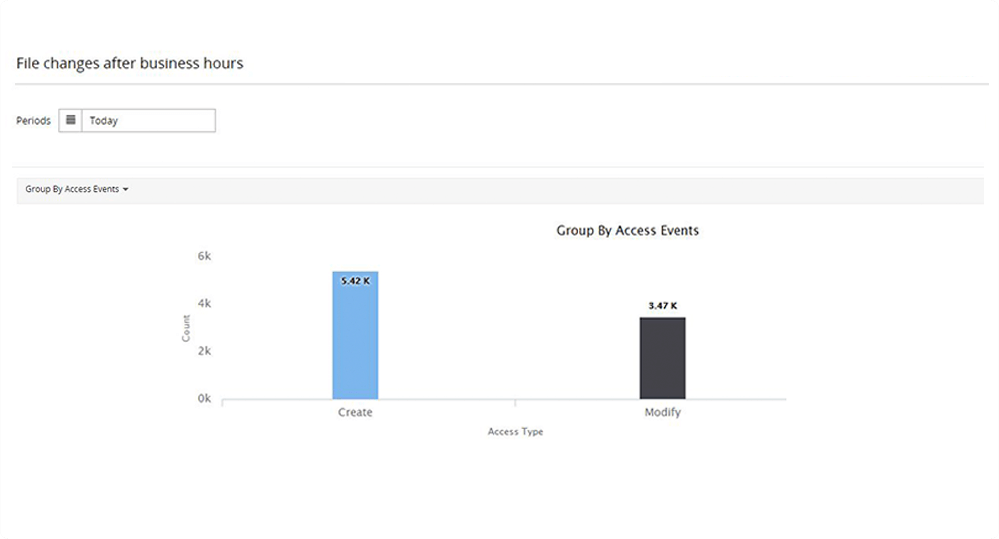

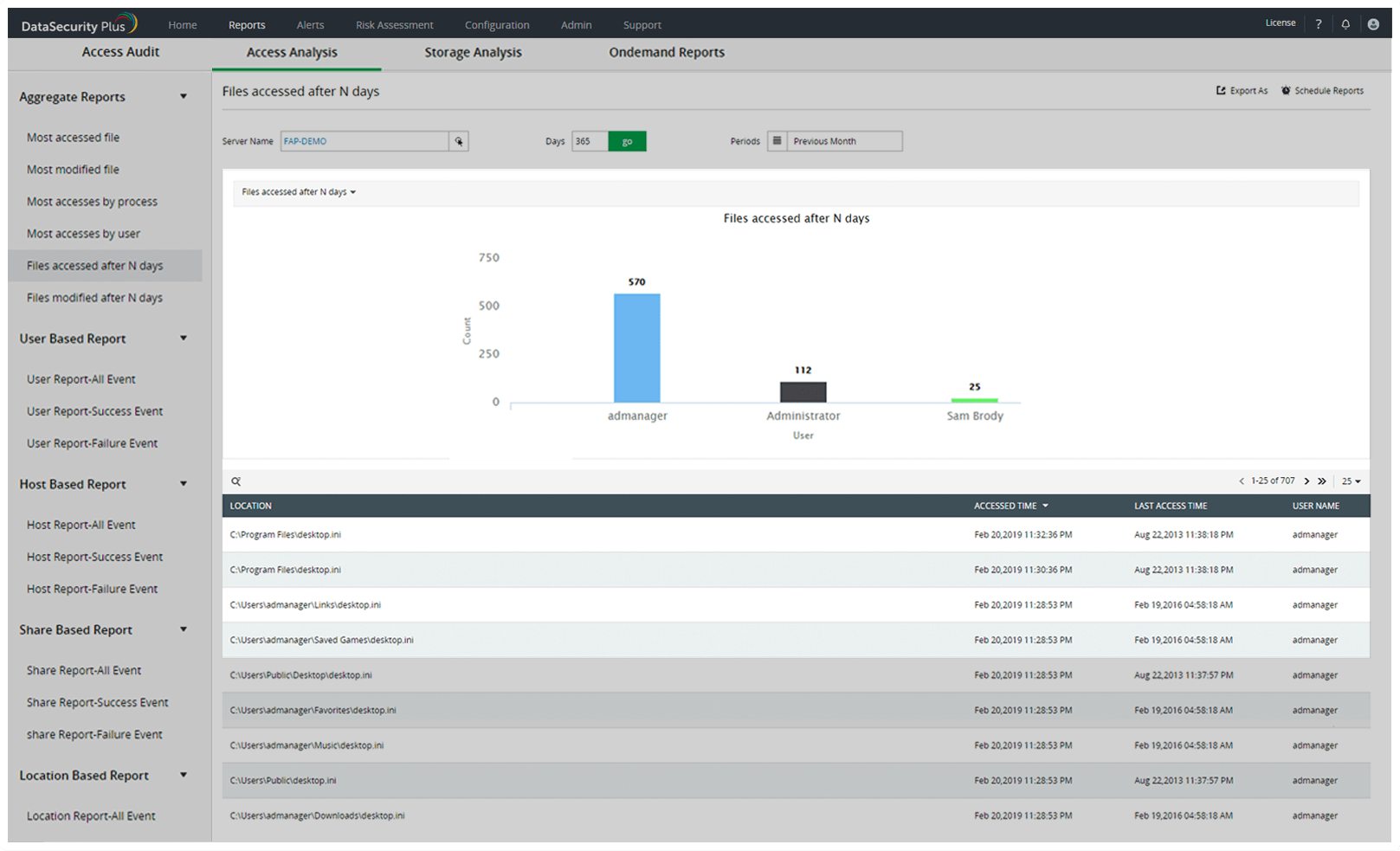

Detecte los eventos fuera de lo común, como los accesos a archivos en horas no laborables o los archivos a los que se accede después de mucho tiempo. Verifique si los accesos fueron autorizados.

El quién, el qué, el cuándo y el dónde del acceso a los archivos, todo en un solo dashboard.

Con el software de auditoría de acceso a archivos de Windows, puede monitorear fácilmente todos los cambios realizados en sus archivos y carpetas.

- Supervise todos los accesos

- Encuentre fácilmente las respuestas

- Detecte las anomalías al instante

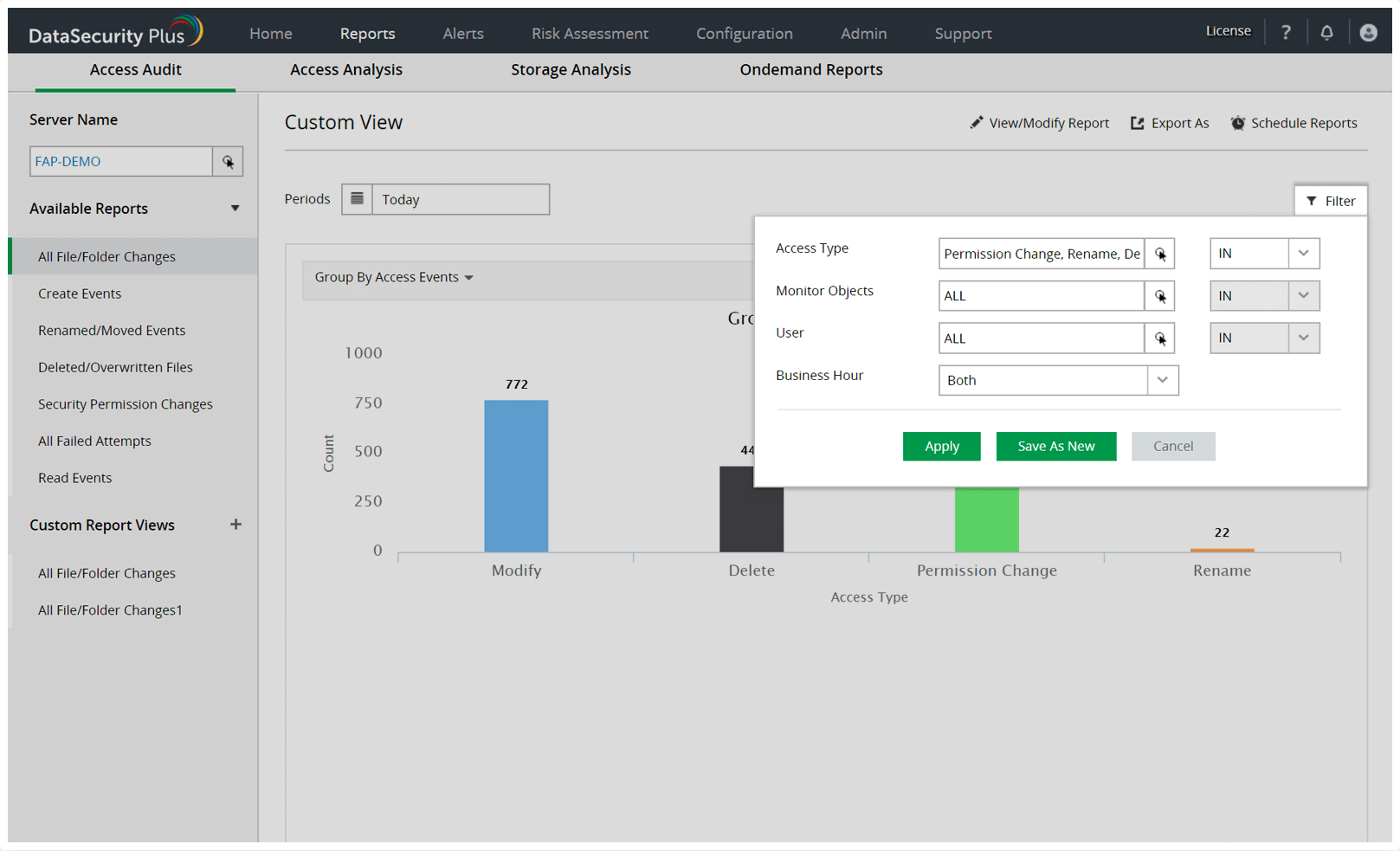

- Reciba informes personalizados

De un vistazo.

Reciba información detallada sobre los accesos a archivos y carpetas realizados por cada usuario y proceso.

Una estrecha vigilancia de todo.

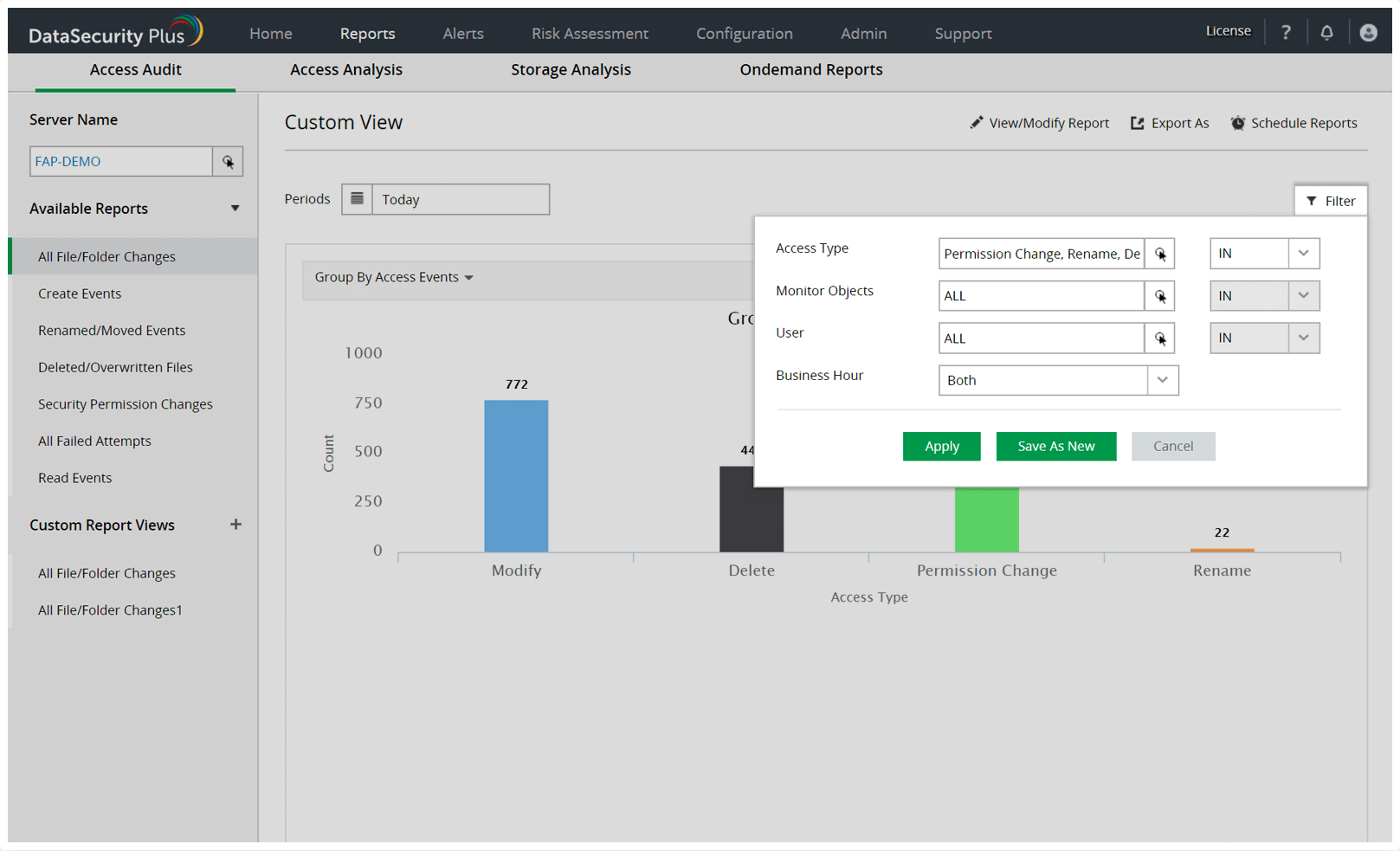

Monitoree tipos específicos de accesos en sus servidores de archivos con gráficos y tablas fáciles de seguir.

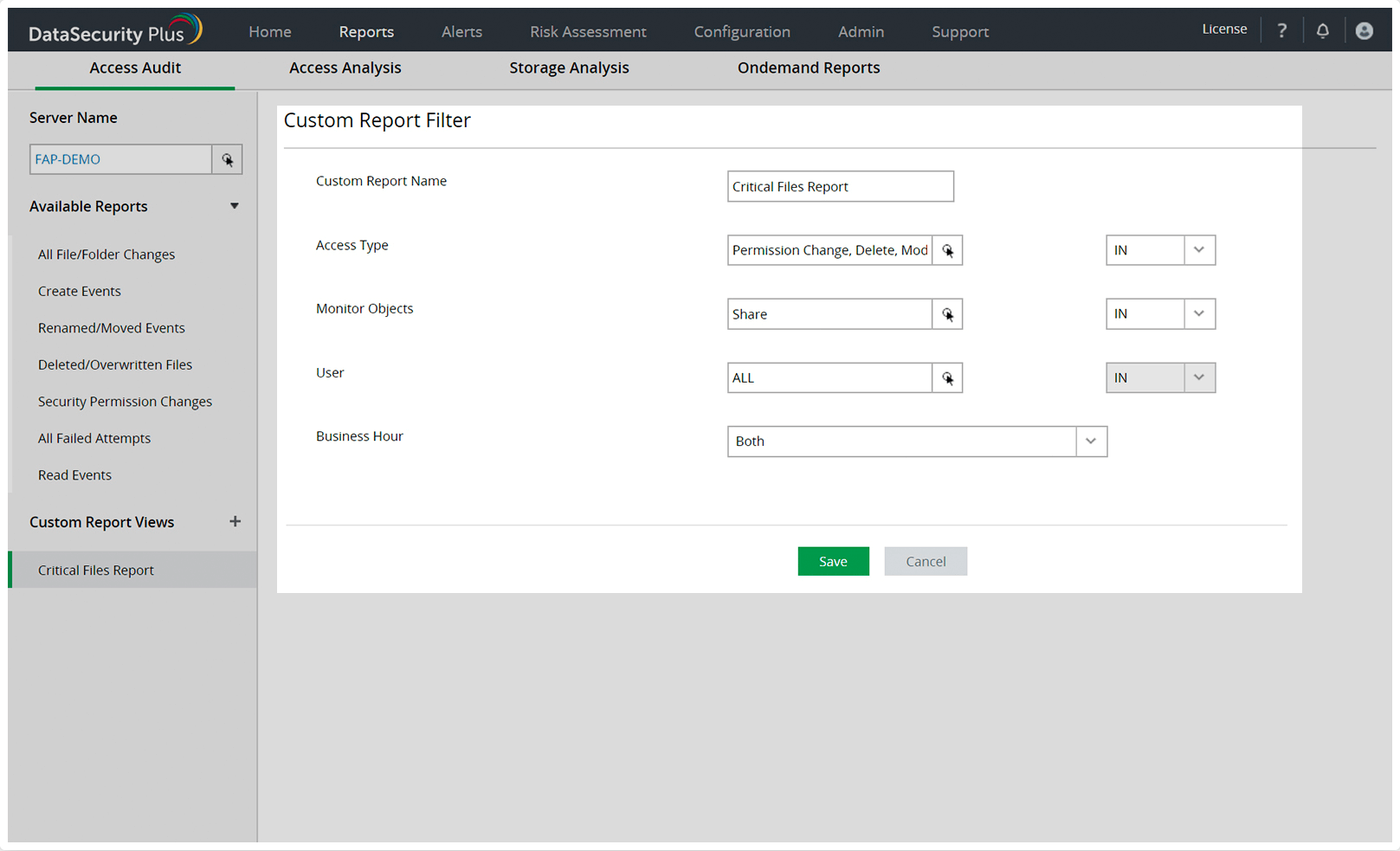

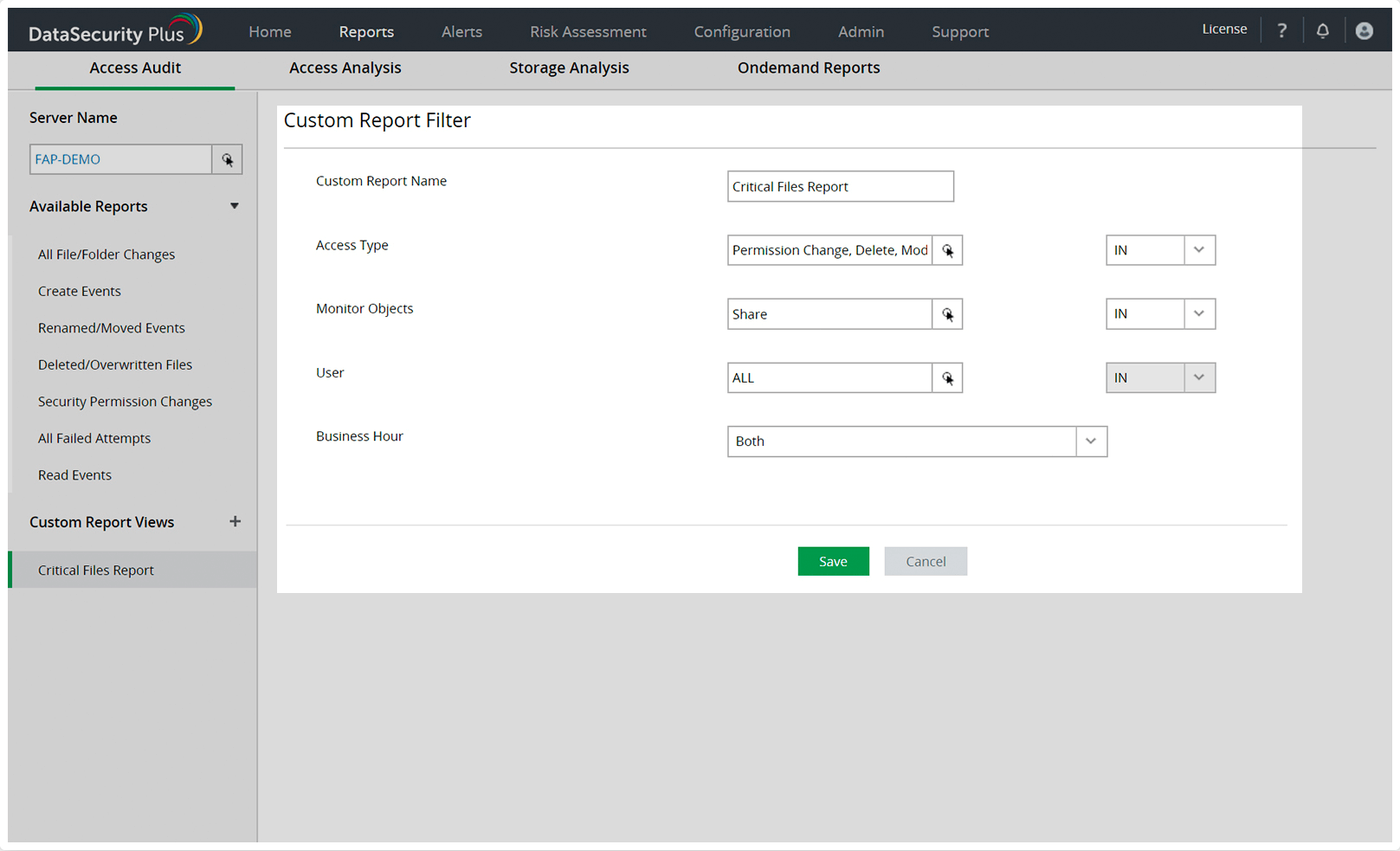

Enfoque su atención en los cambios críticos.

Filtre los informes para centrarse en un usuario específico o para ver quién ha accedido a los archivos y carpetas en horas extrañas.

Sepa qué hacen los usuarios.

Supervise a los usuarios que acceden a archivos obsoletos o a archivos compartidos, y evalúe sus acciones.

Averigüe cuándo lo hicieron.

Compruebe las horas de último acceso para marcar los accesos inusuales a archivos y carpetas tras largos periodos de inactividad.

A través de la lupa.

Personalice los informes en función de las necesidades de su organización. Reciba información sobre archivos, carpetas o usuarios específicos.