Lista de permitidos y lista de bloqueados

El control de aplicaciones de Endpoint Central es una medida de ciberseguridad vital que permite a las organizaciones gestionar y regular la ejecución de aplicaciones de software, mejorando la seguridad y la eficacia operativa al impedir el uso de software no autorizado y limitar el acceso en función de las necesidades específicas de la empresa.

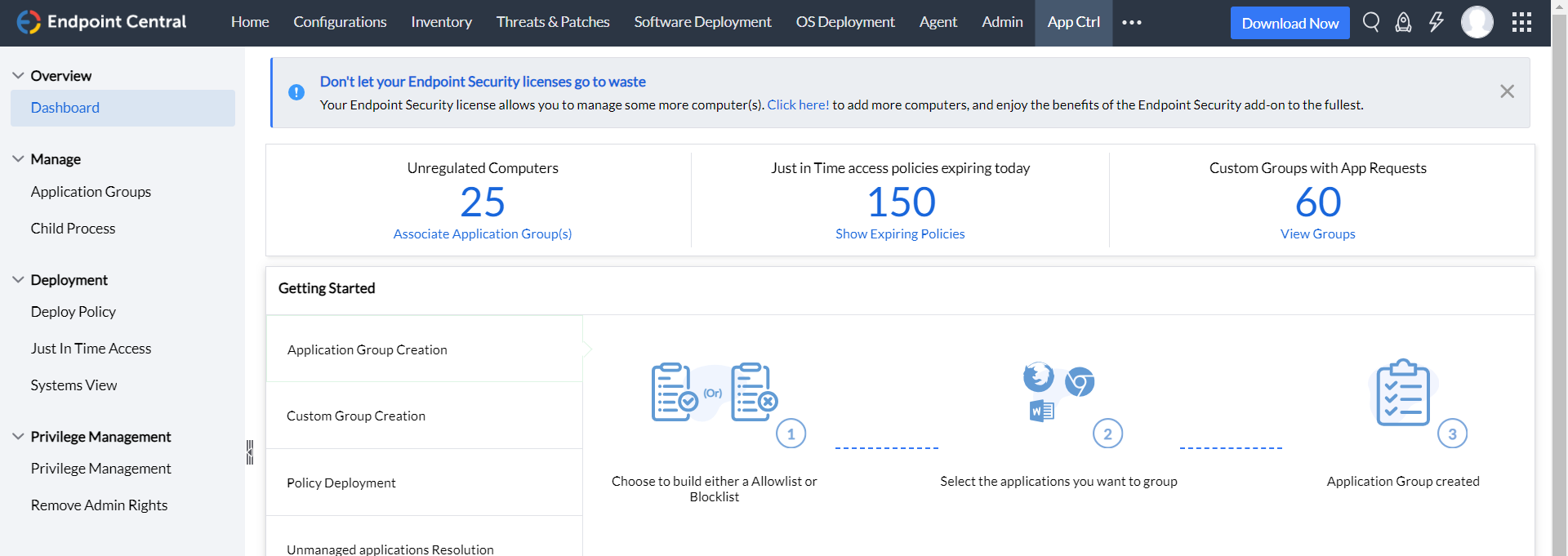

La lista de permitidos y lista de bloqueados son los dos enfoques a través de los cuales una empresa puede tener el control sobre sus aplicaciones. Si el administrador opta por el enfoque de lista de permitidos, tendrá que crear una lista y sólo se permitirá la ejecución de las aplicaciones que figuren en ella, mientras que se bloqueará la ejecución de cualquier otra aplicación en la red. Por el contrario, si se opta por la lista de bloqueados como modo preferente para el control de aplicaciones, la lista creada por el administrador estará compuesta por las aplicaciones que desee bloquear. Las aplicaciones se controlan mediante listas de permitidos para reforzar la seguridad, mientras que las listas de bloqueados son más bien una técnica para mantener la productividad en una empresa.

Mayor seguridad

Sirve como medida de seguridad robusta, reduciendo la superficie de ataque al permitir que sólo se ejecuten las aplicaciones de confianza, lo que disminuye significativamente el riesgo de ciberamenazas.

Gestión eficaz de los recursos

Al permitir aplicaciones con base en el rol del usuario y los requisitos de su trabajo, optimiza la gestión del inventario, evita que las aplicaciones no utilizadas consuman almacenamiento y simplifica la gestión de licencias y parches.

Acceso personalizado

La lista de aplicaciones permitidas permite a las organizaciones adaptar el acceso a las aplicaciones en función de los roles de los usuarios, lo que garantiza un entorno digital más seguro y eficaz. Prohibición de aplicaciones no autorizadas: La lista de aplicaciones bloqueadas consiste en identificar y restringir las aplicaciones no autorizadas, de riesgo o maliciosas para que no se ejecuten en la red o en los dispositivos gestionados.

Mitigación de los riesgos de seguridad

Actúa como medida de protección contra las amenazas de seguridad conocidas prohibiendo las aplicaciones con vulnerabilidades potenciales.

Control y cumplimiento

Las listas de bloqueados ofrecen a los administradores el control sobre qué aplicaciones están permitidas, lo que ayuda a las organizaciones a mantener el cumplimiento de las políticas de seguridad.

Menor vulnerabilidad ante los ataques

Al impedir que las aplicaciones problemáticas conocidas se ejecuten, la lista de aplicaciones bloqueadas minimiza el riesgo de incidentes de ciberseguridad y violaciones de datos.

Gestión de privilegios de las aplicaciones

Restricción de los derechos de administrador

Implemente esta práctica de seguridad para reducir los derechos de administrador innecesarios, limitando la superficie de ataque potencial y previniendo los ataques de elevación de privilegios o de compromiso de credenciales.

Modelo del menor privilegio

Mantenga un modelo de mínimos privilegios sin obstaculizar la productividad, garantizando que los usuarios sólo tengan el acceso que necesitan para desempeñar sus funciones con eficacia.

Elevación de privilegios específica de la aplicación

Habilite la elevación controlada de privilegios para las aplicaciones críticas para la empresa, permitiendo a los usuarios acceder a privilegios elevados sólo cuando sea necesario para tareas específicas, mejorando la seguridad sin comprometer la eficacia operativa.

Acceso justo a tiempo

Aborde las necesidades provisionales de los usuarios proporcionando un acceso privilegiado "justo a tiempo" a las aplicaciones, con un mecanismo de revocación automática tras un periodo predefinido, minimizando los riesgos de seguridad asociados a la elevación de privilegios.

VPN por aplicación

Implemente conexiones seguras con control granular, garantizando la protección de los datos en tránsito y optimizando los recursos de la red.

Acceso condicional

Restrinja el acceso a la red y a las aplicaciones en función de la identidad del usuario, el estado del dispositivo o su ubicación, mejorando la seguridad al permitir el acceso sólo cuando se cumplen unas condiciones predefinidas.

Transmisión segura de datos

La VPN por aplicación garantiza la transmisión segura de datos para aplicaciones individuales, reduciendo el riesgo de interceptación de datos.

Control adaptativo

Las políticas de acceso condicional permiten o deniegan dinámicamente el acceso en función de las condiciones en tiempo real, lo que mejora la seguridad al tiempo que mantiene la experiencia del usuario.

Mayor seguridad de Office 365

Obtenga visibilidad de los dispositivos que acceden a las aplicaciones de Office 365 y conceda acceso sólo desde los dispositivos autorizados.

"Hemos utilizado este producto desde hace 11 años y nos ha facilitado mucho las operaciones diarias de TI y cuenta con un proceso sencillo que ayuda a comprender fácilmente las funciones de la herramienta incluso para los nuevos ingenieros de TI. Gestionamos todos los endpoint, servidores, VM y clientes junto con la licencia y el dispositivo móvil, y como un administrador de TI siento que tiene información muy detallada sobre el producto y los servicios, lo que aumenta nuestra productividad. Hemos comparado otras herramientas, pero ésta es la mejor porque ofrece un montón de actualizaciones para las nuevas funciones como la integración con otras herramientas y la gestión de seguridad."

Ajay K,

Industria automotriz,

Reseña recopilada y alojada en G2.