Descubrimiento y clasificación de datos sensibles

El descubrimiento de datos sensibles es el proceso de encontrar y clasificar la información sensible dentro de los endpoints de una organización. La sensibilidad de la información es un conjunto de métodos para controlar el acceso a datos sensibles que podrían perjudicar a una empresa si se revelaran a terceros. Al identificar y monitorear este tipo de datos, como la información personal identificable (PII), los registros financieros y los historiales médicos, las organizaciones pueden garantizar la protección de sus datos sensibles.

¿Cómo se implementa el descubrimiento de datos en el endpoint?

Endpoint Central dispone de un completo mecanismo de descubrimiento de datos sensibles de los endpoints con las siguientes capacidades:

- Ayuda a cumplir la normativa: Muchas normativas exigen que las empresas dispongan de medidas de seguridad para proteger los datos de los clientes. La replicación de datos puede ayudar a las empresas a cumplir estos requisitos.

- Realice una evaluación forense de los datos para recopilar información cualitativa y cuantitativa, que los administradores podrán utilizar para comprender mejor sus datos.

- Identifique a los usuarios y endpoints asociados a determinados tipos de datos, lo que es importante para mitigar la pérdida de datos y las amenazas internas.

- Una vez conocida la ubicación de los datos, se escanean para su posterior análisis. El descubrimiento de datos es el primer paso en la clasificación de datos.

¿Por qué es importante la clasificación de datos?

Las empresas recopilan una gran cantidad de datos en cualquier momento, incluida información sensible que puede transferirse inadvertidamente durante intercambios informales. El software de clasificación de datos ayuda a los administradores a identificar y proteger los datos sensibles distinguiendo entre la información inofensiva y la información confidencial que requiere protección.

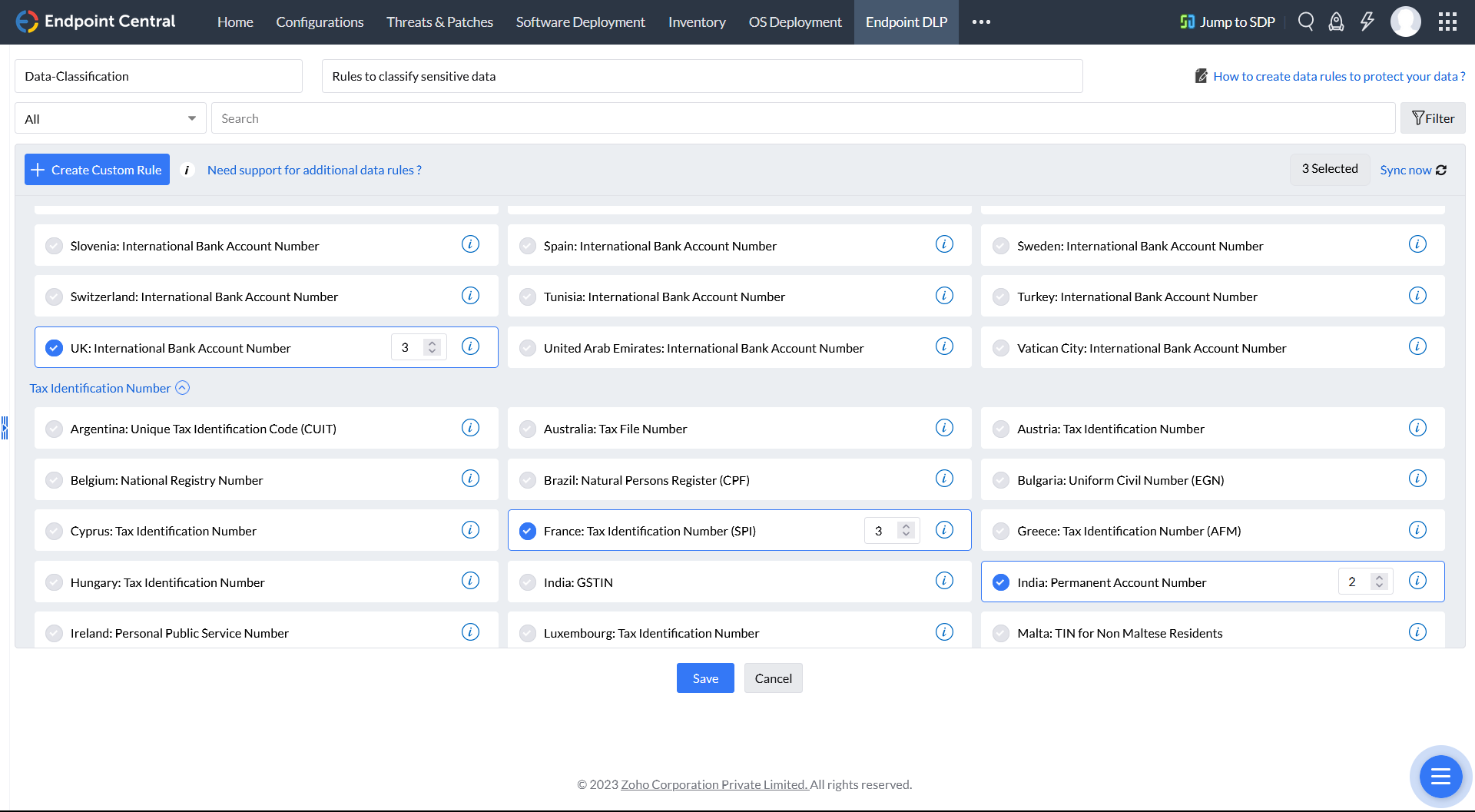

Clasificación de datos

Prevención de filtración de datos

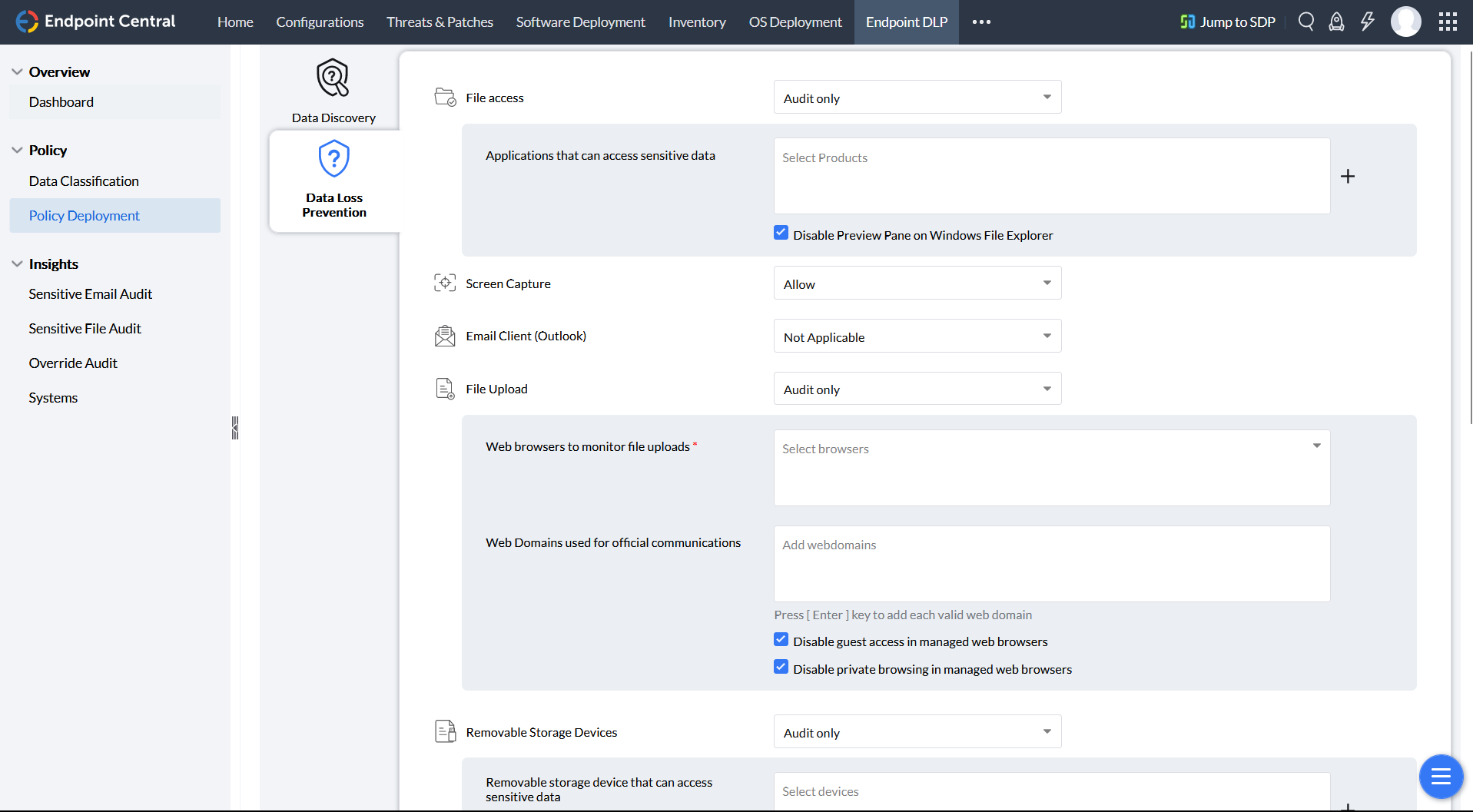

La prevención de la pérdida de datos (DLP) es una estrategia de seguridad fundamental para proteger los datos sensibles de la empresa frente a robos, pérdidas o accesos no autorizados. Una solución de DLP completa incluye herramientas para la detección y clasificación de datos, la transferencia de datos y el control de acceso, la gestión de políticas e incidentes, y auditorías y alertas detalladas.

¿Por qué es esencial la DLP?

La DLP previene el impacto de la pérdida y el robo de datos, que pueden tener consecuencias devastadoras para las empresas. Por ejemplo, una violación de datos puede causar:

- Pérdidas financieras por multas, demandas y pérdida de clientes

- Daños a la reputación y a la confianza en la marca

- Pérdida de la ventaja competitiva

- Violaciones del cumplimiento de la normativa

¿Cómo se produce la pérdida de datos?

La pérdida de datos puede producirse de varias formas, incluyendo:

Error humano

Borrado accidental, sobreescritura de archivos o envío de datos a la persona equivocada.

Pérdida física o robo

Los computadores portátiles, los dispositivos móviles y otros dispositivos de almacenamiento pueden perderse o ser robados.

Ciberataques

El malware, el ransomware y los ataques de phishing pueden provocar la pérdida o el robo de datos.

La DLP ayuda a mitigar estos riesgos así:

Identificar y clasificar los datos confidenciales

para que pueda protegerse con mayor eficacia

Aplicar políticas

para reducir el riesgo de error humano

Monitorear y controlar la transferencia y el acceso a los datos

para evitar que los usuarios no autorizados accedan a datos sensibles

Auditar y alertar sobre la actividad de los datos

para que las organizaciones puedan identificar y abordar rápidamente los posibles problemas

Detectar y responder

a las violaciones de datos y otros incidentes de seguridad

¿Necesita una solución DLP?

Cualquier organización que recopile, almacene o procese datos sensibles debería plantearse implementar una solución DLP. La DLP es especialmente importante para las empresas de sectores regulados, como la salud, las finanzas y el gobierno.

Prevención de pérdida de datos

Contenedorización

Es una tecnología que crea un espacio de trabajo seguro y aislado en un dispositivo personal. Este "contenedor" alberga todas las aplicaciones, datos y configuraciones corporativas gestionadas por Endpoint Central. Los datos personales y las aplicaciones permanecen separados del contenedor corporativo, lo que mejora la seguridad de los datos sin comprometer la privacidad del usuario.

El BYOD ofrece ventajas como el aumento de la productividad de los empleados y la reducción de los costos de los dispositivos. Sin embargo, también plantea problemas de seguridad porque la organización no tiene un control total sobre el dispositivo. La contenedorización soluciona este problema así:

Segregar los datos corporativos y personales

Las aplicaciones de trabajo y los datos están aislados dentro del contenedor, lo que impide el acceso no autorizado de aplicaciones personales o malware.

Mayor seguridad de los datos

Incluso si el dispositivo se pierde o es robado, los datos corporativos dentro del contenedor permanecen seguros. Los administradores de TI pueden borrar a distancia el contenedor sin afectar a los datos personales.

Mejor experiencia del usuario

Los empleados pueden seguir utilizando sus dispositivos personales para fines laborales sin preocuparse por comprometer su privacidad.

¿Cómo funciona la contenedorización?

Android

Endpoint Central suele aprovechar la función de "Perfil de trabajo" de Android durante el aprovisionamiento de dispositivos. Esto crea un entorno de trabajo separado y seguro para las aplicaciones y los datos corporativos. Las aplicaciones de trabajo son fácilmente identificables y no pueden interactuar con aplicaciones personales ni compartir datos fuera del contenedor.

iOS

Mientras que Android ofrece un perfil de trabajo integrado, iOS depende de un software de contenedorización como Endpoint Central. Este software crea un contenedor seguro en el dispositivo específicamente para las aplicaciones y los datos de trabajo. Los administradores de TI pueden configurar medidas de seguridad adicionales para garantizar que los datos corporativos permanezcan protegidos.

Dominios web gestionados

Esta función le permite designar sitios web específicos. Sólo se puede acceder a los documentos descargados de estos sitios y almacenarlos dentro del contenedor de la aplicación ME MDM, lo que añade una capa adicional de seguridad para la información confidencial.

Red privada virtual (VPN)

La VPN encripta los datos transmitidos a través de Internet, protegiendo los datos corporativos a los que se accede desde dispositivos personales. Para una mayor seguridad, considere la "VPN por aplicación". Esto crea un túnel seguro específico para los datos a los que se accede a través de las aplicaciones de trabajo designadas dentro del contenedor.

Borrado para el desaprovisionamiento

Cuando llegue el momento de retirar un dispositivo o reasignarlo a un nuevo empleado, puede elegir entre dos métodos de "borrado" para preparar el endpoint para su próximo capítulo:

1. Borrado corporativo: Compatible con BYOD

Este borrado selectivo elimina todas las configuraciones y aplicaciones implementadas a través de Endpoint Central. Los datos personales permanecen intactos, por lo que resulta ideal para escenarios de "traiga su propio dispositivo" (BYOD). Esto es lo que se elimina:

Configuraciones corporativas

Se borran los ajustes de Wi-Fi, las políticas de seguridad y cualquier otro perfil gestionado.

Aplicaciones de Endpoint Central

Se desinstalarán todas las aplicaciones instaladas y gestionadas por su sistema de gestión de endpoints.

Es importante destacar que el borrado corporativo no afecta:

Datos personales

Las fotos, documentos y otros archivos personales de sus empleados permanecen seguros.

Aplicaciones preinstaladas

Las aplicaciones instaladas de fábrica y cualquier aplicación que no pertenezca a Endpoint Central quedan intactas.

Esta opción es perfecta para situaciones BYOD cuando un empleado abandona la empresa o cambia de rol. Puede conservar su dispositivo para uso personal al tiempo que se asegura de que los datos y el acceso corporativos se eliminan por completo.

2. Borrado total: Empezar de cero

Para hacer borrón y cuenta nueva, el borrado completo elimina todos los datos del endpoint. Esto es ideal para los dispositivos que serán utilizados por nuevos empleados o para situaciones en las que el dispositivo está comprometido. Esto es lo que se borra:

Todo en el dispositivo

Esto incluye datos del sistema operativo, aplicaciones (tanto personales como corporativas), cuentas de usuario, archivos y configuraciones.

Datos de la tarjeta SD

En el caso de los dispositivos con almacenamiento expansible, puede optar por borrar también los datos de la tarjeta SD. (Esto se aplica a los dispositivos con funciones como Samsung SAFE y KNOX).

Tras un borrado completo, el dispositivo queda esencialmente "como nuevo" y está listo para ser reasignado y configurado para un nuevo usuario.

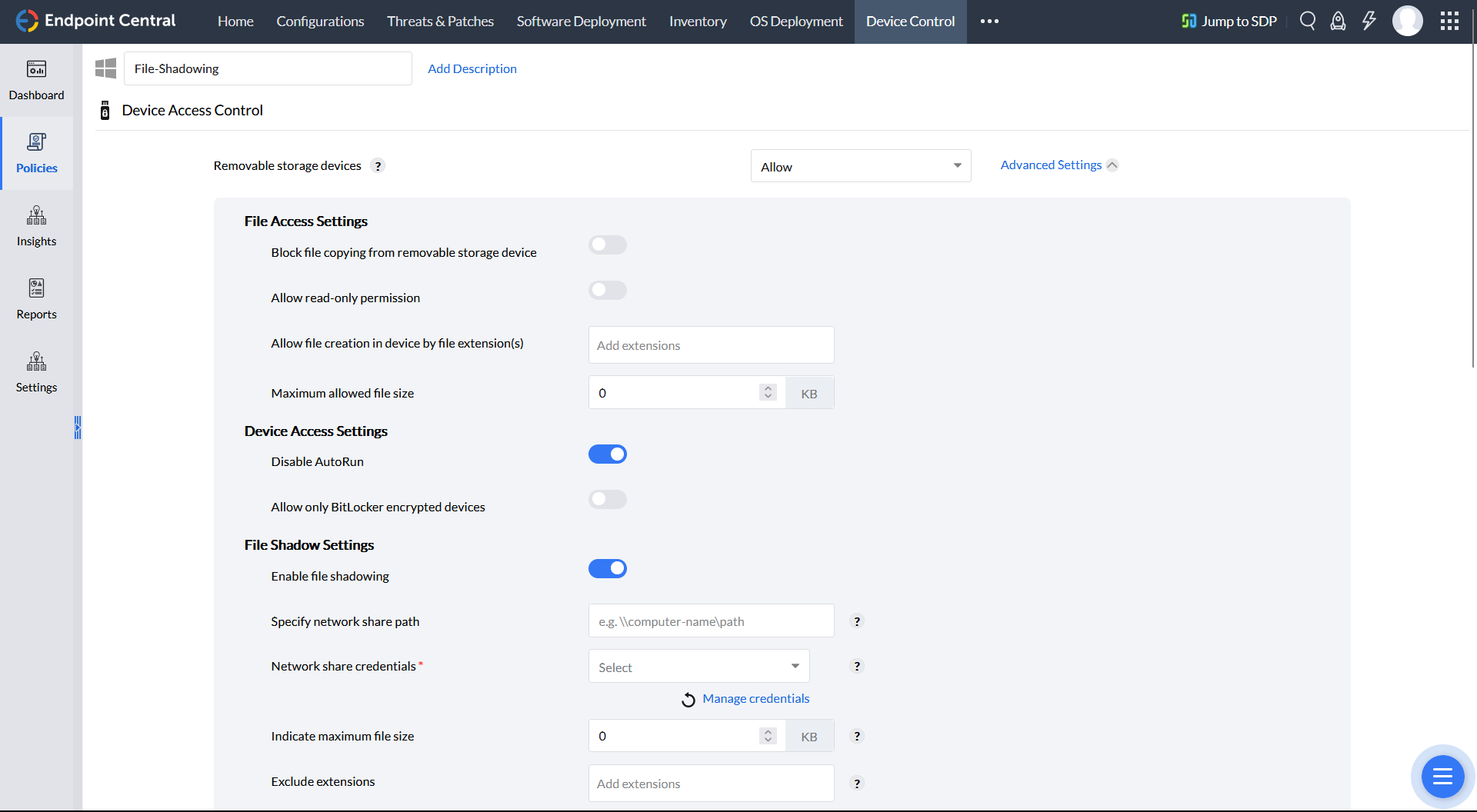

Rastreo y replicación de archivos

La replicación de datos es una medida de seguridad que crea copias de datos confidenciales en dispositivos USB cuando están conectados a una red. A continuación, estos datos se pueden almacenar en una ubicación segura, como un recurso compartido de red protegido por contraseña.

El software de replicación de datos se puede utilizar para configurar políticas que garanticen que la replicación de datos se produzca siempre que se lleve a cabo cualquier acción de archivo en un USB, o sólo cuando se realicen acciones de archivo específicas. También se pueden registrar los detalles relativos a la operación de archivo, como el nombre del archivo, los usuarios, los dispositivos, los endpoints implicados y la hora de la acción.

En general, la replicación de datos es una herramienta versátil y potente que se puede utilizar para mejorar la seguridad, el cumplimiento y el rendimiento de los sistemas de TI.

Control de acceso a los dispositivos

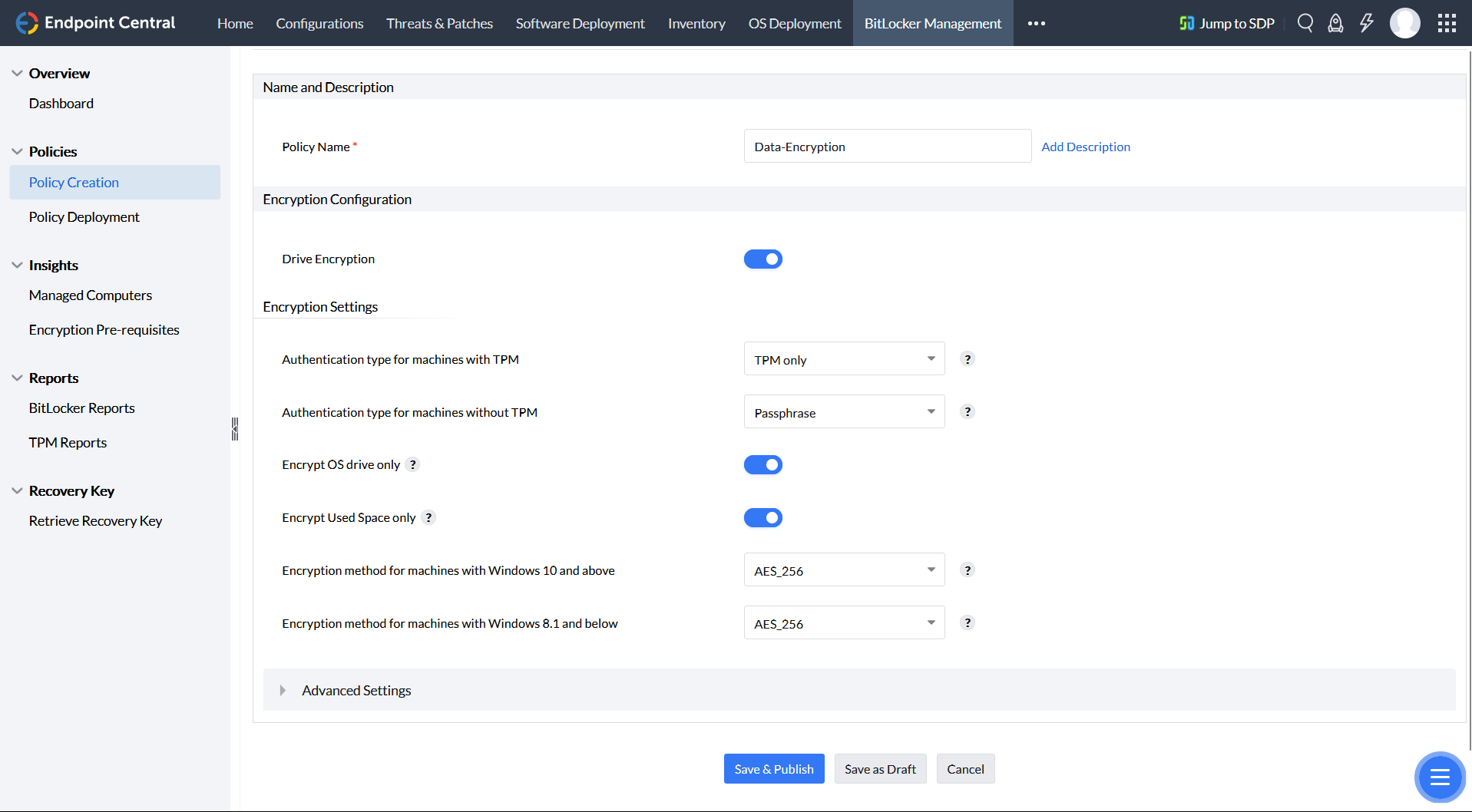

Encriptación de datos

Endpoint Central es una solución de seguridad y gestión unificada de endpoints (UEMS) que permite a los administradores de TI gestionar sin problemas el cifrado BitLocker en dispositivos Windows a través de sus redes. Esto ayuda a las organizaciones a garantizar que sus datos están encriptados y protegidos frente al acceso no autorizado, incluso si un dispositivo se pierde o es robado.

Ventajas de utilizar Endpoint Central para gestionar el cifrado BitLocker:

Gestión centralizada

Endpoint Central proporciona una única consola para gestionar el cifrado BitLocker en todos los dispositivos Windows de la red. Esto permite a los administradores de TI implementar y aplicar fácilmente las políticas de cifrado BitLocker, así como monitorear el estado de cifrado de todos los dispositivos.

Cifrado automatizado

Endpoint Central puede cifrar automáticamente los dispositivos Windows basándose en políticas predefinidas. Esto elimina la necesidad de que los administradores de TI cifren cada dispositivo manualmente, y ayuda a garantizar que todos los dispositivos estén cifrados de forma consistente.

Informes exhaustivos

Endpoint Central proporciona informes completos sobre el estado del cifrado BitLocker de todos los dispositivos. Esto ayuda a los administradores de TI a identificar y solucionar cualquier problema de encriptación de forma rápida y sencilla.

Cómo Endpoint Central puede ayudar a las organizaciones a gestionar el cifrado BitLocker sin problemas:

Implementar y aplicar políticas de cifrado BitLocker

Puede utilizar Endpoint Central para implementar y aplicar políticas de cifrado BitLocker en todos los dispositivos Windows de la red. Esto incluye configurar los ajustes del cifrado BitLocker, como los requisitos de complejidad de la contraseña y la gestión de la clave de recuperación del cifrado.

Monitorear el estado de cifrado de todos los dispositivos

Endpoint Central proporciona una visión en tiempo real del estado del cifrado BitLocker de todos los dispositivos de la red. Esto ayuda a los administradores de TI a identificar y solucionar cualquier problema de encriptación de forma rápida y sencilla.

Gestionar remotamente el cifrado BitLocker

Endpoint Central permite a los administradores de TI gestionar el cifrado BitLocker en dispositivos Windows de forma remota. Esto incluye tareas como cifrar y descifrar dispositivos, y restablecer la clave de recuperación de BitLocker.

Gestión de BitLocker

"Antes no teníamos una solución de MDM que funcionara. Después de implementar ManageEngine, estamos tranquilos porque nuestros dispositivos están seguros, nuestros datos están a salvo y se pueden borrar fácilmente si un empleado deja de trabajar o si se pierde/roba un dispositivo."

Leah G,

Negocio del mercado medio,

Reseña recopilada y alojada en G2.