Software de gestión de cumplimiento con la norma ISO 27001

Cumpla con los requisitos de la norma ISO 27001 con EventLog Analyzer

La norma ISO 27001 es uno de los estándares internacionales que sirve para proteger sus activos de las amenazas internas y externas. Es el estándar más conocido que proporciona registros precisos para la gestión de seguridad informática de forma integral.

La norma ISO 27001 ayuda a su organización a administrar la seguridad de los activos confidenciales, como datos financieros, propiedad intelectual, registros de empleados, datos de clientes y otra información sensible. La norma exige que las empresas hagan cumplir la seguridad de la información, reduciendo así el posible riesgo de robos y violación de datos.

EventLog Analyzer puede hacer que su organización cumpla con los controles A.12.4.1, A.12.4.2 y A.12.4.3 de la norma ISO 27001:2013. Estos controles ayudan a las organizaciones a registrar eventos y generar evidencias. EventLog Analyzer también cumple con los controles A.9.2.1, A.9.2.5 y A.9.4.2 que garantizan el acceso de usuarios autorizados y previenen el acceso no autorizado a sistemas y servicios.

| Requisito | Descripción | ¿Cómo cumple EventLog Analyzer el requisito? |

|---|---|---|

| A.12.4.1 Registro de eventos | Los registros o logs de eventos que inspeccionan las actividades de los usuarios; las excepciones, fallas y eventos de seguridad de la información se producirán, conservarán y revisarán periódicamente. | EventLog Analyzer permite a las organizaciones automatizar por completo todo el proceso de gestión de registros al recopilarlos, analizarlos, buscarlos, informarlos y archivarlos en una consola central. Todas las actividades de los usuarios, las actividades del servidor, los errores, los eventos de seguridad, los eventos de información, los eventos de la aplicación y otros eventos son monitoreados y analizados por EventLog Analyzer en tiempo real. |

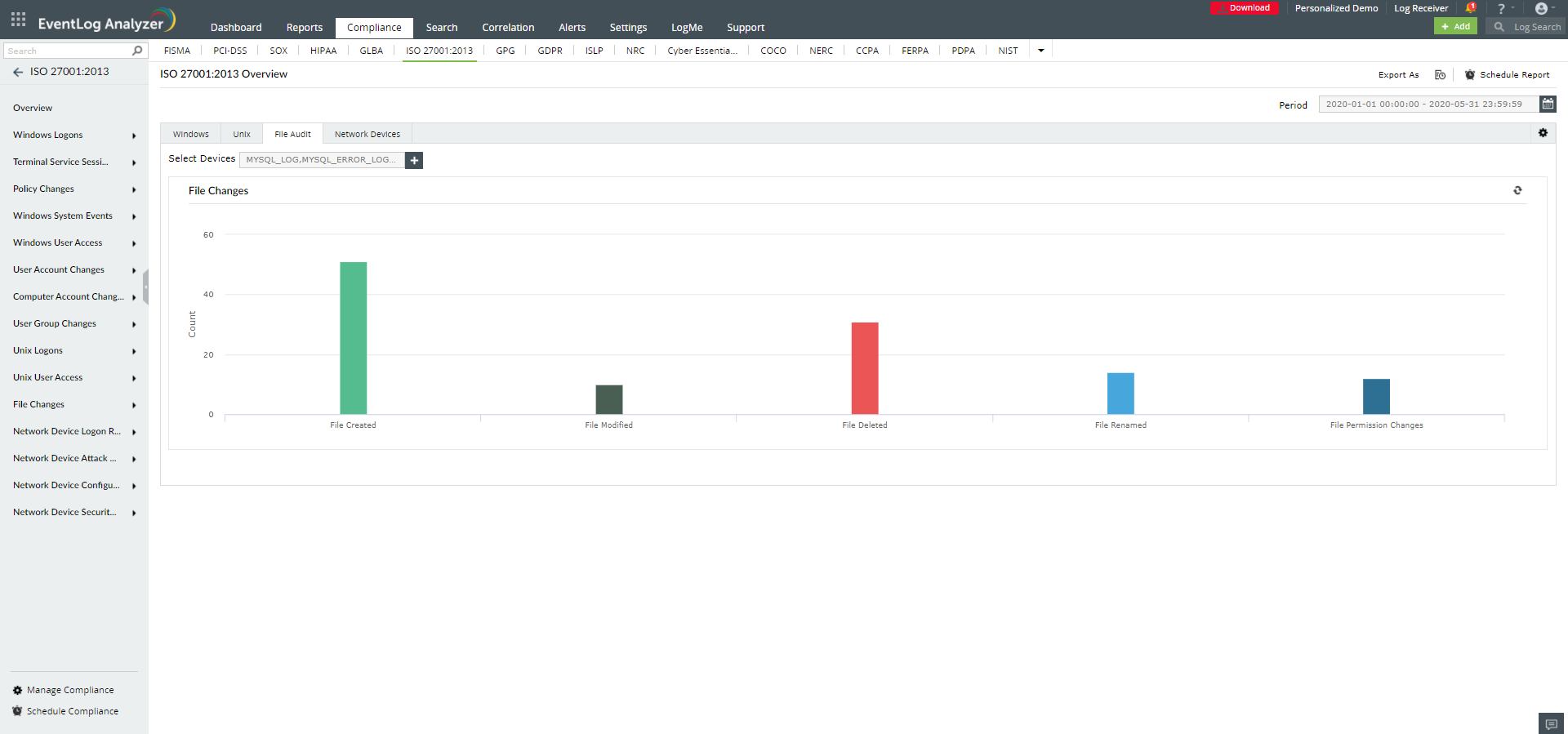

| A.12.4.2 Protección de la información de logs | Las instalaciones y la información de registro deben estar protegidas contra la manipulación y el acceso no autorizado. | EventLog Analyzer cifra los archivos de log para garantizar que los datos estén protegidos ante futuros análisis forenses, cumplimientos y auditorías internas mediante el hash y el sello de tiempo de los datos de registro. La capacidad de monitoreo de acceso a objetos y monitoreo de integridad de archivos de EventLog Analyzer garantiza que la información de registro se mantenga protegida de todas las amenazas. EventLog Analyzer’s object access monitoring and File Integrity Monitoring capability ensures that the log information is kept secured from all threats. |

| A.12.4.3 Logs de administrador y operador | Las actividades del administrador y operador del sistema deben registrarse y los logs necesitan ser protegidos y revisados periódicamente. | EventLog Analyzer captura todos los registros de auditoría de los usuarios para garantizar que los archivos de registro que capturan las actividades de los administradores y operadores del sistema estén protegidos contra accesos no autorizados y amenazas. EventLog Analyzer supervisa y analiza eventos de registro importantes, como inicios de sesión de usuario, cierres de sesión de usuario, inicios de sesión fallidos, validación de cuenta de usuario exitosa, validación de cuenta de usuario fallida, registros de auditoría borrados, cambios de política de auditoría, objetos accedidos, cambios de cuenta de usuario, cambio de grupo de usuarios y más. |

| A.9.2.5 Revisión de los derechos de acceso de los usuarios | Los propietarios de los activos deben revisar los derechos de acceso de los usuarios en intervalos regulares. | EventLog Analyzer genera informes de seguridad que pueden indicarle la lista de dispositivos que generan la cantidad máxima de eventos de inicio de sesión exitosos y fallidos. El monitoreo de los eventos de inicio de sesión en tiempo real permitirá a los propietarios de activos saber cuándo su red es vulnerable a las amenazas de seguridad. |

| A.9.4.2 Procedimientos seguros de inicio de sesión | Cuando lo requiera la política de control de acceso, el acceso a los sistemas y aplicaciones deben controlarse mediante un procedimiento seguro de inicio de sesión. | EventLog Analyzer recopila y genera informes sobre todos los eventos de la actividad de administración y uso de cuentas. Los cambios en las cuentas, las políticas de usuario, las políticas de dominio y las políticas de auditoría se supervisan y analizan; generando informes en tiempo real. La solución monitorea y analiza en tiempo real los eventos de acceso de los usuarios y la autorización a sistemas, dispositivos y aplicaciones críticas. También supervisa y realiza un seguimiento de los eventos de cambio de permisos del nivel de seguridad. |

| 9.2.1 Registro y cancelación de usuario | Debe implementarse un proceso formal de registro y cancelación de usuarios para permitir la asignación de derechos de acceso. | EventLog Analyzer genera informes y alertas en tiempo real sobre la creación, eliminación y modificación de una nueva cuenta de usuario en toda su red. La solución también envía alertas por email o SMS cuando se bloquea una cuenta de usuario. |