Análisis de impacto de reglas de firewall

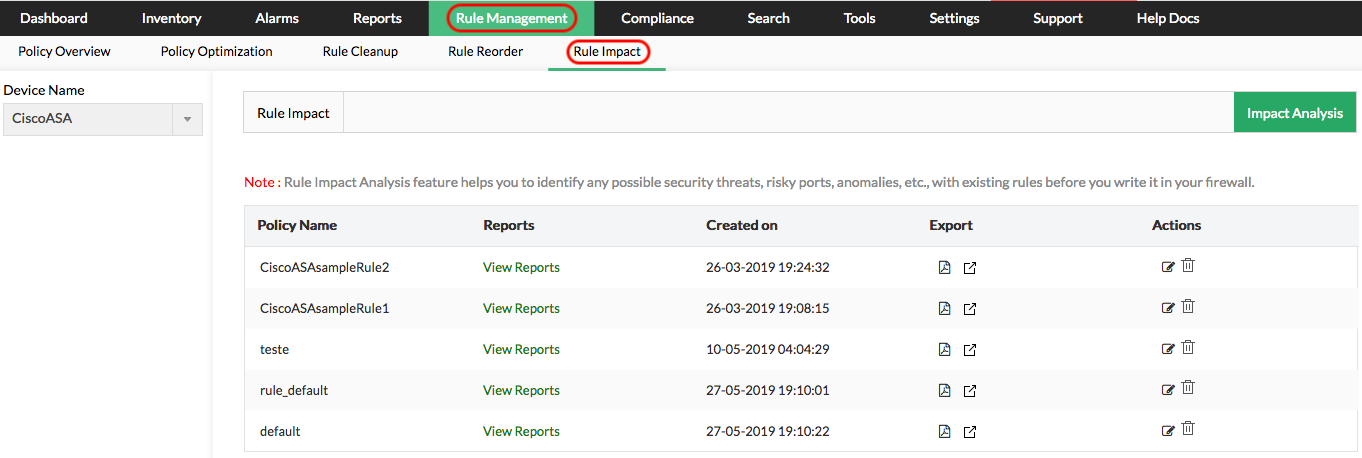

La función de análisis de impacto de las reglas de Firewall Analyzer hace lo siguiente:

- Comprueba si hay anomalías en la nueva regla propuesta con respecto a la base de reglas existente (Firewall Ruleset Analyzer).

- Sugiere un orden conveniente para las reglas al analizar la nueva regla propuesta para determinar la complejidad y las anomalías de la regla.

- Identifica cualquier interfaz de destino excesivamente permisiva para la nueva regla propuesta.

- Detecta e informa sobre las amenazas a nivel de servicio, aplicación e interfaz.

- Identifica las direcciones IP en la lista negra que se utilizan en la nueva regla propuesta.

- Proporciona una evaluación de riesgos para los puertos de servicio, aplicación e interfaz pertinentes.

Con estos informes, puede identificar amenazas, comprender el riesgo de las reglas de firewall, eliminar anomalías y optimizar la nueva regla propuesta. Después de ejecutar el análisis de impacto de las reglas y eliminar todos los problemas, finalmente puede implementar la regla en el firewall.

¿Cómo ayuda Firewall Analyzer con el análisis de impacto de las reglas?

La función de análisis de impacto de las reglas de Firewall Analyzer le permite realizar análisis de impacto detallados para una nueva regla propuesta. Antes de aplicar la nueva regla, puede utilizar la función de análisis de impacto de la regla para determinar si la nueva regla propuesta va a afectar negativamente al conjunto de reglas existente. Por lo tanto, Firewall Analyzer actúa como una herramienta de planificación de reglas de firewall eficiente.

¿Qué es el análisis de impacto de las reglas?

Las reglas de firewall son cruciales para garantizar que la gestión de la seguridad de red sea eficiente. Antes de agregar una regla, es vital asegurarse de que la nueva regla propuesta no afecte negativamente a la red.

Con el análisis de impacto de las reglas de firewall, los administradores de seguridad obtienen una descripción detallada de los posibles efectos de agregar una nueva regla. Un aspecto importante del análisis de impacto de las reglas de firewall es su naturaleza proactiva, ya que ayuda a evitar brechas de seguridad en la red.

¿Por qué los administradores de seguridad deben realizar un análisis de impacto de las reglas?

El nivel de protección que proporciona un firewall depende directamente de la calidad de su política. Por lo tanto, es importante que los administradores de seguridad optimicen constantemente las reglas de firewall y se adhieran a una política de firewall robusta. Sin embargo, configurar las reglas de firewall no es una actividad única, ni es una tarea sencilla.

Una organización normalmente tiene cientos de reglas, y no todas las reglas de firewall son independientes entre sí. De hecho, la mayoría de las reglas tienen un impacto distinto en otras reglas y es importante que el diseño básico de la política de firewall sea acertado. El error más simple puede desencadenar una brecha de seguridad masiva que permite que el tráfico malicioso se filtre o que bloquea el tráfico legítimo e interrumpe las operaciones de negocio normales.

Es por eso que los administradores de seguridad necesitan estudiar a fondo el diseño de la regla de firewall y medir las consecuencias de agregar una nueva regla antes de realizar los cambios en el firewall (diseño y planificación de las reglas de la política de firewall).

Consulte la página sobre 'Administración de las reglas de firewall' para obtener más información.

Consulte la página sobre configurar reglas de firewall para saber cómo configurar las reglas de firewall.

Comience a utilizar Firewall Analyzer con una prueba gratuita de 30 días, y vea por sí mismo cómo puede ayudar con el mantenimiento y las políticas firewall.

Enlaces destacados

Informes de firewall

Obtenga varios informes de seguridad y tráfico para evaluar la postura de seguridad de la red. Analice los informes y tome las medidas necesarias para prevenir futuros incidentes de seguridad. Monitoree el uso de Internet de los usuarios de la empresa.

Gestión del cumplimiento del firewall

El sistema integrado de gestión del cumplimiento automatiza las auditorías de cumplimiento del firewall. Informes predefinidos disponibles para los principales mandatos regulatorios como PCI-DSS, ISO 27001, NIST, NERC-CIP y SANS.

Gestión del log de firewall

Aproveche la gran cantidad de información de seguridad de red que se encuentra oculta en los logs de firewall. Analice los logs para encontrar las amenazas de seguridad a las que se enfrenta la red. Además, obtenga el patrón de tráfico de Internet para planificar la capacidad.

Monitoreo del hardware en tiempo real

Con el monitoreo del ancho de banda en tiempo real, puede identificar los aumentos repentinos y anormales en el uso del ancho de banda. Tome medidas correctivas para contener el repentino aumento en el consumo de ancho de banda.

Alertas de firewall

Tome medidas correctivas de inmediato cuando reciba notificaciones en tiempo real sobre los incidentes de seguridad de la red. Compruebe y restrinja el uso de Internet si el ancho de banda supera el umbral especificado.

Gestión del servicio de firewall

Los MSSP pueden alojar varios inquilinos, que tienen acceso exclusivo, segmentado y protegido a sus respectivos datos. Es escalable para satisfacer sus necesidades. Puede gestionar los firewalls implementados en todo el mundo.