Informe de uso de Telnet

¿Cómo ayuda Firewall Analyzer a supervisar el uso de Telnet?

Firewall Analyzer supervisa el uso de Telnet de los syslogs de firewall y suministra un detallado informe del tráfico sobre lo siguiente:

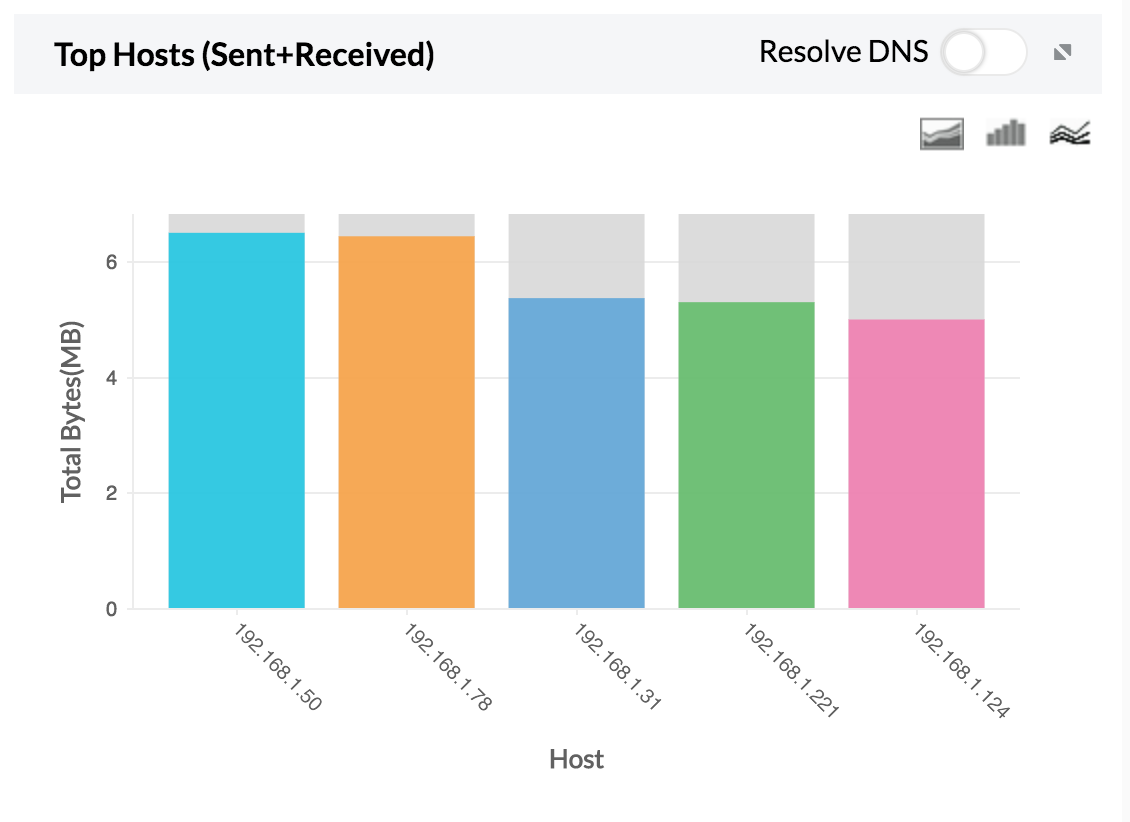

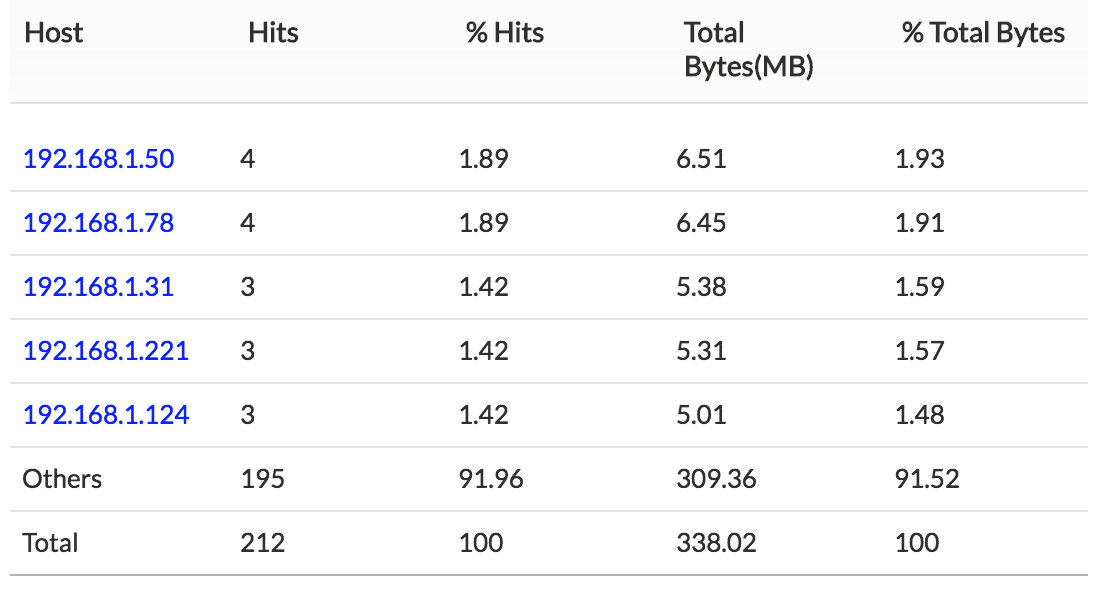

1. Principales host Tráfico total de los hosts enviado y recibido con Telnet.

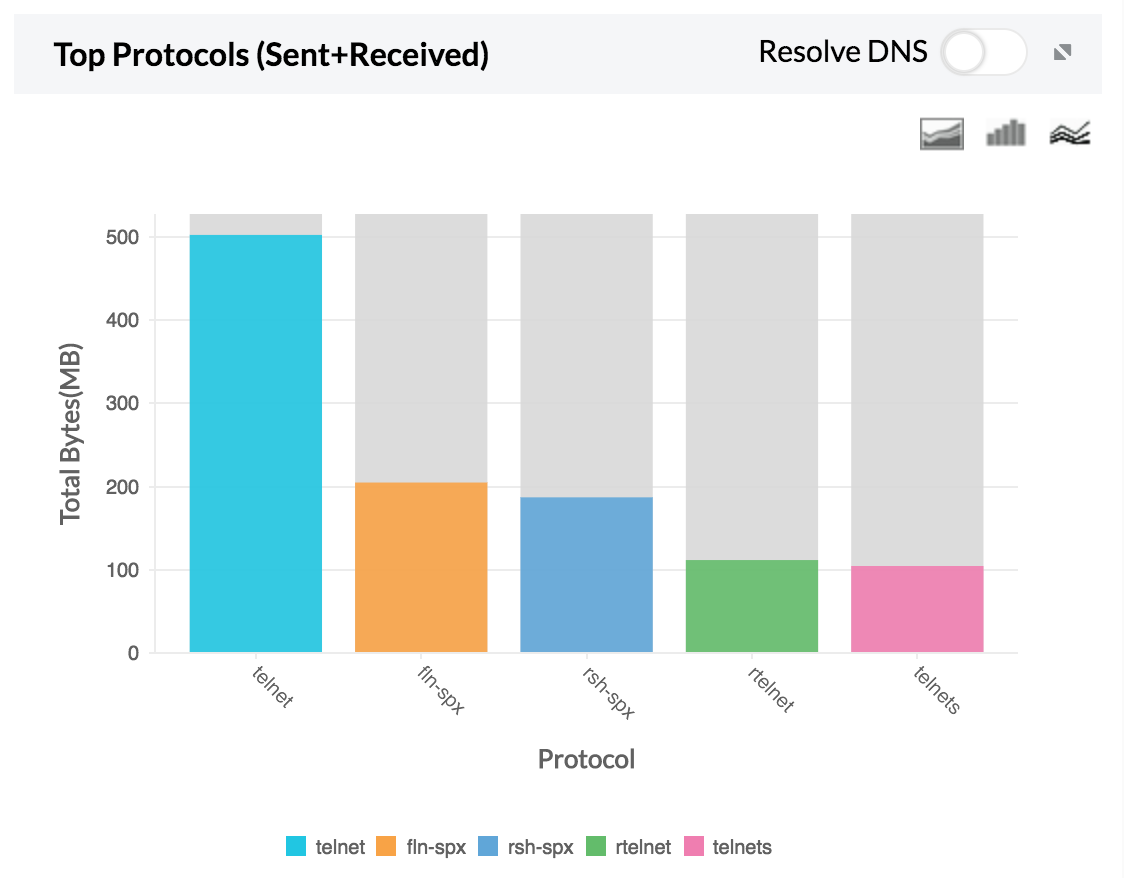

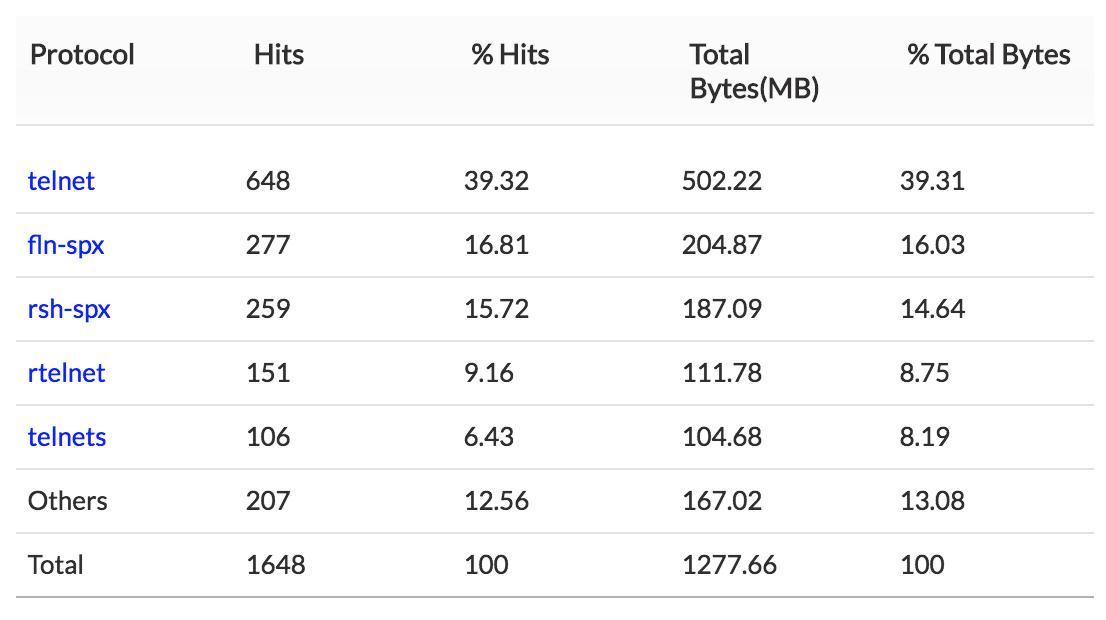

2. Principales protocolos Tráfico total de los grupos de protocolos enviado y recibido con Telnet.

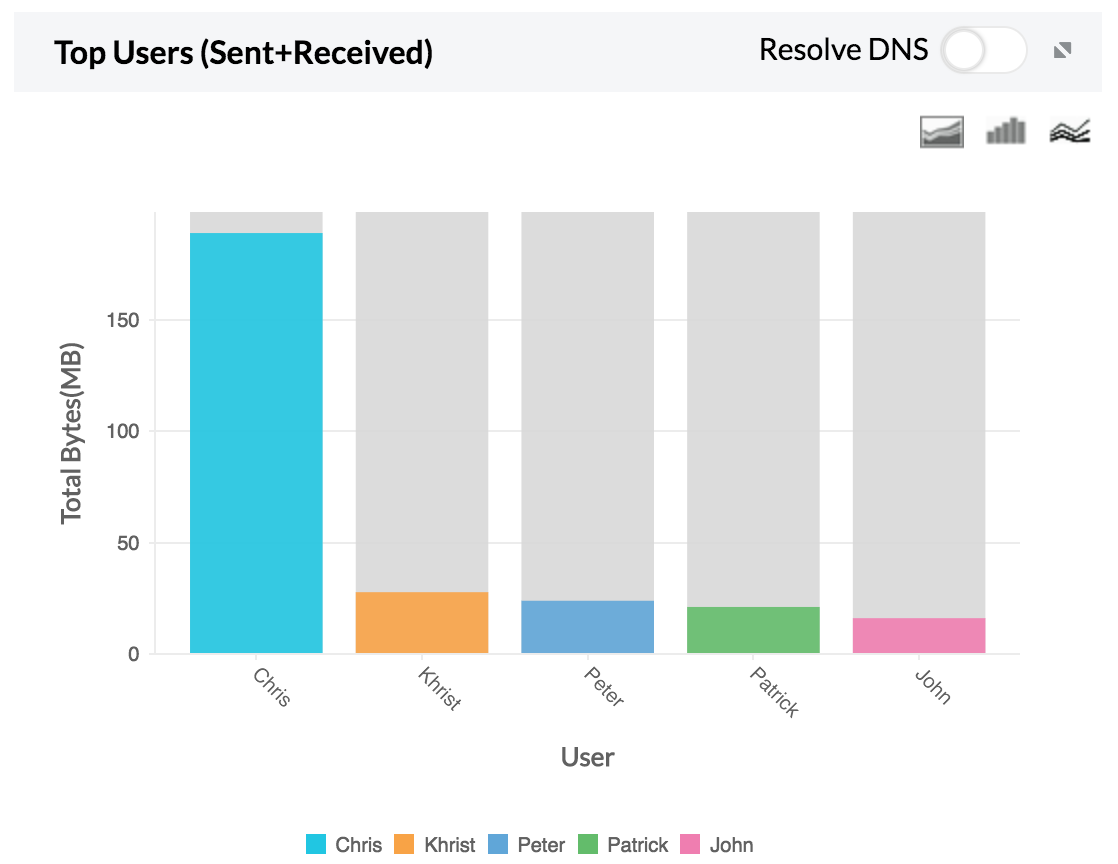

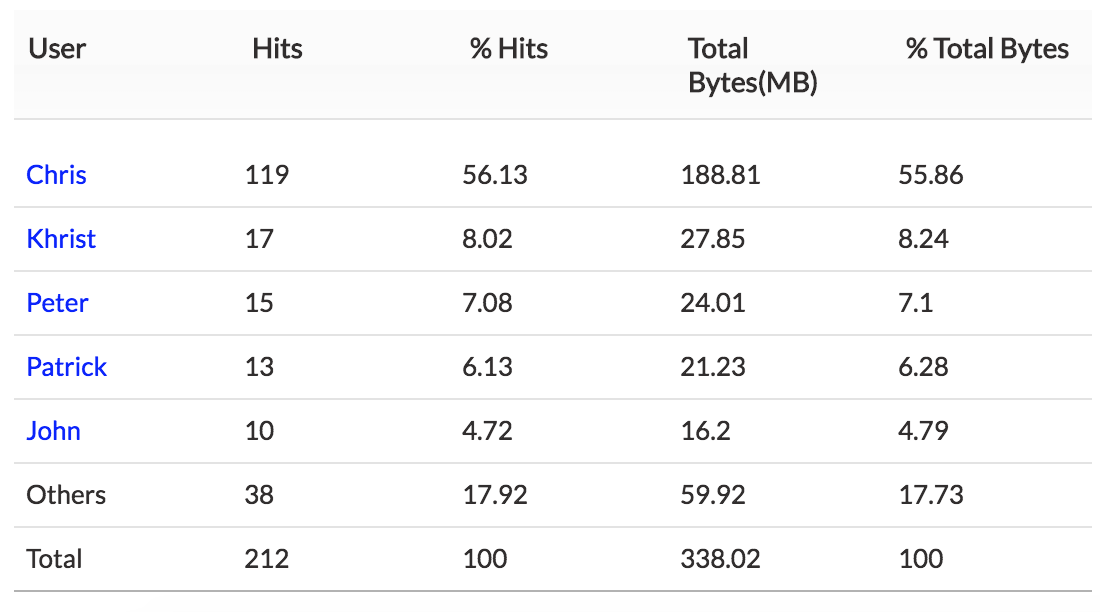

3. Principales usuarios Tráfico total de los usuarios enviado y recibido con Telnet.

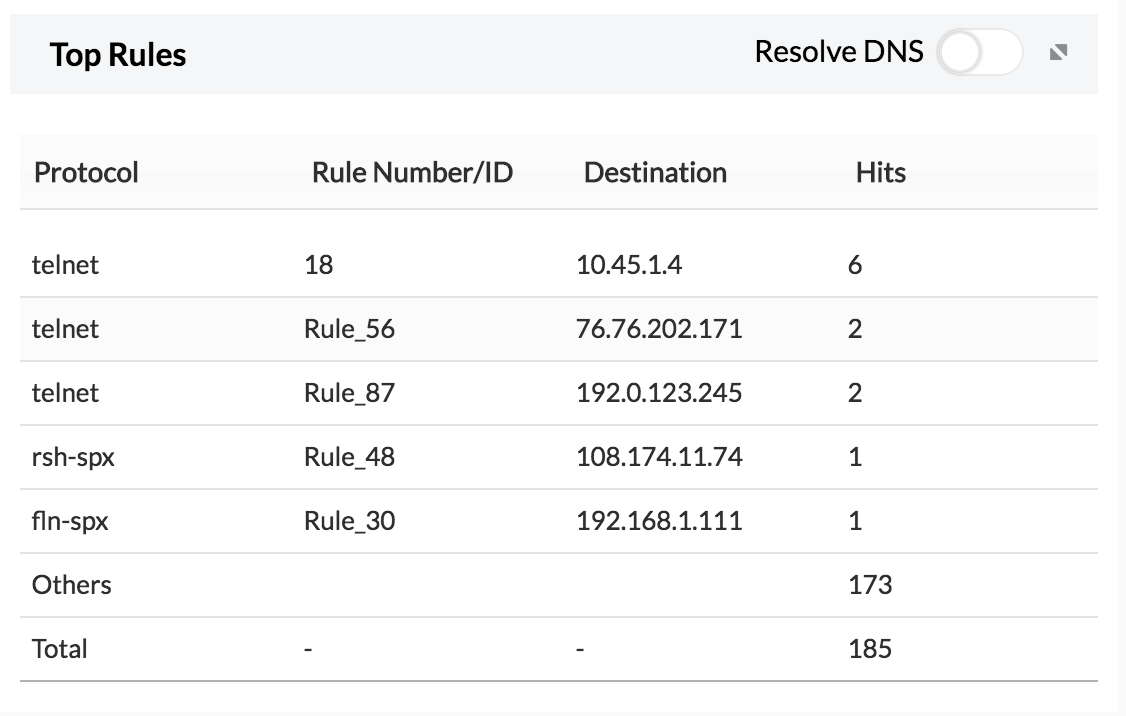

4. Principales reglas Las principales reglas usadas para acceder a Telnet.

Si cualquiera de los hosts o usuarios muestran un tráfico inusual, el administrador de seguridad puede investigar y proteger esa IP específica.

¿Qué es Telnet?

Telnet es un protocolo que se usa en la internet o una red de área local para suministrar una facilidad en la comunicación bidireccional, interactiva y orientada al texto con una conexión terminal virtual. Con Telnet, se puede conectar a un equipo remoto en la internet y usar aplicaciones en el equipo remoto como si fuera un equipo local.

¿Por qué supervisar el uso de Telnet?

Telnet le permite obtener acceso a un equipo remoto, lo que puede ser peligroso si un hacker toma el control de su equipo, una posibilidad muy real. Si no se monitorea el uso de Telnet, los hackers pueden usar un analizador de puerto para obtener acceso a su red y luego usar Telnet como una herramienta de piratería extremadamente potente para ejecutar comandos en un equipo remoto. Con un programa de cliente de Telnet, los hackers pueden.

- Leer y enviar correos electrónicos desde el sistema.

- Descargar códigos de servicio desde sitios web.

- Rastrear los servicios ofrecidos por el sistema.

- Enviar entradas inesperadas a servidores web.

Enlaces destacados

Gestión de las reglas de firewall

Gestione las reglas de su firewall para garantizar un desempeño óptimo. Las reglas sin anomalías y debidamente ordenadas protegen su firewall. Audite la seguridad de su firewall y gestione los cambios en las reglas/configuración para reforzar la seguridad.

Informes de firewall

Obtenga varios informes de seguridad y tráfico para evaluar la postura de la seguridad de la red. Analice los informes y tome medidas para prevenir futuros incidentes de seguridad. Monitoree el uso de internet de los usuarios empresariales.

Gestión del log de firewall

Descubra la gran cantidad de información de seguridad de la red que está oculta en los logs de firewall. Analice los logs para encontrar las amenazas de seguridad que la red enfrenta. Además, obtenga el patrón de tráfico de internet para planificar la capacidad.

Monitoreo del ancho de banda en tiempo real

Con un monitoreo del ancho de banda en tiempo real, usted puede identificar el aumento súbito anormal en el uso del ancho de banda. Tome medidas correctivas para contener el aumento súbito en el consumo del ancho de banda.

Alertas de firewall

Tome medidas correctivas de inmediato cuando se le notifique en tiempo real sobre incidentes de seguridad de la red. Compruebe y restrinja el uso de internet si el ancho de banda excede el umbral especificado.

Gestione el servicio de firewall

Los MSSP pueden alojar varios inquilinos, con acceso exclusivo, segmentado y protegido a sus respectivos datos. Es escalable para satisfacer sus necesidades. Puede gestionar los firewalls implementados en todo el mundo.