Informe de uso de FTP

¿Cómo ayuda Firewall Analyzer a supervisar el uso del FTP?

Firewall Analyzer supervisa el uso del FTP de los syslogs de firewall y suministra informes de tráfico detallados sobre:

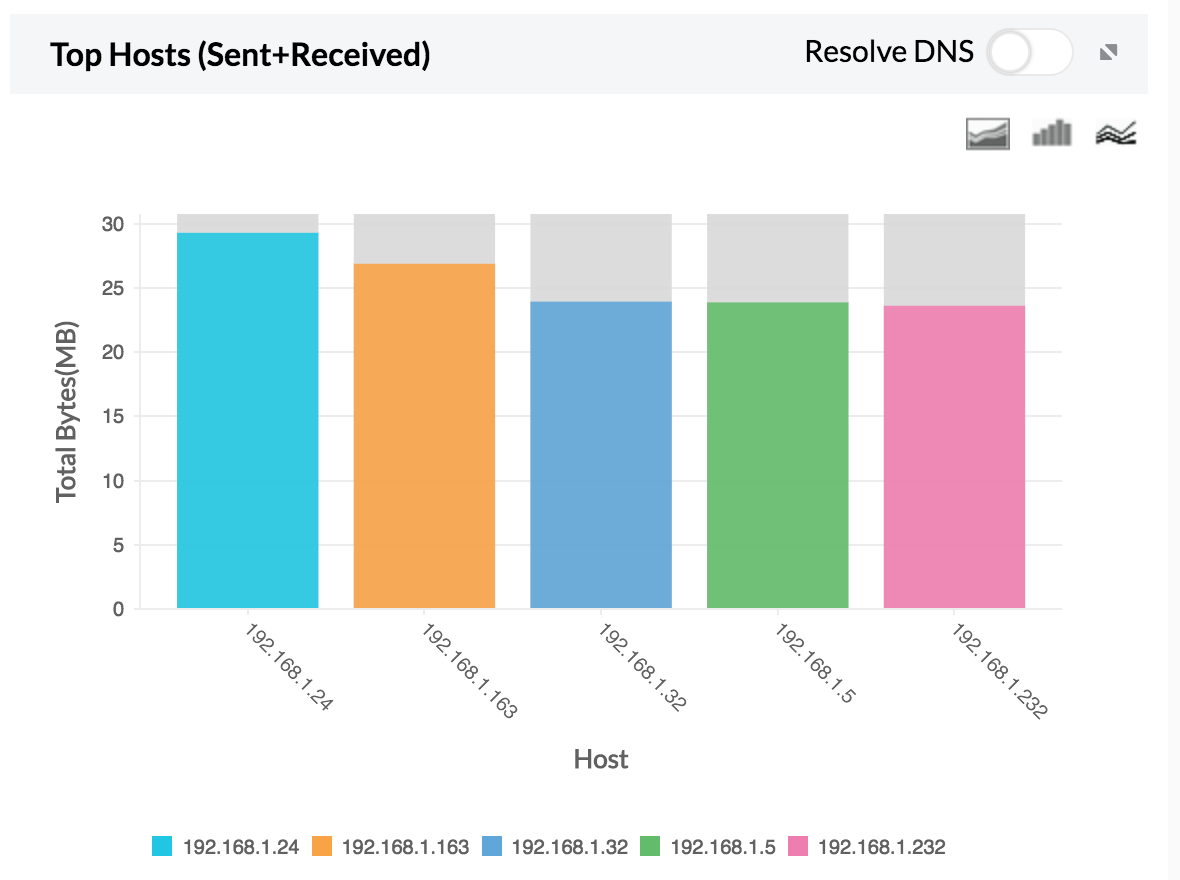

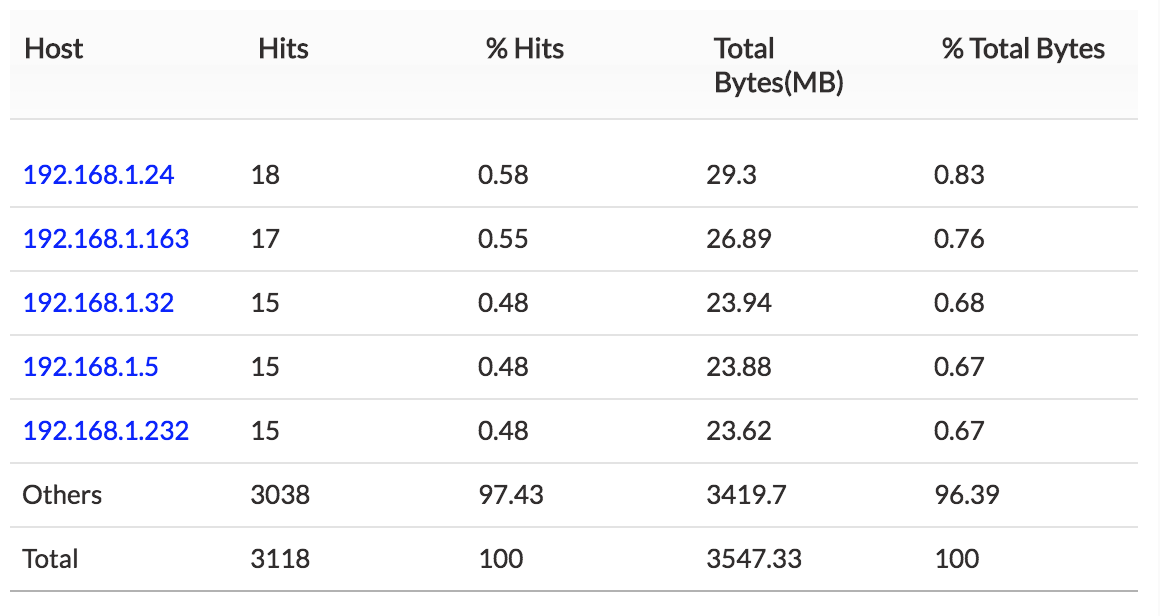

1.Principales host Tráfico total de los hosts enviado y recibido con el FTP.

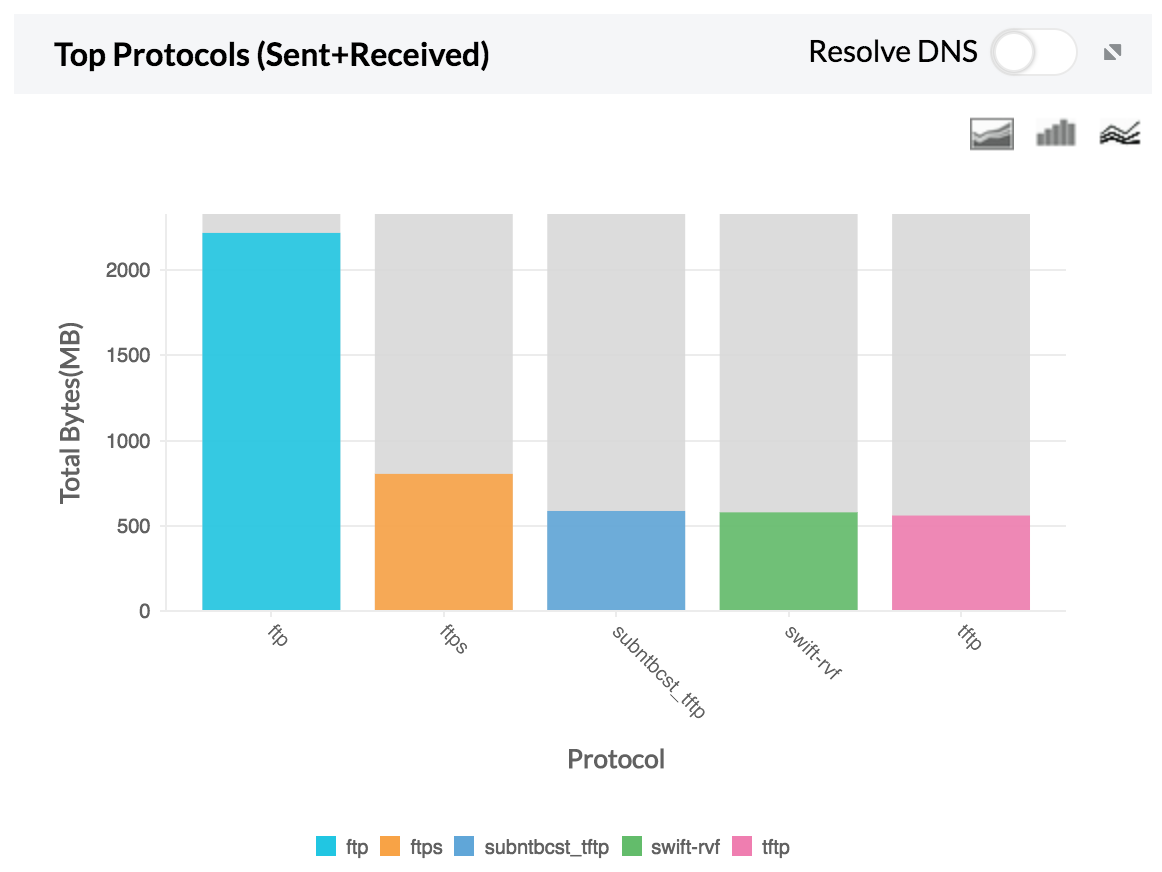

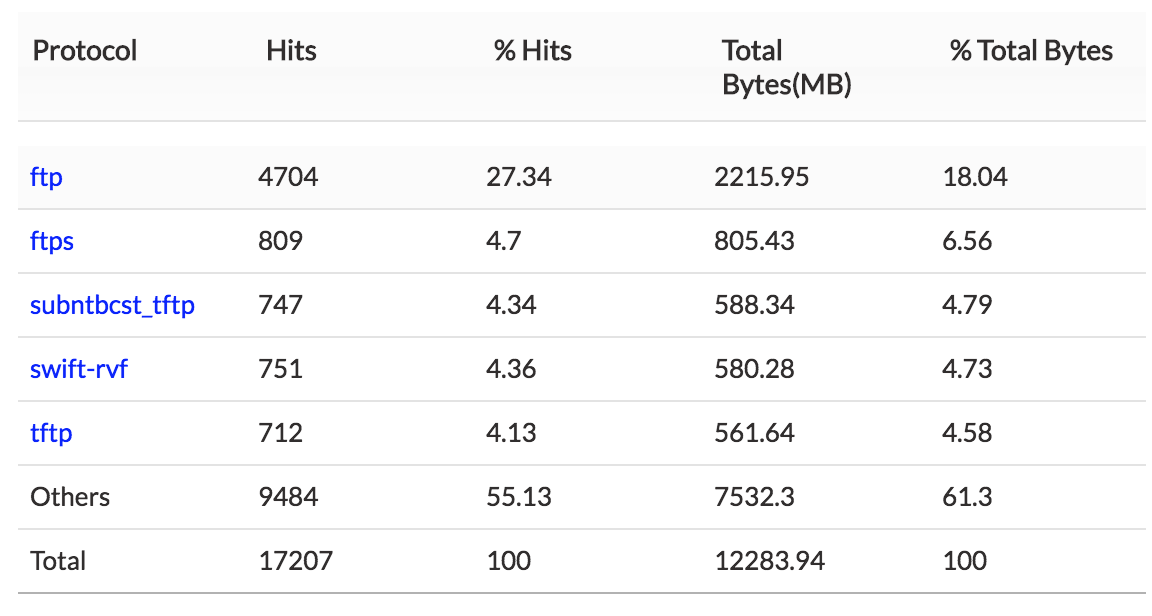

2. Principales protocolos Tráfico total de los grupos de protocolos enviado y recibido con el FTP.

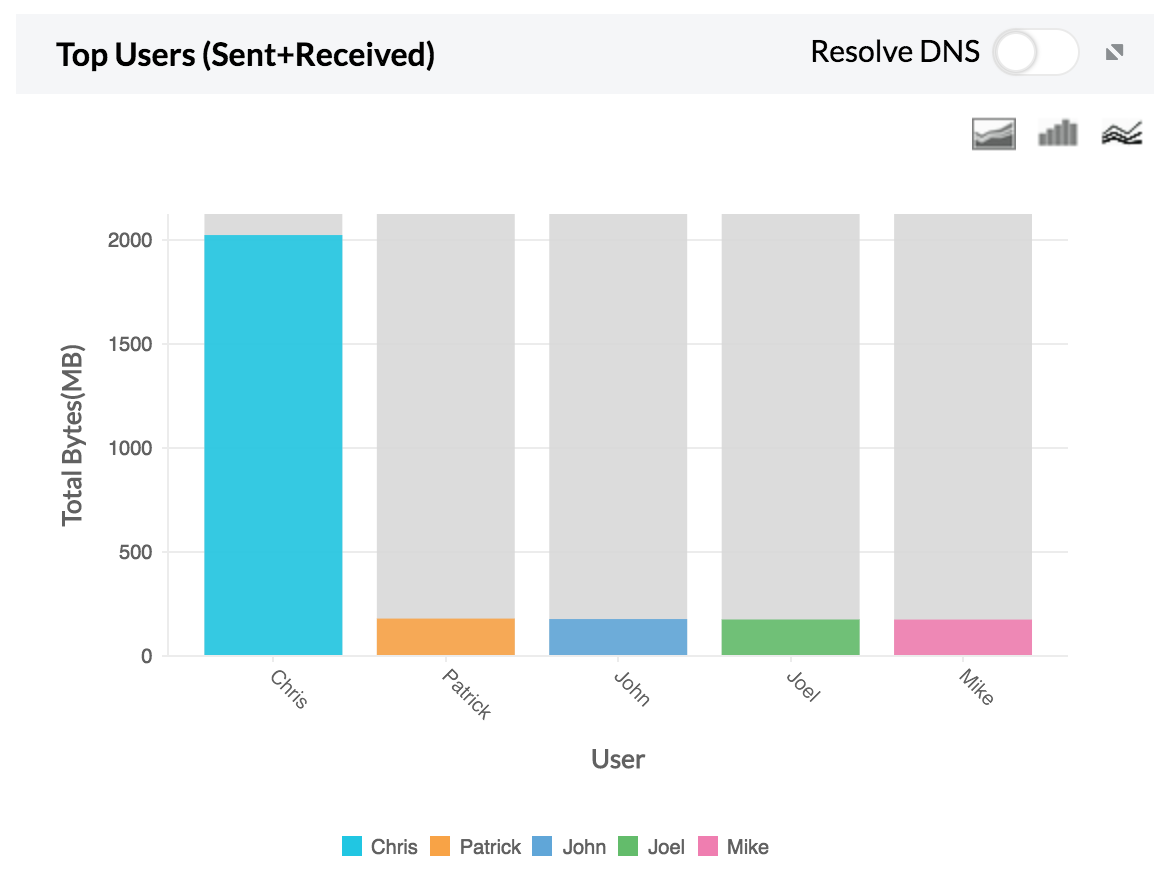

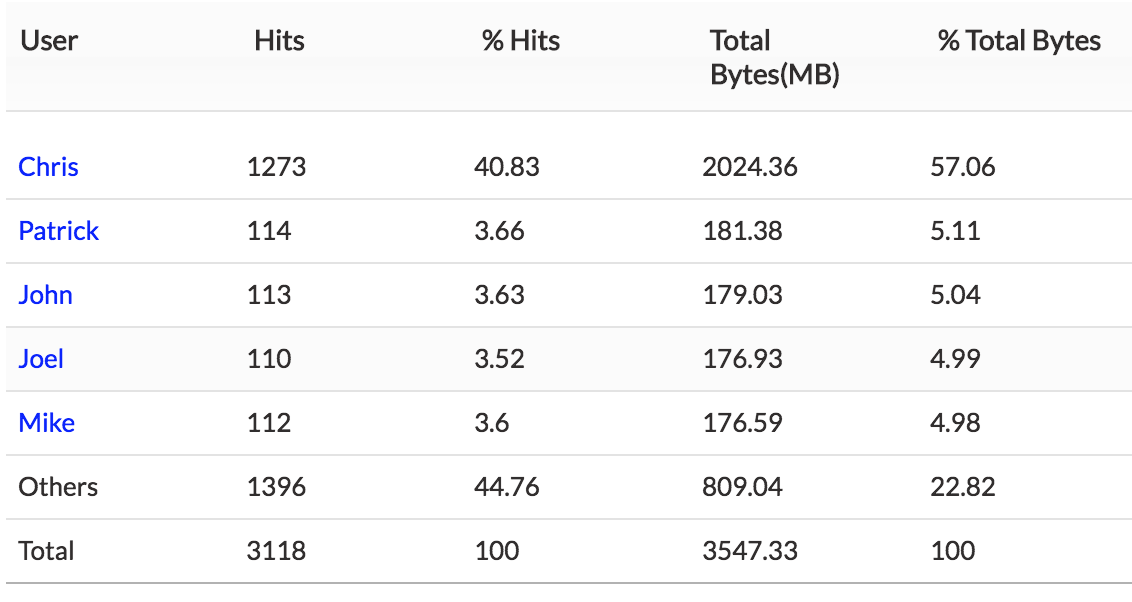

3. Principales usuarios Tráfico total de los usuarios enviado y recibido con el FTP.

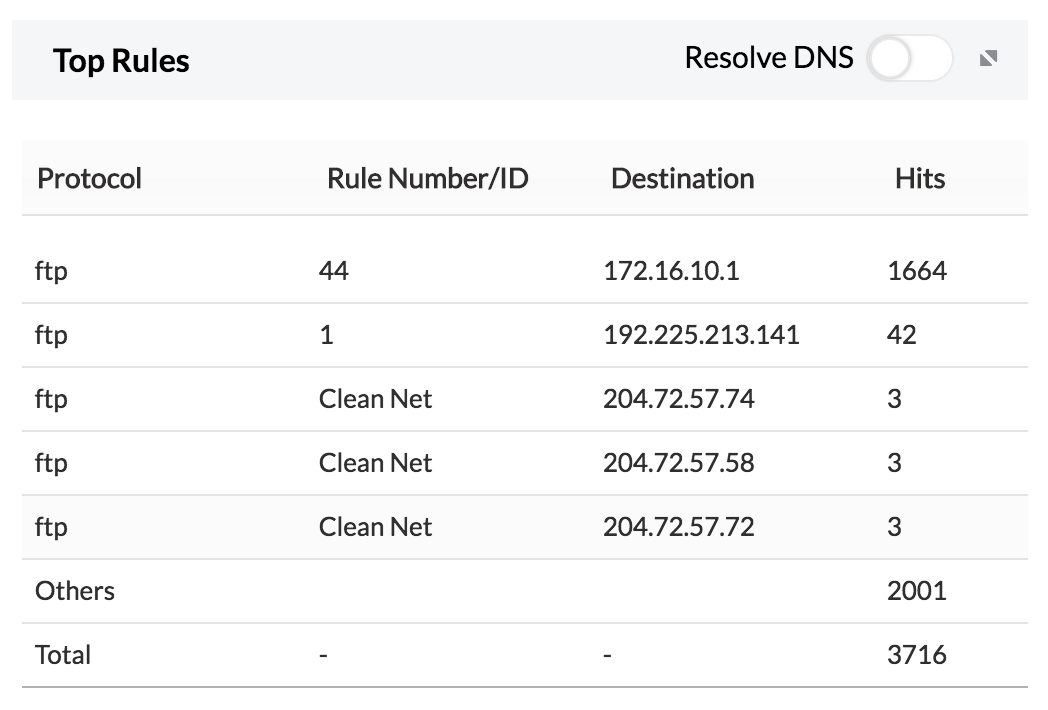

4. Principales reglas Las principales reglas usadas para acceder al FTP.

Si un host o usuario muestra un tráfico inusual, el administrador de seguridad puede investigar y proteger esa IP específica.

¿Qué es FTP?

El Protocolo de transferencia de archivos (FTP) es un protocolo estándar de red utilizado para transferir archivos entre cualesquiera dos equipos en una red.

¿Por qué debe supervisar el uso del FTP?

La probabilidad de piratear un servidor de FTP adecuadamente protegido es baja, pero aún existe la posibilidad; ningún sistema es 100 por ciento seguro.

Además de esto, el FTP tiene un par de debilidades.

- Por defecto, hay una disposición que permite ejecutar comandos locales en servidores de FTP integrada en servidores de Windows y Linux. Un usuario malicioso podría aumentar los privilegios al explorar esta falla de seguridad.

- El FTP se basa en un texto plano. Durante el inicio de sesión, se envían el nombre del usuario y la contraseña como texto plano sin codificación; esto hace que el protocolo sea vulnerable a hackers que pueden usar distintas herramientas para obtener estas credenciales.

Enlaces destacados

Gestión de las reglas de firewall

Gestione las reglas de su firewall para garantizar un desempeño óptimo. Las reglas sin anomalías y debidamente ordenadas protegen su firewall. Audite la seguridad de su firewall y gestione los cambios en las reglas/configuración para reforzar la seguridad.

Gestión del cumplimiento del firewall

El sistema de gestión del cumplimiento integrado automatiza sus auditorías de cumplimiento de firewall. Obtenga informes predefinidos disponibles para la mayoría de las normas regulatorias como PCI-DSS, ISO 27001, NIST, NERC-CIP y SANS.

Gestión del log de firewall

Descubra la gran cantidad de información de seguridad de la red que está oculta en los logs de firewall. Analice los logs para encontrar las amenazas de seguridad que la red enfrenta. Además, obtenga el patrón de tráfico de internet para planificar la capacidad.

Monitoreo del ancho de banda en tiempo real

Con un monitoreo del ancho de banda en tiempo real, usted puede identificar el aumento súbito anormal en el uso del ancho de banda. Tome medidas correctivas para contener el aumento súbito en el consumo del ancho de banda.

Alertas de firewall

Tome medidas correctivas de inmediato cuando se le notifique en tiempo real sobre incidentes de seguridad de la red. Compruebe y restrinja el uso de internet si el ancho de banda excede el umbral especificado.

Gestione el servicio de firewall

Los MSSP pueden alojar varios inquilinos, con acceso exclusivo, segmentado y protegido a sus respectivos datos. Es escalable para satisfacer sus necesidades. Puede gestionar los firewalls implementados en todo el mundo.