Informes de virus proxy

Los firewalls capturan los virus con firmas y registros en los logs. De la misma forma, los servidores proxy también capturan los virus con firmas y menciones en los logs. Firewall Analyzer analiza los logs de los servidores proxy y genera informes de virus proxy. Con estos informes de virus proxy, usted tiene un segundo modo para detectar los ataques de virus e iniciar la medida correctiva.

¿Cómo ayuda Firewall Analyzer a identificar y retirar los virus proxy?

Firewall Analyzer recopila periódicamente los syslogs de los servidores proxy. Su motor de procesamiento interno de logs viene con un analizador incorporado para identificar virus proxy para proveedores seleccionados. Firewall Analyzer genera dos tipos de informes:

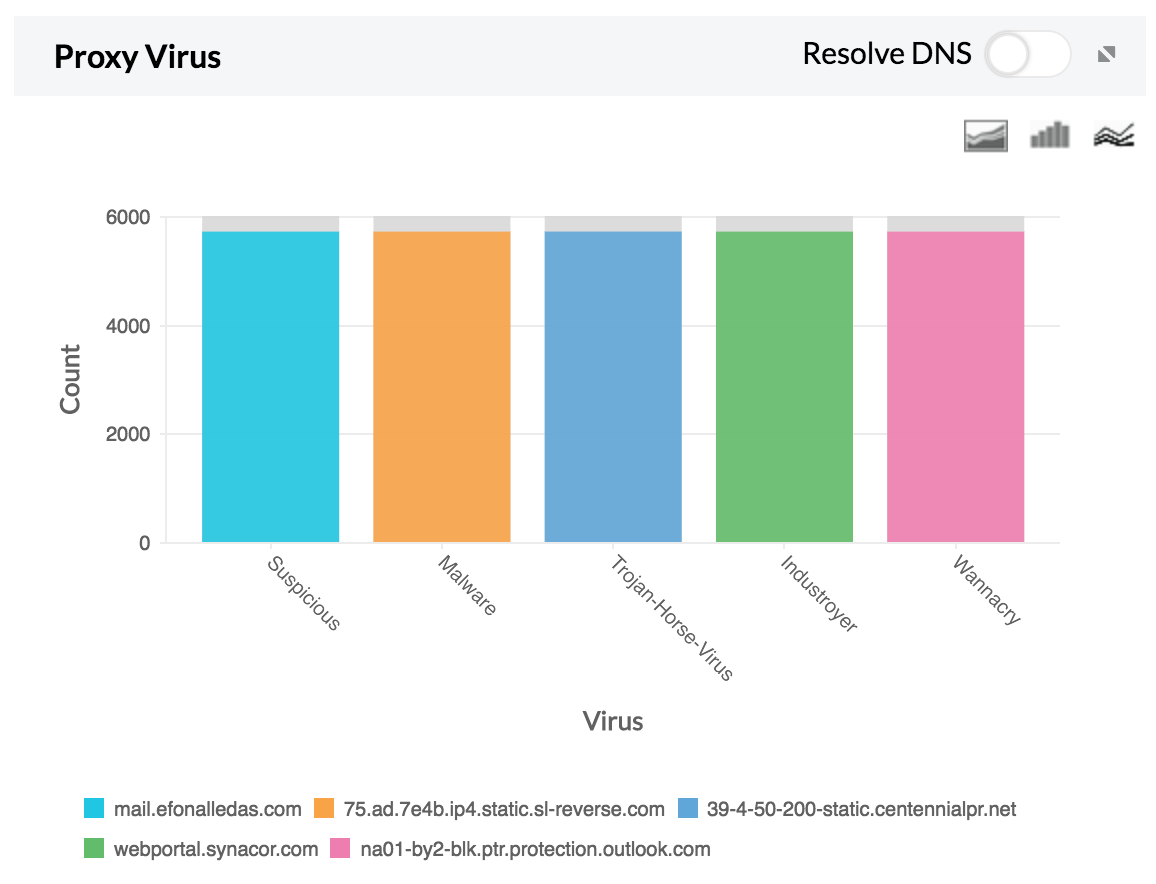

1. Una gráfica de barras que muestra el tipo de virus proxy junto con el número de aciertos.

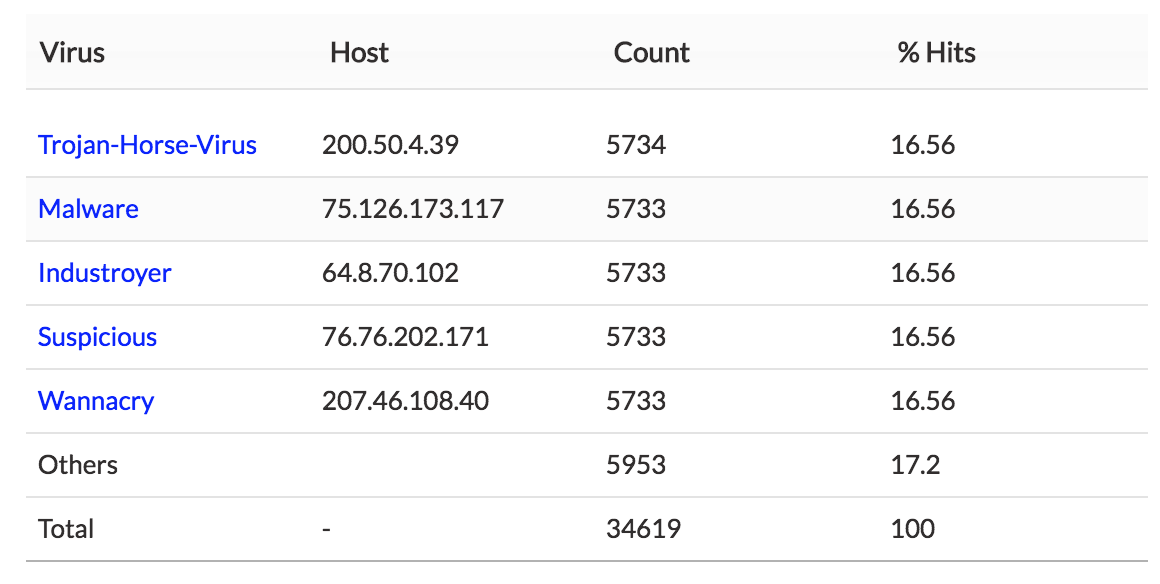

2. Una tabla que suministra el tipo de virus, IP de host, número de aciertos y porcentaje de aciertos.

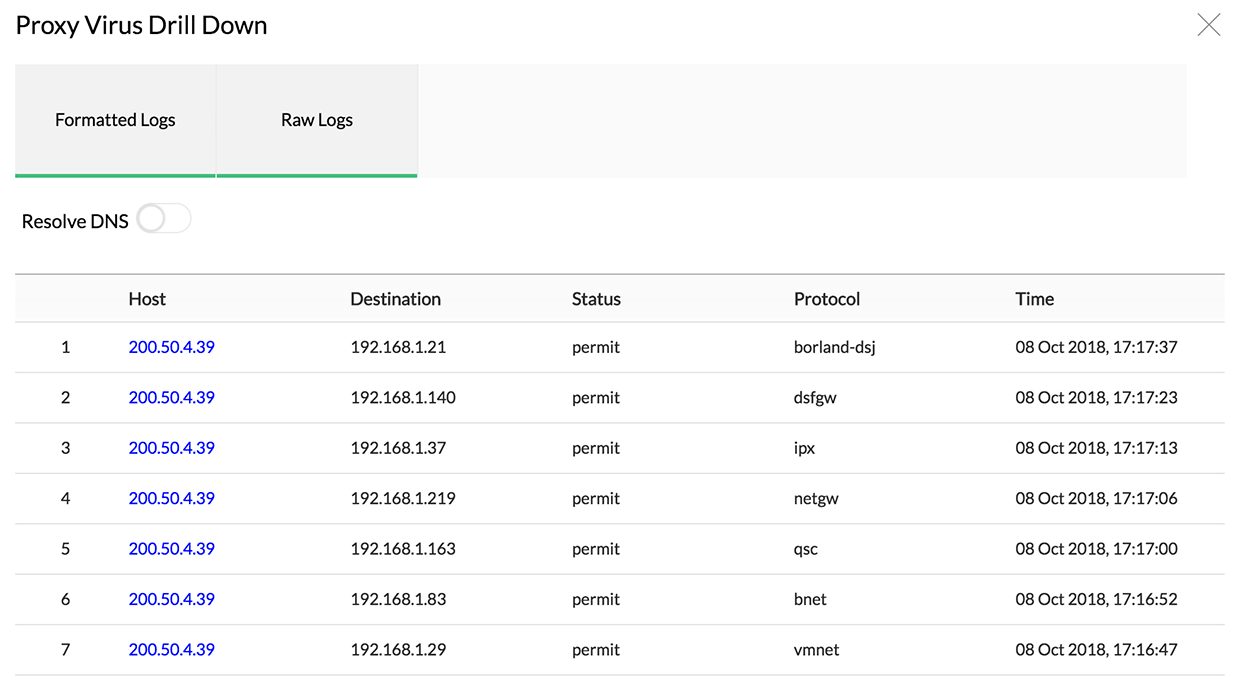

Examine detalladamente estos informes para obtener una vista detallada de los siguientes campos: IP de host, IP de destino, estado, protocolo y tiempo.

Al analizar los datos, los administradores de seguridad pueden detectar hosts con virus proxy maliciosos y los bloquea en el servidor proxy individual. Los administradores también pueden detectar las IP infectadas y planear una limpieza de estos dispositivos.

¿Qué es un virus proxy?

Los servidores proxy actúan como intermediarios entre la red de la compañía y la internet. Cuando un equipo host conectado a un servidor proxy se infecta con un virus proxy, este puede tomar el mando del servidor y actuar como un bot proxy. Los atacantes pueden usar estos bots para realizar ataques anónimos en las redes. El objetivo de un virus proxy es vulnerar una red al esconderse tras un servidor proxy; los bots proxy hacen que parezca como si el ataque viniera de varias direcciones, lo que hace más difícil identificar el verdadero origen del ataque.

¿Cómo un virus proxy afecta su red?

Similar a otros virus, el virus proxy se disfraza como la descarga de un software o archivo adjunto genuino, o se agrega a una descarga o archivo adjunto legítimo. Este virus da a los atacantes la oportunidad de realizar actividades maliciosas como fraudes con tarjetas de crédito y otras actividades ilegales con pocos riesgos de repercusión, ya que se enmascara la verdadera ubicación del atacante. Además de esto, los virus proxy pueden recopilar información del equipo host y enviarla al atacante.

Enlaces destacados

Gestión de las reglas de firewall

Gestione las reglas de su firewall para garantizar un desempeño óptimo. Las reglas sin anomalías y debidamente ordenadas protegen su firewall. Audite la seguridad de su firewall y gestione los cambios en las reglas/configuración para reforzar la seguridad.

Gestión del cumplimiento del firewall

El sistema de gestión del cumplimiento integrado automatiza sus auditorías de cumplimiento de firewall. Obtenga informes predefinidos disponibles para la mayoría de las normas regulatorias como PCI-DSS, ISO 27001, NIST, NERC-CIP y SANS.

Gestión del log de firewall

Descubra la gran cantidad de información de seguridad de la red que está oculta en los logs de firewall. Analice los logs para encontrar las amenazas de seguridad que la red enfrenta. Además, obtenga el patrón de tráfico de internet para planificar la capacidad.

Monitoreo del ancho de banda en tiempo real

Con un monitoreo del ancho de banda en tiempo real, usted puede identificar el aumento súbito anormal en el uso del ancho de banda. Tome medidas correctivas para contener el aumento súbito en el consumo del ancho de banda.

Alertas de firewall

Tome medidas correctivas de inmediato cuando se le notifique en tiempo real sobre incidentes de seguridad de la red. Compruebe y restrinja el uso de internet si el ancho de banda excede el umbral especificado.

Gestione el servicio de firewall

Los MSSP pueden alojar varios inquilinos, con acceso exclusivo, segmentado y protegido a sus respectivos datos. Es escalable para satisfacer sus necesidades. Puede gestionar los firewalls implementados en todo el mundo.