Informes de Servidores Proxy

Firewall Analyzer analiza los logs de los servidores proxy y da informes detallados

Firewall Analyzer (analizador de logs de proxy) recopila y archiva los logs de los servidores proxy, los analiza y genera útiles informes sobre la información sobre el acceso a internet corporativo. Los informes de los servidores proxy dan a los administradores de seguridad de redes y a los prestadores de servicios gestionados de seguridad (MSSP) información importante sobre cuán eficiente es su uso del internet corporativo. Como una herramienta para el análisis de logs de proxy, Firewall Analyzer es compatible con BlueCoat, Microsoft ISA, logs y servidores de proxy Squid. Firewall Analyzer suministra los siguientes informes con base en el análisis de logs de proxy:

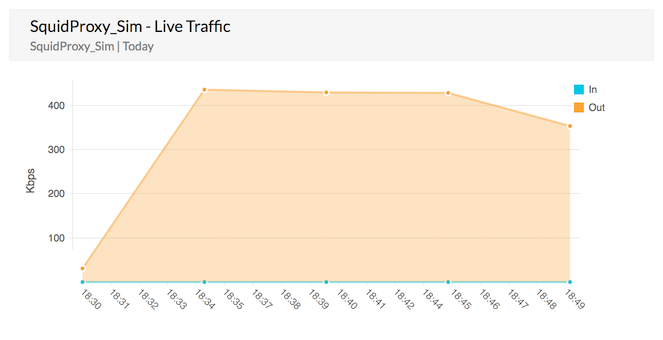

Informes en tiempo real

Firewall Analyzer presenta una vista instantánea del uso del ancho de banda a través del servidor proxy. Con los informes en tiempo real, el consumo del ancho de banda por día, semana, mes y año está disponible en formato gráfico. Con estos informes, los administradores pueden monitorear aumentos súbitos en el tráfico y realizar análisis forenses o de causas raíz y detectar anomalías en la red.

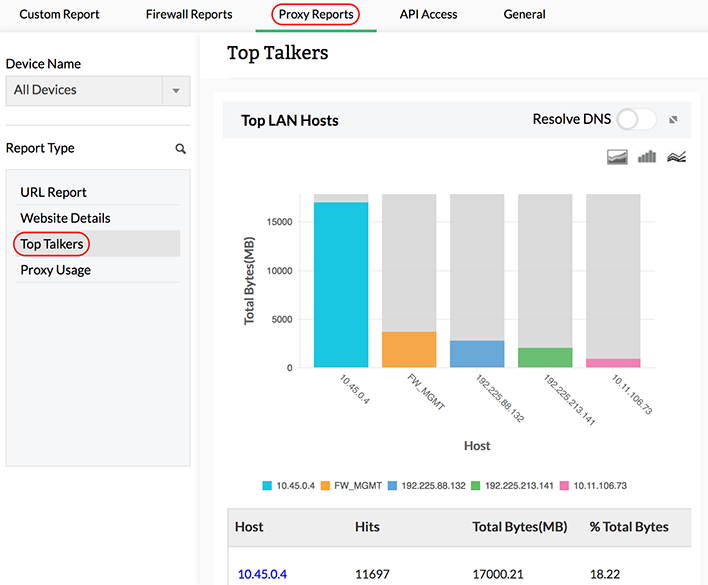

Informe de los principales conversadores

Usted podrá encontrar cuáles hosts y usuarios son más activos en la intranet o internet. Si hay alguna anomalía, puede investigar y encontrar la causa con el informe de los principales conversadores. Usted también puede obtener los detalles de las conversaciones que han tenido lugar entre la fuente y el destino y examinar aún más detalladamente para ver los principales sitios web visitados, URL y más.

Solicitar una demostración personalizada

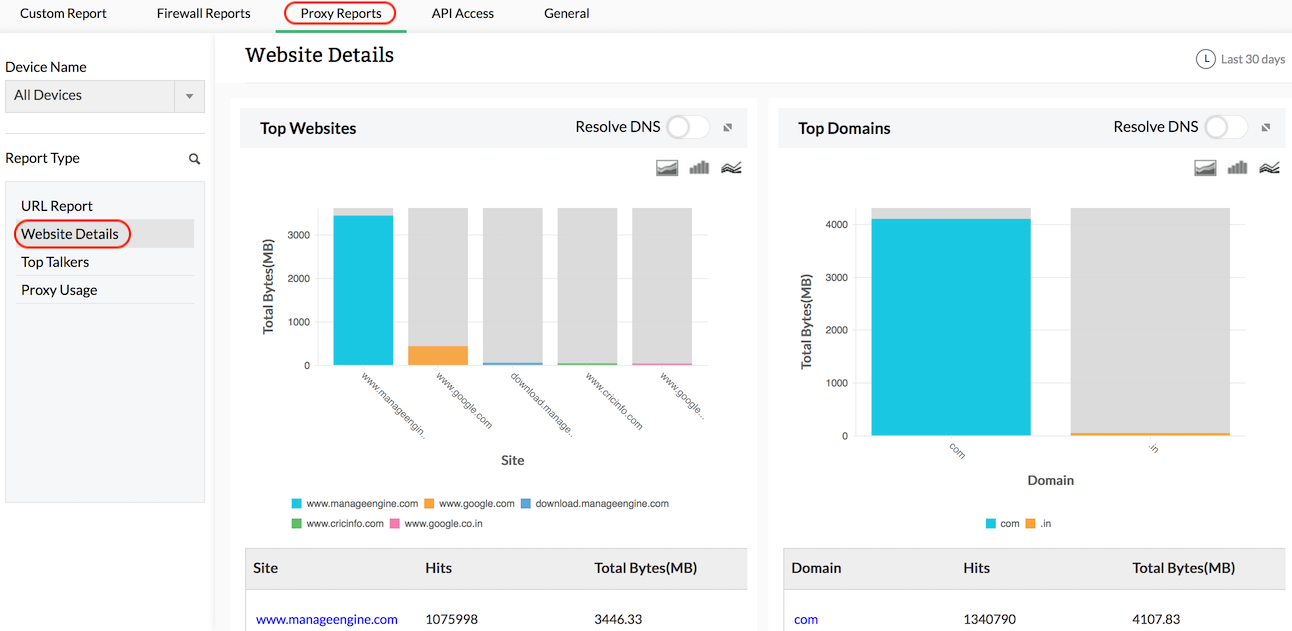

Informe de los detalles de los sitios web

Usted podrá encontrar cuáles son los sitios web, dominios y páginas web más visitados en su compañía. Con esta información, puede juzgar el propósito del acceso a internet de los empleados de su compañía. Obtenga el patrón de los sitios web a los que acceden los empleados. Otro aspecto importante es los usuarios a los que se denegó el acceso a internet a nivel de servidor proxy y el tipo de solicitudes denegadas. A partir de esto, puede tener conocimiento sobre el usuario malicioso que intenta omitir el servidor proxy y el tipo de solicitudes de acceso.

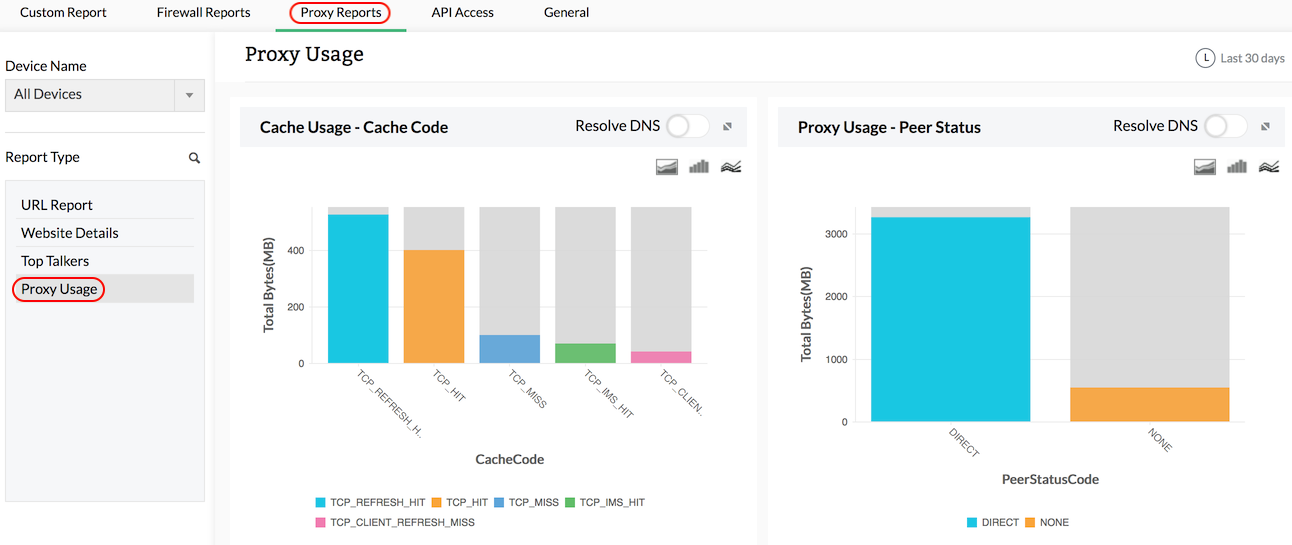

Informe del uso de proxy

Si desea obtener los detalles de uso del servidor proxy, le interesarán los siguientes informes de uso basados en códigos como código de caché, código del estado de par y código del estado de HTTP. También puede obtener un informe sobre el uso basado en el funcionamiento de HTTP. Con esta información, puede afinar el servidor proxy para controlar y canalizar el tráfico de internet de la compañía.

Informes de categorías de URL

Usted puede monitorear la categoría de los sitios web que se habilitan y deniegan. Esto será útil para controlar el tráfico web de su compañía. Usted puede añadir la categoría relevante de sitios web a la lista habilitada y la categoría irrelevante de sitios web a la lista denegada.

Con los informes de servidor proxy, usted puede tener un mejor control sobre el tráfico web de la compañía.

Enlaces destacados

Gestión de las reglas de firewall

Gestione las reglas de su firewall para garantizar un desempeño óptimo. Las reglas sin anomalías y debidamente ordenadas protegen su firewall. Audite la seguridad de su firewall y gestione los cambios en las reglas/configuración para reforzar la seguridad.

Gestión del cumplimiento del firewall

El sistema de gestión del cumplimiento integrado automatiza sus auditorías de cumplimiento de firewall. Obtenga informes predefinidos disponibles para la mayoría de las normas regulatorias como PCI-DSS, ISO 27001, NIST, NERC-CIP y SANS.

Gestión del log de firewall

Descubra la gran cantidad de información de seguridad de la red que está oculta en los logs de firewall. Analice los logs para encontrar las amenazas de seguridad que la red enfrenta. Además, obtenga el patrón de tráfico de internet para planificar la capacidad.

Monitoreo del ancho de banda en tiempo real

Con un monitoreo del ancho de banda en tiempo real, usted puede identificar el aumento súbito anormal en el uso del ancho de banda. Tome medidas correctivas para contener el aumento súbito en el consumo del ancho de banda.

Alertas de firewall

Tome medidas correctivas de inmediato cuando se le notifique en tiempo real sobre incidentes de seguridad de la red. Compruebe y restrinja el uso de internet si el ancho de banda excede el umbral especificado.

Gestione el servicio de firewall

Los MSSP pueden alojar varios inquilinos, con acceso exclusivo, segmentado y protegido a sus respectivos datos. Es escalable para satisfacer sus necesidades. Puede gestionar los firewalls implementados en todo el mundo.