Informes de virus en firewall

Análisis detallado de seguridad, virus, ataques y spam

Firewall Analyzer incluye informes instantáneos sobre virus, ataques y violaciones de seguridad en su red. Estos informes le muestran instantáneamente los virus activos en la red, los hosts que han sido afectados y más. Con estos informes, es más fácil para TI hacer una evaluación de riesgos comerciales, detectar problemas y resolverlos tan pronto como se encuentren.

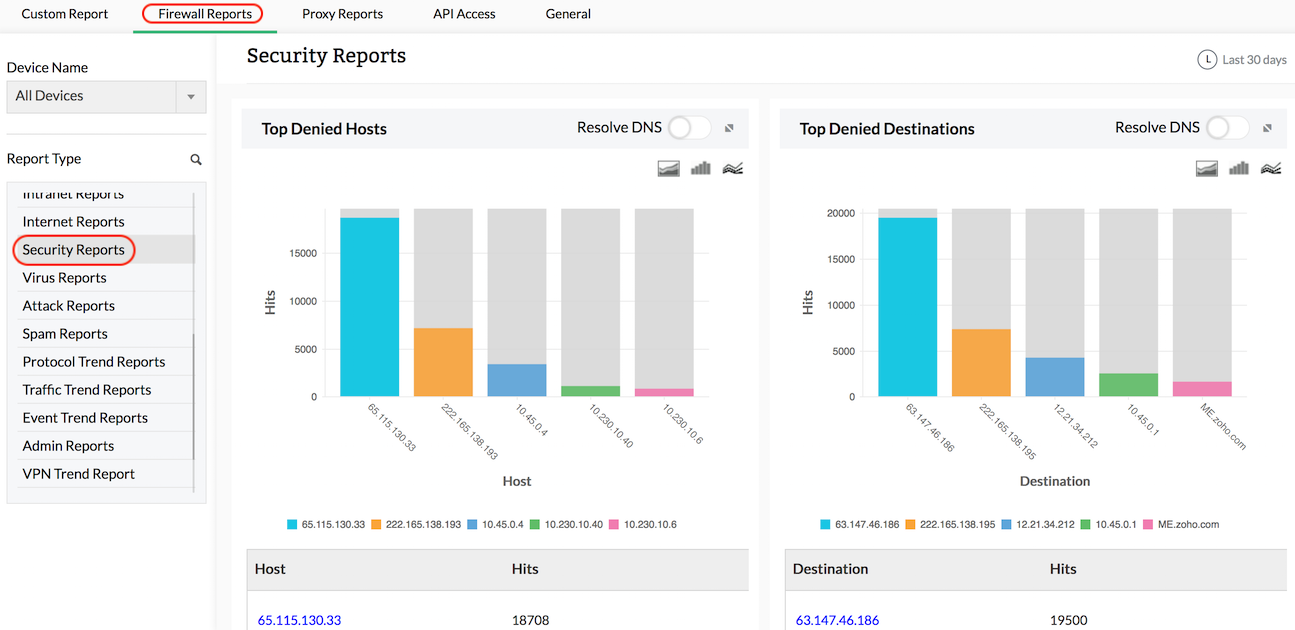

Informes de seguridad

Los informes de seguridad brindan información detallada sobre posibles amenazas de seguridad para la red. Los informes incluyen información sobre los principales hosts denegados, protocolos denegados y los principales eventos de seguridad generados. Estos informes brindan más información sobre posibles amenazas de seguridad y ayudan a TI a determinar si las políticas de seguridad en la red deben revisarse.

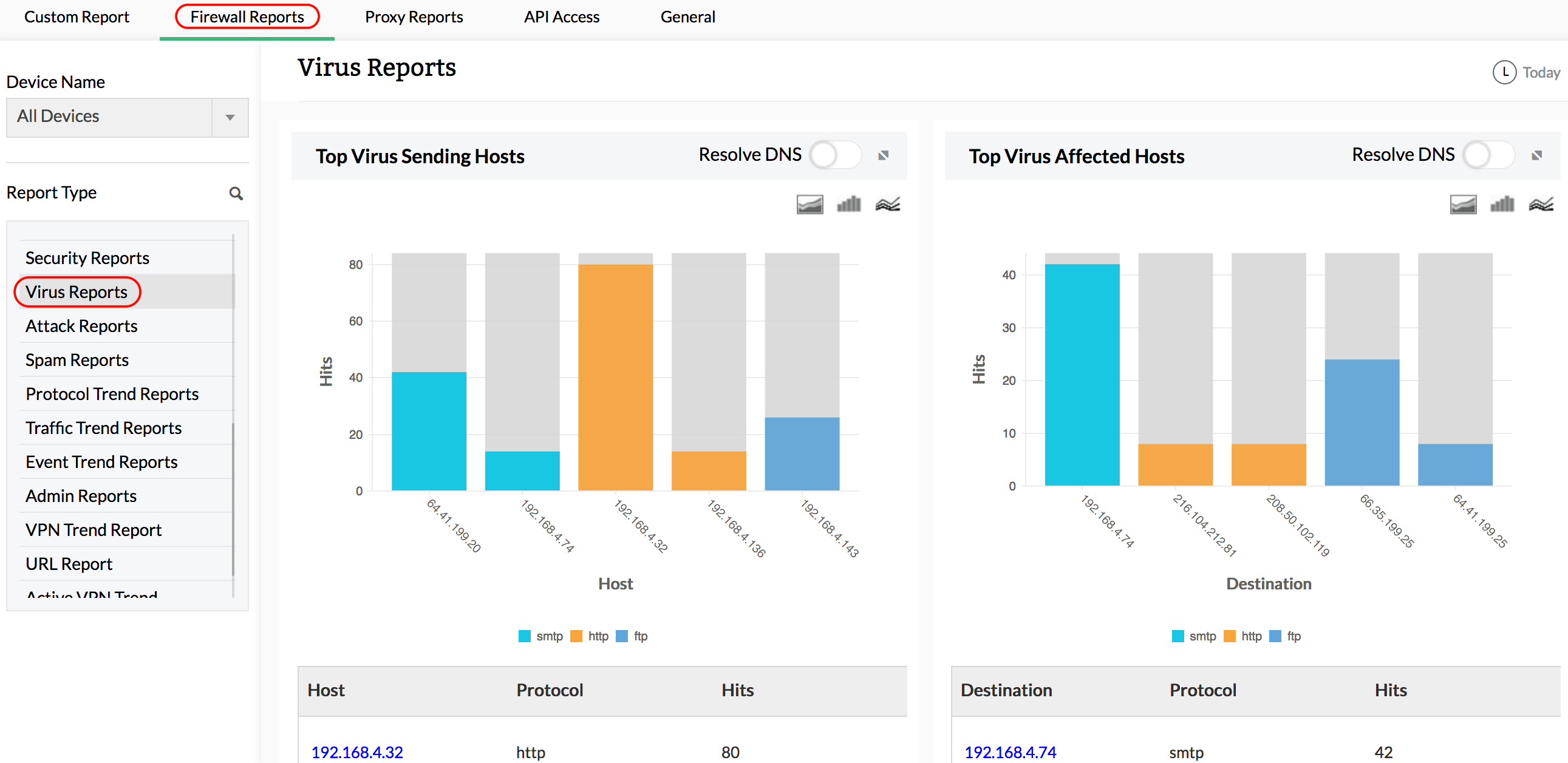

Informes sobre virus

Los informes de virus brindan información detallada sobre ataques de virus, hosts infectados, gravedad del ataque, subtipo y más. Con detalles que se pueden explorar hasta el nivel de logs sin procesar en los principales virus y los principales protocolos utilizados por los virus, están disponibles los detalles completos del log sin procesar relacionado con el virus. El mensaje de log sin procesar hace que la resolución de problemas sea más rápida y eficiente.

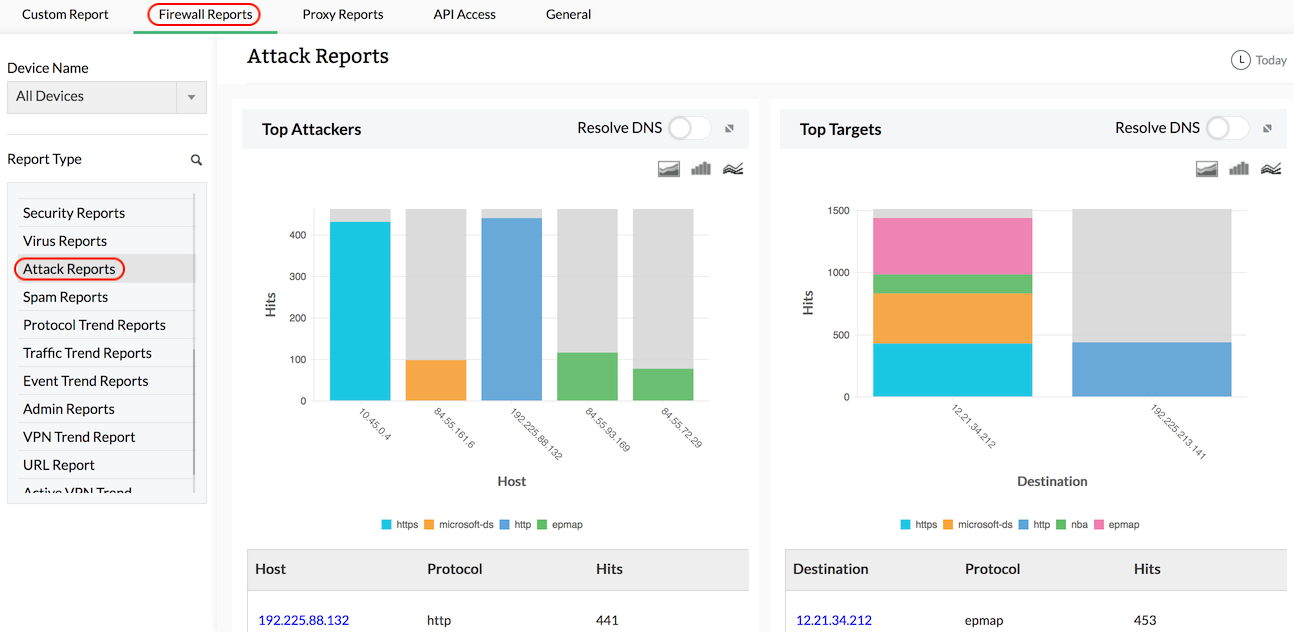

Informes de ataques

Los informes de ataques proporcionan información detallada sobre posibles ataques a la red, ataques peer-to-peer, etc. Los informes incluyen información sobre los principales atacantes, los principales objetivos, los protocolos utilizados para el ataque, etc. El informe de los principales atacantes distingue entre dos escenarios como, un usuario que ataca a una gran cantidad de hosts (digamos 1000) con un tipo particular de ataque y un usuario atacando a un solo host con gran número (digamos 1000) de un tipo particular de ataque. Estos informes brindan a los administradores de TI información para contrarrestar tales ataques.

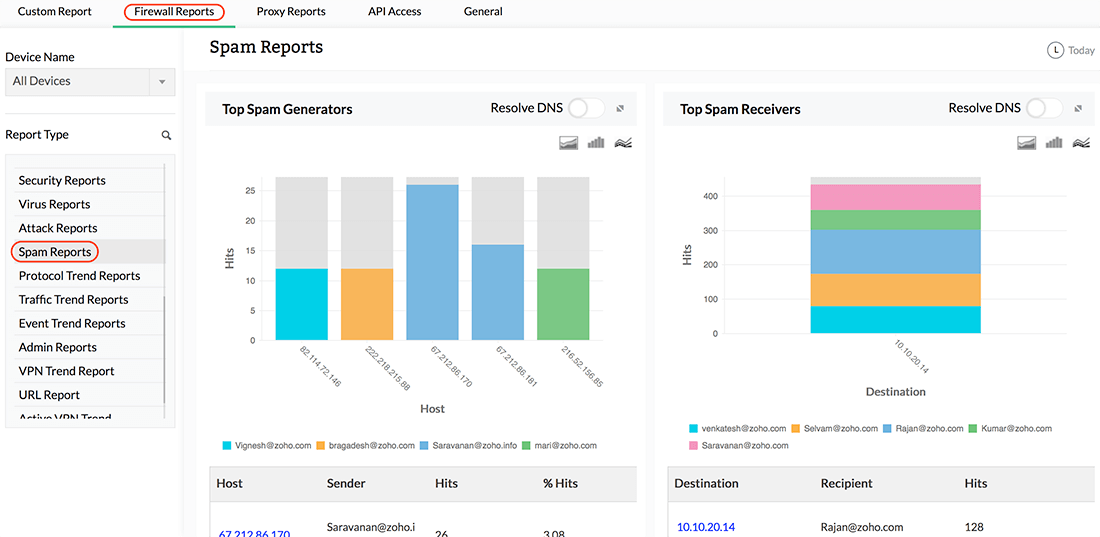

Informes de spam

Los informes de spam brindan información detallada sobre la actividad de spam en la red. Los informes incluyen información sobre los principales generadores de spam, los principales receptores de spam y las principales reglas que permiten el spam. Estos informes dan más información sobre posibles amenazas de spam y ayudan al departamento de TI a controlar la actividad de spam en toda la red.