Herramienta de limpieza de reglas de Firewall

Firewall Analyzer: Limpieza de reglas de firewall

Las reglas de firewall permiten que el tráfico esencial para el negocio se mueva a través de la red y evitan que entre el tráfico no seguro. Este control sobre el tráfico de Internet que entra y sale de la red de la empresa garantiza la seguridad de la red. El conjunto de reglas debe ser fuerte y no debe contener brechas de seguridad.

Las reglas no utilizadas constituyen una brecha importante y los atacantes las pueden explotar fácilmente. Una regla no utilizada es tan mala como una regla débil. Las reglas no utilizadas son anómalas por naturaleza. Cualquier anomalía en el conjunto de reglas puede hacer que toda la red sea vulnerable.

El proceso de limpieza del firewall implica dos pasos. El primer paso es identificar las reglas que no se utilizan, y el siguiente paso es eliminar las reglas de firewall que no se utilizan. Para ello, necesita una herramienta eficiente para la limpieza de políticas de firewall. Limpie las reglas del firewall para que su conjunto de reglas sea más fuerte, simplemente eliminando las reglas que no se utilizan.

Identifique las reglas de firewall no utilizadas con Firewall Analyzer

Firewall Analyzer es una herramienta eficiente para la limpieza de reglas de firewall que permite a los administradores de seguridad de red simplificar la limpieza de reglas de firewall. Busca las reglas de firewall del dispositivo y correlaciona los datos de log obtenidos del firewall para determinar cuáles reglas se están utilizando y cuáles no. Los administradores pueden utilizar el informe de limpieza de reglas que ofrece esta herramienta para depurar las reglas no utilizadas del conjunto de reglas.

Firewall Analyzer es un software de limpieza de reglas de firewall que ayuda a identificar las reglas de firewall que no se utilizan. Eliminar las reglas no utilizadas mejorará el rendimiento del firewall.

Esta herramienta que genera informes de limpieza de reglas de firewall proporciona los siguientes informes:

- Informe de reglas no utilizadas

- Informe de objetos no utilizados

- Informe de interfaces no asignadas

- Informe de objetos no asignados

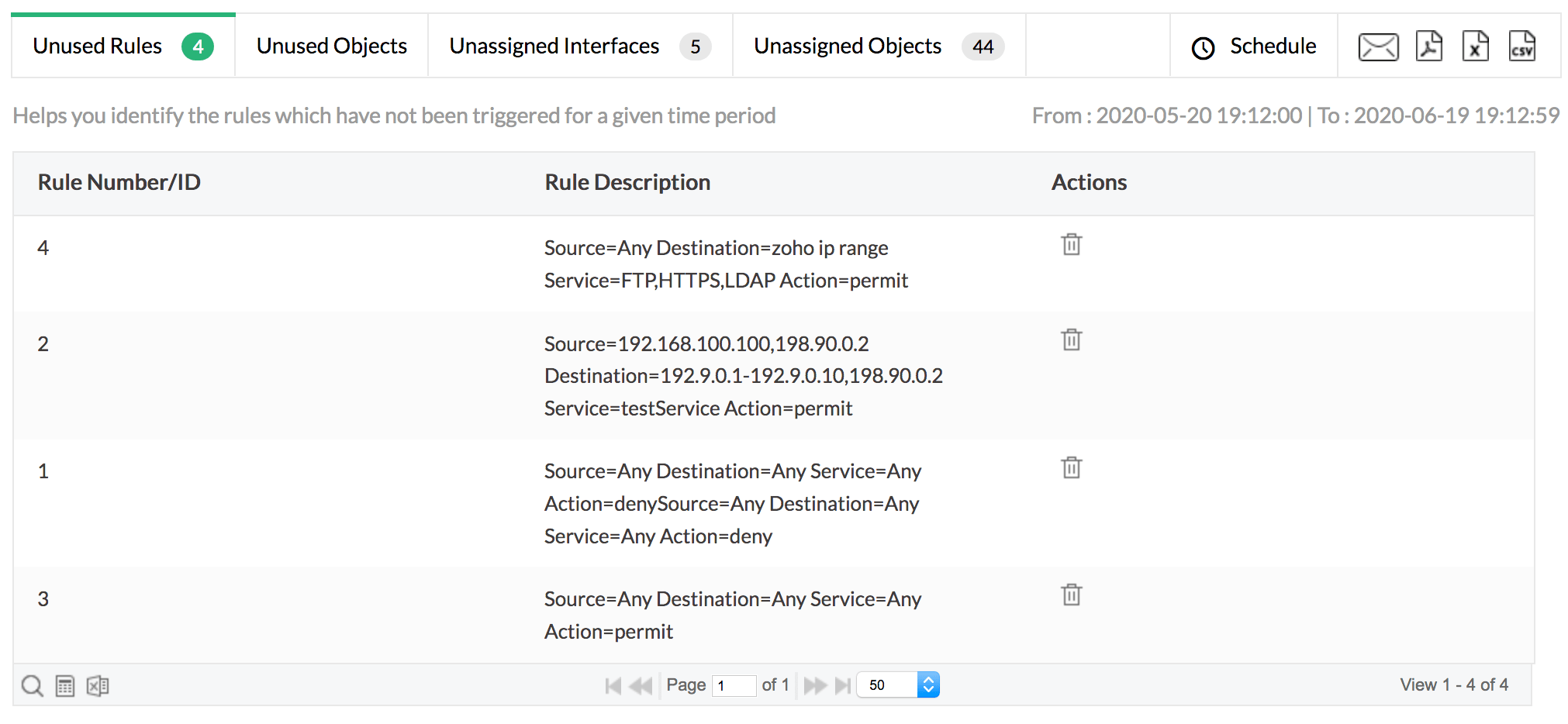

1. Informe de reglas no utilizadas:

El informe de reglas no utilizadas enumera las reglas que el firewall no utiliza para controlar el tráfico. Estas reglas no utilizadas hacen que la red sea vulnerable a los ataques. Puede analizar estas reglas para identificar anomalías, conocer el impacto que pueden tener en las reglas existentes y limpiar la base de reglas de firewall modificando o eliminando las reglas. Esto descartará las reglas no deseadas en el firewall, lo que se traduce en un conjunto de reglas más ordenado y eficiente.

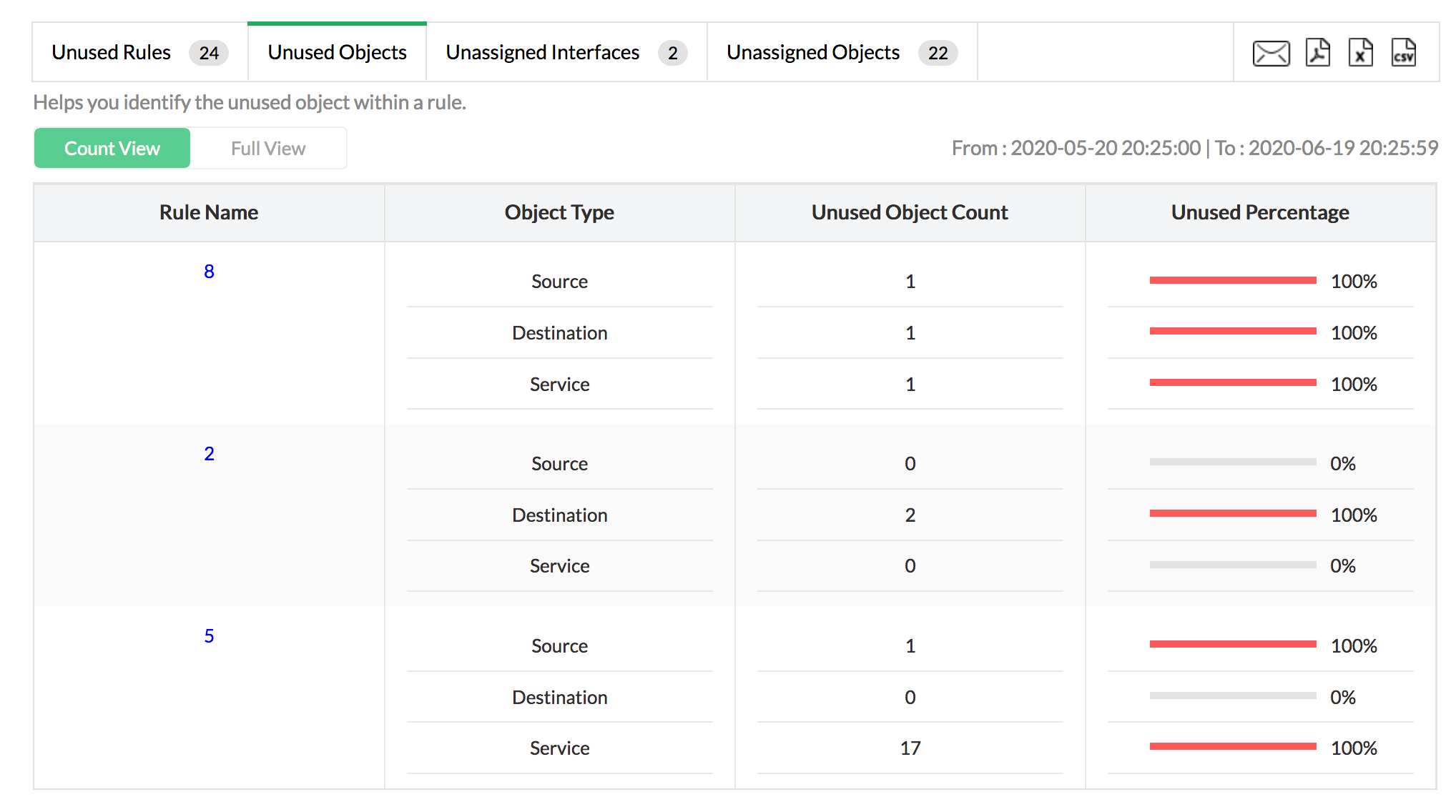

2. Informe de objetos no utilizados:

Firewall Analyzer busca todos los objetos del firewall, los correlaciona con los datos del log de firewall y genera el informe de objetos no utilizados. Los objetos no utilizados también suponen un riesgo para la seguridad de la red. Si un atacante descubre un objeto no utilizado, puede intentar aprovechar los objetos para efectuar un ataque. Debe depurar los objetos para cerrar todas las brechas de seguridad en su firewall.

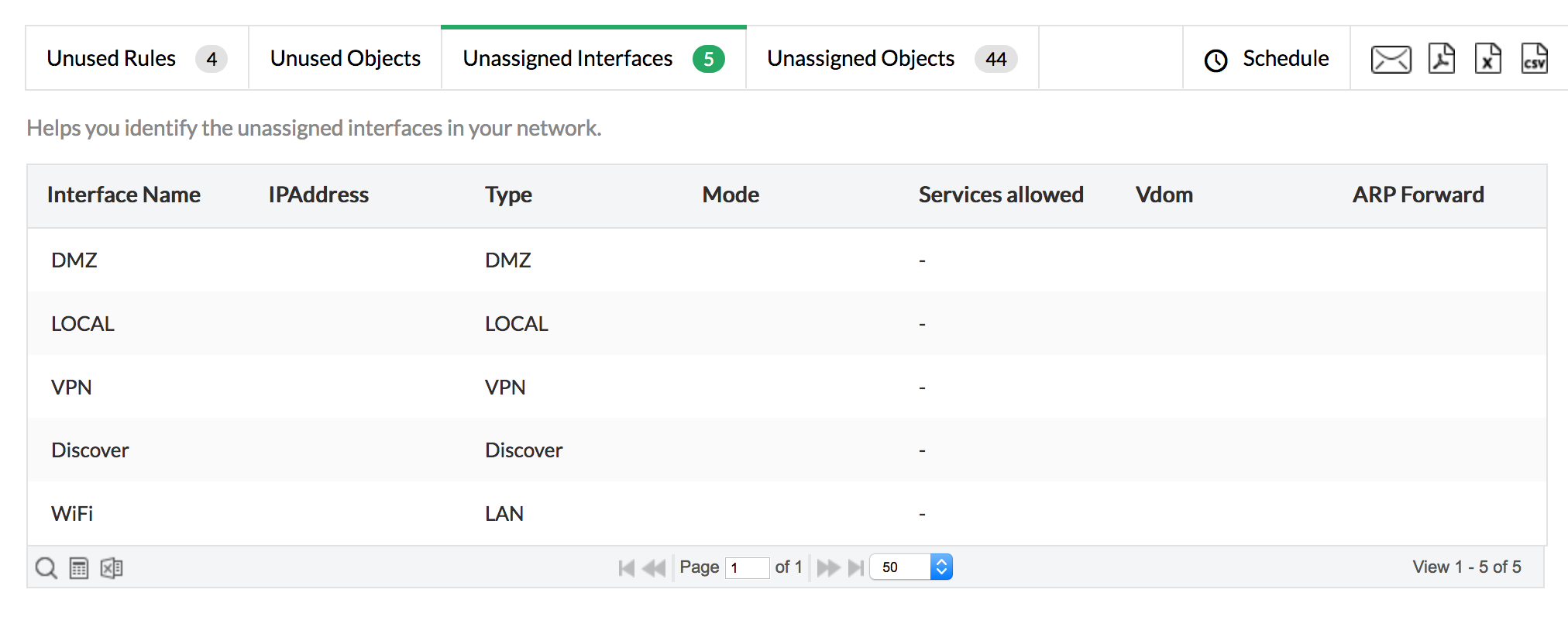

3. Informe de interfaces no asignadas:

Los atacantes podrían manipular etas interfaces independientes, que no están asignadas en la red, por lo que también es necesario abordarlas. En el informe, puede encontrar las interfaces no asignadas y eliminarlas o modificarlas.

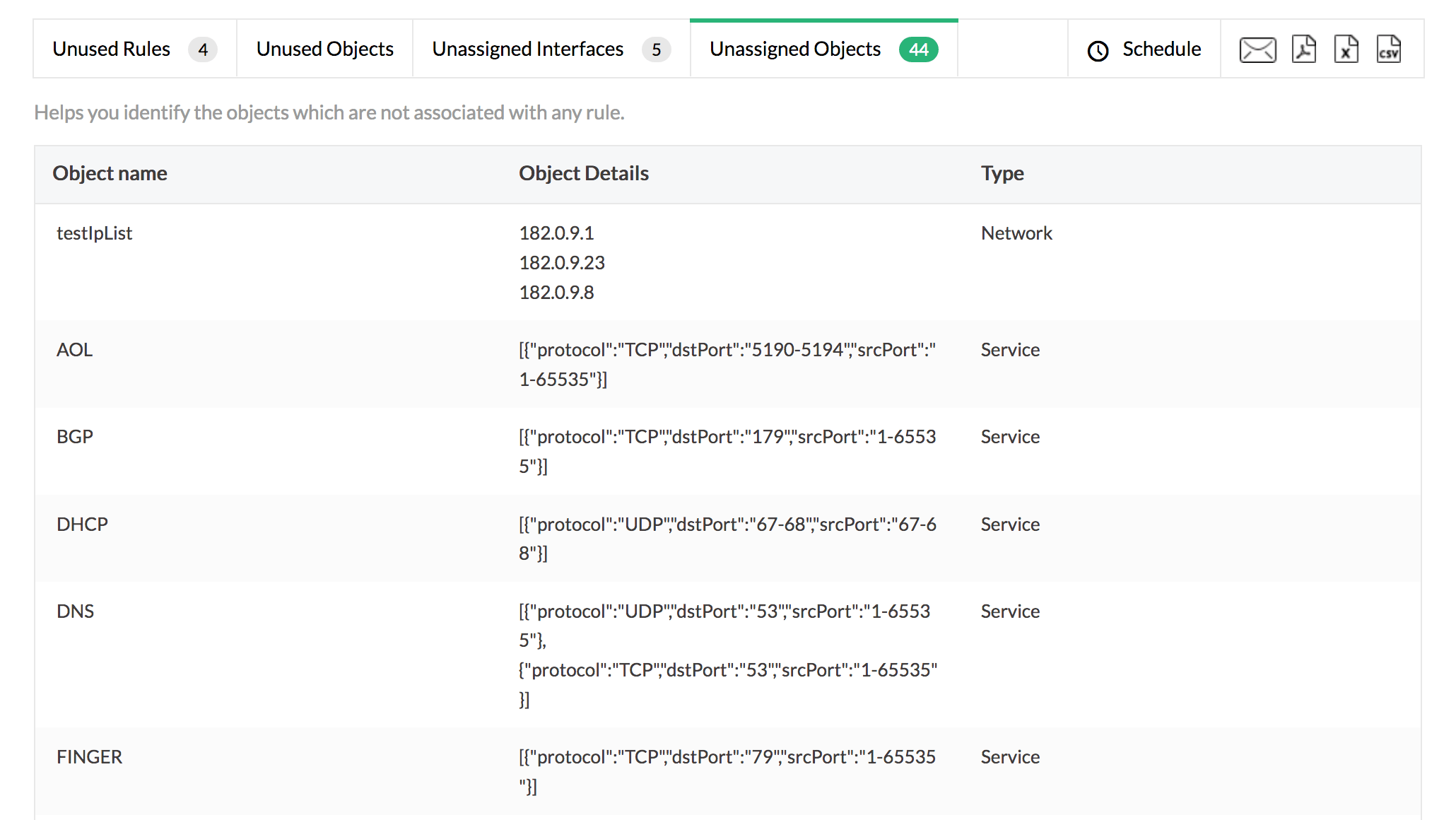

4. Informe de objetos no asignados:

Los objetos no asignados no están vinculados a ninguna de las reglas de firewall. Estos objetos hacen que los conjuntos de objetos sean innecesarios e ineficientes. Puede utilizar el informe de objetos no asignados para analizar los objetos y asignarles reglas o eliminarlos.

Los informes de limpieza de reglas simplifican la gestión de reglas y objetos de firewall no utilizados para ayudar a automatizar el proceso de limpieza de reglas de firewall y permitir que los administradores de seguridad se adhieran a las mejores prácticas para las reglas de firewall. Descargue una versión de prueba gratuita de Firewall Analyzer hoy mismo, y saque el máximo provecho de su firewall.

Consulte la página sobre configurar reglas de firewall para saber cómo configurar las reglas de firewall.

Consulte los siguientes documentos de ayuda:

Enlaces destacados

Informes de firewall

Obtenga varios informes de seguridad y tráfico para evaluar la postura de seguridad de la red. Analice los informes y tome las medidas necesarias para prevenir futuros incidentes de seguridad. Monitoree el uso de Internet de los usuarios de la empresa.

Gestión del cumplimiento del firewall

El sistema integrado de gestión del cumplimiento automatiza las auditorías de cumplimiento del firewall. Informes predefinidos disponibles para los principales mandatos regulatorios como PCI-DSS, ISO 27001, NIST, NERC-CIP y SANS.

Gestión del log de firewall

Aproveche la gran cantidad de información de seguridad de red que se encuentra oculta en los logs de firewall. Analice los logs para encontrar las amenazas de seguridad a las que se enfrenta la red. Además, obtenga el patrón de tráfico de Internet para planificar la capacidad.

Monitoreo del hardware en tiempo real

Con el monitoreo del ancho de banda en tiempo real, puede identificar los aumentos repentinos y anormales en el uso del ancho de banda. Tome medidas correctivas para contener el repentino aumento en el consumo de ancho de banda.

Alertas de firewall

Tome medidas correctivas de inmediato cuando reciba notificaciones en tiempo real sobre los incidentes de seguridad de la red. Compruebe y restrinja el uso de Internet si el ancho de banda supera el umbral especificado.

Gestión del servicio de firewall

Los MSSP pueden alojar varios inquilinos, que tienen acceso exclusivo, segmentado y protegido a sus respectivos datos. Es escalable para satisfacer sus necesidades. Puede gestionar los firewalls implementados en todo el mundo.