Introducción

El panorama de la nube ha crecido significativamente en la última década, por lo que muchas organizaciones están migrando a la nube. La rápida adopción de la nube se debe en parte a su eficiencia y en parte a que el trabajo remoto e híbrido se ha convertido en la norma tras la pandemia. Tras el aumento de la adopción de la nube, creció la superficie de ataque y también aumentaron las diferentes formas en que se pueden realizar los ataques, pero debido al enfoque de "levantar y cambiar" que siguieron muchas organizaciones, no se prestó la debida atención a la seguridad en la nube. Esto dejó a muchas empresas vulnerables a amenazas y violaciones de datos, que afectaron tanto a las finanzas como a la reputación de las organizaciones.

Desde entonces, las organizaciones han adoptado herramientas de seguridad en la nube, como los agentes de seguridad de acceso a la nube (CASB), para obtener visibilidad de su red en la nube y evitar nuevos ataques. Pero una herramienta CASB por sí sola no basta para proteger adecuadamente a una organización de todo tipo de amenazas; actualmente el mercado requiere una integración con otras herramientas de seguridad. ¿La consolidación es el camino a seguir?

Para comprender el panorama de la nube y la demanda del mercado de herramientas de seguridad en la nube, realizamos una encuesta con Censuswide.

Encuestamos a

500+Profesionales de TI en Estados Unidos de diversos sectores, como cuidado de la salud, servicios financieros, manufactura y gobierno.

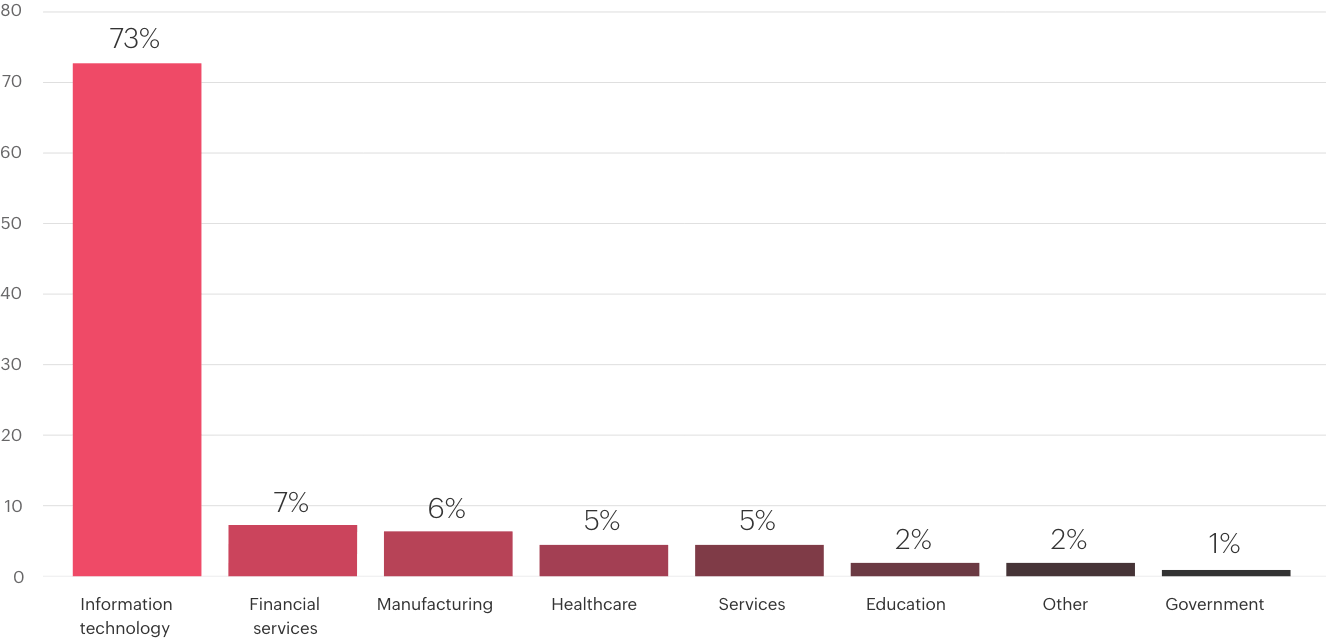

Industria

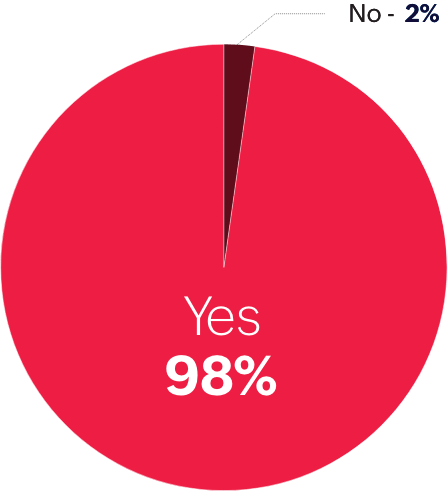

P. ¿A qué sector pertenece su organización?

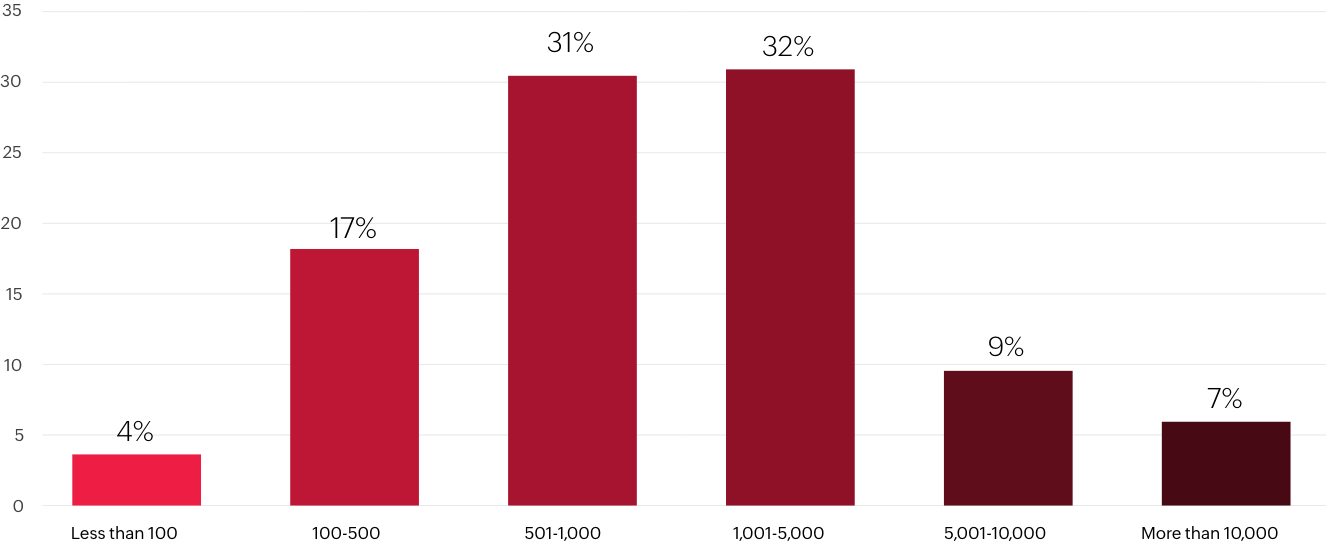

Tamaño de la empresa

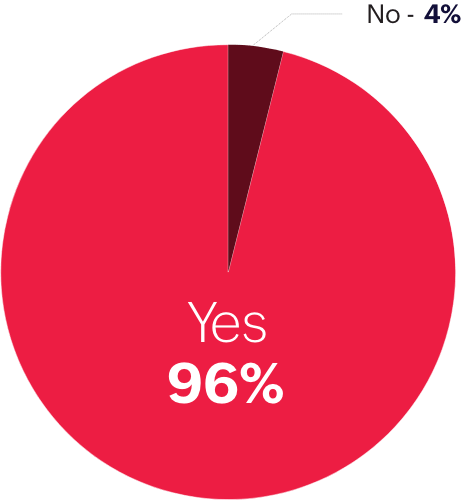

P. ¿Cuántos empleados trabajan en su organización?

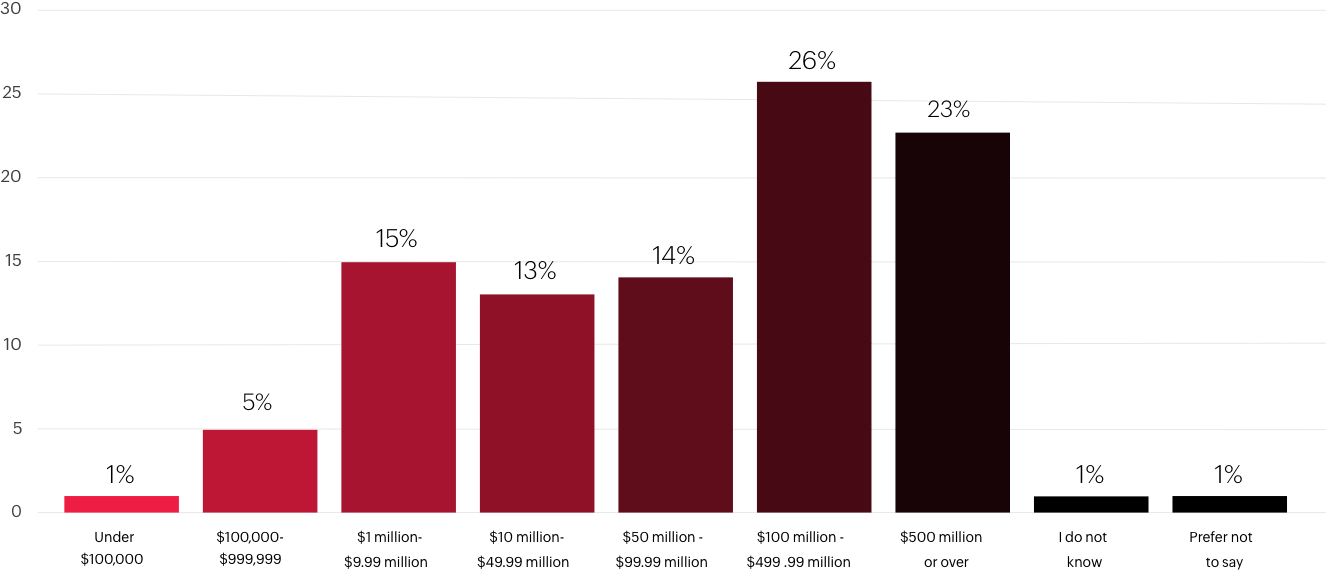

Facturación de la empresa

P. ¿Aproximadamente, cuál es la facturación media anual de su empresa?

La encuesta incluía un total de 20 preguntas, que indagaban sobre el uso de la nube en las organizaciones encuestadas, los presupuestos y recursos para la seguridad en la nube, el uso de herramientas de seguridad en la nube, lo que las organizaciones esperan y priorizan de los CASB, y las amenazas a la seguridad en la nube que las organizaciones consideran más impactantes. Este informe contiene nuestras conclusiones.

El auge de la multi-nube

Se necesita un equipo para detectar y proteger la red frente a las amenazas, no sólo en términos de analistas de seguridad y recursos informáticos, sino también de las capacidades de las herramientas.

- 72%

de las organizaciones encuestadas prefieren las aplicaciones multi nube.

- 5%

han implementado un sistema de nube híbrido.

- 23%

planean adoptar la computación en la nube en los próximos 24 meses.

Las organizaciones prefieren las aplicaciones multi nube debido a las funciones específicas de cada proveedor de servicios y para evitar que los datos se concentren en una sola plataforma en la nube. Pero esto puede hacer que sea difícil elaborar una estrategia de seguridad en la nube concisa para todas las plataformas, ya que cada proveedor de servicios en la nube (CSP) tiene su propio conjunto de políticas de seguridad que deben cumplirse.

El panorama de las amenazas a la seguridad en la nube

Las organizaciones migraron a la nube de forma masiva por su escalabilidad. Sin embargo, esto también aumentó la probabilidad de ciberamenazas, ya que la urgencia por pasarse a la nube primó sobre la aplicación de estrategias de seguridad en la nube. Esto dejó a las organizaciones vulnerables a ciberataques que afectaron a su reputación y a sus finanzas.

A los encuestados se les preguntó lo siguiente:

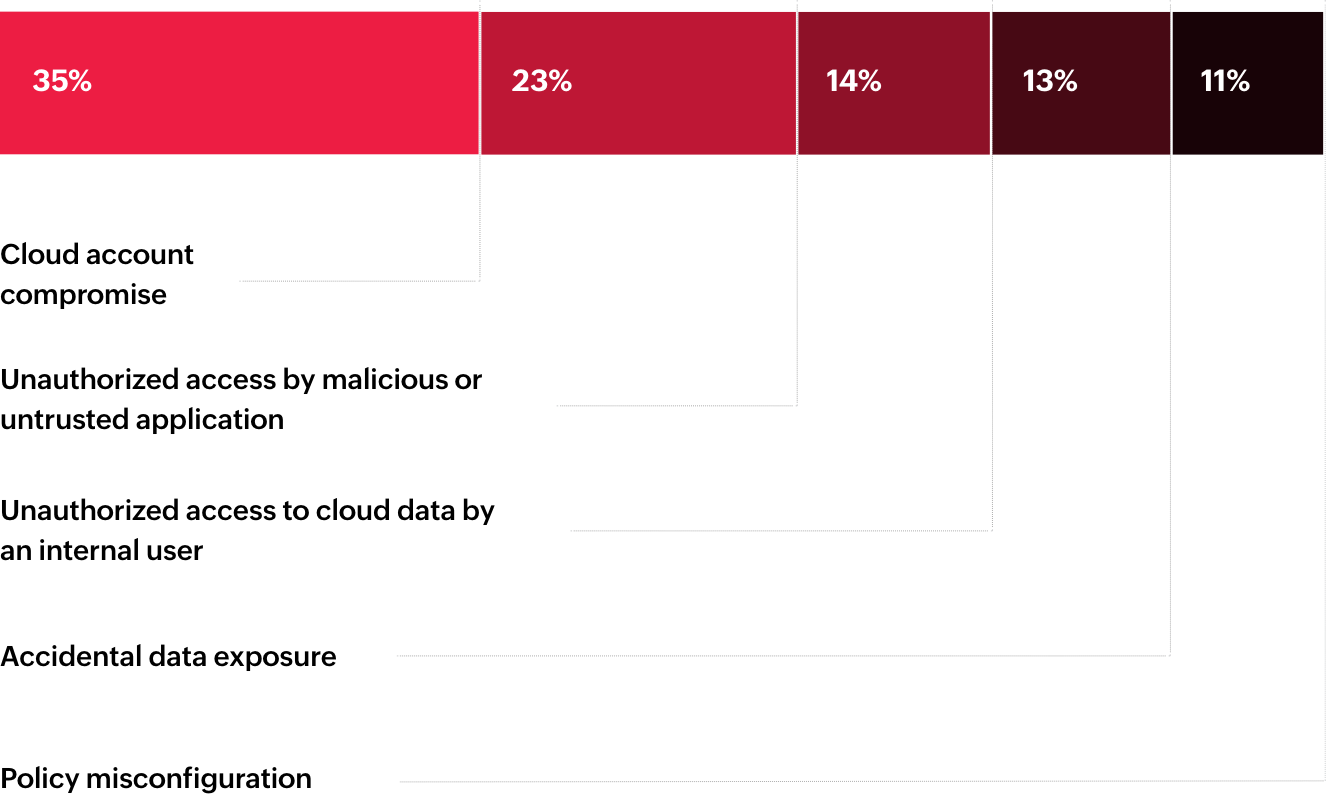

¿Cuál cree que es la amenaza más común e impactante para la seguridad en la nube?

Treinta y cinco por ciento de los encuestados creen que el compromiso de las cuentas en la nube es la amenaza de seguridad en la nube que tiene el mayor impacto. Le siguen el acceso no autorizado por parte de aplicaciones externas maliciosas o no confiables (23%) y los usuarios internos (14%). En conjunto, las amenazas a la seguridad basadas en la identidad son las principales preocupaciones en materia de seguridad en la nube.

Tras el cambio a la nube, aumentaron los ataques basados en la identidad. Probablemente como resultado del incremento de usuarios e identidades en la nube que se dio en las organizaciones cuando intentaron adaptarse a los entornos de trabajo remotos e híbridos. Además, las identidades son un objetivo más fácil que los sistemas de seguridad perimetral, ya que estos sistemas tienen varias capas de protección que son difíciles de evadir para los atacantes. Los usuarios son un blanco fácil, ya que algo tan simple como un correo electrónico de phishing suele bastar para que el atacante obtenga acceso a la red.

Por este motivo, las organizaciones consideran que el compromiso de cuentas en la nube y el acceso no autorizado son las amenazas a la seguridad en la nube más impactantes.

La empresa estadounidense Civicom sufrió una filtración de datos al dejar su bucket S3 de Amazon abierto y accesible sin procesos para la autenticación de usuarios. El bucket S3 mal configurado dejó expuestos más de 100.000 archivos de vídeo y audio de clientes, lo que equivale a más de 8TB de datos. La brecha expuso miles de horas de conversaciones privadas entre clientes de Civicom, junto con información de identificación personal (PII) como nombres completos e imágenes de los empleados de los clientes.

Este incidente resalta la forma en que algunas amenazas, como el acceso no autorizado, pueden afectar a una organización. El ataque no sólo afectó a la reputación de Civicom, sino también a la privacidad de sus clientes. Esto demuestra lo fácil que puede ser para los atacantes acceder a una red y lo importante que es contar con una estrategia de seguridad en la nube para detectar y prevenir los ataques.

¿Son suficientes los SOC pequeños?

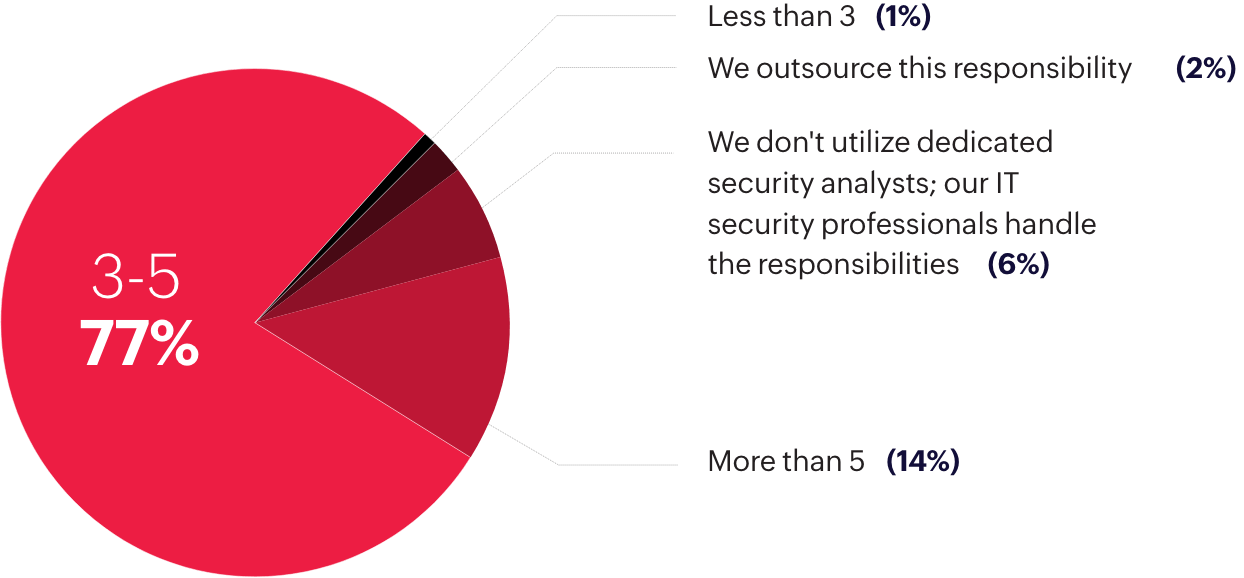

Se necesita un equipo para proteger una red de las amenazas de manera efectiva. Sin embargo, sólo el 14% de las organizaciones encuestadas cuenta con más de cinco analistas de seguridad en su SOC. El seis por ciento no cuenta con analistas de seguridad dedicados a diseñar estrategias de seguridad y el 2% subcontrata esta tarea.

A los encuestados se les preguntó lo siguiente:

¿Cuántos analistas de seguridad hay en su centro de operaciones de seguridad?

Una red tiene varios endpoints que necesitan un monitoreo continuo: se deben monitorear continuamente los sistemas, los usuarios y el acceso a los recursos dentro de la red. Los SOC no sólo tienen que garantizar la seguridad de los datos y la red, sino también cumplir los requisitos de cumplimiento, lo que puede resultar difícil para un equipo de SOC pequeño.

Además, la mayoría de las organizaciones han adoptado aplicaciones multi nube, y cada proveedor de servicios en la nube sigue sus propias políticas de seguridad. Esto hace que sea difícil elaborar una estrategia de seguridad concisa, por lo que muchas organizaciones recurren a una herramienta CASB.

El gran CASB

Según Gartner, los CASB son "puntos en donde se aplican políticas de seguridad on-premises o en la nube, situados entre los consumidores de servicios en la nube y los proveedores de servicios en la nube con el fin de combinar e interpolar las políticas de seguridad de la empresa a medida que se accede a los recursos basados en la nube. Los CASB consolidan múltiples tipos de aplicación de políticas de seguridad".

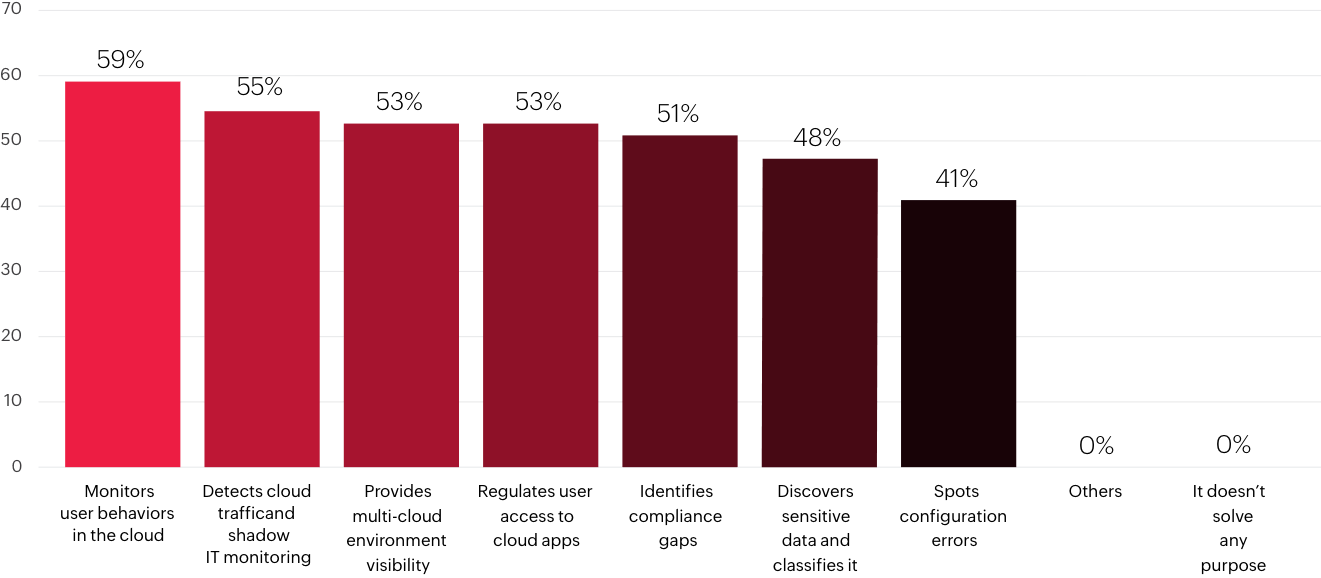

Las funcionalidades de un CASB se pueden dividir en cuatro pilares: visibilidad, detección de amenazas, seguridad de datos y cumplimiento. Estas funciones son las que hacen que el CASB sea un elemento crucial de la estrategia de seguridad en la nube de una organización.

de las organizaciones encuestadas utilizan una solución CASB para proteger su arquitectura de seguridad en la nube

De este porcentaje, el 70% utiliza una herramienta CASB alojada en la nube y el 30% ha implementado la solución on-premises.

A los encuestados se les preguntó lo siguiente:

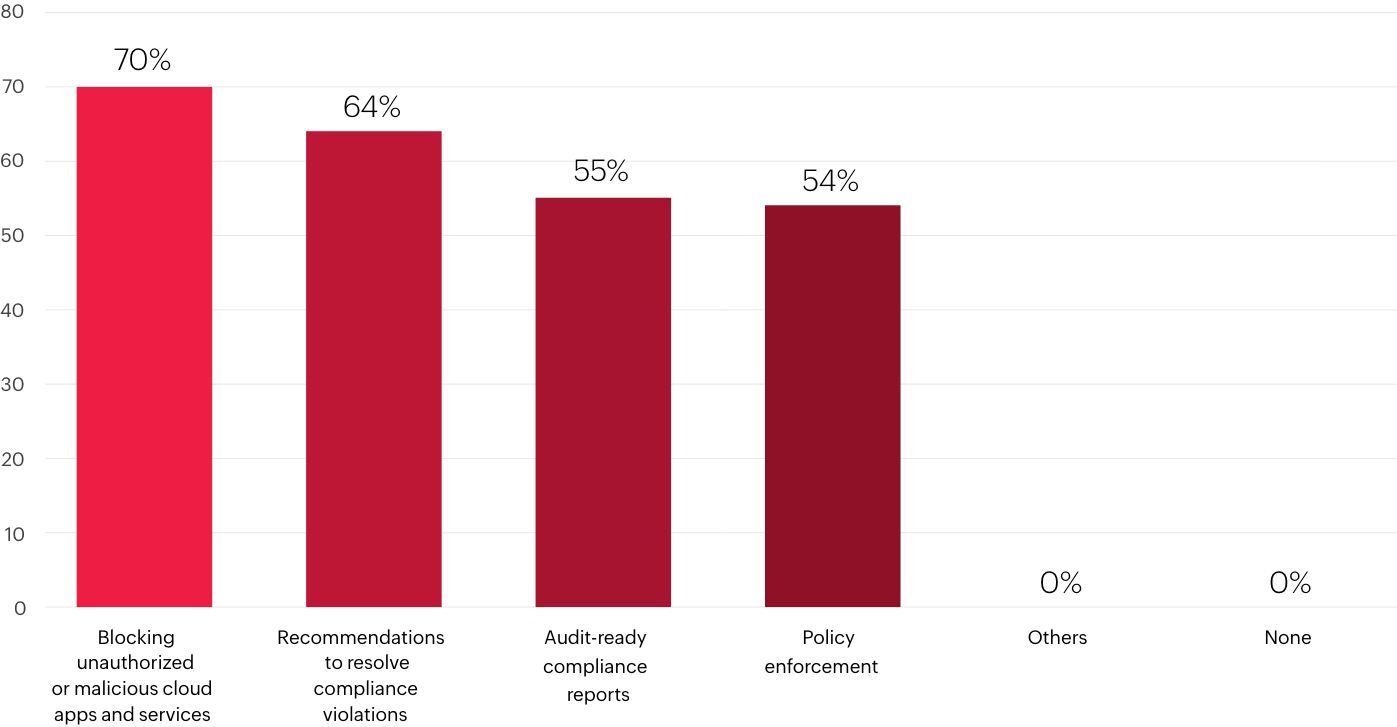

¿Qué propósito tiene su solución CASB?

¿Cuáles son las funciones de cumplimiento más importantes de su solución CASB?

¿Cuáles son las funciones de control de seguridad más importantes de su solución CASB?

Estrategia y soluciones de seguridad en la nube

La adopción multi nube parece haber llegado para quedarse, por lo que es imperativo aplicar una estrategia de seguridad que proporcione visibilidad de las diferentes plataformas en la nube, que monitoree el movimiento de datos en todas las plataformas, que defienda contra amenazas internas y externas, y que se adhiera a las regulaciones de cumplimiento simultáneamente. La mayoría de las organizaciones utilizan diferentes herramientas para llevar a cabo estas diversas funciones.

A los encuestados se les preguntó lo siguiente:

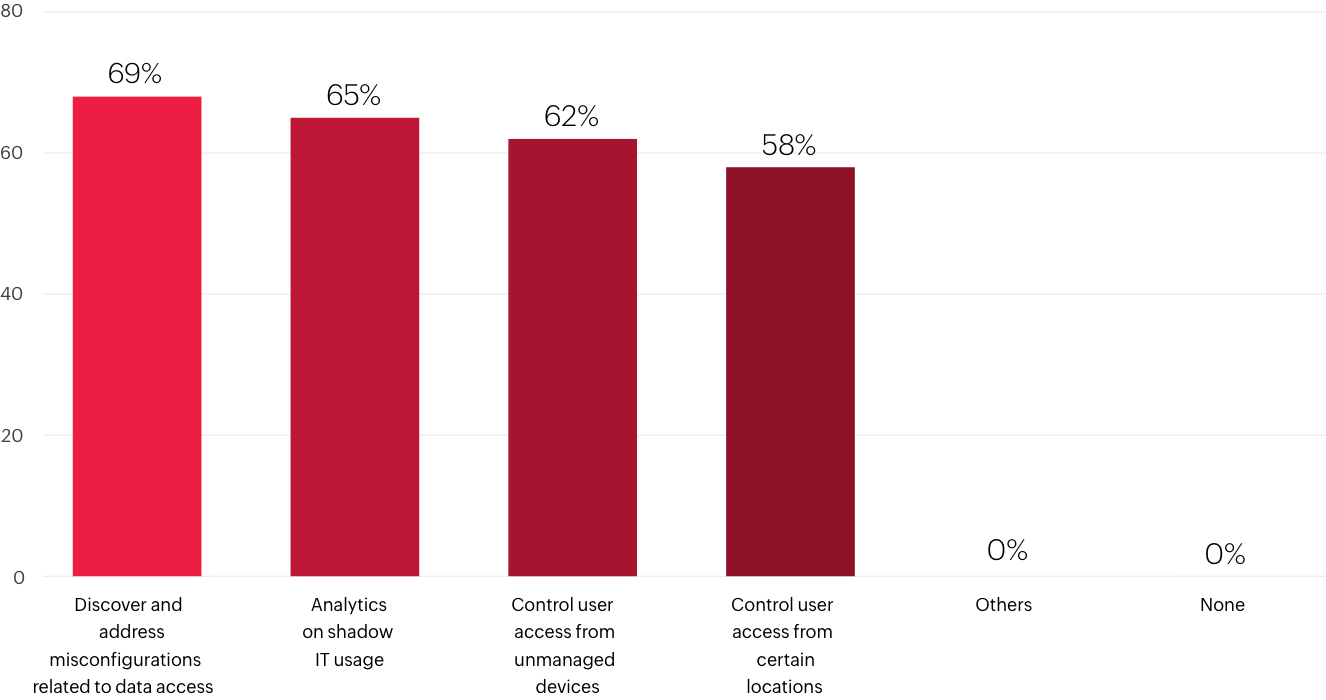

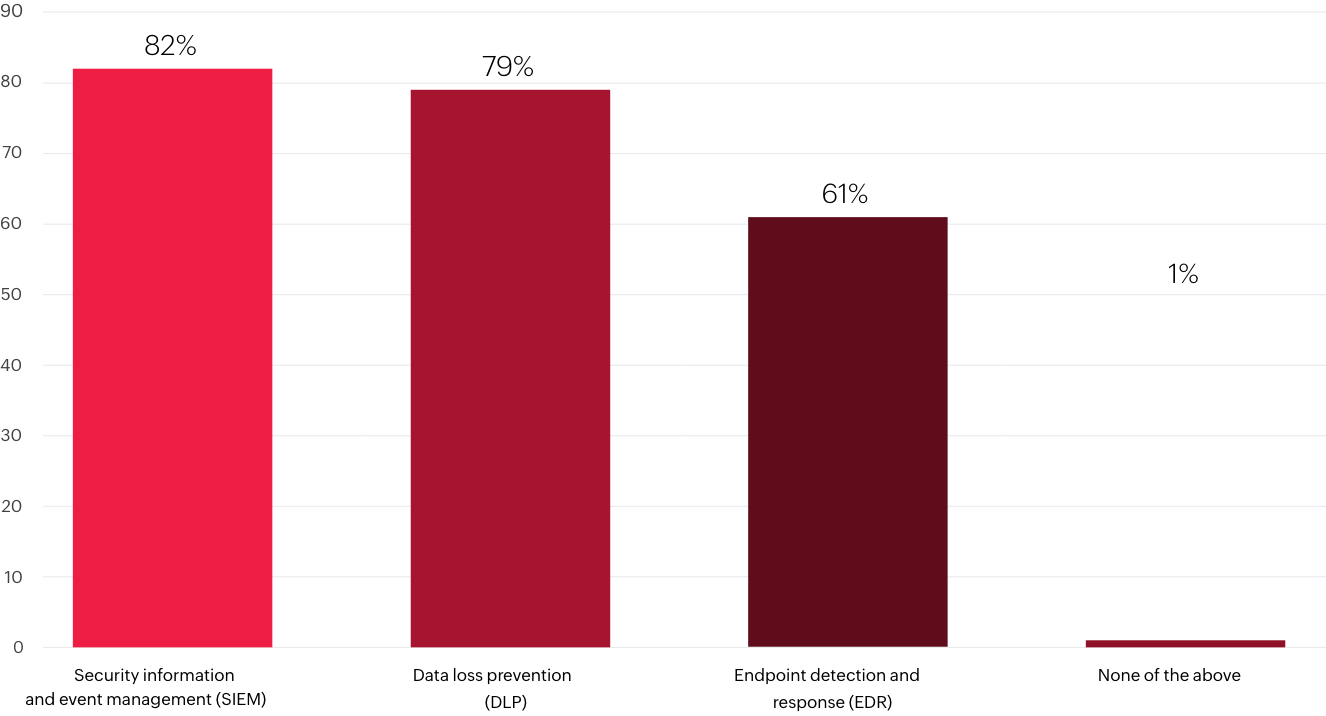

¿Cuál de las siguientes soluciones de seguridad, si procede, utiliza en su organización?

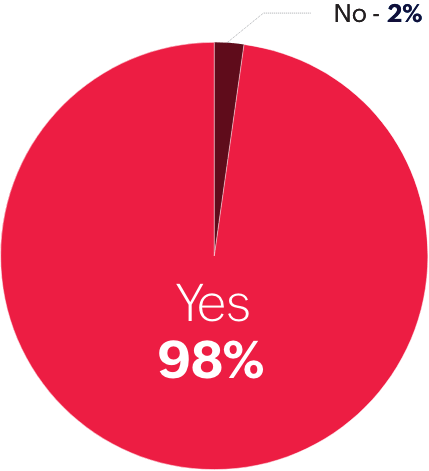

¿Monitorea el acceso de los usuarios a los datos almacenados en la nube?

Los CASB consolidan estas diversas funciones: ofrecen visibilidad de los distintos entornos de nube y ayudan a cumplir las obligaciones de cumplimiento, protegen los datos y lo protegen frente a las amenazas, convirtiéndose en parte integral de la arquitectura de seguridad de la nube. Pero una herramienta CASB por sí sola no basta para proteger una red, ya que sólo monitorea la nube. Por tanto, el mercado exige integrar y orquestar los CASB con otras herramientas para crear una sólida arquitectura de seguridad en la nube.

Perspectivas de la seguridad en la nube 2023: Tendencias previstas según los resultados de la encuesta

Conclusión

Con más del 77% de las organizaciones utilizando aplicaciones multi-nube o implementaciones híbridas y la recesión prevista para 2023 acercándose cada vez más, lograr la resiliencia de la seguridad en la nube se ha convertido en algo esencial.

Teniendo en cuenta el gran número de amenazas y ataques que pueden tener lugar dentro de una red, el enorme número de recursos necesarios para defenderse de esos ataques y la brecha de personal de ciberseguridad que existe, las organizaciones necesitan una herramienta concisa y consolidada que pueda proporcionar visibilidad en las diversas plataformas en la nube, defenderlo de las amenazas, proteger los datos y ayudar con el cumplimiento, como un CASB.

Aunque un CASB protege eficazmente los datos en la nube, no es tan eficaz fuera de ella. Una solución CASB por sí sola no basta para proteger adecuadamente una red. Para construir una arquitectura de seguridad sólida, un CASB necesita trabajar en conjunto con otras herramientas de seguridad como EDR, SOAR, SIEM y UEBA para construir una arquitectura de seguridad en la nube sólida y lograr que la seguridad en la nube sea resiliente.

Acerca del autor

Acerca de Log360

Log360 es una solución de SIEM unificada con funciones integradas de DLP y CASB que detecta, prioriza, investiga y responde a las amenazas de seguridad. Combina la inteligencia sobre amenazas, la detección de anomalías basada en machine learning y las técnicas de detección de ataques basadas en reglas para detectar ataques sofisticados, y ofrece una consola de gestión de incidentes para resolver eficazmente las amenazas detectadas. Log360 proporciona una visibilidad holística de la seguridad en redes on-premises, en la nube e híbridas con sus funciones intuitivas y avanzadas de análisis y monitoreo de la seguridad.