En el mundo actual, los datos son la moneda de cambio más importante que tiene una organización, y la forma en que usted gestiona esos datos puede ser decisiva para su negocio. Proteger eficientemente los datos de las violaciones de la seguridad puede convertirse en un proceso complicado a largo plazo. Usted necesita una solución que pueda gestionar todos sus datos, protegerlos y ayudarle a cumplir las normas.

Log360 le ayuda a conseguir todo esto y mucho más.

Descubrimiento de datos sensibles

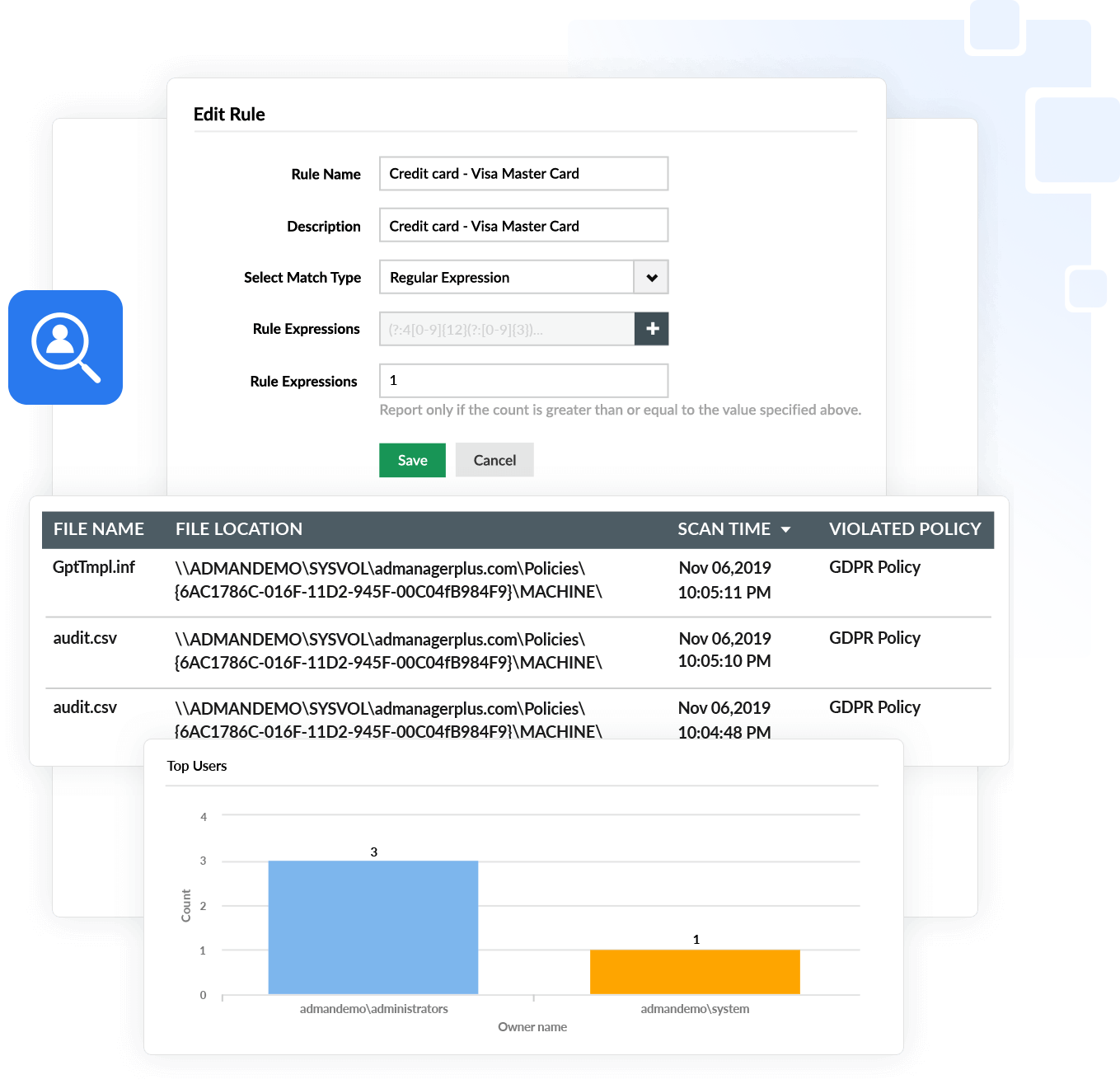

Las organizaciones deben almacenar grandes cantidades de datos sensibles, desde detalles de clientes hasta información sobre empleados o datos financieros, entre otros. A menudo, los usuarios almacenan estos datos en distintos sistemas de la red. El primer paso para proteger los datos sensibles es identificar dónde están almacenados.

Log360 localiza la información sensible mediante políticas de descubrimiento de datos preconfiguradas. Le permite:

- Localizar información de identificación personal (PII), como direcciones de correo electrónico, datos de tarjetas de crédito, etc.

- Crear una política de detección de datos personalizada para detectar los datos sensibles de su organización.

- Definir la sensibilidad de los contenidos y determinar el riesgo asociado.

- Automatizar la clasificación de los archivos que contienen PII e información de salud protegida electrónica (ePHI) para establecer políticas de seguridad adecuadas para los archivos de alto riesgo.

Log360 facilita la detección automática de datos sensibles

Prevención de la filtración de datos

Controlar las amenazas a la seguridad que podrían dar lugar a una violación de la seguridad de los datos le ayudará a prevenir daños. Log360 ofrece funciones para:

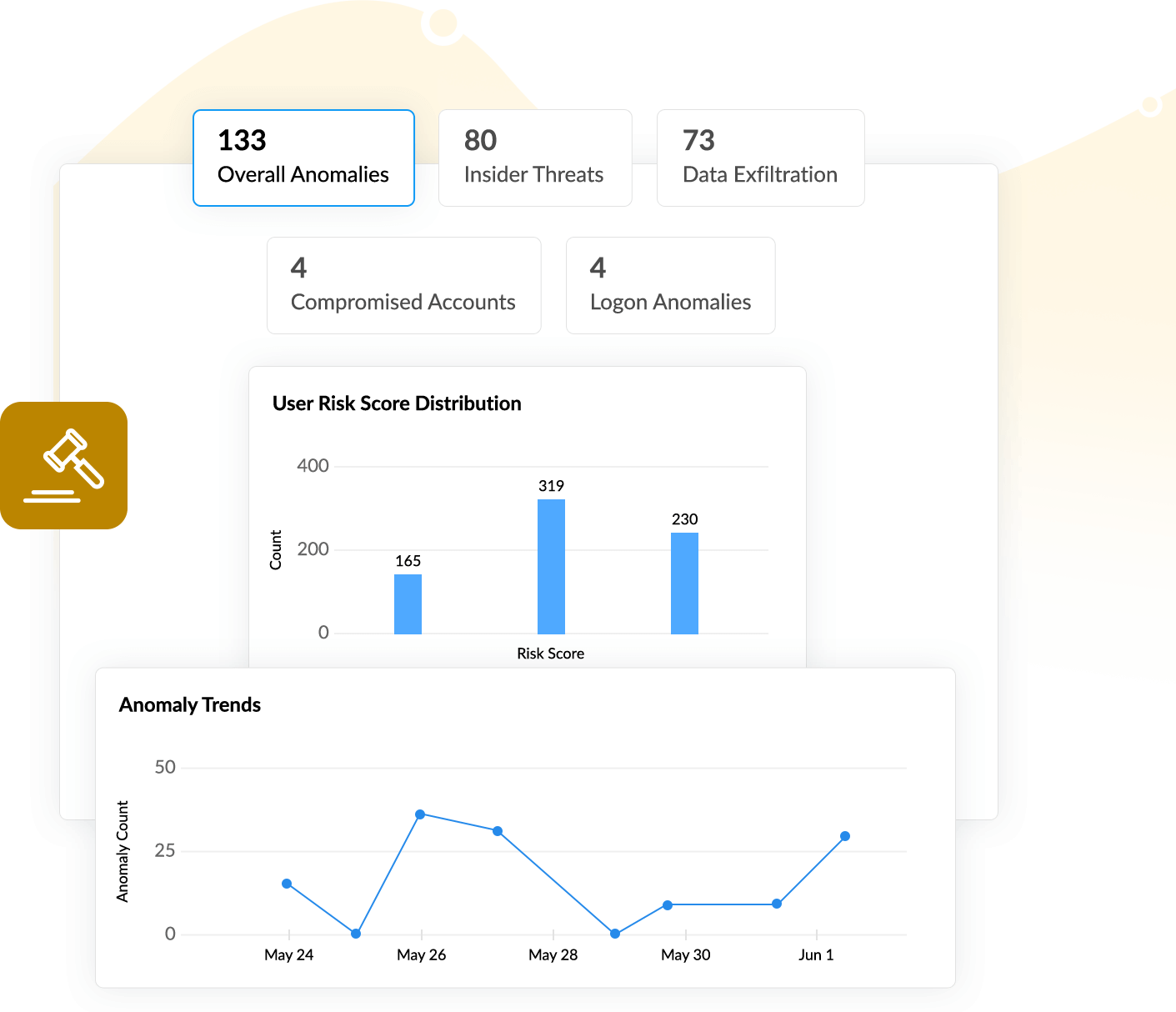

- Detectar comportamientos anómalos de los usuarios, como accesos inusuales a archivos o datos, gracias a su módulo de análisis del comportamiento de usuarios y entidades (UEBA) basado en machine learning.

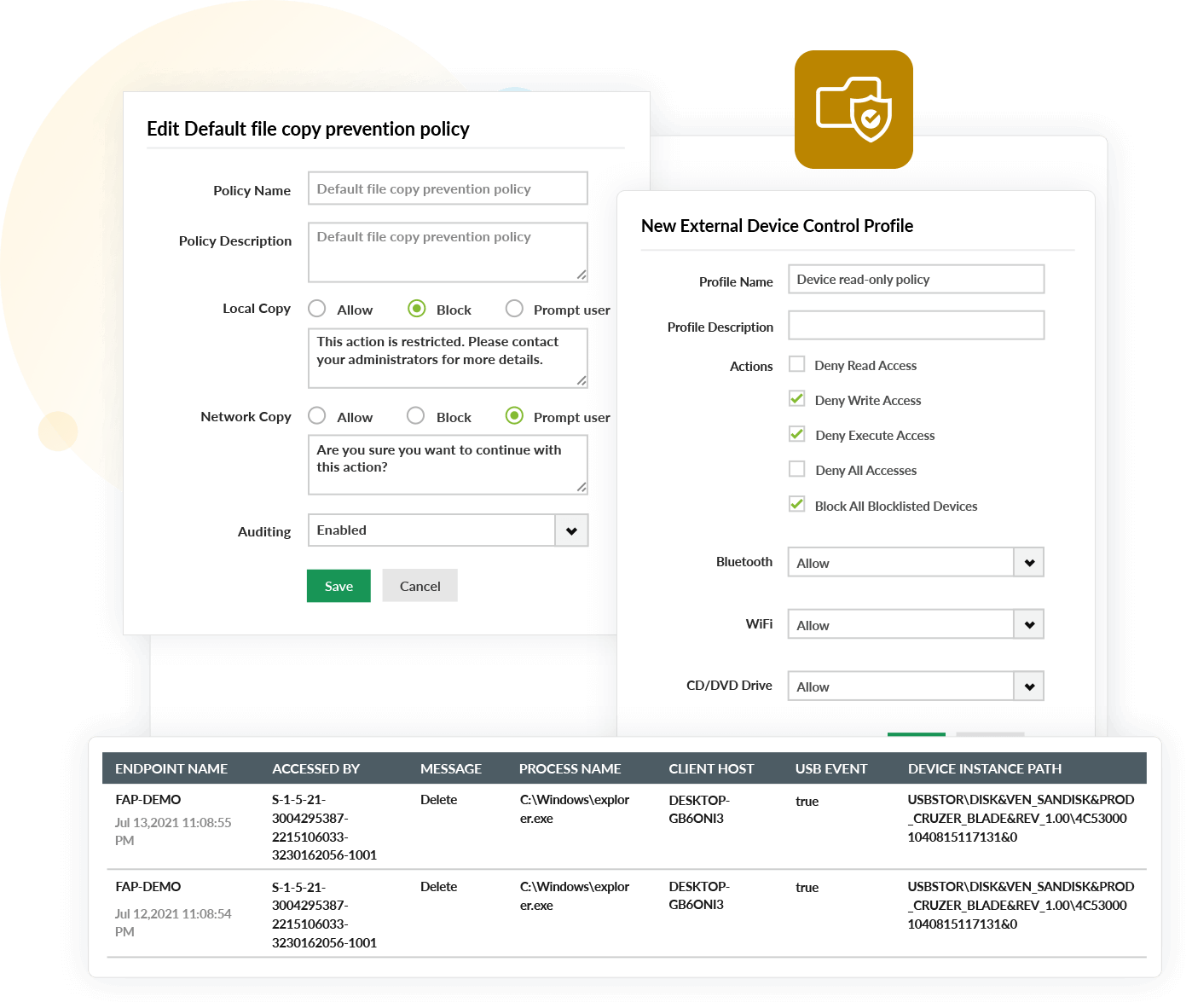

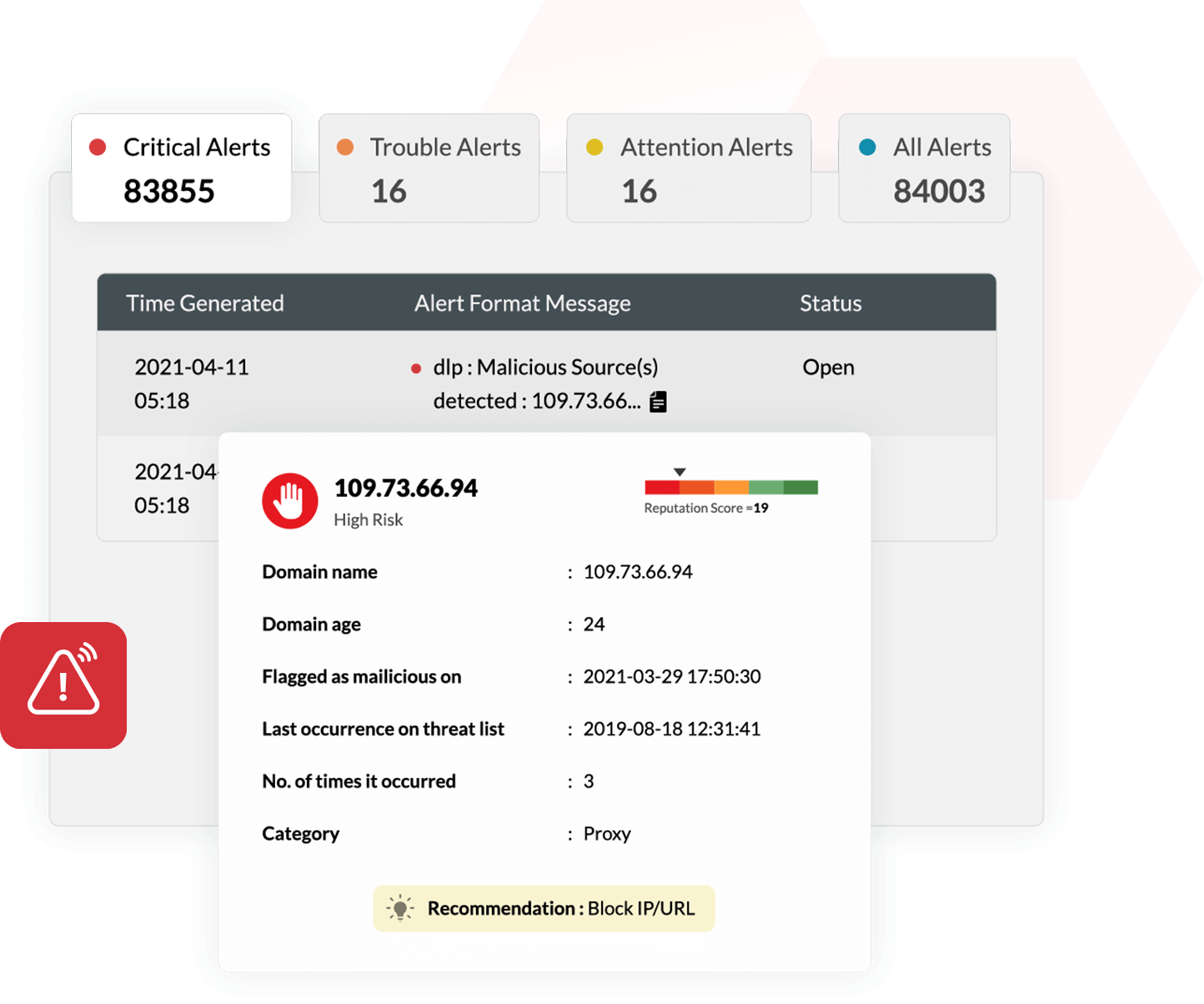

- Cortar la comunicación maliciosa con los servidores de mando y control (C&C) para impedir que se extorsionen archivos sensibles.

- Recibir notificaciones sobre diversas técnicas de exfiltración de datos, incluida la ejecución de DNS maliciosos y herramientas de tunelización que extorsionan y transmiten datos a servidores de C&C.

- Eliminar y poner en cuarentena los archivos maliciosos que puedan robar información confidencial, como datos personales o credenciales.

- Bloquear indefinidamente los puertos USB al detectar comportamientos sospechosos y evitar la exfiltración de datos a dispositivos externos.

¿Le interesa saber cómo Log360 protege a su empresa de los ataques? Obtenga más información.

Evaluación del riesgo de los datos

Los datos almacenados por una organización presentan distintos niveles de riesgo en función de su sensibilidad. Con Log360, usted puede localizar información confidencial y clasificarla en función de su sensibilidad para ayudar a establecer las medidas de protección necesarias.

- Monitoree las ubicaciones de almacenamiento y analice la PII.

- Analice el riesgo asociado a los archivos inspeccionando los detalles sobre la cantidad y el tipo de información personal que contienen.

- Automatice la clasificación de los archivos que contienen ePHI e PII para reforzar la seguridad de los archivos esenciales.

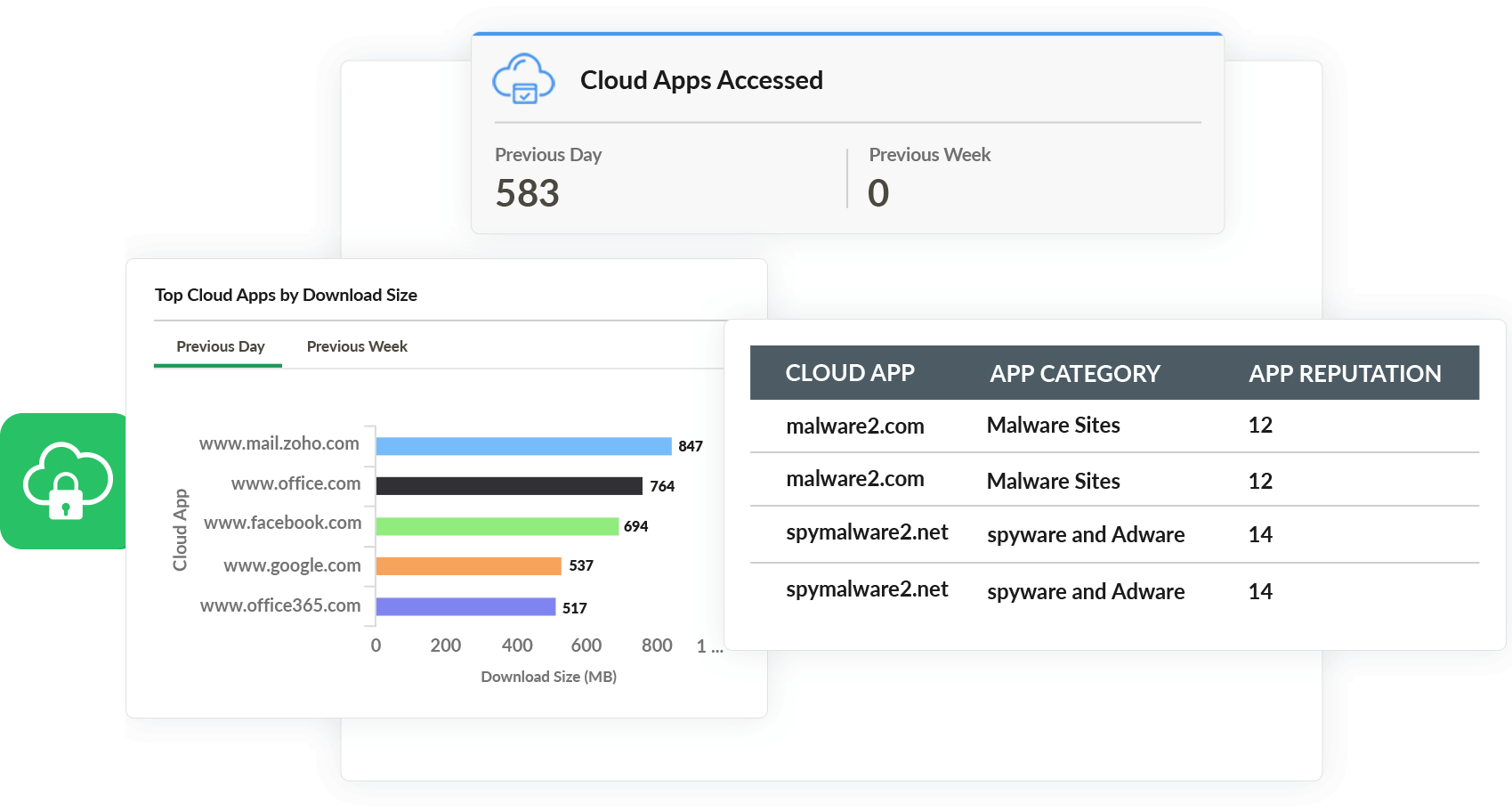

Seguridad de los datos en la nube

Garantizar la seguridad de los datos en la nube es aún más complejo que proteger los datos on-premises. Es esencial contar con el monitoreo continuo de los accesos de los usuarios, las actividades de los usuarios privilegiados y los cambios en las configuraciones de seguridad para proteger los datos almacenados en la nube.

Log360 le proporciona:

- Mayor visibilidad de quién accede a qué datos almacenados en la nube.

- La opción de restringir el tráfico web a servicios en la nube inseguros y no empresariales para evitar filtraciones de datos.

- Informes detallados sobre sitios web y solicitudes de acceso.

Obtenga más información sobre las funciones de seguridad de datos en la nube de Log360.

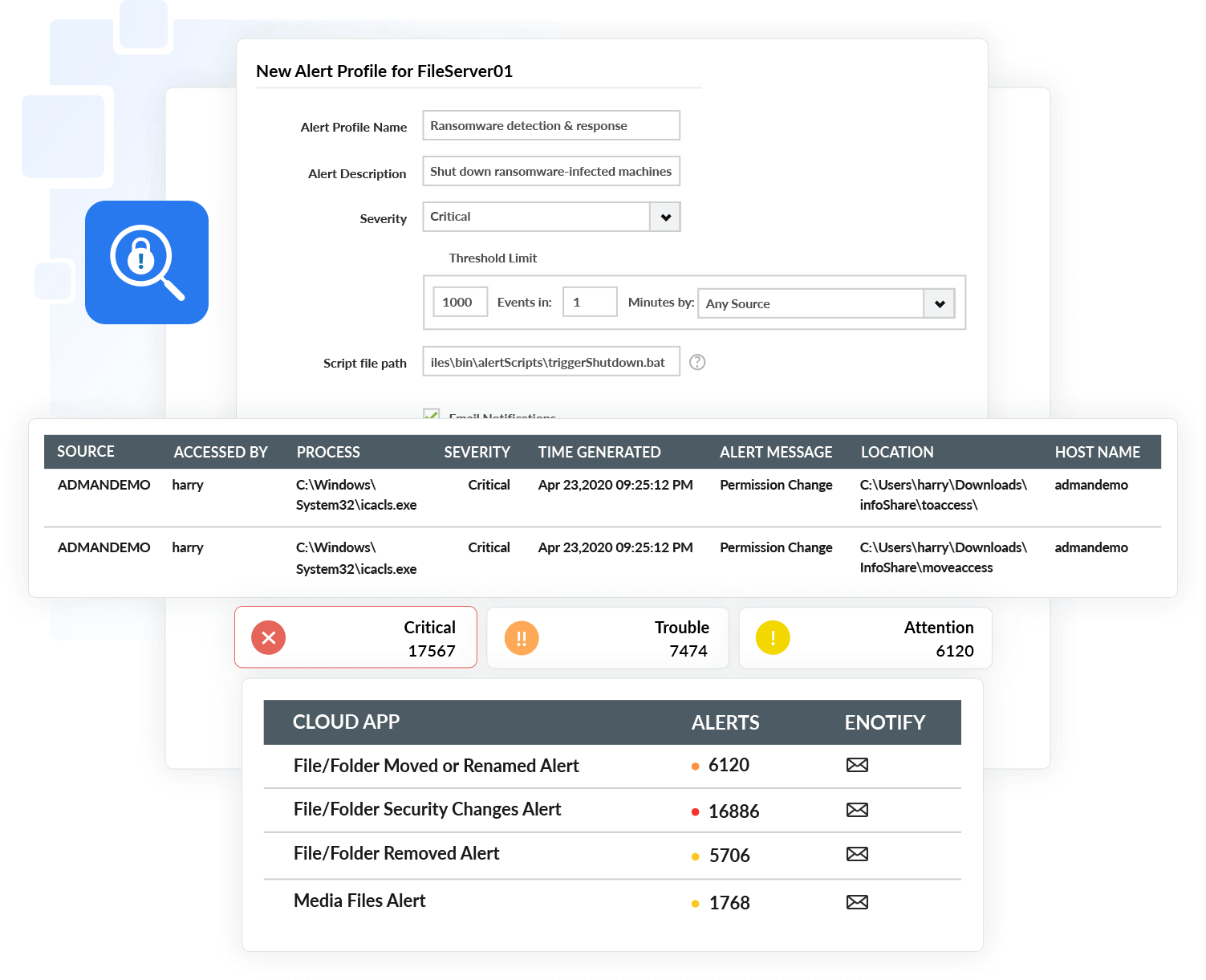

Detección de ransomware

Log360 puede ayudarle a defenderse y frustrar los ataques de ransomware al monitorear de cerca su red en busca de patrones de ataque de ransomware conocidos. También puede configurar planes de respuesta a incidentes que se activarán automáticamente en caso de ataque.

Con Log360 usted puede:

- Obtener visibilidad de las actividades de los usuarios y detectar comportamientos anómalos.

- Detectar picos repentinos en las actividades sospechosas de archivos, como el cambio de nombre de archivos, la eliminación y los eventos de cambio de permisos, que son algunos de los indicadores importantes de un ataque de ransomware.

- Actuar inmediatamente ante posibles intentos de ransomware aislando el equipo paciente cero y evitando que la infección se propague.

Cumplir los mandatos normativos para proteger los datos

Log360 le ayuda a cumplir las distintas normativas permitiéndole:

- Demostrar su adhesión a los mandatos de cumplimiento mediante plantillas de informes de cumplimiento listas para la auditoría.

- Descubrir y establecer políticas de seguridad para los datos sensibles y de alto riesgo.

- Detectar la exfiltración de datos mediante el módulo de detección de violación de la seguridad de los datos basado en reglas y comportamientos.

- Generar informes de incidentes en cuestión de minutos para investigar los intentos de violación de la seguridad de los datos.

- Recibir notificaciones en tiempo real sobre infracciones del cumplimiento.

Detenga a los atacantes que intentan robar sus datos sensibles. Pruebe ahora la versión gratuita de 30 días de Log360.