Pruebe la mesa de trabajo de investigación de amenazas en 3 direcciones de Log360

Diseñada para lograr la eficiencia y un análisis y resolución más rápidos de amenazas

Obtener su prueba gratuitaGestionar la seguridad de la red para las empresas involucra el proceso cíclico de monitoreo en busca de incidentes, detección, verificación de casos de amenazas, corrección y cacería de amenazas proactiva. Entre estos, la cacería proactiva de amenazas y la verificación de los casos de amenazas son procesos manuales tediosos que requieren investigaciones extensivas.

La mesa de trabajo de incidentes de Log360 proporciona una consola analítica avanzada que:

- disminuye significativamente el tiempo que se requiere para compilar información esencial para investigaciones importantes.

- mejora el proceso investigativo con datos contextuales potenciados por ML.

Explore lo que las funciones ofrecen:

Análisis unificado de dispositivos digitales centrales

La mesa de trabajo de incidentes es el componente investigativo del motor de detección, investigación y respuesta ante amenazas (TDIR) de Log360, Vigil IQ. Le permite añadir, comparar y analizar entidades digitales centrales, como usuarios, dispositivos y procesos.

- El asistente de investigación: La mesa de trabajo de incidentes se puede invocar desde cualquier lugar dentro de la consola de SIEM de Log360 al pasar por distintos dashboards como Informes, Búsqueda de logs, Cumplimiento, Correlación y otros.

- Acceso simplificado: Ofrece la flexibilidad de un mecanismo simple de point-and-probe para seleccionar una entidad y realizar una investigación detallada con datos analíticos adicionales.

Integraciones avanzadas

Además del análisis unificado, la mesa de trabajo de investigación de amenazas también enriquece los datos analíticos con las siguientes integraciones:

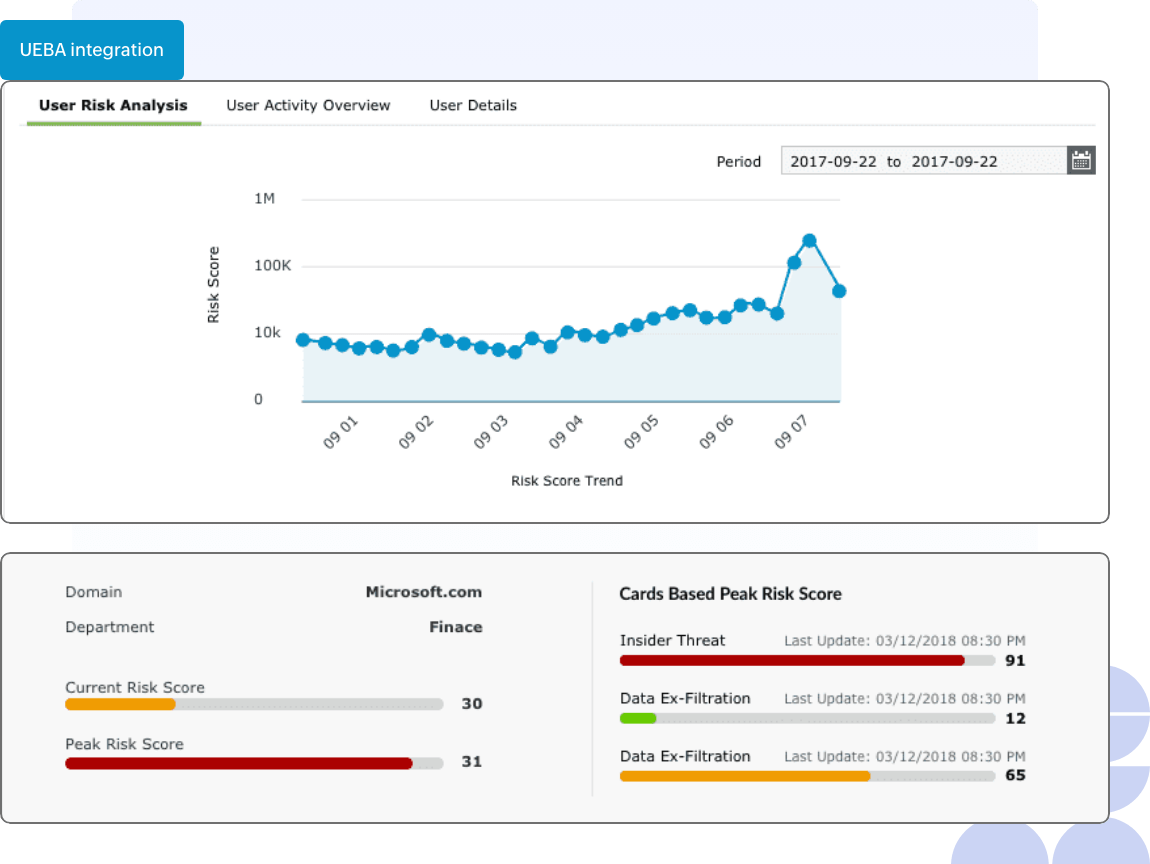

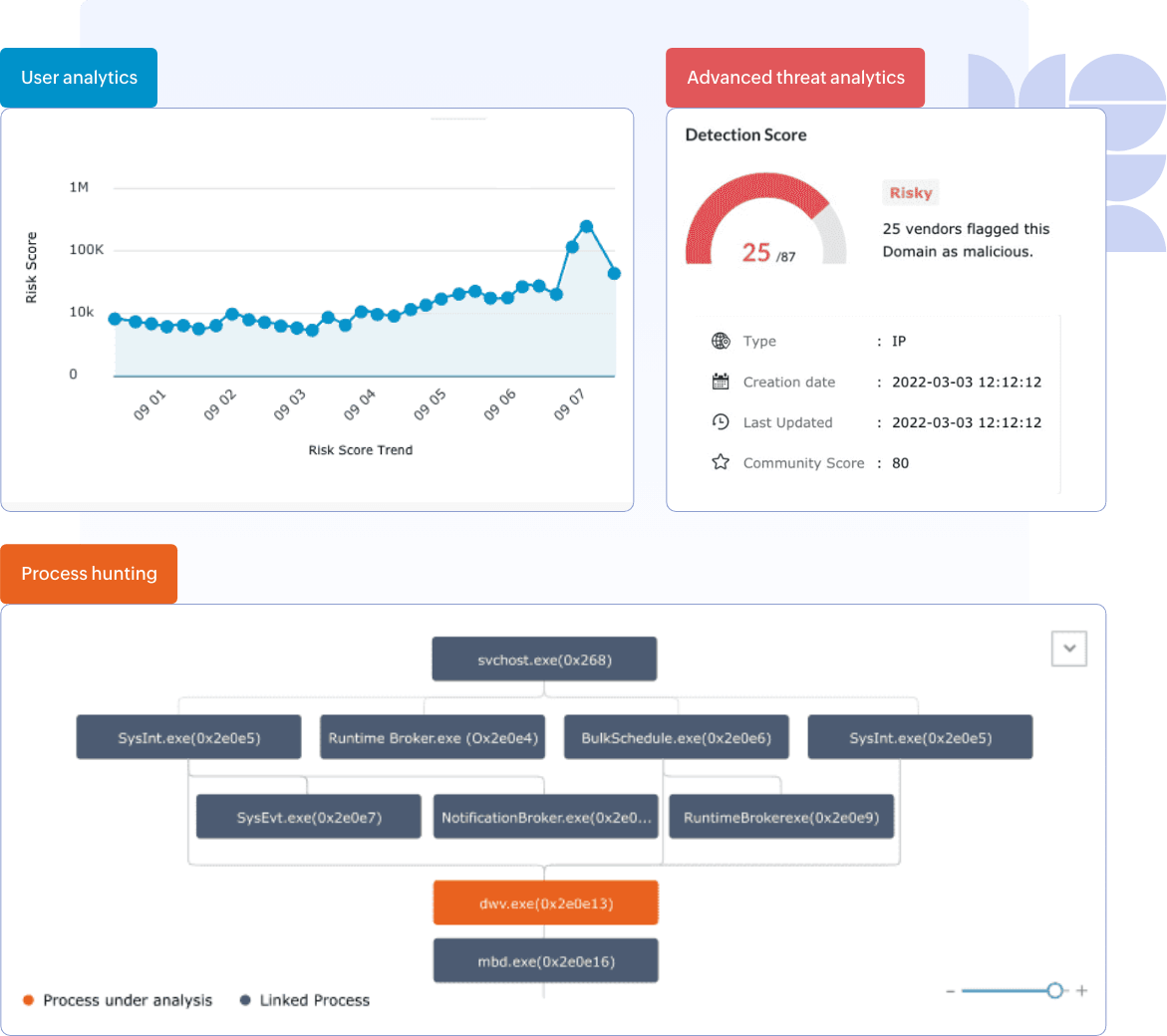

- Análisis de usuarios por MLIntegración:UEBA del paquete de Log360

Los datos de UEBA incorporados proporcionan un resumen general de las actividades de los usuarios para el periodo seleccionado, análisis de riesgo comportamental y tendencias de puntuaciones de riesgos.

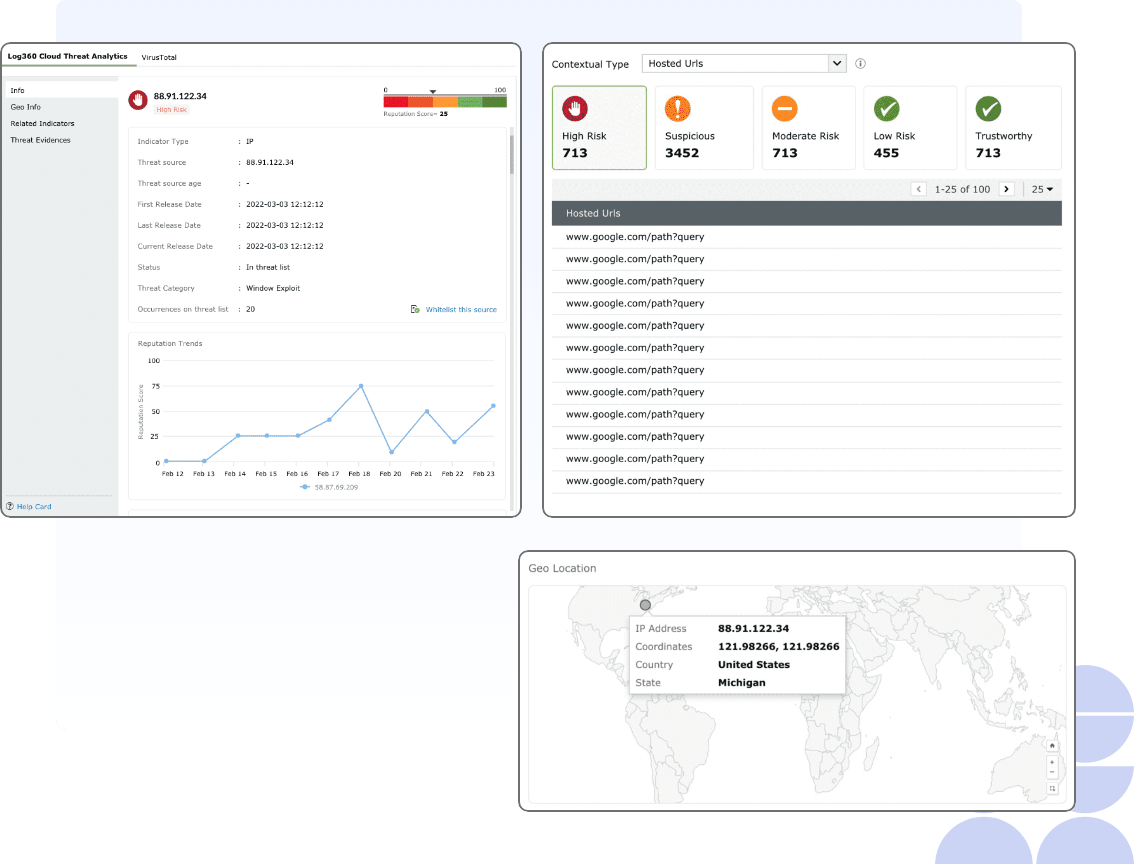

- Inteligencia avanzada de amenazasIntegración: VirusTotal, una herramienta externa

Analice IP con las integraciones de análisis avanzado de amenazas (ATA) de Log360, incluyendo VirusTotal, una de las fuentes contra amenazas en tiempo real más grandes, que ofrece puntuaciones de riesgos de dominio consolidadas de varios proveedores de seguridad, la información de identidad de la fuente de amenazas y los archivos asociados.

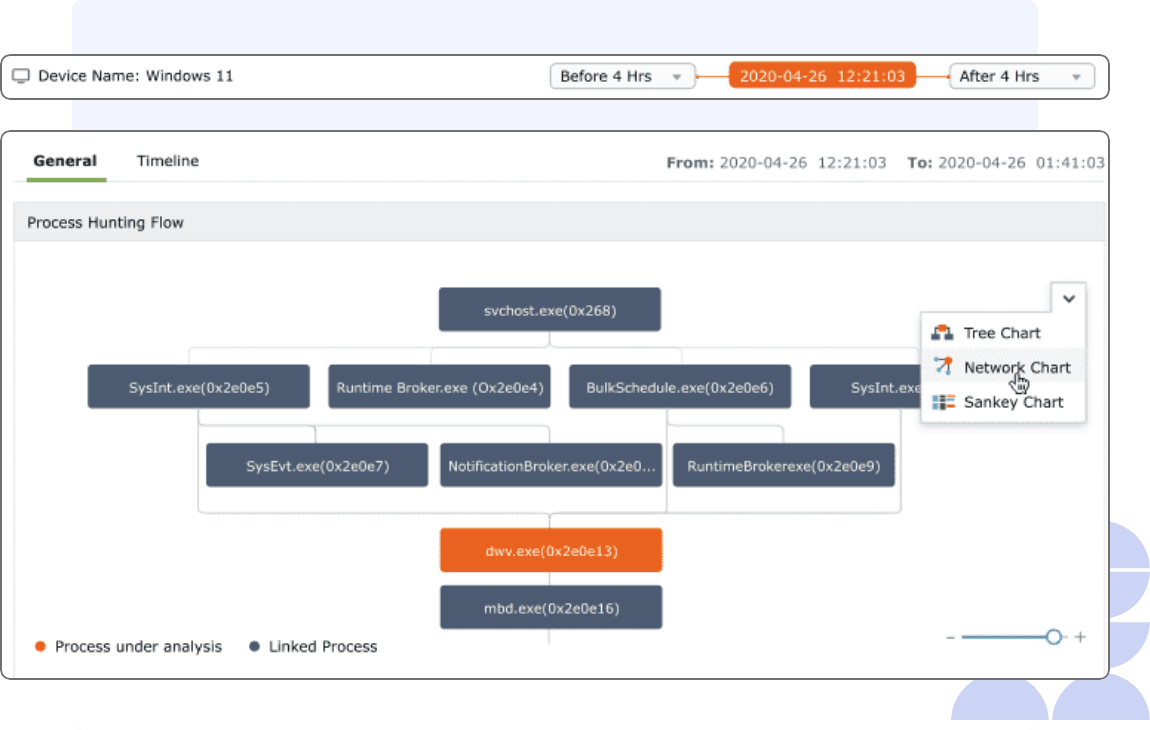

Cacería de procesos

La cacería de procesos, un mecanismo crucial para la investigación de amenazas que proporciona información contextual sobre la generación de procesos sospechosos, con frecuencia queda relegada debido a las complejidades de mapear las relaciones principal-secundario. Log360 aborda esto al proporcionar una visualización del flujo de procesos en la mesa de trabajo para la investigación de amenazas mediante formatos gráficos, como:

- Árbol principal-secundario.

- Clusters de proceso.

- Flujo de procesos en gráficos Sankey.

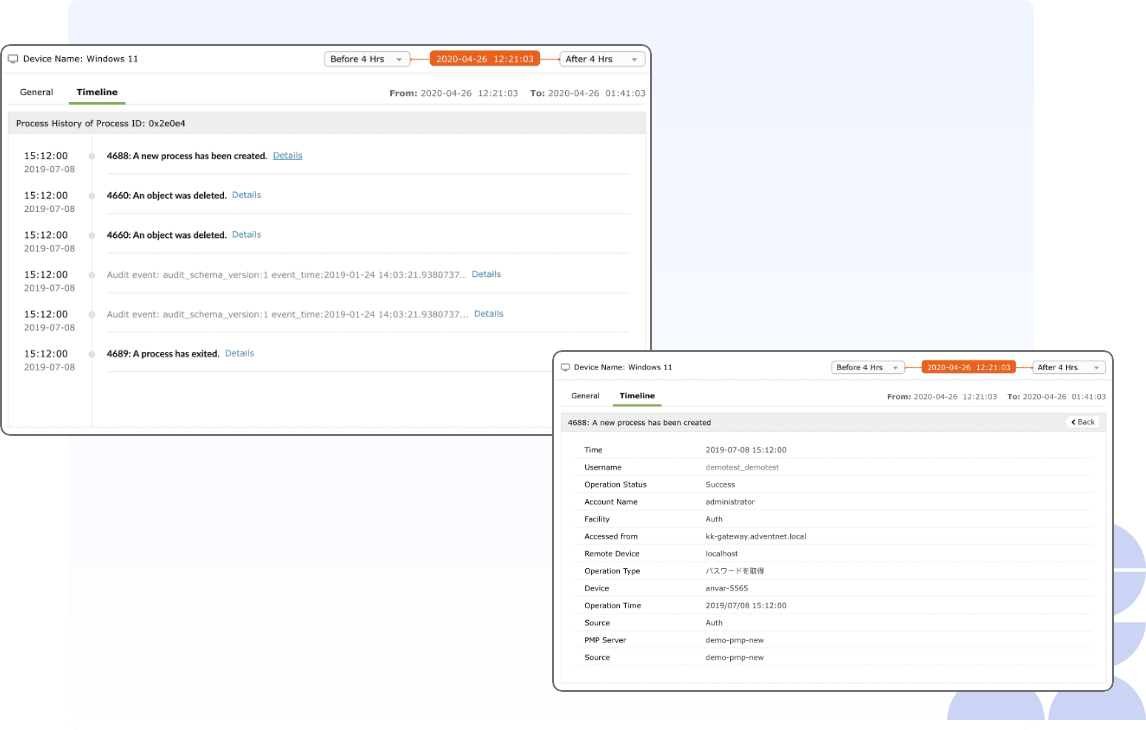

Junto con esto, la línea temporal y los detalles del evento también están disponibles en la mesa de trabajo. Esto reduce drásticamente el tiempo que toma a los analistas de seguridad descubrir actividades maliciosas al sondear procesos.

Generación enriquecida de incidentes

La mesa de trabajo para la investigación de incidentes puede usarse también como una junta de recopilación de evidencia al añadir las instancias de la mesa de trabajo a la consola de gestión de incidentes. Puede añadir hasta 20 pestañas que contengan datos analíticos de distintas fuentes a la mesa de trabajo y guardarla. En lugar de llenar incidentes con informes dispares, una sola instancia de la mesa de trabajo contendrá toda la imagen.

¿Por qué escoger Log360 para la investigación de amenazas?

- Consola central

- Paquete de TDIR

- Cacería de procesos

- SOC enfocados

Consola centralizada para la investigación guiada por datos

Log360 es un paquete de SIEM que lleva el análisis de seguridad de las redes empresariales a una consola centralizada. Equipa la investigación guiada por datos al recopilar y analizar logs de más de 750 fuentes. Esta cantidad enorme de datos se selecciona adecuadamente para ofrecer información significativa mediante varios dashboards analíticos.

Funciones avanzadas que reducen el tiempo de investigación

Gran parte de las investigaciones de amenazas implica verificar los casos de amenazas reportados por los módulos de alerta de SIEM. En Log360, las alertas se ajustan meticulosamente utilizando la funcionalidad de umbral adaptable basado en ML, con la ayuda de Vigil IQ, para minimizar las amenazas falsas que consumen gran parte del tiempo y los recursos de investigación.

Suite de cacería de procesos

Mientras que la mesa de trabajo de investigación de amenazas ayuda a analizar el árbol principal-secundario, el motor de correlación cuenta con más de 30 reglas predefinidas para identificar procesos sospechosos que se originan de procesos principales y secundarios ilegítimos. Esto convierte a Log360 en una suite completa para la cacería de procesos.

Solución apta para el SOC

Con Log360, los analistas tienen acceso a cientos de informes, alertas y reglas de correlación predefinidos para un inicio rápido, junto con la flexibilidad de personalizar la solución para adaptarla a diferentes entornos. Las mejoras constantes de las funcionalidades y la UX, con funciones como la mesa de trabajo de investigación de amenazas, la convierten en una solución apta para el SOC centrada en abordar los problemas en tiempo real.

Preguntas frecuentes

¿Qué es la investigación de amenazas?

La investigación de amenazas es el proceso sistemático de analizar y responder ante posibles incidentes de seguridad informática dentro de las redes empresariales para identificar y detectar actividades maliciosas o vulnerabilidades. Este proceso se realiza proactiva y regularmente para evaluar la postura de seguridad de la red y también después de detectar vulneraciones para encontrar la causa raíz y la pista del ataque.

¿Cuáles son los obstáculos de una investigación de amenaza activa?

He aquí algunos de los problemas que enfrentan las organizaciones en la investigación de amenazas:

- Superficie de ataque expandida con enormes volúmenes de datos de log, lo que dificulta optimizar la información.

- Herramientas de seguridad complejas que suponen dificultades en términos de la configuración, sobrecarga de funciones e integraciones, y una falta de una UX intuitiva.

- Mucho tiempo invertido en validar alertas, lo que consta sobre todo de falsos positivos.

- Falta de habilidad y conciencia entre los analistas.

- Invertir en muchas herramientas de seguridad mientras no se usan sus funciones.

¿Cómo las soluciones de SIEM ayudan con las investigaciones de amenazas?

Las soluciones como Log360 ofrecen las siguientes funciones y ventajas para ayudar a investigar amenazas:

- Generación de datos mediante la recopilación centralizada de logs a través de métodos con o sin agentes usando API.

- Dashboards analíticos con informes sobre eventos de redes.

- Detección de anomalías mediante alertas predefinidas, reglas de correlación y UEBA.

- Fuentes contra amenazas integradas.

- Análisis forense mediante funciones de búsqueda de logs.

- Una consola de gestión de incidentes para generar, validar y responder ante incidentes.

Junto con esto, la mesa de trabajo sobre investigación de amenazas sube un escalón con una consola de análisis integral que permite a los usuarios sondear datos flexiblemente y llegar a una conclusión rápida.

Realizar una prueba gratuita de Log360

Pruebe las extensivas funciones de una SIEM unificada usando Log360

Descargar ahoraGuía con un experto

Programe una llamada personal con nuestros expertos en soluciones para explorar Log360

Programar una demostraciónCalcular ROI

¿Está considerando la rentabilidad de la inversión para su implementación de Log360?

ROI de Log360