¿Qué es CASB?

Un agente de seguridad de acceso a la nube o CASB es un software o solución de seguridad on-premises o alojado en la nube que actúa como guardián y monitorea la interacción entre los usuarios y las aplicaciones en la nube. Gartner® define los CASB como "puntos en donde se aplican políticas de seguridad on-premises o en la nube, situados entre los consumidores de servicios en la nube y los proveedores de servicios en la nube con el fin de combinar e interpolar las políticas de seguridad de la empresa a medida que se accede a los recursos basados en la nube".

Figura 1: Una solución CASB que monitorea la actividad de los usuarios en la nube, incluidas las cargas de archivos

El creciente uso de la tecnología en la nube en las operaciones empresariales plantea riesgos como la reducción de la visibilidad, el aumento de la complejidad a la hora de garantizar la seguridad y el uso de aplicaciones en la nube no autorizadas por parte de los usuarios. Una solución SIEM integrada en el CASB ayuda a mitigar estos riesgos de seguridad. Los CASB le permiten obtener visibilidad de las actividades de los usuarios en la nube. También permiten a las empresas controlar el acceso aplicando políticas y extendiendo sus políticas de seguridad on-premises a la nube.

¿Por qué necesita un agente de seguridad de acceso a la nube?

Las organizaciones necesitan CASB por las siguientes razones:

- Regular el acceso de los usuarios: Dado que los servicios en la nube se alojan fuera del perímetro de las organizaciones, resulta difícil ejercer un control sobre las actividades de los usuarios. Las soluciones CASB permiten a las organizaciones aplicar políticas de seguridad y regular el acceso de los usuarios a los datos almacenados en la nube.

- Proteger los datos sensibles: La tecnología CASB se puede utilizar para controlar los datos sensibles en tránsito y proteger su contenido mediante la encriptación.

- Detener la exfiltración de datos: El CASB ayuda a identificar y restringir los intentos no autorizados de acceder y transmitir datos desde y hacia la nube, evitando así los ataques de exfiltración de datos.

- Monitorear y prevenir la TI en la sombra: El CASB vigila de cerca las aplicaciones en la nube no autorizadas o las aplicaciones de "TI en la sombra" a las que acceden los usuarios.

- Garantizar el cumplimiento: Utilizando la tecnología CASB, las organizaciones pueden cumplir los requisitos de seguridad y acceso a los datos de varios mandatos de cumplimiento de TI.

- Detener la duplicación de aplicaciones: El CASB audita el uso de los servicios en la nube con fines presupuestarios. El CASB identifica a los usuarios que utilizan aplicaciones de terceros para trabajar aunque la organización haya pagado suscripciones por software similar.

- Colaborar de forma segura: El CASB garantiza que las plataformas de intercambio de recursos no sean explotadas.

Casos de uso del agente de seguridad de acceso a la nube

Los CASB se utilizan con frecuencia para prevenir el problema de la TI en la sombra y la exfiltración maliciosa de datos.

Monitorear las aplicaciones de TI en la sombra: La TI en la sombra, es decir, el uso de aplicaciones en la nube no autorizadas, reduce la visibilidad y conlleva un aumento de los riesgos de seguridad y de las infracciones de la normativa. Cuando los empleados utilizan software o servicios en la nube no autorizados, los administradores de TI no tienen forma de asegurarse de si un usuario que accede a un determinado recurso está autorizado a hacerlo, o si se están cumpliendo las políticas de seguridad de datos de la organización. Esto puede exponer inadvertidamente los datos sensibles de la empresa a amenazas de seguridad como las violaciones de datos, el malware y los ciberataques. Para evitar estos problemas, necesita una solución CASB que pueda descubrir las aplicaciones en la sombra, el usuario solicitante, cuándo realizó la solicitud y sus actividades.

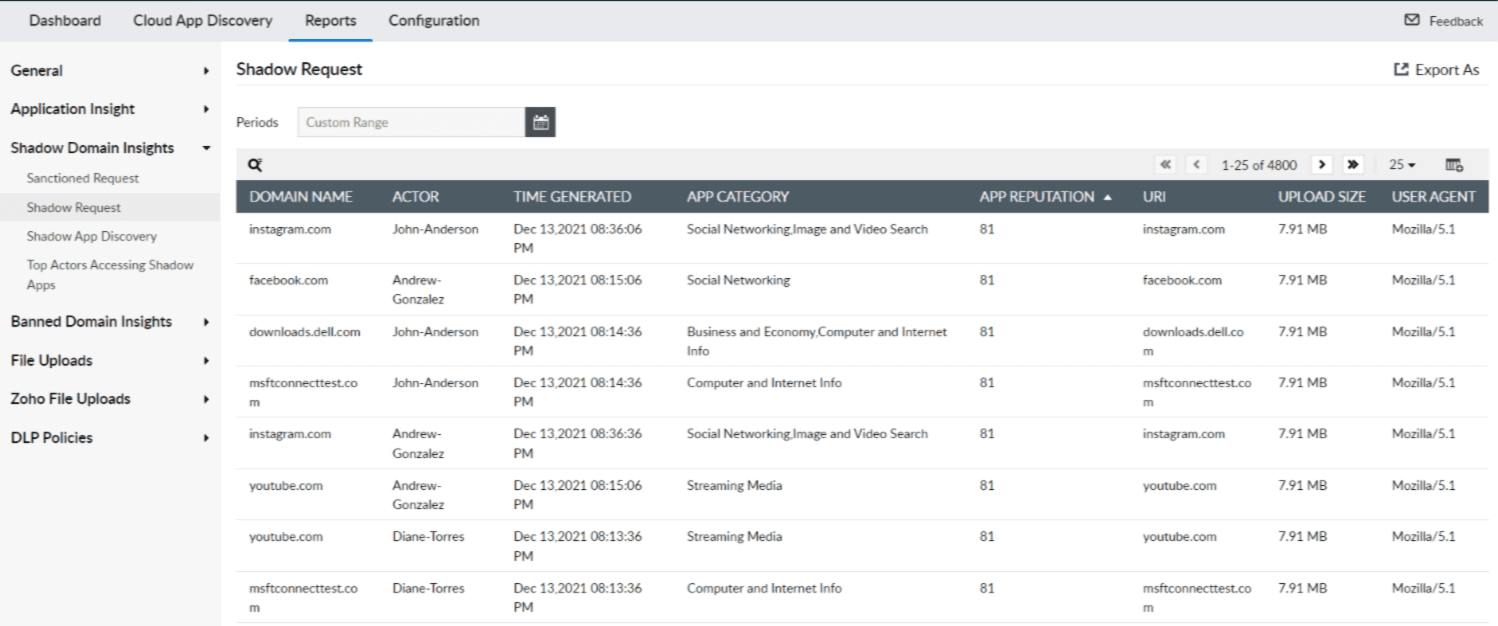

Log360, una completa solución SIEM integrada en el CASB de ManageEngine, descubre las aplicaciones en la sombra y proporciona información sobre el nombre del dominio, el actor o el usuario, la hora en que se generó un evento, la categoría de la aplicación, la reputación de la aplicación, la URL y el tamaño de la carga. La puntuación de reputación se obtiene de las fuentes contra amenazas de Log360. Con ello, los administradores pueden prohibir aplicaciones en su red y aplicar políticas

Figura 2: Los informes de Log360 ofrecen información sobre las solicitudes de aplicaciones en la sombra

Monitorear las cargas de datos sensibles: Las organizaciones deben protegerse contra los intentos de exfiltración o robo de datos, que implican una transferencia no autorizada de datos críticos para la empresa desde el interior de la organización a una red externa. Una solución CASB puede monitorear los datos que salen de la red y detectar actividades sospechosas que indiquen una posible exfiltración de datos.

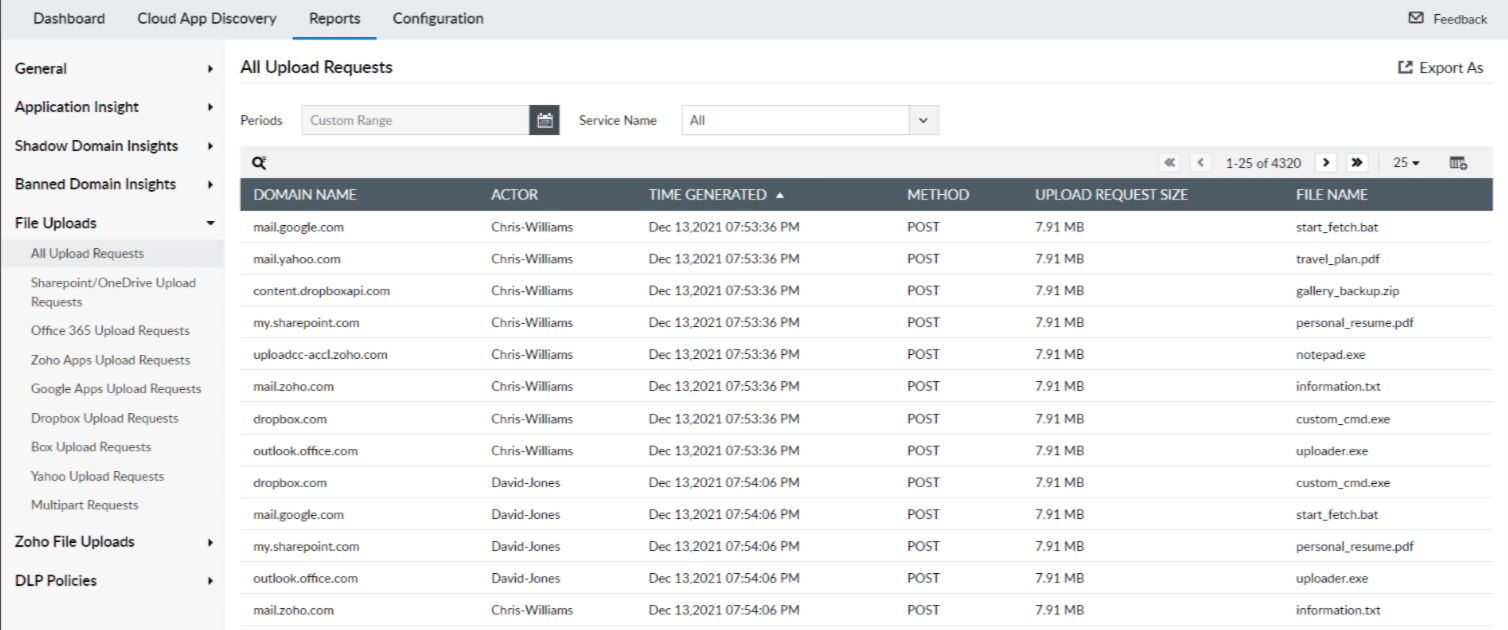

Log360 puede controlar el acceso a sus datos y aplicaciones en la nube, y realizar una inspección profunda de paquetes durante la carga de archivos en la nube en tiempo real aprovechando sus funciones de CASB. El informe de cargas de archivos en Log360 enumera todas las solicitudes de carga con información contextual como el nombre del archivo, el tamaño de la solicitud de carga, el nombre del dominio, el actor, etc.

Figura 3: Informes de Log360 que ofrecen información sobre todas las cargas de archivos

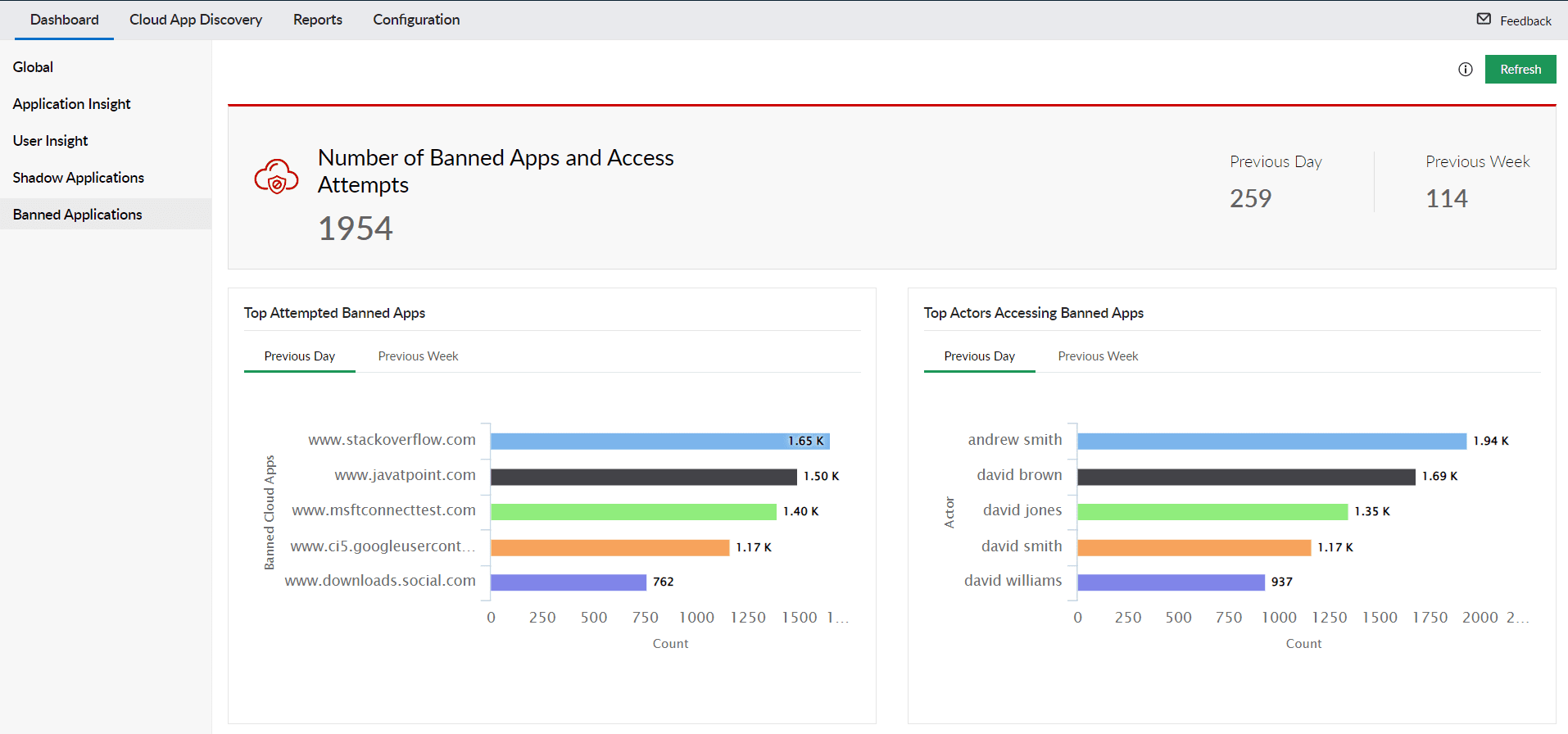

Hacer seguimiento del riesgo del usuario: El CASB proporciona información contextual como el usuario principal que accede a las aplicaciones prohibidas, toda la actividad de descarga del usuario, la actividad de carga y las solicitudes de aplicaciones en la nube, como se muestra en el dashboard de aplicaciones prohibidas en Log360.

Figura 4: Dashboard de Log360 que muestra el número de aplicaciones prohibidas y sus intentos de acceso por parte de los usuarios

ManageEngine Log360 le ayuda a detectar; investigar; y responder a las amenazas, cumpliendo al mismo tiempo con los requisitos de cumplimiento.

Pilares del agente de seguridad de acceso a la nube

Gartner ha definido cuatro características o componentes básicos que debe tener una solución CASB, y estos componentes se denominan pilares. Los cuatro pilares del CASB en ciberseguridad son: visibilidad, seguridad de los datos, cumplimiento y detección de amenazas.

Visibilidad: La mayoría de los proveedores de seguridad en la nube (CSP) ofrecen muy poco en términos de capacidades de auditoría y registro. Las herramientas CASB superan estas limitaciones proporcionando detalles sobre el tráfico de datos que se mueven entre la organización y los proveedores de la nube. Esto ayuda a las organizaciones a comprender mejor qué servicios en la nube sancionados y no sancionados están utilizando los usuarios, y les orienta hacia alternativas más seguras. El usuario, la ubicación, el dispositivo, la aplicación y la cantidad de datos son algunas de las métricas que se pueden extraer para monitorear el uso que hacen los usuarios de los servicios en la nube.

Seguridad de los datos: Aunque la nube ha hecho que compartir datos con la gente sea más fácil que nunca, también ha puesto en peligro las herramientas tradicionales de prevención de filtración de datos porque los servicios en la nube no entran dentro de su ámbito. Las soluciones de seguridad del CASB pueden inspeccionar los datos sensibles que se mueven hacia y desde la nube, entre servicios en la nube y dentro de la nube. Estas observaciones ayudan a las organizaciones a identificar y detener los intentos de filtración de información sensible.

Cumplimiento: Es importante tener en cuenta el cumplimiento de la normativa cuando se cambia a servicios basados en la nube. Normativas como PCI DSS, HIPAA, GDPR y otras garantizan que las organizaciones dispongan de sistemas de seguridad adecuados para almacenar y manejar datos confidenciales. Los CASB le ofrecen una serie de opciones para identificar y controlar el flujo de datos personales, monitorear las actividades de alto riesgo y detectar las aplicaciones de TI en la sombra para garantizar el cumplimiento de las normativas de privacidad y los mandatos de conformidad.

Detección de amenazas: Las organizaciones necesitan regular el acceso a los datos críticos de los servicios en la nube. Las empresas también necesitan detectar la exfiltración de datos por parte de actores maliciosos con credenciales robadas o usuarios negligentes que acceden a información sensible. Los CASB pueden observar y registrar los patrones de uso exhibidos por los usuarios y formar una línea de base, utilizando el análisis de entidad y comportamiento del usuario (UEBA). Cualquier desviación de la línea de base se marca como anomalía, lo que ayuda a las organizaciones a detectar y mitigar antes las amenazas.

Claramente, los CASB elevan la seguridad en la nube de su organización. Pero, ¿sabe qué llevará su seguridad a un nivel superior? Una solución SIEM integrada en el CASB. Para saber por qué los CASB deben formar parte de su solución SIEM, lea este recurso. Para ver cómo una solución SIEM unificada con funciones de CASB integradas como ManageEngine Log360 ha incorporado los cuatro pilares del CASB, visite esta página.

¿Cómo funciona un agente de seguridad de acceso a la nube?

Existen tres modos principales de implementación en CASB: proxy directo, proxy inverso y escaneo de API.

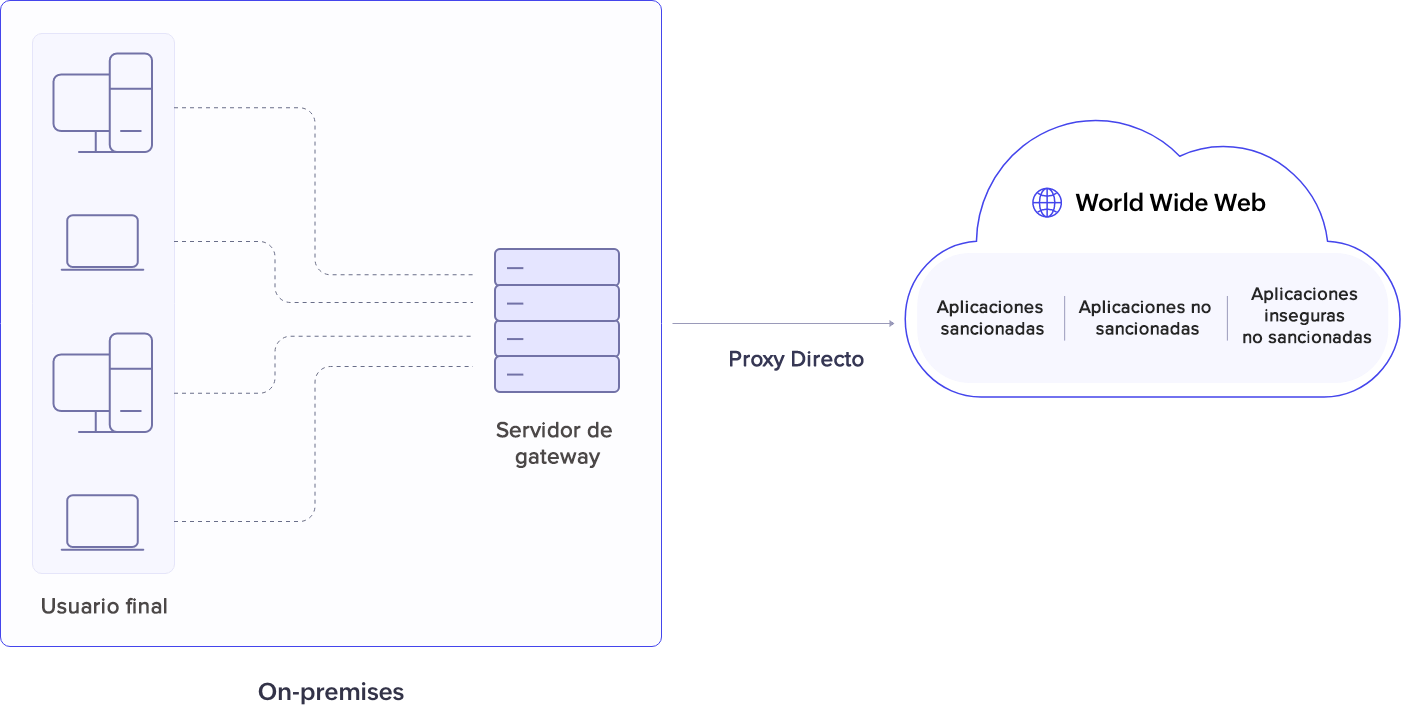

Proxy directo: Todo el tráfico procedente de los activos de su red organizativa se canaliza a través del CASB antes de llegar a las aplicaciones en la nube, actuando como un servidor de gateway en el perímetro de la organización. El CASB controla el acceso y permite o bloquea las cargas mediante la inspección profunda de paquetes (DPI) y DLP, y proporciona un análisis en tiempo real del tráfico HTTPS durante la carga de archivos, incluidos el nombre, el tipo y el tamaño del archivo, lo que ayuda a identificar posibles amenazas y violaciones de las políticas. Obtenga más información sobre los distintos modos de implementación y los casos de uso de archivos reales del CASB directo en este recurso.

Log360 ofrece un CASB de proxy directo para monitorear el tráfico de los entornos on-premises. El servidor de gateway y las políticas se pueden configurar desde la consola de Log360.

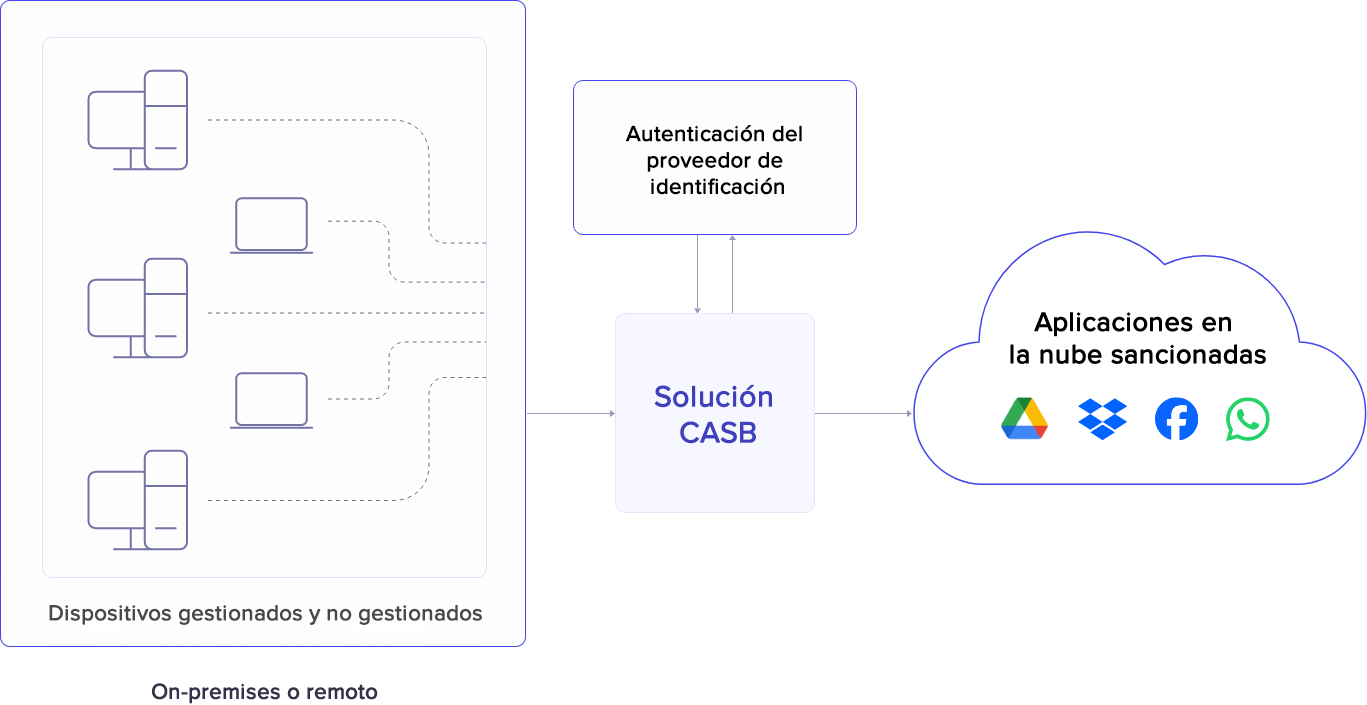

Figura 5: Implementación de CASB de proxy directo

Proxy inverso: Las aplicaciones en la nube redirigen las solicitudes de los usuarios al CASB para su validación mediante la identidad del usuario utilizando el lenguaje de marcado para confirmaciones de seguridad (SAML) y concede el acceso. Esto es particularmente útil para las aplicaciones sancionadas/aprobadas y los escenarios BYOD. Ofrece a las empresas un control sobre las cargas o descargas desde dispositivos no gestionados que acceden a aplicaciones en la nube desde cualquier red (doméstica o laboral). Lea este recurso para obtener más información sobre los CASB basados en proxy.

Figura 6: Implementación de CASB de proxy inverso

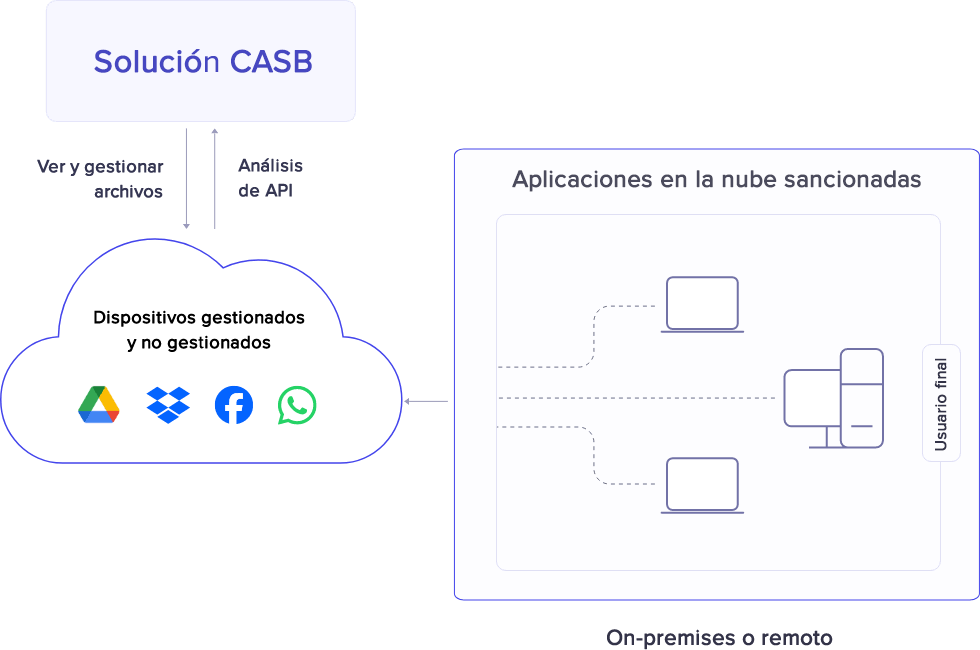

Escaneo de API: Los CASB se conectan directamente con las aplicaciones en la nube para analizar los datos en reposo, poniendo en cuarentena o revocando el acceso en caso de infracción de las políticas, lo que proporciona una protección eficaz de los datos almacenados en las aplicaciones sancionadas, aunque puede que no controle el acceso de los usuarios ni ofrezca protección en tiempo real.

Figura 7: Implementación de CASB de escaneo de API

Arquitectura del agente de seguridad de acceso a la nube

La arquitectura de CASB varía en función de los modos de implementación.

Arquitectura del proxy directo

La arquitectura del CASB de proxy directo se basa en un servidor de gateway situado en las instalaciones del cliente. Este servidor intercepta el tráfico saliente, realiza DPI para analizar los paquetes HTTPS, gestiona los certificados SSL/TLS para descifrarlos y volver a cifrarlos y aplica políticas de seguridad como el filtrado de URL, los controles de aplicaciones y DLP.

El servidor de gateway se configura y gestiona a través de Log360, lo que facilita la sincronización periódica de la configuración y la recopilación de datos de auditoría.

Arquitectura del proxy inverso

En la arquitectura del CASB de proxy inverso, se coloca un servidor proxy delante de las aplicaciones en la nube. Estas aplicaciones en la nube son aplicaciones sancionadas u oficiales para las que la organización ha configurado un proxy inverso. Cuando los clientes inician solicitudes para acceder a estas aplicaciones en la nube, estas solicitudes se redirigen al servidor del CASB de proxy inverso (CRPS). Este proceso de redireccionamiento se facilita a través del SSO, garantizando que todas las interacciones de los clientes —ya sea desde dispositivos gestionados o no gestionados y de forma on-premises o remota— con las aplicaciones sancionadas se canalicen a través del servidor del proxy inverso. El CRPS actúa como intermediario entre los clientes y los proveedores de servicios, ejecutando funcionalidades básicas del CASB como la aplicación de políticas y el registro de auditorías. Los administradores de la organización utilizan la aplicación de CASB para configurar las políticas de control, suministrar los ajustes de las políticas y los metadatos para el CRPS.

Escaneo de API

En una arquitectura CASB de escaneo de API, el CASB se integra con las API de los proveedores de servicios en la nube para monitorear y proteger las interacciones de datos entre los usuarios de una organización y las aplicaciones en la nube. Esto implica un monitoreo continuo de las llamadas a la API para inspeccionar los archivos y los datos en reposo, garantizando que el contenido de las solicitudes y las respuestas estén libre de amenazas para la seguridad, violaciones de las políticas o datos sensibles. El CASB aplica medidas de seguridad como controles de acceso, encriptación y DLP en el tráfico API. En términos sencillos, el escaneo de API vigila los archivos y datos que se almacenan y a los que se accede en la nube. Si detecta problemas de seguridad o que se está compartiendo información confidencial, interviene para bloquearla mediante controles de acceso y encriptación.

Cómo evaluar o elegir una solución CASB

Cada proveedor de soluciones de seguridad CASB ofrecerá diferentes funcionalidades. Estas funcionalidades pueden ir desde el monitoreo de TI en la sombra hasta la encriptación, pasando por el filtrado de contenidos web. Estos son algunos requisitos previos de CASB que debe tener en cuenta al evaluar o elegir una solución CASB:

- Evalúe sus necesidades y objetivos de seguridad para encontrar la solución CASB que mejor se adapte a sus requisitos.

- Compruebe si el proveedor de CASB ha diseñado la solución teniendo en cuenta los cuatro pilares de CASB.

- Identifique si la solución proporciona una visibilidad completa de las aplicaciones en la sombra utilizadas en su organización.

- Compruebe si el CASB mejorará la postura de seguridad en la nube de su organización proporcionando datos de análisis de la actividad, como el seguimiento de las aplicaciones utilizadas en la nube, las cargas de archivos confidenciales realizadas por los usuarios o las infracciones de las políticas de cumplimiento a un nivel granular.

- Determine la escalabilidad de la solución. Una buena solución CASB podrá seguir el ritmo del creciente uso de la nube sin comprometer la seguridad.

- Compruebe si el software CASB puede proporcionar datos procesables en forma de dashboards e informes, y si puede satisfacer sus necesidades a un costo razonable.

Para obtener más información sobre cómo elegir un CASB para nubes múltiples, lea este recurso.

Solución CASB de ManageEngine

Log360, la solución de SIEM unificada de ManageEngine, incluye funciones de DLP y CASB integradas. Log360 tiene integrados los cuatro pilares de CASB, lo que le permite aprovechar el CASB para:

- Mayor visibilidad de los eventos de la nube

- Facilitar el monitoreo de la identidad en la nube

- Gestión del cumplimiento en la nube

- Protección contra amenazas en la nube

Con las funciones de CASB integradas de Log360, puede descubrir y prohibir el uso de aplicaciones en la sombra en su red, proteger las cuentas en la nube contra los accesos no autorizados, garantizar la seguridad de los recursos basados en la nube, prevenir los ataques basados en la web y los intentos maliciosos de exfiltración de datos.

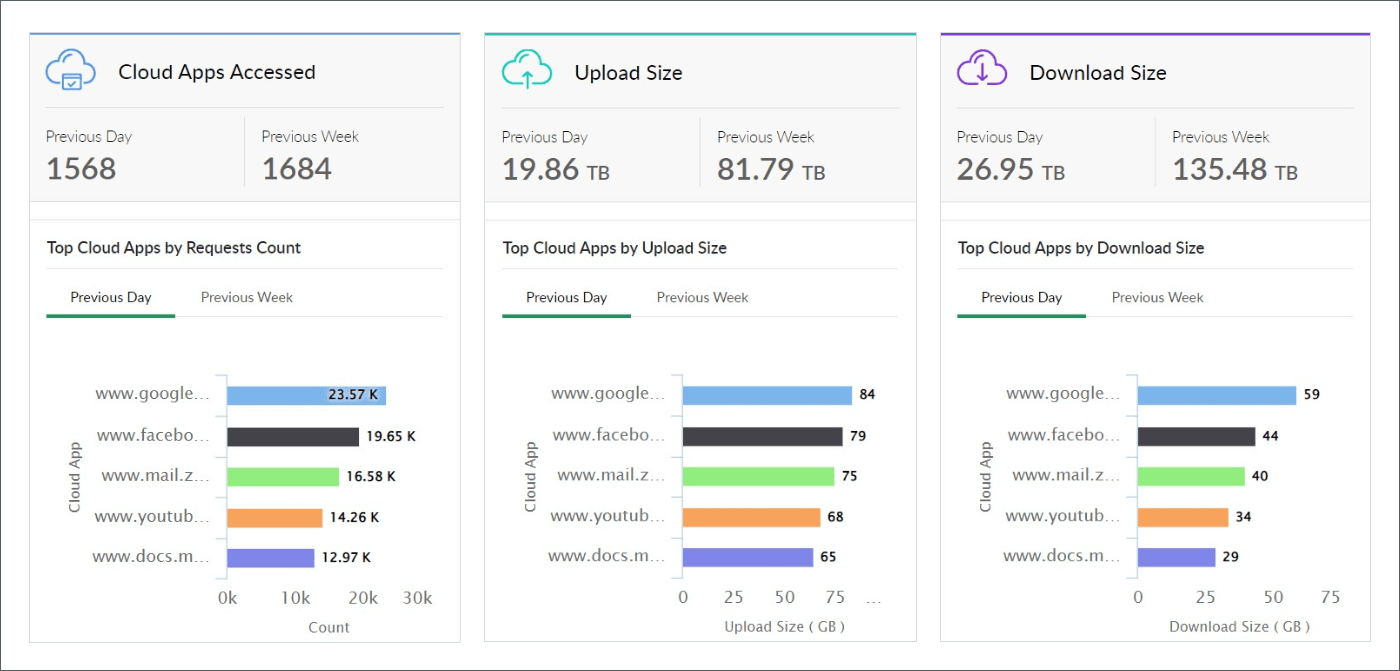

Figura 6: Dashboard de Log360 que muestra las principales aplicaciones en la nube por accesos, carga y tamaño de descarga

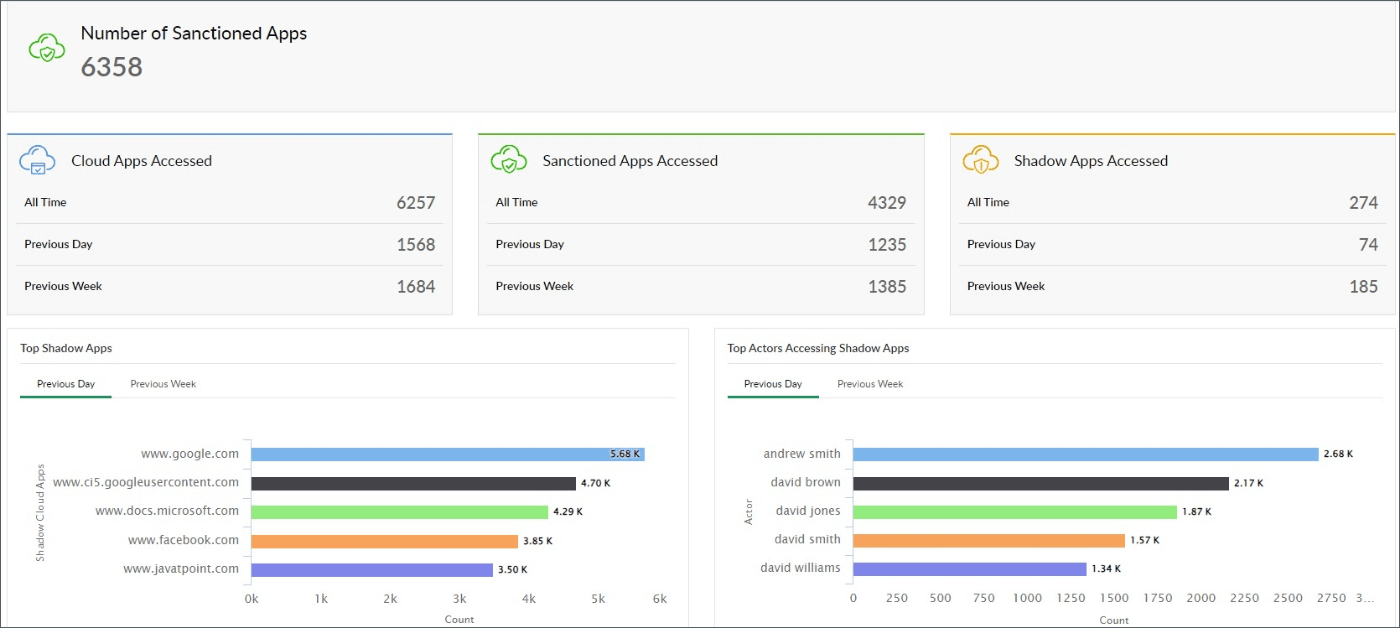

Figura 7: Dashboard de Log360 que ofrece información sobre las aplicaciones sancionadas y el acceso a las aplicaciones en la sombra.

Rol del CASB en el sector sanitario

Las organizaciones sanitarias son como fortalezas que protegen valiosos tesoros: la información sanitaria personal de los pacientes. Los CASB actúan como guardias que vigilan estas fortalezas, monitoreando y controlando constantemente el acceso a las aplicaciones y los datos basados en la nube. Actúan como guardianes, garantizando que sólo el personal autorizado —médicos, enfermeras y empleados— pueda acceder a los historiales de los pacientes y a la información médica confidencial. De este modo, los CASB ayudan a las organizaciones sanitarias a mitigar los riesgos de seguridad, como la exfiltración de datos, proteger los datos confidenciales de los pacientes, lograr el cumplimiento de los requisitos normativos y permitir la colaboración segura y el acceso remoto en el actual entorno sanitario centrado en la nube.

Rol del CASB en la banca y las finanzas

El rol del CASB en las instituciones bancarias radica en su capacidad crítica para proteger los datos financieros altamente sensibles y cumplir las rigurosas normas reglamentarias.

Los CASB permiten a los bancos aplicar controles de acceso personalizados en función de factores como el rol del usuario, el dispositivo y la ubicación, garantizando que sólo las personas autorizadas puedan acceder a los datos confidenciales almacenados en la nube. Los bancos manejan información sensible de los clientes, como registros financieros y datos personales, y deben cumplir estrictas normas reglamentarias como PCI DSS, GLBA y GDPR, que varían en función de su ubicación y operaciones.

Rol del CASB en el sector educativo

Las instituciones educativas aplican estrictas políticas de acceso a Internet, impulsadas por la idea de que sus usuarios son principalmente estudiantes. Esta necesidad surge debido a los variados grupos de usuarios presentes, que engloban a estudiantes, profesores, personal e investigadores, lo que requiere enfoques adaptados a la gestión de usuarios y a la seguridad de los datos. Además, la prevalencia de la TI en la sombra, donde se adoptan aplicaciones en la nube no autorizadas sin supervisión, plantea una preocupación significativa. Son comunes las políticas BYOD, que permiten a los estudiantes y docentes utilizar dispositivos personales con fines educativos. Las herramientas de colaboración basadas en la nube, como los sistemas de gestión del aprendizaje (LMS) y los servicios de correo electrónico, desempeñan un papel fundamental a la hora de facilitar el aprendizaje a distancia y la productividad.

Zero Trust y CASB

Tanto el CASB como la confianza cero son medidas de ciberseguridad que pretenden mejorar la seguridad en los entornos de nube y adoptar un enfoque proactivo de la seguridad basado en los riesgos. Mientras que el CASB se centra principalmente en proteger el acceso a los servicios y datos de la nube, la confianza cero extiende este concepto a todos los recursos de la red, incluida la infraestructura on-premises, los usuarios remotos y las conexiones de terceros.

Los CASB pueden desempeñar un papel crucial en la aplicación de los principios de confianza cero al proporcionar visibilidad del uso de la nube, aplicar políticas de seguridad basadas en el comportamiento y el contexto del usuario e integrarse con soluciones SIEM. Al aprovechar una solución SIEM integrada en el CASB dentro de un marco de confianza cero, las organizaciones pueden lograr un control granular, visibilidad y seguridad en sus entornos en la nube al tiempo que mitigan los riesgos asociados con el acceso no autorizado, las violaciones de datos y las infracciones de cumplimiento.

Preguntas frecuentes

- ¿Qué es la Zero Trust?

La confianza cero es un marco de seguridad basado en el principio de "nunca confíes, siempre verifica". A diferencia de los modelos de seguridad de red tradicionales que se basan en defensas perimetrales, la Zero Trust asume que las amenazas pueden existir dentro de la red y que no se debe confiar implícitamente en los usuarios y dispositivos basándose únicamente en su ubicación o segmento de red. Las políticas de confianza cero consisten en aplicar controles de acceso, autenticación continua y principios del menor privilegio para minimizar el riesgo de acceso no autorizado y movimiento lateral dentro de la red.

- ¿Qué es la Shadow IT?

Si cualquier aplicación o servicio en la nube se utiliza sin el conocimiento o la aprobación explícita del departamento de TI de la organización, se denomina TI en la sombra. En otras palabras, estas solicitudes no están autorizadas ni prohibidas, y se encuentran en una zona gris.

- ¿Qué es la exfiltración de datos?

La exfiltración de datos, también conocida como robo de datos, es un ciberataque sigiloso que implica la transferencia no autorizada de datos críticos para la empresa desde el interior de la organización a una red externa. Puede estar causado por amenazas internas, correos electrónicos de phishing y otros ataques externos.

- ¿Los CASB y los firewalls son lo mismo?

No. Aunque tanto los CASB como los firewalls pueden ayudar a monitorear el tráfico de datos y controlar el acceso de los usuarios a los recursos, los CASB van un paso más allá a la hora de proporcionar una visibilidad completa de las actividades de los usuarios en los entornos de nube, aplicar las políticas de DLP, garantizar el cumplimiento y prevenir la exfiltración de datos y la pérdida de datos. Las organizaciones deberían utilizar tanto firewalls como CASB para mejorar su postura de ciberseguridad.

- ¿El CASB y la SIEM son lo mismo?

No. Los CASB están disponibles como solución de seguridad independiente. Sin embargo, las soluciones SIEM modernas incorporan funciones de CASB. Las organizaciones se beneficiarán de usar una solución SIEM con funciones de CASB integradas.

- ¿Cuál es la diferencia entre DLP y el agente de seguridad de acceso a la nube?

Una solución CASB se centra principalmente en proteger los servicios y aplicaciones basados en la nube. Proporciona visibilidad del uso de la nube, controla el acceso a los recursos de la nube y aplica políticas de seguridad para proteger los datos almacenados en la nube. Por otro lado, una solución DLP se centra en evitar la divulgación no autorizada de datos sensibles. Monitorea los datos en movimiento, en reposo y en uso a través de varios endpoints, gateways de red, servidores de correo electrónico y plataformas de almacenamiento en la nube para aplicar las políticas de seguridad de datos y evitar filtraciones y violaciones de datos. Las organizaciones se beneficiarán de tener tanto funciones de DLP como de CASB como parte de su infraestructura de seguridad.

- ¿Las soluciones SIEM pueden ayudar a monitorear la TI en la sombra o evitar la exfiltración de datos?

Sí. Una solución SIEM unificada como ManageEngine Log360 que incluya funciones de CASB y DLP integradas puede ayudar a monitorear la TI en la sombra, aplicar las políticas DLP y prevenir la pérdida y el robo de datos. Para obtener más información, regístrese para recibir una demostración personalizada.